AWS CloudTrail ログを収集する

このドキュメントでは、AWS CloudTrail ログとコンテキスト データを Google Security Operations に取り込むように構成する手順について詳しく説明します。この手順は、AWS GuardDuty、AWS VPC Flow、AWS CloudWatch、AWS Security Hub などの他の AWS サービスからログを取り込む場合にも適用されます。

イベントログを取り込むために、この構成では CloudTrail ログを Amazon Simple Storage Service(Amazon S3)バケットに転送します。フィードソースタイプとして、Amazon Simple Queue Service(Amazon SQS)または Amazon S3 を選択できます。

このドキュメントの最初のセクションでは、フィードソース タイプとして Amazon S3 を使用するか、必要に応じて、フィードソース タイプとして Amazon SQS で Amazon S3 を使用してログを取り込む方法について説明します。

後半では、Amazon S3 をフィードソース タイプとして使用するための詳細な手順をスクリーンショットで説明します。このセクションでは Amazon SQS については説明しません。

3 番目のセクションでは、ホスト、サービス、VPC ネットワーク、ユーザーの AWS コンテキスト データを取り込む方法について説明します。

SQS の有無にかかわらず S3 からログを取り込む基本的な手順

このセクションでは、AWS CloudTrail ログを Google SecOps インスタンスに取り込む基本的な手順について説明します。このステップでは、フィードソースタイプとして Amazon SQS で Amazon S3 を使用するか、必要に応じて、フィードソースタイプとして Amazon S3 を使用して、これを行う方法を説明します。

AWS CloudTrail と S3 を構成する

この手順では、S3 バケットに書き込まれるように AWS CloudTrail ログを構成します。

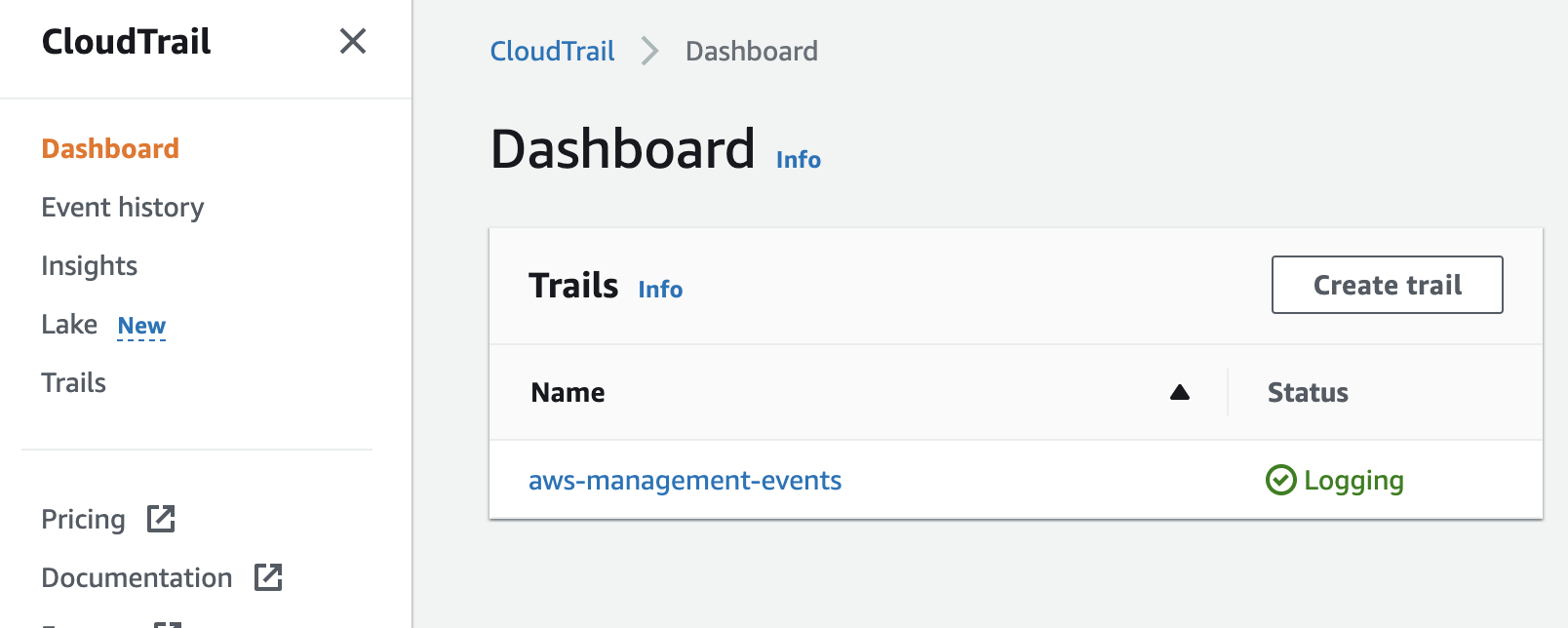

- AWS コンソールで「CloudTrail」を検索します。

- [Create trail] をクリックします。

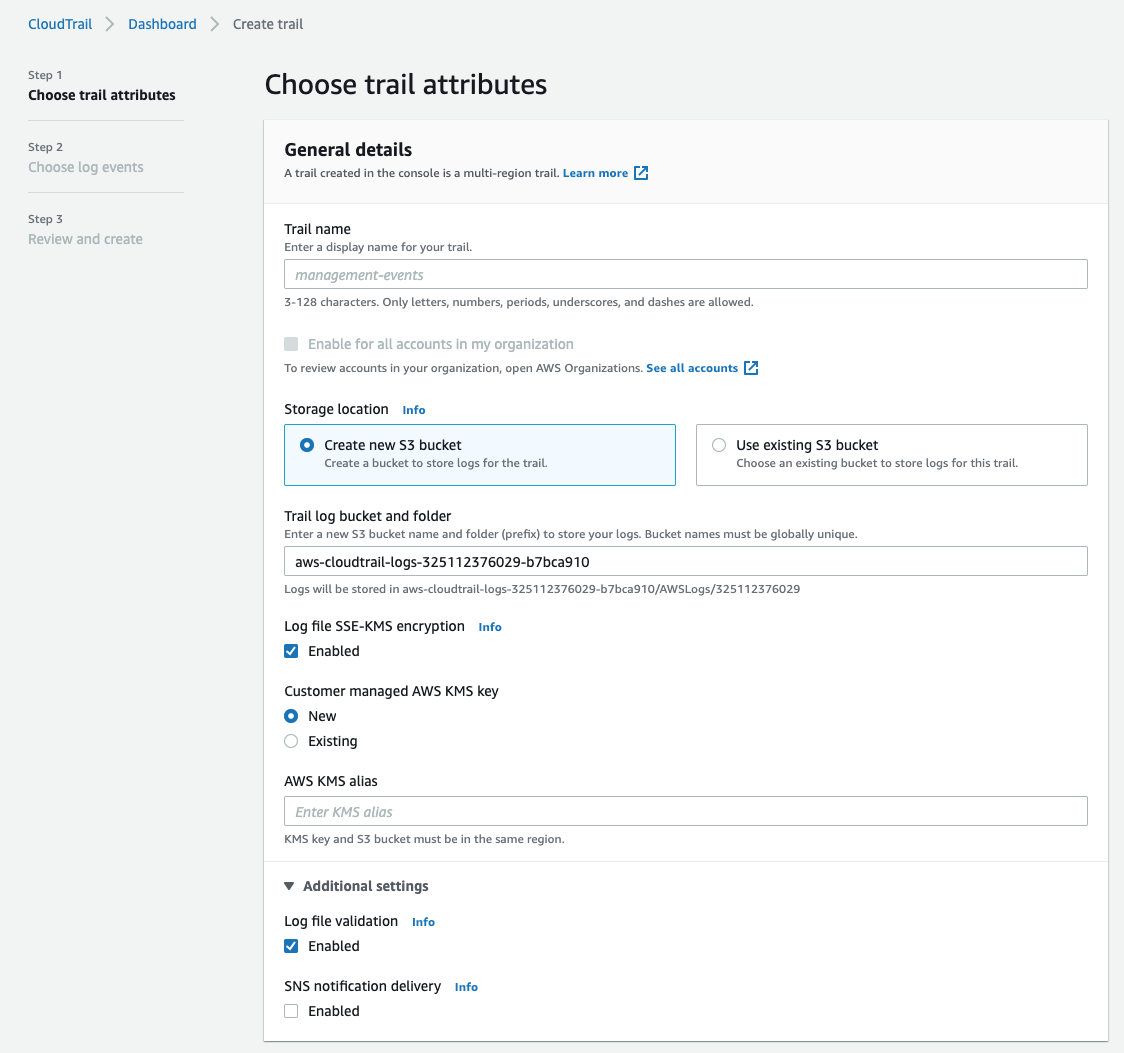

- [Trail name] を指定します。

- [新しい S3 バケットを作成する] を選択します。既存の S3 バケットを使用するよう選択することもできます。

- [AWS KMS Alias] の名前を指定するか、既存の [AWS KMS Key] を選択します。

- その他の設定はデフォルトのままにして、[次へ] をクリックします。

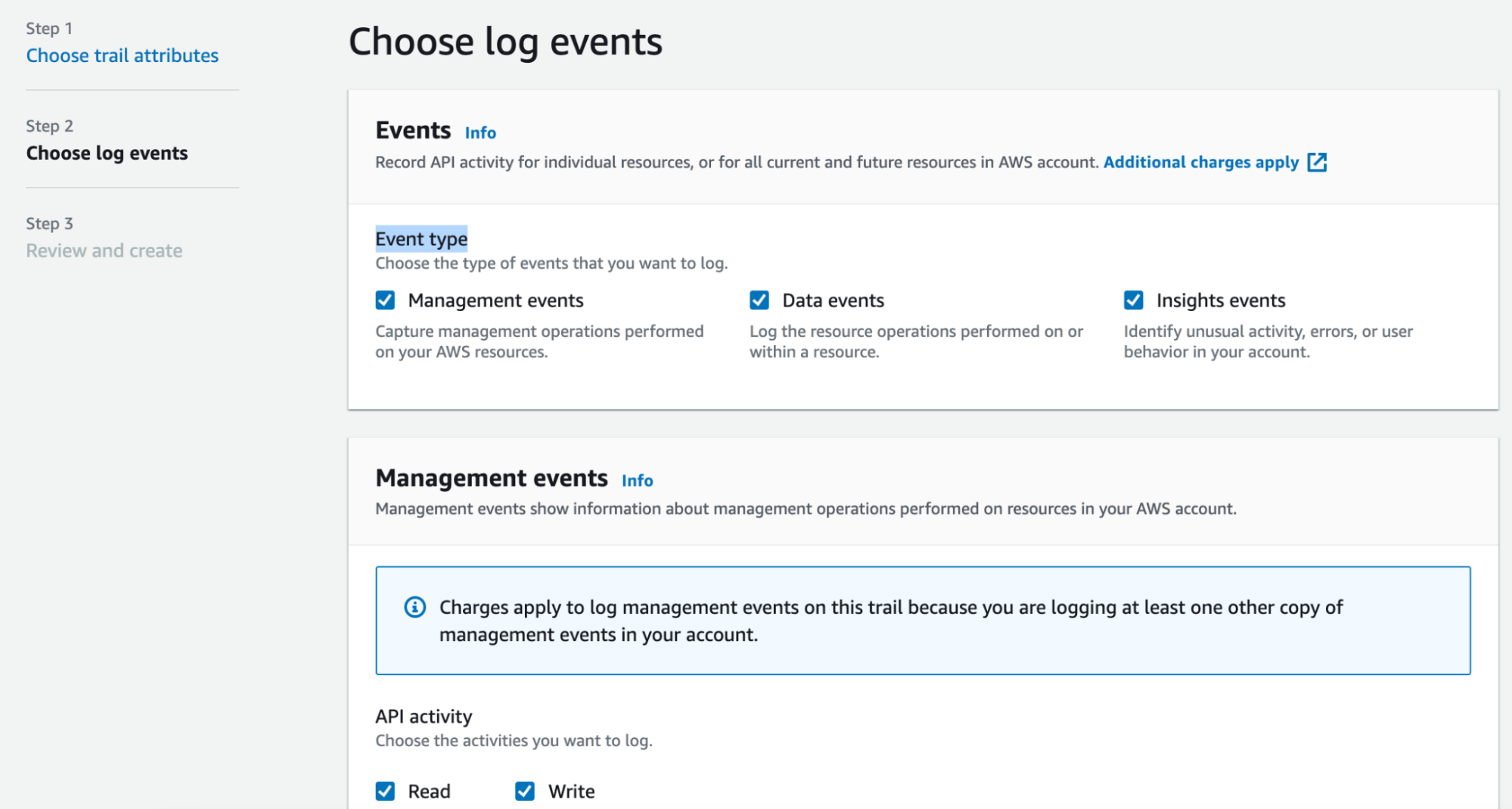

- [イベントタイプ] を選択し、必要に応じて [データイベント] を追加して、[次へ] をクリックします。

- [Review and create] で設定を確認し、[Create trail] をクリックします。

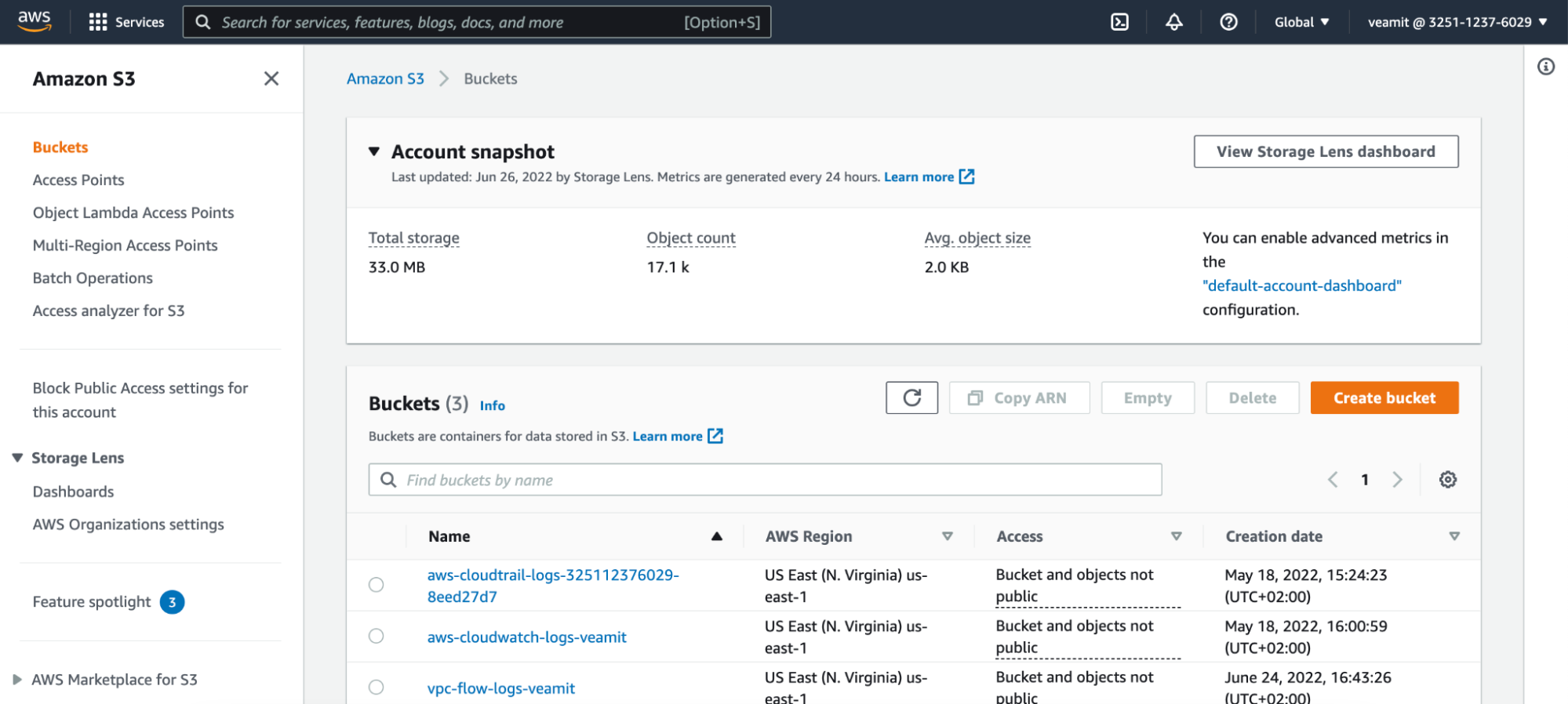

- AWS コンソールで「Amazon S3 Buckets」を検索します。

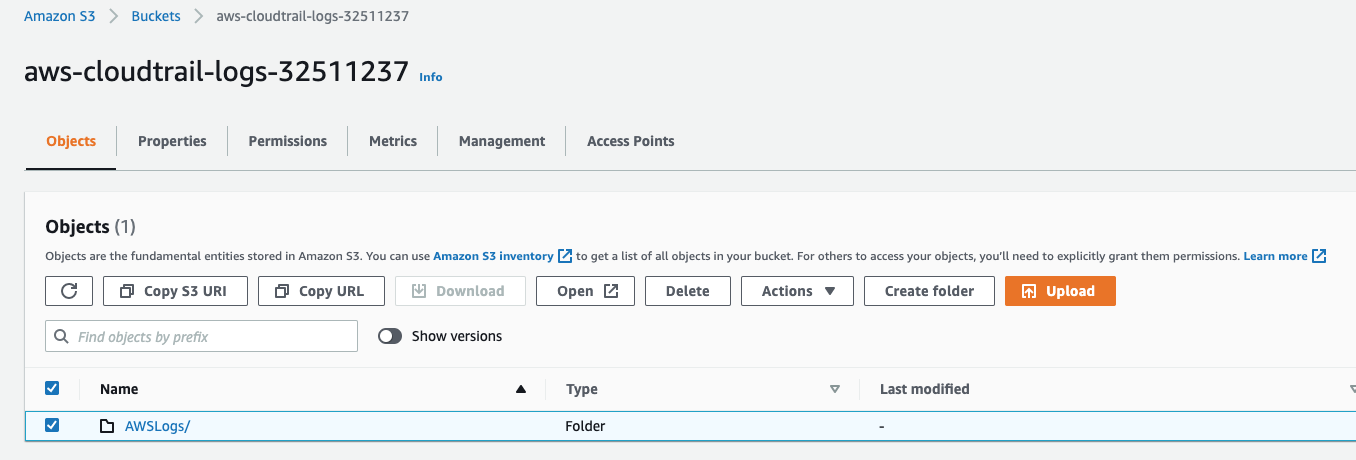

- 新しく作成したログバケットをクリックし、フォルダ [AWSLogs] を選択します。[Copy S3 URI] をクリックして、次の手順で使用するために保存します。

SQS キューを作成する

SQS キューを使用することをおすすめします。SQS キューを使用する場合は、FIFO キューではなく標準キューである必要があります。

SQS キューの作成の詳細については、Amazon SQS のスタートガイドをご覧ください。

SQS キューへの通知を設定する

SQS キューを使用する場合は、S3 バケットで通知を設定して、SQS キューに書き込みます。必ずアクセス ポリシーをアタッチしてください。

AWS IAM ユーザーを構成する

Google SecOps が SQS キュー(使用される場合)と S3 バケットの両方にアクセスするために使用する AWS IAM ユーザーを構成します。

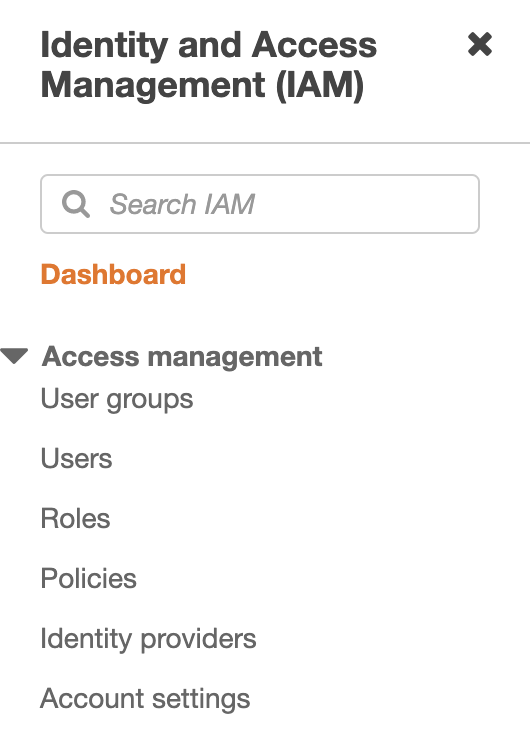

- AWS コンソールで [IAM] を検索します。

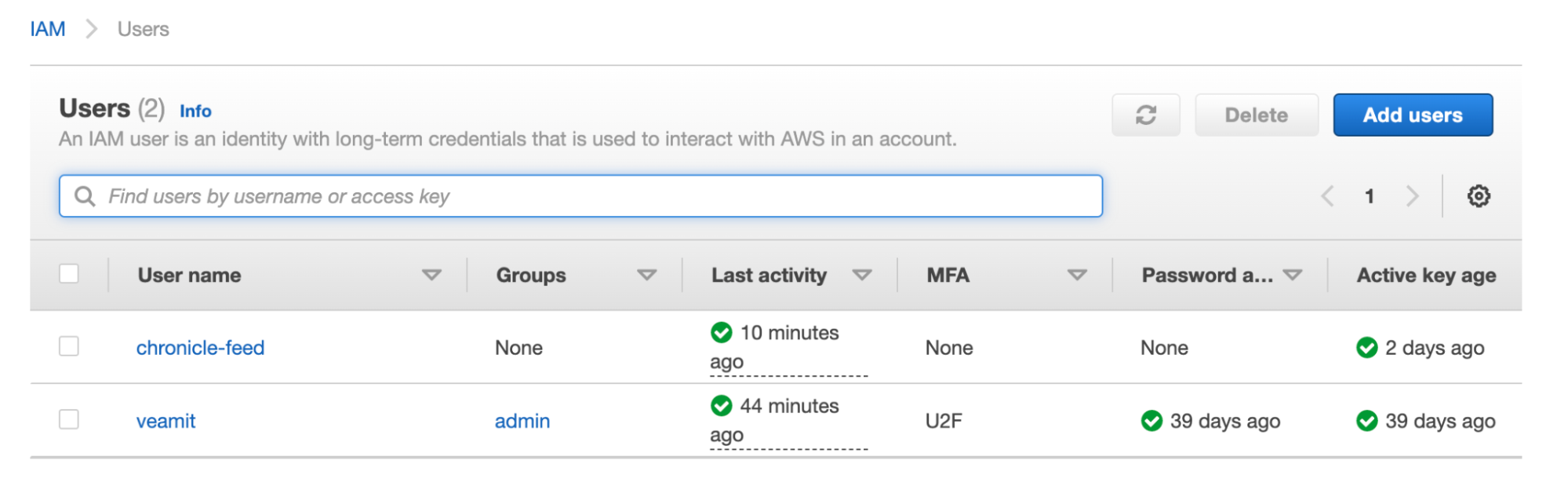

- [ユーザー] をクリックし、次の画面で [ユーザーを追加] をクリックします。

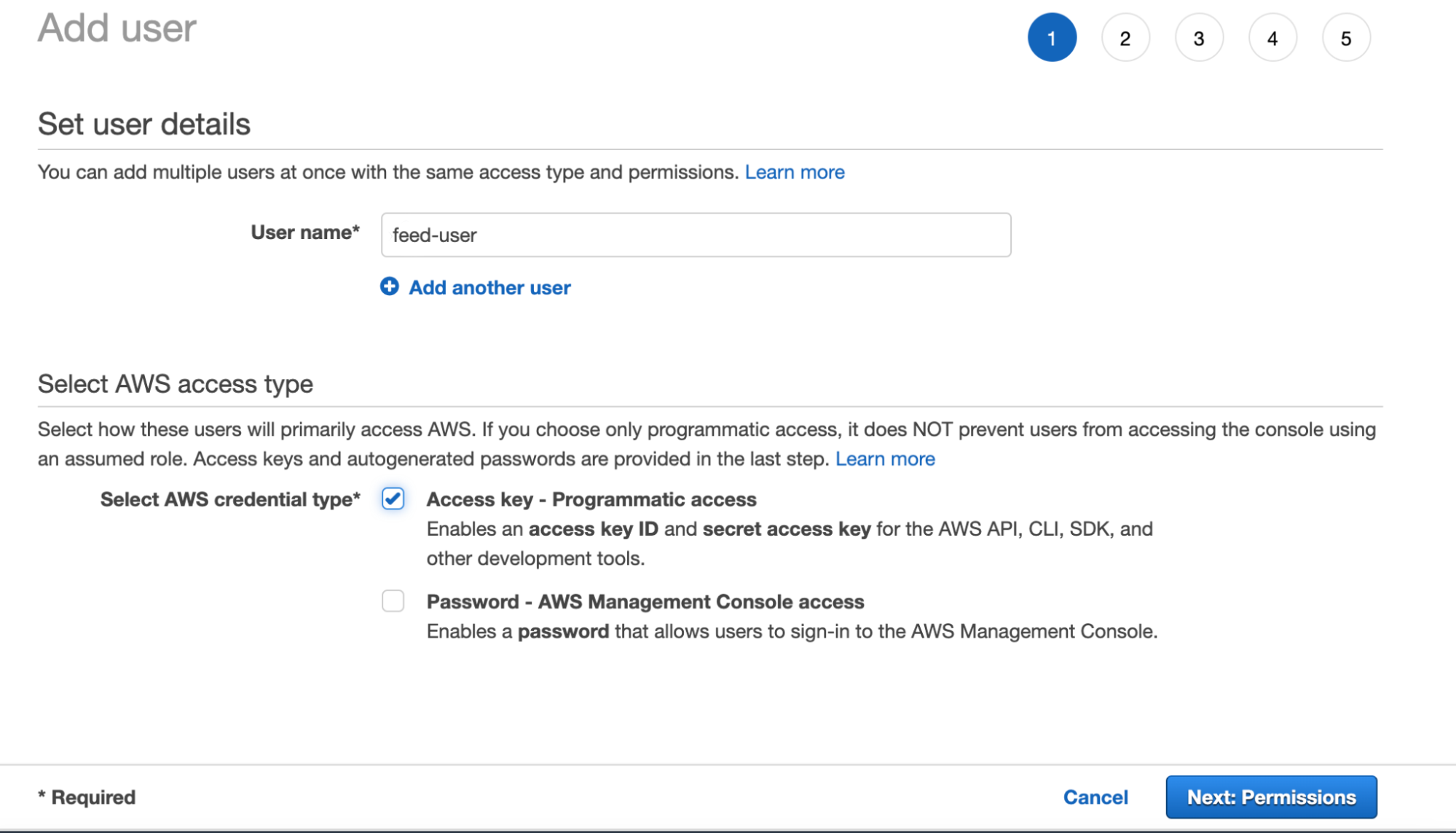

- ユーザー名を指定します(例: chronicle-feed-user)。[アクセスキー - プログラムでアクセス] としてAWS 認証情報タイプを選択して、[次へ: 権限] をクリックします。

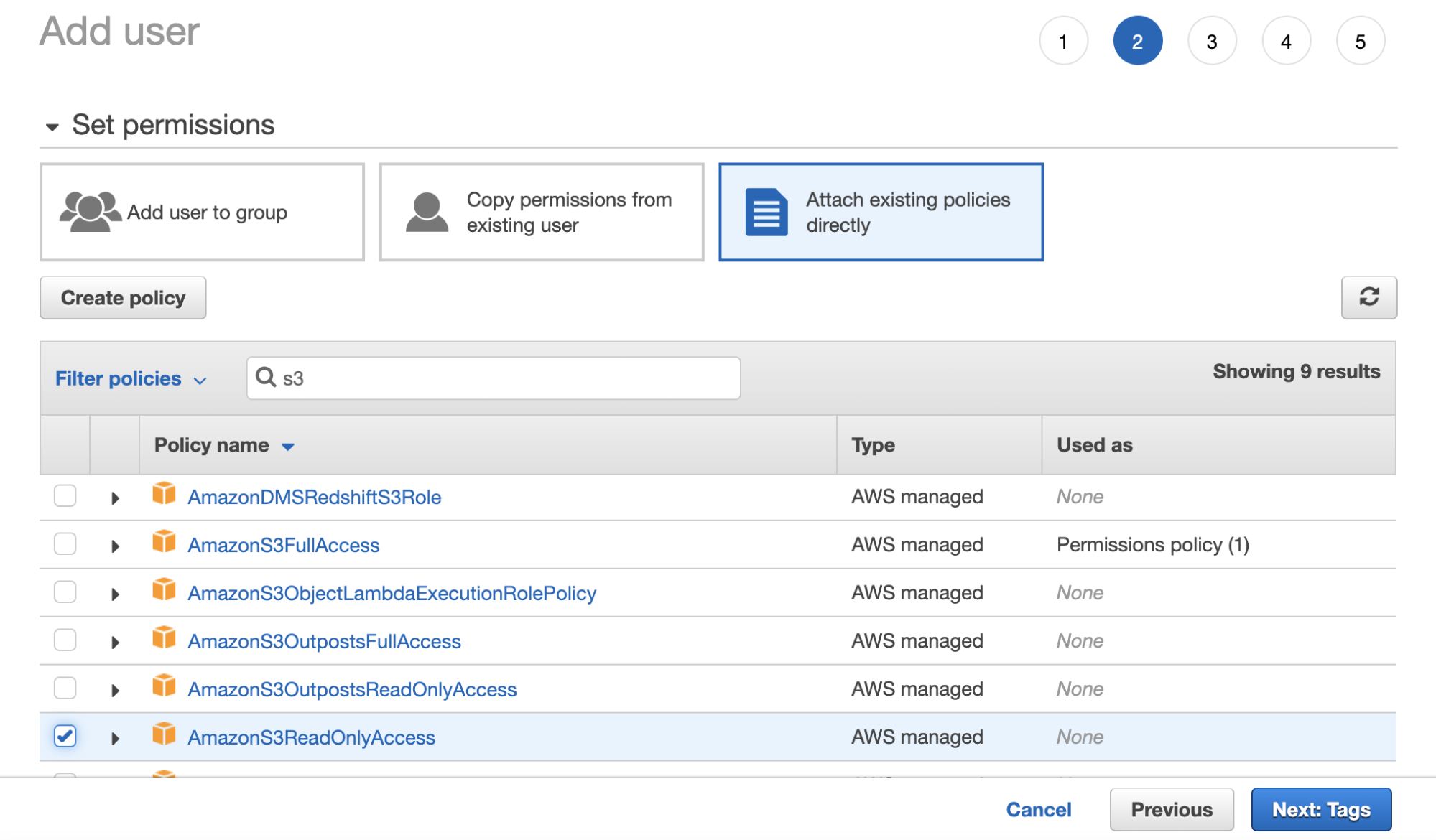

- 次のステップでは、[既存のポリシーを直接アタッチする] を選択し、必要に応じて [AmazonS3ReadOnlyAccess] または [AmazonS3FullAccess] を選択します。AWS S3 のストレージの費用を最適化するために、ログの読み取り後に Google SecOps が S3 バケットをクリアする場合は、AmazonS3FullAccess が使用されます。

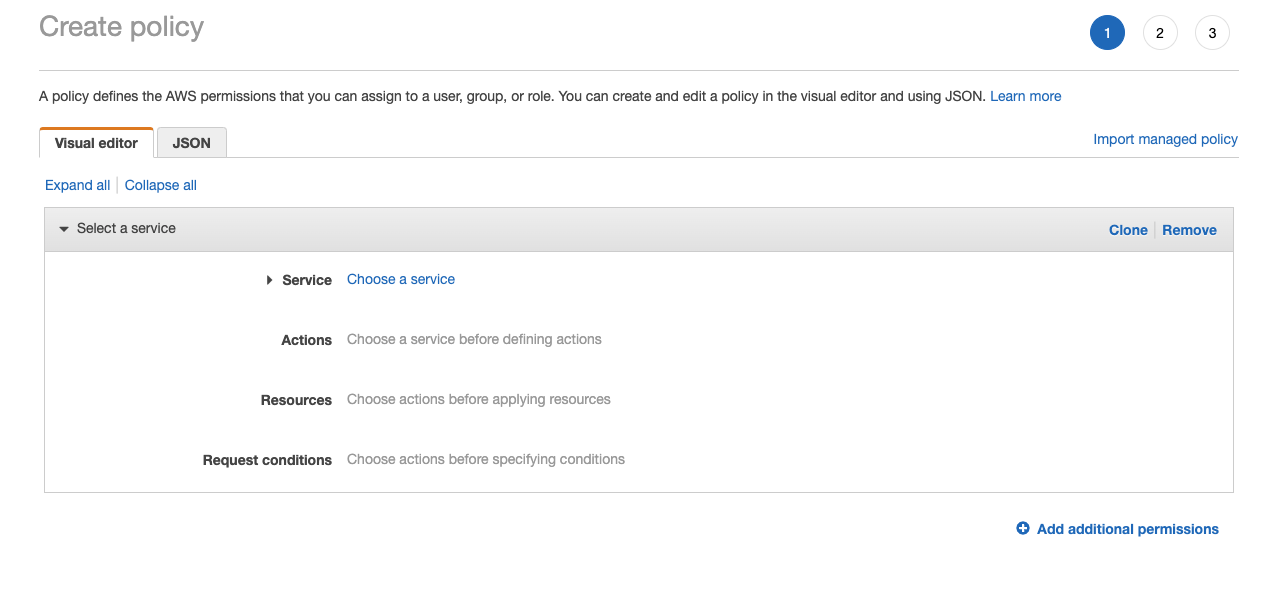

- 前の手順の代わりとして、カスタム ポリシーを作成することで、指定された S3 バケットのみにアクセスをさらに制限できます。[ポリシーを作成] をクリックし、AWS のドキュメントに従ってカスタム ポリシーを作成します。

- ポリシーを適用する際は、

sqs:DeleteMessageが含まれていることを確認してください。sqs:DeleteMessage権限が SQS キューに関連付けられていない場合、Google SecOps はメッセージを削除できません。すべてのメッセージは AWS 側に蓄積され、Google SecOps が同じファイルを繰り返し転送しようとするため、遅延が発生します。 - [次へ: タグ] をクリックします。

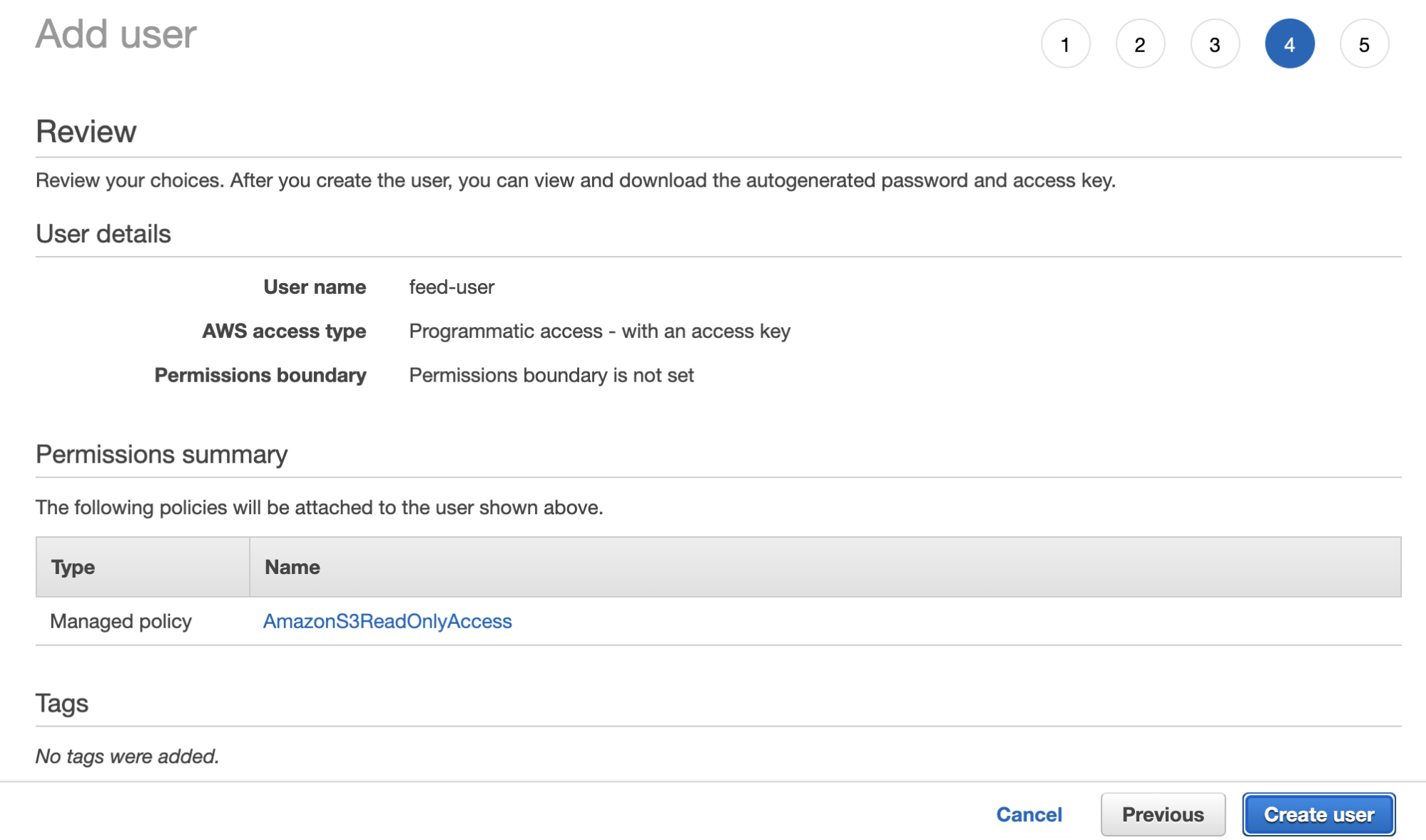

- 必要に応じてタグを追加し、[次へ > 確認] をクリックします。

- 構成を確認し、[ユーザーを作成] をクリックします。

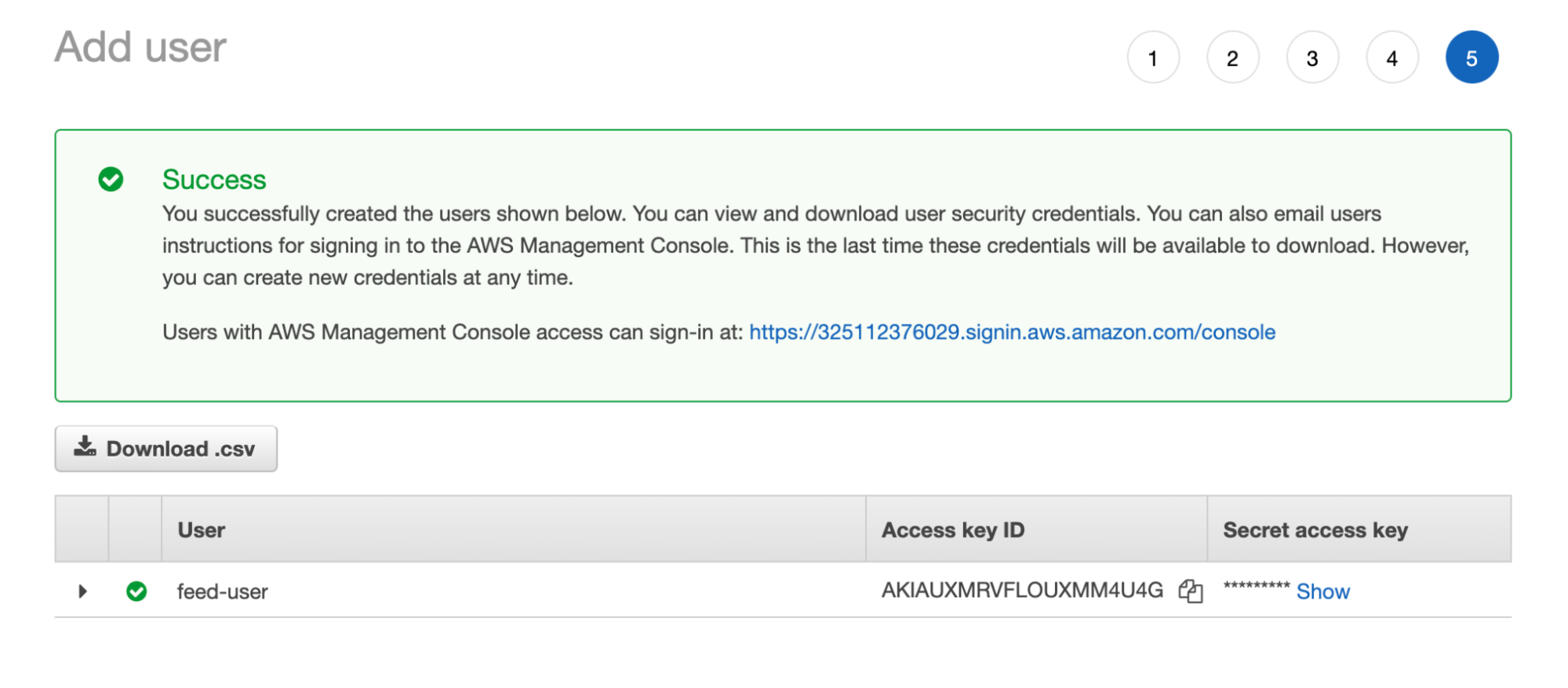

- 作成したユーザーのアクセスキー ID とシークレット アクセスキーをコピーして、次のステップで使用します。

フィードを設定する

Google SecOps プラットフォームでフィードを設定するには、次の 2 つのエントリ ポイントがあります。

- [SIEM 設定] > [フィード]

- [コンテンツ ハブ] > [コンテンツ パック]

[SIEM 設定] > [フィード] でフィードを設定します。

上記の手順を完了したら、Amazon S3 バケットから Google SecOps インスタンスに AWS ログを取り込むフィードを作成します。SQS キューを使用していない場合は、次の手順で、フィードのソースタイプに [Amazon SQS] ではなく [Amazon S3] を選択します。

このプロダクト ファミリー内の異なるログタイプに対して複数のフィードを構成するには、プロダクトごとにフィードを構成するをご覧ください。

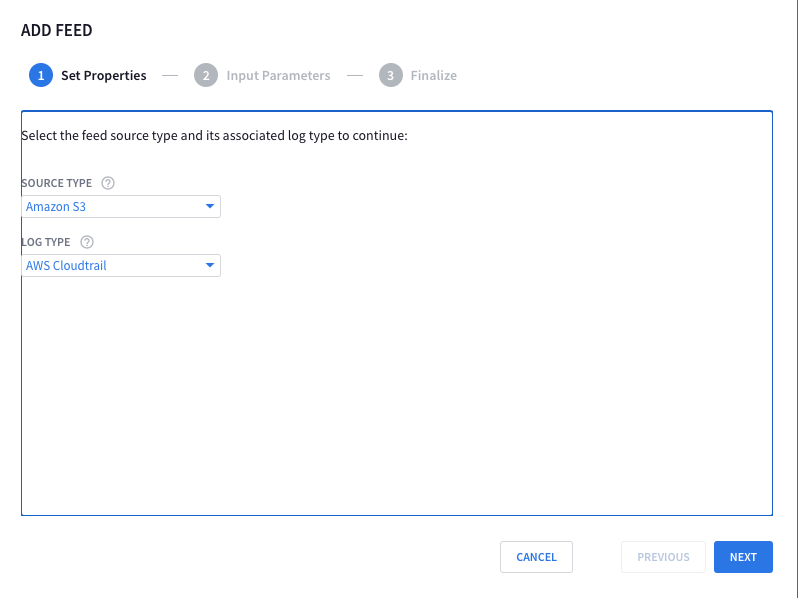

1 つのフィードを設定する手順は次のとおりです。

- [SIEM 設定] > [フィード] に移動します。

- [Add New Feed] をクリックします。

- 次のページで [単一フィードを設定] をクリックします。

- [ソースタイプ] ダイアログで、[Amazon S3] を選択します。

- [ログタイプ] メニューで、[AWS CloudTrail](または別の AWS サービス)を選択します。

- [次へ] をクリックします。

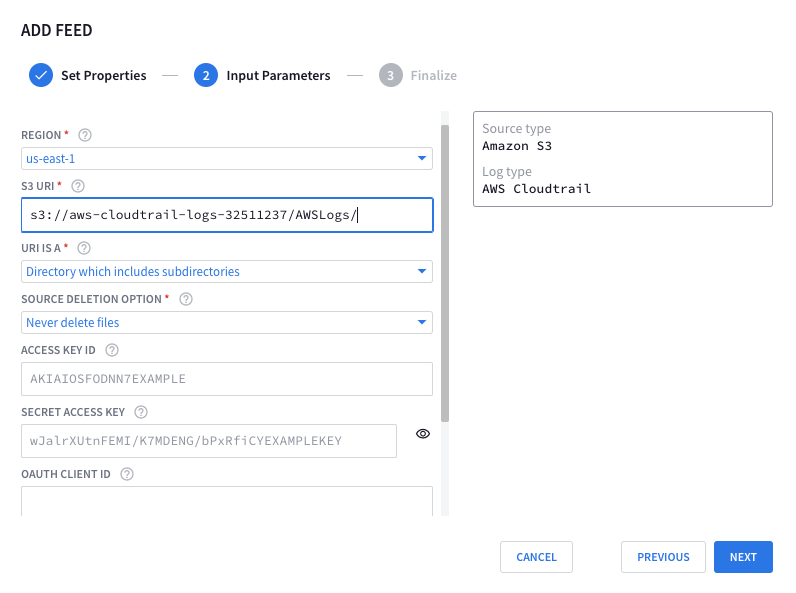

フィールドにフィードの入力パラメータを入力します。

フィードソースタイプが Amazon S3 の場合は、次の操作を行います。[リージョン] を選択し、先ほどコピーした Amazon S3 バケットの [S3 URI] を指定します。変数を使用して S3 URI を追加することもできます。

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/[URI IS A] では、[サブディレクトリを含むディレクトリ] を選択します。[ソースの削除オプション] で適切なオプションを選択します。先ほど作成した IAM ユーザー アカウントの権限と一致していることを確認します。

以前に作成した IAM ユーザーアカウントのアクセスキー ID とシークレット アクセスキーを指定します。

[Next] をクリックして [Finish] をクリックします。

Content Hub からフィードを設定する

Google SecOps で取り込みフィードを構成するには、Amazon SQS(推奨)または Amazon S3 を使用します。

次のフィールドに値を指定します。

- リージョン: 先ほどコピーした Amazon S3 バケットの S3 URI を入力します。変数を使用して S3 URI を追加することもできます。

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/ - URI IS A: [サブディレクトリを含むディレクトリ] を選択します。

- ソースの削除オプション: 先ほど作成した IAM ユーザー アカウントの権限に一致する適切なオプションを選択します。

- 以前に作成した IAM ユーザーアカウントのアクセスキー ID とシークレット アクセスキーを指定します。

詳細オプション

- フィード名: フィードを識別する事前入力された値。

- ソースタイプ: Google SecOps にログを収集するために使用される方法。

- Asset Namespace: フィードに関連付けられている名前空間。

- Ingestion Labels: このフィードのすべてのイベントに適用されるラベル。

S3 からログを取り込む詳細な手順

AWS CloudTrail(またはその他のサービス)を構成する

AWS CloudTrail ログを構成し、これらのログを以前の手順で作成した AWS S3 バケットに書き込むようにこれらのログに指示するために、以下の手順を行います。

- AWS コンソールで「CloudTrail」を検索します。

[Create trail] をクリックします。

[Trail name] を指定します。

[新しい S3 バケットを作成する] を選択します。既存の S3 バケットを使用するよう選択することもできます。

[AWS KMS Alias] の名前を指定するか、既存の [AWS KMS Key] を選択します。

その他の設定はデフォルトのままにして、[次へ] をクリックします。

[イベントタイプ] を選択し、必要に応じて [データイベント] を追加して、[次へ] をクリックします。

[Review and create] で設定を確認し、[Create trail] をクリックします。

AWS コンソールで「Amazon S3 Buckets」を検索します。

新しく作成したログバケットをクリックし、フォルダ [AWSLogs] を選択します。[Copy S3 URI] をクリックして、次の手順で使用するために保存します。

AWS IAM ユーザーを構成する

このステップでは、Google SecOps が AWS からログフィードを取得するために使用する AWS IAM ユーザーを構成します。

AWS コンソールで [IAM] を検索します。

[ユーザー] をクリックし、次の画面で [ユーザーを追加] をクリックします。

ユーザー名を指定します(例: chronicle-feed-user)。[アクセスキー - プログラムでアクセス] としてAWS 認証情報タイプを選択して、[次へ: 権限] をクリックします。

次のステップでは、[既存のポリシーを直接アタッチする] を選択し、必要に応じて [AmazonS3ReadOnlyAccess] または [AmazonS3FullAccess] を選択します。AWS S3 のストレージの費用を最適化するために、ログの読み取り後に Google SecOps が S3 バケットをクリアする場合は、AmazonS3FullAccess が使用されます。[次へ: タグ] をクリックします。

前の手順の代わりとして、カスタム ポリシーを作成することで、指定された S3 バケットのみにアクセスをさらに制限できます。[ポリシーを作成] をクリックし、AWS のドキュメントに従ってカスタム ポリシーを作成します。

必要に応じてタグを追加し、[次へ > 確認] をクリックします。

構成を確認し、[ユーザーを作成] をクリックします。

作成したユーザーのアクセスキー ID とシークレット アクセスキーをコピーして、次のステップで使用します。

AWS ログを取り込むように Google SecOps でフィードを構成する

- Google Security Operations の設定に移動し、[フィード] をクリックします。

- [Add New] をクリックします。

- フィードの [ソースタイプ] として [Amazon S3] を選択します。

- [ログタイプ] で [AWS CloudTrail](またはその他の AWS サービス)を選択します。

- [Next] をクリックします。

[リージョン] を選択し、先ほどコピーした Amazon S3 バケットの [S3 URI] を指定します。さらに、次のとおり S3 URI を追加できます。

{{datetime("yyyy/MM/dd","+8H")}}次の例のように、Google SecOps が特定の 1 日だけ毎回ログをスキャンするようになります。

s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd","+8H")}}/[URI IS A] で [サブディレクトリを含むディレクトリ] を選択します。[ソースの削除オプション] で適切なオプションを選択します。これは、先ほど作成した IAM ユーザー アカウントの権限と一致している必要があります。

前に作成した [IAM ユーザー] アカウントの [アクセスキー ID] と [シークレット アクセスキー] を指定します。

[次へ] をクリックして [終了] をクリックします。

AWS コンテキスト データを取り込む手順

AWS エンティティ(ホスト、インスタンス、ユーザーなど)に関するコンテキスト データを取り込むには、次のログタイプごとにフィードを作成します。それは説明と取り込みラベルで一覧表示されます。

- AWS EC2 ホスト(

AWS_EC2_HOSTS) - AWS EC2 インスタンス(

AWS_EC2_INSTANCES) - AWS EC2 VPCS(

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

これらのログタイプごとにフィードを作成するには、以下を行います。

- ナビゲーション バーで、[SIEM の設定] > [フィード] を選択します。

- [フィード] ページで、[新しいフィードを追加] をクリックします。[フィードを追加する] ダイアログが表示されます。

- [ソースタイプ] メニューで [サードパーティ API] を選択します。

- [ログタイプ] メニューで、[AWS EC2 ホスト] を選択します。

- [次へ] をクリックします。

- フィールドにフィード用の入力パラメータを入力します。

- [次へ]、[完了] の順にクリックします。

ログタイプごとにフィードを設定する方法の詳細については、次のフィード管理ドキュメントをご覧ください。

- AWS EC2 ホスト(

AWS_EC2_HOSTS) - AWS EC2 インスタンス(

AWS_EC2_INSTANCES) - AWS EC2 VPCS(

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

フィードの作成に関する一般的な情報については、フィード管理ユーザーガイドまたは フィード管理 API をご覧ください。

フィールド マッピング リファレンス

このパーサーコードは、JSON 形式の AWS CloudTrail ログを処理します。まず、未加工のログ メッセージを抽出して構造化してから、「Records」配列内の各レコードを反復処理し、単一イベントをマルチイベントと同じ形式に正規化します。最後に、抽出されたフィールドを Google Security Operations UDM スキーマにマッピングし、追加のコンテキストとセキュリティ関連の情報でデータを拡充します。

UDM マッピング テーブル

| ログフィールド | UDM マッピング | ロジック |

|---|---|---|

| Records.0.additionalEventData .AuthenticationMethod |

additional.fields .AuthenticationMethod.value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.additionalEventData .CipherSuite |

additional.fields .CipherSuite.value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.additionalEventData .LoginTo |

additional.fields .LoginTo.value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.additionalEventData .MFAUsed |

extensions.auth.auth_details | 値が「Yes」の場合、UDM フィールドは「MFAUsed: Yes」に設定されます。それ以外の場合は、「MFAUsed: No」に設定されます。 |

| Records.0.additionalEventData .MobileVersion |

additional.fields .MobileVersion.value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.additionalEventData .SamlProviderArn |

additional.fields .SamlProviderArn.value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.additionalEventData .SignatureVersion |

additional.fields .SignatureVersion.value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.additionalEventData .bytesTransferredIn |

network.received_bytes | 未加工ログ フィールドから直接マッピングされ、符号なし整数に変換されます。 |

| Records.0.additionalEventData .bytesTransferredOut |

network.sent_bytes | 未加工ログ フィールドから直接マッピングされ、符号なし整数に変換されます。 |

| Records.0.additionalEventData .x-amz-id-2 |

additional.fields .x-amz-id-2.value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.awsRegion | principal.location.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.awsRegion | target.location.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.errorCode | security_result.rule_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.errorMessage | security_result.description | UDM フィールドは、「Reason:」と未加工ログフィールドの値を連結したものに設定されます。 |

| Records.0.eventCategory | security_result.category_details | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.eventID | metadata.product_log_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.eventName | metadata.product_event_type | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.eventName | _metadata.event_type | 未加工ログ フィールドの値に基づいてマッピングされます。具体的なマッピングについては、パーサーコードをご覧ください。 |

| Records.0.eventSource | target.application | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.eventSource | metadata.ingestion_labels.EventSource | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.eventTime | metadata.event_timestamp | 未加工ログ フィールドから直接マッピングされ、ISO8601 タイムスタンプとして解析されます。 |

| Records.0.eventVersion | metadata.product_version | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.managementEvent | additional.fields.ManagementEvent .value.string_value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.readOnly | additional.fields.ReadOnly .value.string_value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.recipientAccountId | principal.user.group_identifiers | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.recipientAccountId | target.resource.attribute .labels.Recipient Account Id.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestID | target.resource.attribute .labels.Request ID.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters | target.resource.attribute .labels |

requestParameters 内のさまざまなフィールドは、ターゲット リソース属性内のラベルにマッピングされます。具体的なマッピングについては、パーサーコードをご覧ください。 |

| Records.0.requestParameters> .AccessControlPolicy.AccessControlList .Grant.0.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.1.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.2.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.3.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.4.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters.accessKeyId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.allocationId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.associationId | target.resource.attribute .labels.requestParameters associationId.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.certificateId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .configurationRecorder.name |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .configurationRecorderName |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .createVolumePermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .createVolumePermission.add.items.0.userId |

target.resource.attribute .labels.Add Items UserId.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .createVolumePermission.remove.items.0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.detectorId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.destinationId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.directoryId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.documentName | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.egress | target.resource.attribute .labels.requestParameters egress.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.emailIdentity | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.enabled | target.resource.attribute .labels.Request Enabled.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .filterSet.items.0 .valueSet.items.0.value |

target.resource.attribute .labels.requestParameters .filterSet.items.0.valueSet .items.0.value.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.functionName | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .granteePrincipal |

principal.hostname | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .granteePrincipal |

principal.asset.hostname | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.groupId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.groupName | target.group.group_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.imageId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.instanceId | target.resource_ancestors.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .instanceProfileName |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.instanceType | target.resource.attribute .labels.Instance Type.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .instancesSet.items.0.instanceId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .instancesSet.items.0.maxCount |

target.resource.attribute .labels.Instance Set Max Count.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .instancesSet.items.0.minCount |

target.resource.attribute .labels.Instance Set Min Count.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters .ipPermissions.items.0 .ipRanges.items.0.cidrIp |

target.resource.attribute .labels.ipPermissions cidrIp.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .ipPermissions.items.0 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .ipPermissions.items.1 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.keyId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters. launchPermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters. launchPermission.add.items .0.organizationalUnitArn |

target.resource.attribute.labels .Add Items OrganizationalUnitArn .value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters. launchPermission.add.items .0.userId |

target.resource.attribute .labels.Add Items UserId.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters. launchPermission.remove.items .0.organizationalUnitArn |

target.resource.attribute.labels .Remove Items OrganizationalUnitArn .value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters. launchPermission.remove.items .0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.loadBalancerArn | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.logGroupIdentifier | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.logGroupName | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.name | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.name | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.networkAclId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .networkInterfaceId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.parentId | target.resource_ancestors.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.policyArn | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .policyArns.0.arn |

target.resource.attribute .labels.Policy ARN 0.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .policyArns.1.arn |

target.resource.attribute .labels.Policy ARN 1.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.policyName | target.resource.attribute .permissions.name |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.policyName | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.principalArn | principal.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.publicKeyId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.RegionName | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.RegionName | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.roleName | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.sAMLProviderArn | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.secretId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.serialNumber | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .serviceSpecificCredentialId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.sendingEnabled | target.resource.attribute .labels.Request Sending Enabled.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.requestParameters.snapshotId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.sSHPublicKeyId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.stackName | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.status | target.resource.attribute .labels.Request Parameter Status.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.subnetId | target.resource.attribute .labels.Subnet Id.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .targets.0.InstanceIds |

target.resource.attribute .labels.requestParameters.targets .0.InstanceIds.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters .targets.0.key |

target.resource.attribute .labels.requestParameters.targets.0.key.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.trailName | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.userName | target.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.volumeId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.requestParameters.withDecryption | security_result.detection_fields .withDecryption.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.responseElements | target.resource.attribute.labels | responseElements 内のさまざまなフィールドは、ターゲット リソース属性内のラベルにマッピングされます。具体的なマッピングについては、パーサーコードをご覧ください。 |

| Records.0.responseElements.accessKey.accessKeyId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.accessKey.status | target.resource.attribute .labels.Response Access Key Status.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.accessKey.userName | target.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.allocationId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .certificate.certificateId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .certificate.status |

target.resource.attribute .labels.Certificate Status.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .certificate.userName |

target.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .credentials.accessKeyId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .credentials.sessionToken |

security_result.detection_fields .sessionToken.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .createAccountStatus.accountId |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .createCollectionDetail.arn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .createCollectionDetail.id |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .deleteCollectionDetail.id |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.description | target.resource.attribute .labels.Response Elements Description.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.destinationId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.detectorId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.directoryId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .domainStatus.aRN |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .domainStatus.domainId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .federatedUser.arn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .federatedUser.federatedUserId |

target.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .firewall.firewallArn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .firewall.firewallId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .firewall.firewallName |

target.resource.attribute .labels.Firewall Name.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .flowLogIdSet.item |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.functionArn | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .group.arn |

target.group.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .group.groupName |

target.group.group_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .image.imageId.imageDigest |

src.file.sha256 | UDM フィールドは、未加工ログフィールドの「sha256:」の後の値に設定されます。 |

| Records.0.responseElements .image.imageManifestMediaType |

src.file.mime_type | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.instanceArn | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .instanceProfile.arn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .instancesSet.items.0.instanceId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.keyId | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .keyMetadata.arn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .keyMetadata.encryptionAlgorithms |

security_result.detection_fields .encryptionAlgorithm.value |

UDM フィールドは、未加工ログフィールドの配列内の各要素の値に設定されます。 |

| Records.0.responseElements .keyMetadata.keyId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.keyPairId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .listeners.0.listenerArn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .listeners.0.loadBalancerArn |

target.resource.ancestors.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .loadBalancers.0.loadBalancerArn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.newAssociationId | target.resource.attribute.labels .responseElements newAssociationId.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.packedPolicySize | security_result.detection_fields .packedPolicySize.value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.0.responseElements .publicKey.publicKeyId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.sAMLProviderArn | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .sSHPublicKey.sSHPublicKeyId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .sSHPublicKey.status |

target.resource.attribute .labels.SSH Public Key Status.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.groupId |

security_result.rule_labels.Group Id.value | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.ipProtocol |

network.ip_protocol | 未加工ログ フィールドから直接マッピングされ、大文字に変換されます。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.isEgress |

network.direction | 値が「false」の場合、UDM フィールドは「INBOUND」に設定されます。それ以外の場合は「OUTBOUND」に設定されます。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.securityGroupRuleId |

security_result.rule_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .serviceSpecificCredential.serviceName |

target.resource.attribute.labels .特定の認証情報 ServiceName .value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .serviceSpecificCredential.serviceSpecificCredentialId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .serviceSpecificCredential.serviceUserName |

target.resource.attribute.labels .Specific Credential Service UserName .value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .serviceSpecificCredential.status |

target.resource.attribute .labels.Specific Credential Status.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .serviceSpecificCredential.userName |

target.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.snapshotId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.stackId | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .tableDescription.tableArn |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .tableDescription.tableId |

target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.trailARN | target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .user.arn |

target.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .user.userId |

target.user.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .user.userName |

target.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements .virtualMFADevice.serialNumber |

target.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.responseElements.volumeId | target.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.resources | target.resource | resources 配列の最初の要素は、ターゲット リソースにマッピングされます。その他の要素は about フィールドにマッピングされます。 |

| Records.0.sharedEventID | additional.fields.SharedEventID .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.sourceIPAddress | principal.asset.ip | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.sourceIPAddress | principal.ip | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.sourceIPAddress | src_ip | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.tlsDetails.cipherSuite | network.tls.cipher | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.tlsDetails.clientProvidedHostHeader | security_result.detection_fields .clientProvidedHostHeader.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.tlsDetails.tlsVersion | network.tls.version | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userAgent | network.http.user_agent | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userAgent | network.http.parsed_user_agent | 未加工ログのフィールドから直接マッピングされ、ユーザー エージェント文字列として解析されます。 |

| Records.0.userIdentity.accessKeyId | additional.fields.accessKeyId .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.accountId | principal.resource.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.accountId | principal.user.group_identifiers | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.arn | principal.resource.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.arn | principal.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.arn | target.user.attribute .labels.ARN.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.invokedBy | principal.user.userid | UDM フィールドは、未加工ログフィールドの「.amazonaws.com」の前の値に設定されます。 |

| Records.0.userIdentity.principalId | principal.user.product_object_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.principalId | principal.user.attribute .labels.principalId.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity .sessionContext.attributes.mfaAuthenticated |

principal.user.attribute .labels.mfaAuthenticated.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.arn |

target.user.attribute .labels.ARN.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.principalId |

target.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.type |

target.user.attribute .labels.Type.value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.userName |

target.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.type | principal.resource.resource_subtype | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.type | principal.resource.type | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.userName | principal.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.userName | src.user.userid | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.userName | src.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.0.userIdentity.userName | target.user.user_display_name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.additionalEventData .AuthenticationMethod |

additional.fields.AuthenticationMethod .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.1.additionalEventData .CipherSuite |

additional.fields.CipherSuite .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.1.additionalEventData .LoginTo |

additional.fields.LoginTo .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.1.additionalEventData .MFAUsed |

extensions.auth.auth_details | 値が「Yes」の場合、UDM フィールドは「MFAUsed: Yes」に設定されます。それ以外の場合は、「MFAUsed: No」に設定されます。 |

| Records.1.additionalEventData .MobileVersion |

additional.fields.MobileVersion .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.1.additionalEventData .SamlProviderArn |

additional.fields.SamlProviderArn .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.1.additionalEventData .SignatureVersion |

additional.fields.SignatureVersion .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.1.additionalEventData .bytesTransferredIn |

network.received_bytes | 未加工ログ フィールドから直接マッピングされ、符号なし整数に変換されます。 |

| Records.1.additionalEventData .bytesTransferredOut |

network.sent_bytes | 未加工ログ フィールドから直接マッピングされ、符号なし整数に変換されます。 |

| Records.1.additionalEventData .x-amz-id-2 |

additional.fields.x-amz-id-2 .value.string_value |

未加工ログ フィールドから直接マッピングされます。 |

| Records.1.awsRegion | principal.location.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.awsRegion | target.location.name | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.errorCode | security_result.rule_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.errorMessage | security_result.description | UDM フィールドは、「Reason:」と未加工ログフィールドの値を連結したものに設定されます。 |

| Records.1.eventCategory | security_result.category_details | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.eventID | metadata.product_log_id | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.eventName | metadata.product_event_type | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.eventName | _metadata.event_type | 未加工ログ フィールドの値に基づいてマッピングされます。具体的なマッピングについては、パーサーコードをご覧ください。 |

| Records.1.eventSource | target.application | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.eventSource | metadata.ingestion_labels.EventSource | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.eventTime | metadata.event_timestamp | 未加工ログ フィールドから直接マッピングされ、ISO8601 タイムスタンプとして解析されます。 |

| Records.1.eventVersion | metadata.product_version | 未加工ログ フィールドから直接マッピングされます。 |

| Records.1.managementEvent | additional.fields.ManagementEvent .value.string_value |

未加工ログ フィールドから直接マッピングされ、文字列に変換されます。 |

| Records.1.readOnly | additional.fields.ReadOnly .value |

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。