En esta página se ofrece una descripción general de la función de autorización entre organizaciones y los pasos para configurarla.

Puedes usar Chrome Enterprise Premium para permitir el acceso seguro a los datos desde dispositivos de una organización. De esta forma, se asegura de que los dispositivos se evalúen en función de la política de acceso de la organización en los puntos de aplicación al determinar el acceso. Por ejemplo, si se permite o se deniega el acceso desde otra organización es una de las partes de la información de la política de acceso que se evalúa. Si necesitas que los dispositivos de tu organización accedan a recursos de otra organización, ambas organizaciones deben tener configurada la autorización entre organizaciones.

La autorización entre organizaciones te permite configurar una política de acceso para confiar en los datos, como los atributos de los dispositivos, que pertenecen a otras organizaciones y usarlos. Por ejemplo, puedes configurar la política de acceso de tu organización para permitir el acceso a sus recursos desde dispositivos de otras organizaciones.

Antes de empezar

Para configurar y gestionar la autorización entre organizaciones, necesitas los IDs de tu organización y los de las organizaciones a las que quieras dar acceso. También necesitas el número de póliza de tu organización. Si no tienes los IDs de organización o el número de política de tu organización, consulta la siguiente información:

- Obtener el ID de recurso de tu organización

- Obtener el número de la política de acceso a nivel de organización

Al configurar y gestionar la autorización entre organizaciones, trabajas con el recurso AuthorizedOrgsDesc. El recurso AuthorizedOrgsDesc contiene la lista de organizaciones que quieres autorizar y especifica el tipo de autorización, el tipo de recurso y la dirección de autorización de las organizaciones.

Puedes usar la CLI de Google Cloud para crear un recurso AuthorizedOrgsDesc y modificar su configuración. Cuando trabajes con el recurso AuthorizedOrgsDesc, se aplicará lo siguiente:

ASSET_TYPE_DEVICEes la única opción disponible para el tipo de recurso.AUTHORIZATION_TYPE_TRUSTes la única opción disponible para el tipo de autorización.

Configurar la autorización de dispositivos entre dos organizaciones

En esta sección se explica cómo configurar la autorización entre organizaciones. Para ello, se utiliza un ejemplo a lo largo de los pasos.

En este ejemplo se crea una relación de autorización bidireccional entre dos organizaciones y se permite que los dispositivos de una organización accedan a los recursos de otra. La organización de recursos (organizations/RESOURCE_ORG_ID) contiene recursos como segmentos de Cloud Storage y máquinas virtuales. La organización de recursos tiene niveles de acceso que permiten que determinados dispositivos de la organización accedan a sus recursos. La organización partner (organizations/PARTNER_ORG_ID) es una organización que necesita acceder a recursos de la organización de recursos.

A continuación, se muestran las políticas de las organizaciones de recursos y de partners antes de configurar la autorización entre organizaciones:

Organización del recurso (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

Organización colaboradora (organizations/PARTNER_ORG_ID):

no access policy

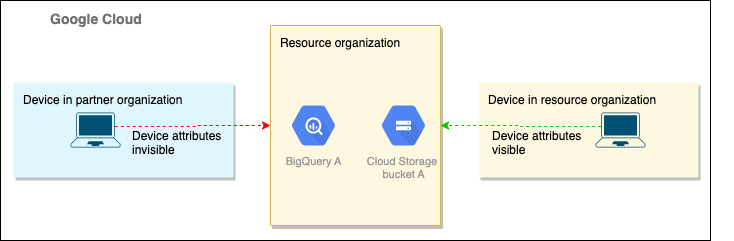

En la siguiente imagen, los atributos del dispositivo de la organización del partner no son visibles para la organización de recursos porque no se ha configurado la autorización entre organizaciones.

En los pasos siguientes se muestra cómo configurar tanto la organización de recursos como la organización de partners para habilitar la autorización entre organizaciones mediante la CLI de Google Cloud.

Preparar

Sigue los pasos de esta sección tanto para la organización de recursos como para la organización de partners.

Asegúrate de que ambas organizaciones tengan una política a nivel de organización. Para crear una política a nivel de organización, consulta Crear una política de acceso a nivel de organización.

Ejecuta el siguiente comando para obtener el número de la política de acceso a nivel de organización:

gcloud access-context-manager policies list --organization=ORG_ID

Sustituye ORG_ID por el ID de tu organización.

Deberías recibir la información en el siguiente formato:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

Configurar la organización de recursos

Para completar este paso, debes ser administrador de la organización de recursos (

organizations/RESOURCE_ORG_ID). Crea un recursoAuthorizedOrgsDescpara la organización de recursos ejecutando el siguiente comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede incluir letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

PARTNER_ORG_ID: número de la organización del partner.

Muestra el recurso

AuthorizedOrgsDescque acabas de crear para verificar que es correcto ejecutando el siguiente comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede incluir letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

Configurar la organización colaboradora

Para completar este paso, debes ser administrador de la organización partner (

organizations/PARTNER_ORG_ID). Crea un recursoAuthorizedOrgsDescpara la organización del partner ejecutando el siguiente comando:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede incluir letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

RESOURCE_ORG_ID: número de organización del recurso.

Muestra el recurso

AuthorizedOrgsDescque acabas de crear para verificar que es correcto ejecutando el siguiente comando:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede incluir letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

Políticas esperadas después de la configuración

A continuación, se indican las políticas de las organizaciones de recursos y partners después de configurar la autorización entre organizaciones:

Organización del recurso (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

Organización colaboradora (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

En la siguiente imagen se muestra la visibilidad de los atributos de dispositivo de la organización del partner después de configurar la autorización entre organizaciones.

Cómo probar la configuración

Una vez que hayas configurado las dos organizaciones, puedes pedirle a un usuario de la organización partner que intente acceder a los recursos de la organización de recursos con un dispositivo que cumpla los requisitos. Si se concede el acceso, la autorización entre organizaciones funcionará como se espera. Los usuarios de la organización partner ahora pueden acceder al segmento A de Cloud Storage de la organización de recursos solo si el dispositivo del usuario tiene una política de bloqueo de pantalla.

Si no se concede acceso al dispositivo, vuelve a seguir los pasos de configuración para corregir la configuración.

Gestionar una configuración de autorización entre organizaciones

Después de configurar la autorización entre organizaciones, es posible que tengas que quitar el acceso a una organización, añadir acceso a otra o realizar otras tareas. En esta sección se incluye información sobre cómo completar tareas habituales al gestionar la autorización entre organizaciones.

Crea un recurso AuthorizedOrgsDesc y autoriza a organizaciones externas

Para crear un recurso AuthorizedOrgsDesc e incluir las organizaciones externas a las que quieras conceder acceso, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede contener letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ORG_ID: el ID de la organización a la que quieres conceder acceso. Si especifica más de una organización, utilice una coma para separar los IDs de las organizaciones.

ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

Añadir una organización

Para añadir una organización a un recurso de AuthorizedOrgsDesc, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede contener letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ORG_ID: el ID de la organización a la que quieres conceder acceso. Si especifica más de una organización, utilice una coma para separar los IDs de las organizaciones.

ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

Quitar una organización

Para quitar una organización de un recurso AuthorizedOrgsDesc, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede contener letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ORG_ID El ID de la organización que quieres eliminar.

ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

Especificar una nueva lista de organizaciones

Para especificar una nueva lista de organizaciones en un recurso AuthorizedOrgsDesc

ya creado, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede contener letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ORG_ID: el ID de la organización a la que quieres conceder acceso. Si especifica más de una organización, utilice una coma para separar los IDs de las organizaciones.

ACCESS_POLICY_NUMBER: número de la política de acceso a nivel de organización.

Quitar todas las organizaciones

Para quitar todas las organizaciones de un recurso AuthorizedOrgsDesc, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede contener letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ACCESS_POLICY_NUMBER El número de la política de acceso a nivel de organización.

Mostrar un recurso AuthorizedOrgsDesc

Para mostrar un recurso AuthorizedOrgsDesc, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede contener letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ACCESS_POLICY_NUMBER El número de la política de acceso a nivel de organización.

Mostrar los recursos de AuthorizedOrgsDesc

Para enumerar los recursos de AuthorizedOrgsDesc en la política de acceso, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

Sustituye ACCESS_POLICY_NUMBER por el número de la política de acceso a nivel de organización.

Quitar un recurso AuthorizedOrgsDesc

Para quitar un recurso AuthorizedOrgsDesc, ejecuta el siguiente comando:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Haz los cambios siguientes:

AUTHORIZED_ORGS_DESC_NAME: nombre único del recurso

AuthorizedOrgsDesc. El nombre debe empezar por una letra y solo puede contener letras, números y guiones bajos. El nombre puede tener un máximo de 50 caracteres.ACCESS_POLICY_NUMBER El número de la política de acceso a nivel de organización.