Questo documento mostra come creare livelli di accesso personalizzati basati sul dispositivo utilizzando i dati di Falcon ZTA e assegnarli alle risorse dell'organizzazione.

Prima di iniziare

- Configura l'integrazione di Chrome Enterprise Premium e Falcon ZTA.

- Esegui l'upgrade a Chrome Enterprise Premium, l'abbonamento a pagamento di Chrome Enterprise Premium. Per eseguire l'upgrade, contatta il nostro team di vendita.

- Assicurati di disporre di uno dei seguenti ruoli Identity and Access Management:

- Access Context Manager Admin (

roles/accesscontextmanager.policyAdmin) - Editor di Gestore contesto accesso (

roles/accesscontextmanager.policyEditor)

- Access Context Manager Admin (

- Comprendere gli oggetti e gli attributi utilizzati per creare le espressioni del Common Expression Language (CEL) per i livelli di accesso personalizzati. Per maggiori dettagli, vedi Specifiche del livello di accesso personalizzato.

Creare livelli di accesso personalizzati

Puoi creare livelli di accesso con una o più condizioni. Se vuoi che i dispositivi degli utenti soddisfino più condizioni (ai livelli di accesso viene applicato l'operatore logico AND), crea un livello di accesso che contenga tutte le condizioni richieste.

Per creare un nuovo livello di accesso personalizzato utilizzando i dati forniti da Falcon ZTA, procedi nel seguente modo:

Vai alla pagina Gestore contesto accesso nella console Google Cloud .

Vai a Gestore contesto accesso- Se richiesto, seleziona la tua organizzazione.

- Nella pagina Gestore contesto accesso, fai clic su Nuovo.

- Nel riquadro Nuovo livello di accesso, inserisci quanto segue:

- Nel campo Titolo livello di accesso, inserisci un titolo per il livello di accesso. Il titolo deve contenere al massimo 50 caratteri, iniziare con una lettera e può contenere solo numeri, lettere, trattini bassi e spazi.

- Nella sezione Crea condizioni in, seleziona Modalità avanzata.

- Nella sezione Condizioni, inserisci le espressioni per il livello di accesso personalizzato. La condizione deve restituire un singolo valore booleano.

Per trovare i campi CrowdStrike disponibili per l'espressione CEL, puoi esaminare i dati Falcon ZTA raccolti per i tuoi dispositivi.

EsempiLa seguente espressione CEL crea una regola che consente l'accesso solo dai dispositivi gestiti da Falcon ZTA con un punteggio di valutazione del sistema operativo superiore a 50:

device.vendors["CrowdStrike"].is_managed_device == true && device.vendors["CrowdStrike"].data["assessment.os"] > 50.0

La seguente espressione CEL crea una regola che consente l'accesso solo dai dispositivi che Falcon ZTA ha valutato negli ultimi due giorni. Il campo

iat(emesso il) viene fornito nell'ambito della valutazione Zero Trust di Falcon ZTA.request.time - timestamp(device.vendors["CrowdStrike"].data["iat"]) < duration("48h")La seguente espressione CEL crea una regola che consente l'accesso solo dai dispositivi la cui valutazione di Falcon ZTA non è scaduta. Il campo

exp(scadenza) viene fornito nell'ambito della valutazione Zero Trust di Falcon ZTA.timestamp(device.vendors["CrowdStrike"].data["exp"]) - request.time > duration("0m")Per esempi e ulteriori informazioni sul supporto di Common Expression Language (CEL) e sui livelli di accesso personalizzati, consulta le specifiche del livello di accesso personalizzato.

- Fai clic su Salva.

Assegnare livelli di accesso personalizzati

Puoi assegnare livelli di accesso personalizzati per controllare l'accesso alle applicazioni. Queste applicazioni includono le app Google Workspace e le applicazioni protette da Identity-Aware Proxy su Google Cloud (nota anche come risorsa protetta da IAP). Puoi assegnare uno o più livelli di accesso per le app. Se selezioni più livelli di accesso, i dispositivi degli utenti devono soddisfare le condizioni di uno solo dei livelli di accesso per ottenere l'accesso all'app.

Assegnare livelli di accesso personalizzati per le applicazioni Google Workspace

Assegna livelli di accesso per le applicazioni Google Workspace dalla Console di amministrazione Google Workspace:

Nella home page della Console di amministrazione, vai a Sicurezza > Accesso sensibile al contesto.

Vai all'accesso sensibile al contestoFai clic su Assegna livelli di accesso.

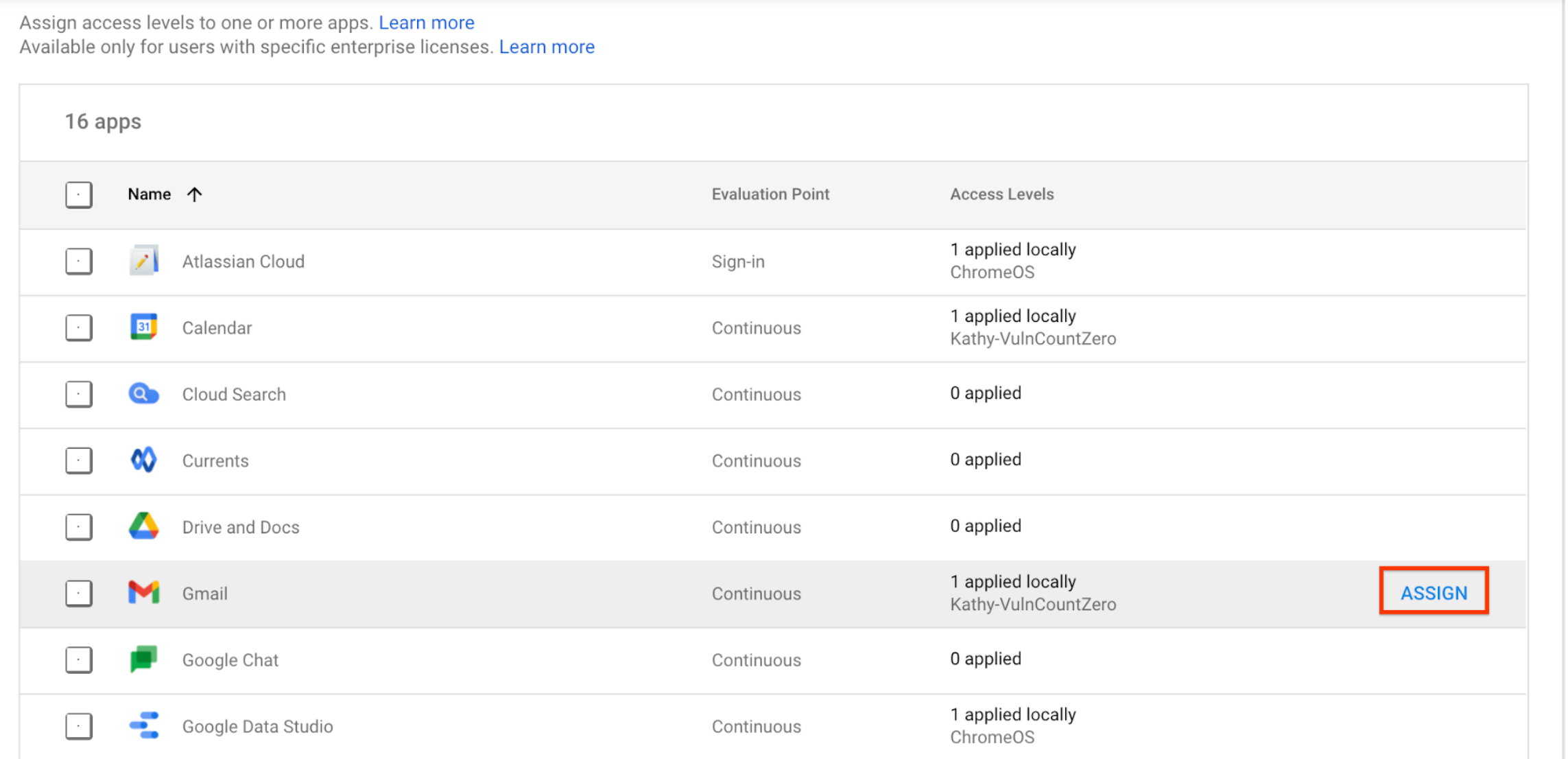

Viene visualizzato un elenco di app.

- Nella sezione Unità organizzative, seleziona l'unità organizzativa o il gruppo.

Seleziona l'app per cui vuoi assegnare un livello di accesso e fai clic su Assegna.

Viene visualizzato l'elenco di tutti i livelli di accesso. I livelli di accesso sono una risorsa condivisa tra Google Workspace, Cloud Identity e Google Cloud , quindi è possibile che l'elenco includa livelli di accesso non creati da te.

- Seleziona uno o più livelli di accesso per l'app.

- Per applicare i livelli di accesso agli utenti sulle app desktop e per dispositivi mobili (e sul browser), seleziona Applica ad app mobile e desktop Google. Questa casella di controllo è disponibile solo per le app integrate.

- Fai clic su Salva. Il nome del livello di accesso viene visualizzato nell'elenco dei livelli di accesso assegnati accanto all'app.

Assegnare livelli di accesso personalizzati per le risorse protette da IAP

Per assegnare livelli di accesso per le risorse protette da IAP dalla console Google Cloud , segui le istruzioni riportate in Applicare un livello di accesso per le risorse protette da IAP.