Ce document explique comment créer des niveaux d'accès personnalisés basés sur les appareils et utilisant les données Falcon ZTA, et comment attribuer ces niveaux d'accès à vos ressources organisationnelles.

Avant de commencer

- Configurez l'intégration de Chrome Enterprise Premium et Falcon ZTA.

- Passez à Chrome Enterprise Premium, l'abonnement payant de Chrome Enterprise Premium. Pour passer à une version supérieure, contactez notre équipe commerciale.

- Assurez-vous de disposer de l'un des rôles IAM (Identity and Access Management) suivants :

- Administrateur Access Context Manager (

roles/accesscontextmanager.policyAdmin) - Éditeur Access Context Manager (

roles/accesscontextmanager.policyEditor)

- Administrateur Access Context Manager (

- Découvrez les objets et les attributs utilisés pour créer des expressions CEL (Common Expression Language) pour les niveaux d'accès personnalisés. Pour en savoir plus, consultez la section Spécification de niveaux d'accès personnalisés.

Créer des niveaux d'accès personnalisés

Vous pouvez créer des niveaux d'accès avec une ou plusieurs conditions. Si vous souhaitez que les appareils des utilisateurs remplissent plusieurs conditions (opérateur logique ET sur plusieurs conditions), créez un niveau d'accès contenant toutes les conditions requises.

Pour créer un niveau d'accès personnalisé utilisant les données fournies par Falcon ZTA, procédez comme suit :

Accédez à la page Access Context Manager dans la console Google Cloud .

Accéder à Access Context Manager- Si vous y êtes invité, sélectionnez votre organisation.

- Sur la page Access Context Manager, cliquez sur Nouveau.

- Dans le volet Nouveau niveau d'accès, saisissez les informations suivantes :

- Dans le champ Titre du niveau d'accès, saisissez un titre de niveau d'accès. Ce titre doit contenir au maximum 50 caractères, commencer par une lettre et ne peut contenir que des chiffres, des lettres, des traits de soulignement et des espaces.

- Dans la section Créer des conditions en, sélectionnez Mode avancé.

- Dans la section Conditions, saisissez les expressions pour votre niveau d'accès personnalisé. La condition doit correspondre à une valeur booléenne unique.

Pour trouver les champs Falcon ZTA disponibles pour votre expression CEL, vous pouvez consulter les données Falcon ZTA collectées pour vos appareils.

ExemplesL'expression CEL suivante crée une règle qui autorise l'accès uniquement depuis des appareils gérés par Falcon ZTA et dont le score d'évaluation du système d'exploitation est supérieur à 50 :

device.vendors["CrowdStrike"].is_managed_device == true && device.vendors["CrowdStrike"].data["assessment.os"] > 50.0

L'expression CEL suivante crée une règle qui autorise l'accès uniquement depuis les appareils évalués par Falcon ZTA au cours des deux derniers jours. Le champ

iat(émis le) est fourni dans l'évaluation zéro confiance de Falcon ZTA.request.time - timestamp(device.vendors["CrowdStrike"].data["iat"]) < duration("48h")L'expression CEL suivante crée une règle qui autorise l'accès uniquement depuis des appareils dont l'évaluation Falcon ZTA n'a pas expiré. Le champ

exp(expiration) est fourni dans l'évaluation zéro confiance de Falcon ZTA.timestamp(device.vendors["CrowdStrike"].data["exp"]) - request.time > duration("0m")Pour obtenir des exemples et des informations supplémentaires sur la compatibilité avec le langage CEL (Common Expression Language) et les niveaux d'accès personnalisés, consultez la section Spécification de niveaux d'accès personnalisés.

- Cliquez sur Enregistrer.

Attribuer des niveaux d'accès personnalisés

Vous pouvez attribuer des niveaux d'accès personnalisés afin de contrôler l'accès aux applications. Ces applications incluent les applications Google Workspace et celles protégées par Identity-Aware Proxy sur Google Cloud (également appelées "ressources sécurisées par IAP"). Vous pouvez attribuer un ou plusieurs niveaux d'accès aux applications. Si vous sélectionnez plusieurs niveaux d'accès, les appareils des utilisateurs doivent seulement remplir les conditions de l'un des niveaux d'accès pour pouvoir accéder à l'application.

Attribuer des niveaux d'accès personnalisés aux applications Google Workspace

Attribuez des niveaux d'accès aux applications Google Workspace à partir de la console d'administration Google Workspace :

Sur la page d'accueil de la console d'administration, accédez à Sécurité > Accès contextuel.

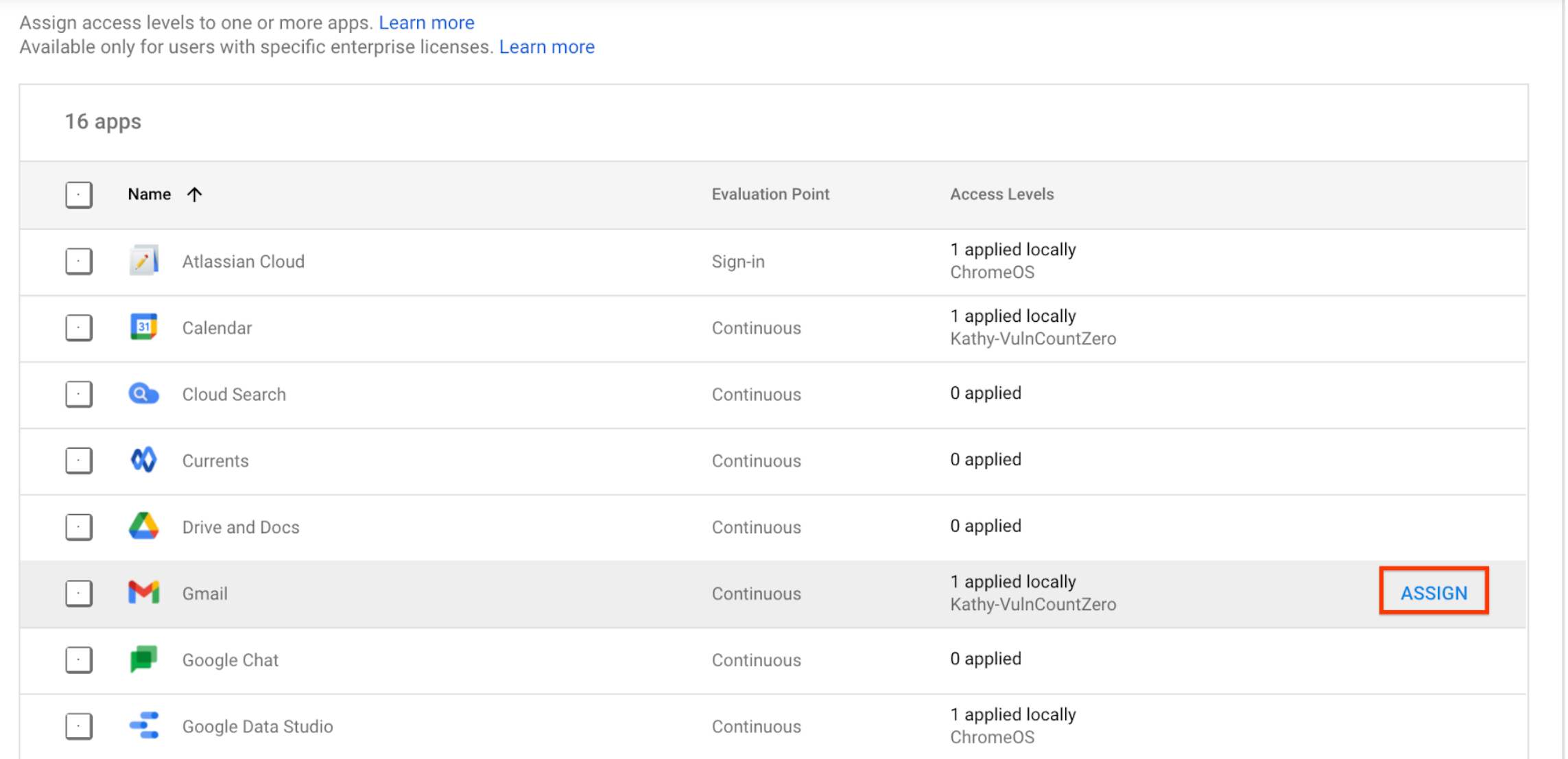

Accéder à la page "Accès contextuel"Cliquez sur Attribuer des niveaux d'accès.

Une liste d'applications s'affiche.

- Dans la section Unités organisationnelles, sélectionnez votre unité organisationnelle ou votre groupe.

Sélectionnez l'application à laquelle vous souhaitez attribuer un niveau d'accès, puis cliquez sur Attribuer.

La liste de tous les niveaux d'accès s'affiche. Les niveaux d'accès sont une ressource partagée entre Google Workspace, Cloud Identity et Google Cloud . Vous pouvez donc voir dans la liste des niveaux d'accès que vous n'avez pas créés.

- Sélectionnez un ou plusieurs niveaux d'accès pour l'application.

- Pour appliquer les niveaux d'accès aux utilisateurs sur des applications de bureau et mobiles (et dans le navigateur), sélectionnez Appliquer aux applications de bureau et mobiles Google. Cette case à cocher ne s'applique qu'aux applications intégrées.

- Cliquez sur Enregistrer. Le nom du niveau d'accès s'affiche dans la liste des niveaux d'accès attribués à côté de l'application.

Attribuer des niveaux d'accès personnalisés aux ressources sécurisées par IAP

Pour attribuer des niveaux d'accès aux ressources sécurisées par IAP depuis la console Google Cloud , suivez les instructions de la section Appliquer un niveau d'accès aux ressources sécurisées par IAP.