Mengelola resource

Certificate authority (CA) yang dibuat melalui Certificate Authority Service mengandalkan dua jenis resource sekunder:

- Versi kunci Cloud Key Management Service, yang digunakan untuk menandatangani sertifikat dan Daftar Pencabutan Sertifikat (CRL) yang dikeluarkan oleh CA. Untuk mengetahui informasi selengkapnya tentang versi kunci, lihat Versi kunci.

- Bucket Cloud Storage, yang digunakan untuk menghosting sertifikat CA dan CRL apa pun yang dipublikasikan oleh CA, jika setelan ini diaktifkan. Untuk informasi selengkapnya tentang bucket Cloud Storage, lihat Bucket.

Kedua resource ini harus ada untuk setiap CA, dan tidak dapat diubah setelah CA dibuat.

Model pengelolaan

Layanan CA mendukung dua model pengelolaan siklus proses untuk resource ini:

- Dikelola oleh Google

- Dikelola pelanggan

Kunci Cloud KMS dan bucket Cloud Storage tidak perlu menggunakan model pengelolaan yang sama. Misalnya, kunci Cloud KMS dapat dikelola Google, dan bucket Cloud Storage dapat dikelola pelanggan, atau sebaliknya.

Dikelola oleh Google

CA Service otomatis membuat dan mengonfigurasi resource mengikuti model ini saat membuat CA, dan menghapus resource saat menghapus CA. Anda tidak ditagih secara terpisah untuk resource ini.

Secara default, CA baru menggunakan kunci Cloud KMS dan bucket Cloud Storage yang dikelola Google. Kunci Cloud KMS yang dikelola Google menggunakan tingkat perlindungan HSM dan tidak digunakan kembali di seluruh CA. Anda dapat memilih algoritma kunci tertentu untuk kunci Cloud KMS yang dikelola Google saat membuat CA. Kunci Cloud KMS yang dikelola Google tidak digunakan kembali di seluruh CA.

Untuk informasi tentang cara membuat CA root, lihat Membuat CA root. Untuk mempelajari cara membuat CA subordinat, lihat Membuat CA subordinat. Untuk panduan memilih algoritma kunci, lihat Memilih algoritma kunci.

Dikelola pelanggan

Anda hanya dapat membuat resource yang dikelola pelanggan untuk CA di tingkat Enterprise. Anda harus membuat dan mengonfigurasi resource yang dikelola pelanggan sebelum pembuatan CA. Selain itu, Anda harus menghapus resource ini pada waktu yang tepat setelah CA dihancurkan. Pengguna akan ditagih langsung untuk resource ini. Kunci Cloud KMS yang dikelola pelanggan dapat menggunakan level perlindungan HSM, software, atau eksternal.

Layanan CA memperlakukan project sebagai batas keamanan untuk

kunci Cloud KMS yang dikelola pelanggan. Misalnya, pertimbangkan bahwa pengguna

Alice menggunakan kunci Cloud KMS yang dikelola pelanggan untuk membuat CA di project

test. Kemudian, pengguna lain, Bob, dapat menggunakan kunci Cloud KMS yang sama untuk membuat

CA lain dalam project yang sama. Meskipun Alice harus memiliki akses administrator

pada kunci untuk membuat CA pertama, Bob tidak memerlukan akses apa pun pada kunci tersebut

karena Alice telah mengaktifkan penggunaan kunci oleh Layanan CA di

project test.

Keuntungan membuat resource yang dikelola pelanggan

Salah satu keunggulan model ini adalah pemanggil memiliki kontrol langsung atas resource tersebut. Pemanggil dapat langsung memperbarui atribut seperti pengelolaan akses agar sesuai dengan persyaratan organisasi mereka.

Membuat CA dengan resource yang dikelola pelanggan mengharuskan pemanggil memiliki akses administratif atas resource tersebut, untuk memberikan akses yang sesuai ke Layanan CA. Untuk mengetahui informasi selengkapnya, lihat Agen Layanan Layanan CA.

Lokasi kunci Cloud KMS

Anda harus membuat kunci Cloud KMS yang dikelola pelanggan di lokasi yang sama dengan resource Layanan CA Anda. Untuk mengetahui daftar lengkap lokasi Layanan CA, lihat Lokasi. Untuk mengetahui daftar lokasi tempat resource Cloud KMS dapat dibuat, lihat lokasi Cloud KMS.

Lokasi bucket Cloud Storage

Anda harus membuat bucket Cloud Storage yang dikelola pelanggan di lokasi yang kurang lebih sama dengan resource Layanan CA Anda. Anda tidak dapat membuat bucket Cloud Storage di luar benua tempat Anda membuat resource Layanan CA.

Misalnya, jika CA Anda berada di us-west1, Anda dapat membuat

bucket Cloud Storage di satu region di AS seperti us-west1

atau us-east1, dual-region NAM4, dan multi-region US.

Untuk mengetahui daftar lokasi tempat resource Cloud Storage dapat dibuat, lihat Lokasi Cloud Storage.

Akses ke resource terkelola

Siapa pun yang memiliki URL sertifikat CA yang dihosting di bucket Cloud Storage atau CRL apa pun yang dipublikasikan oleh CA dapat mengakses resource ini secara default. Untuk mencegah akses publik ke sertifikat CA dan CRL, tambahkan project yang berisi kumpulan CA ke perimeter Kontrol Layanan VPC.

Dengan menambahkan project yang berisi kumpulan CA ke perimeter Kontrol Layanan VPC, bucket Cloud Storage yang dikelola Google akan bergabung ke perimeter. Perimeter Kontrol Layanan VPC memastikan bahwa bucket Cloud Storage tidak dapat diakses dari luar jaringan yang disetujui.

Klien dalam perimeter jaringan masih dapat mengakses CRL dan sertifikat CA tanpa autentikasi. Permintaan akses dari luar jaringan yang disetujui akan gagal.

URL berbasis HTTP untuk sertifikat CA dan CRL

Sertifikat CA dan CRL tersedia di URL berbasis HTTP karena alasan berikut:

Sertifikat CA yang dipublikasikan di bucket Cloud Storage tidak seharusnya dipercaya oleh klien apa adanya. Sertifikat CA adalah bagian dari rantai sertifikat, yang dimulai dengan sertifikat root CA. Setiap sertifikat dalam rantai sertifikat ditandatangani oleh sertifikat CA yang lebih tinggi dalam rantai untuk menjaga integritas sertifikat. Oleh karena itu, tidak ada keuntungan tambahan dari penggunaan protokol HTTPS.

Beberapa klien menolak URL berbasis HTTPS saat memvalidasi sertifikat.

Mengaktifkan publikasi sertifikat CA dan CRL untuk CA dalam kumpulan CA

Layanan CA memungkinkan publikasi sertifikat CA dan CRL ke bucket Cloud Storage secara default saat Anda membuat kumpulan CA baru. Jika Anda menonaktifkan publikasi sertifikat CA dan CRL saat membuat kumpulan CA dan ingin mengaktifkannya sekarang, Anda dapat mengikuti petunjuk di bagian ini.

Untuk mengaktifkan publikasi sertifikat CA dan publikasi CRL untuk semua CA dalam kumpulan CA, lakukan hal berikut:

Konsol

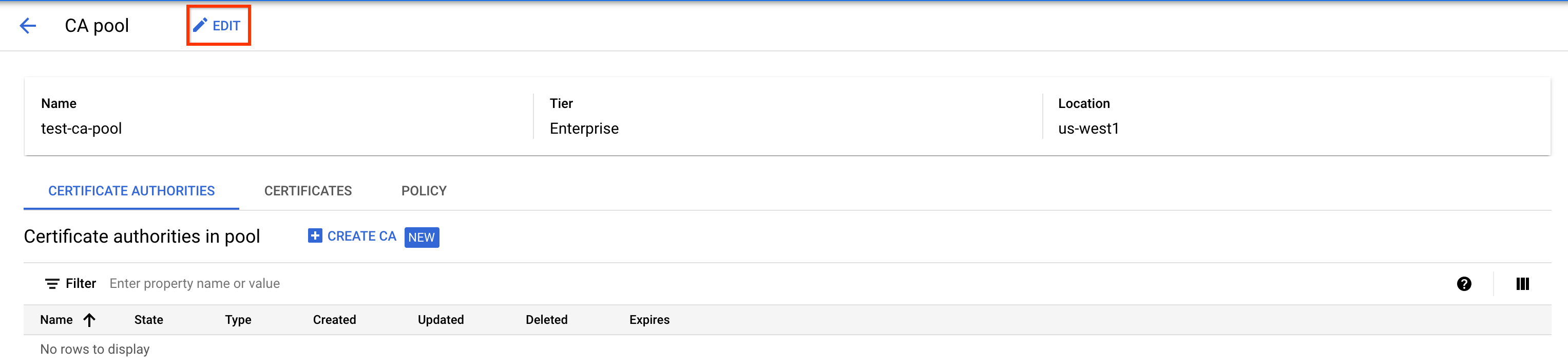

Buka halaman Certificate Authority Service di konsolGoogle Cloud .

Di tab Pengelola kumpulan CA, klik nama kumpulan CA yang ingin Anda edit.

Di halaman CA pool, klik Edit.

Di bagian Konfigurasikan algoritma dan ukuran kunci yang diizinkan, klik Berikutnya.

Di bagian Configure accepted certificate request methods, klik Next.

Di bagian Configure publishing options, klik tombol untuk Publish CA certificate to Cloud Storage bucket for CAs in this pool.

Klik tombol untuk Publikasikan CRL ke bucket Cloud Storage untuk CA di kumpulan ini.

gcloud

Jalankan perintah berikut:

gcloud privateca pools update POOL_ID --location LOCATION --publish-crl --publish-ca-cert

Ganti kode berikut:

- POOL_ID: nama kumpulan CA.

- LOCATION: lokasi kumpulan CA. Untuk mengetahui daftar lengkap lokasi, lihat Lokasi.

Jika Anda mengaktifkan --publish-ca-cert, Layanan CA akan menulis setiap sertifikat CA ke bucket Cloud Storage, yang jalurnya ditentukan dalam resource CA. Ekstensi AIA di semua sertifikat yang diterbitkan mengarah ke

URL objek Cloud Storage yang berisi sertifikat CA. Ekstensi Titik Distribusi (CDP) CRL di semua sertifikat yang diterbitkan mengarah ke URL objek Cloud Storage yang berisi CRL.

Untuk informasi selengkapnya tentang perintah gcloud privateca pools update, lihat

gcloud privateca pools

update.

Untuk mempelajari lebih lanjut cara mengaktifkan publikasi CRL untuk mencabut sertifikat, lihat Mencabut sertifikat.

Menonaktifkan publikasi sertifikat CA dan CRL untuk CA dalam kumpulan CA

Untuk menonaktifkan publikasi sertifikat CA atau publikasi CRL untuk semua CA dalam kumpulan CA, lakukan hal berikut:

Konsol

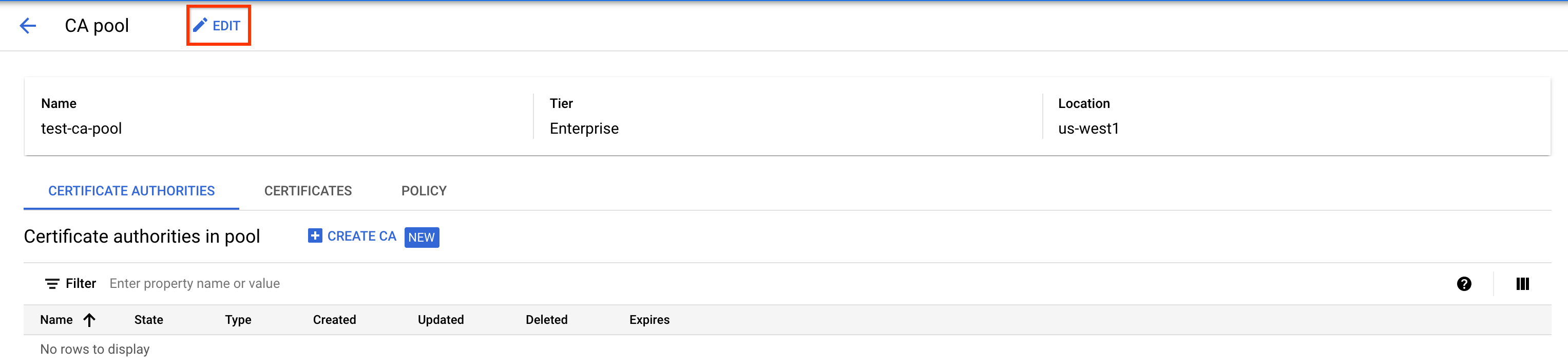

Buka halaman Certificate Authority Service di konsolGoogle Cloud .

Di tab Pengelola kumpulan CA, klik nama kumpulan CA yang ingin Anda edit.

Di halaman CA pool, klik Edit.

Di bagian Configure allowed key algorithms and sizes, klik Next.

Di bagian Configure accepted certificate request methods, klik Next.

Di bagian Configure publishing options, klik tombol untuk Publish CA certificate to Cloud Storage bucket for CAs in this pool.

Klik tombol untuk Publikasikan CRL ke bucket Cloud Storage untuk CA di kumpulan ini.

gcloud

Jalankan perintah berikut:

gcloud privateca pools update POOL_ID --location LOCATION --no-publish-crl --no-publish-ca-cert

Ganti kode berikut:

- POOL_ID: nama kumpulan CA.

- LOCATION: lokasi kumpulan CA. Untuk mengetahui daftar lengkap lokasi, lihat Lokasi.

Menonaktifkan titik distribusi tidak akan menghapus bucket Cloud Storage atau izinnya, dan tidak akan menghapus sertifikat CA atau CRL yang sudah dihosting di sana. Namun, hal ini berarti bahwa CRL mendatang tidak akan lagi dipublikasikan ke bucket Cloud Storage, dan sertifikat mendatang tidak akan memiliki ekstensi AIA dan CDP.

Memperbarui format encoding sertifikat CA dan CRL yang dipublikasikan

Untuk memperbarui format encoding sertifikat CA dan CRL yang dipublikasikan, lakukan hal berikut:

Konsol

Buka halaman Certificate Authority Service di konsolGoogle Cloud .

Di tab Pengelola kumpulan CA, klik nama kumpulan CA yang ingin Anda edit.

Di halaman CA pool, klik Edit.

Di bagian Configure allowed key algorithms and sizes, klik Next.

Di bagian Configure accepted certificate request methods, klik Next.

Di bagian Konfigurasi opsi publikasi, klik menu drop-down untuk Format Encoding Publikasi.

Pilih format encoding publikasi.

gcloud

Jalankan perintah berikut:

gcloud privateca pools update POOL_ID --location=LOCATION --publishing-encoding-format=PUBLISHING_ENCODING_FORMAT

Ganti kode berikut:

- POOL_ID: nama kumpulan CA Anda.

- LOCATION: lokasi kumpulan CA. Untuk mengetahui daftar lengkap lokasi, lihat Lokasi.

- PUBLISHING_ENCODING_FORMAT:

PEMatauDER.

Untuk mengetahui informasi selengkapnya tentang perintah gcloud privateca pools update, lihat

gcloud privateca pools update.

Langkah berikutnya

- Pelajari cara membuat kumpulan CA.

- Pelajari cara membuat root CA.

- Pelajari cara membuat CA subordinat.

- Pelajari cara membuat CA subordinat dari CA eksternal.