Créer une autorité de certification subordonnée

Cette page explique comment créer des autorités de certification (CA) subordonnées dans un pool de CA.

Les autorités de certification subordonnées sont chargées d'émettre des certificats directement aux entités finales telles que les utilisateurs, les ordinateurs et les appareils. Les autorités de certification subordonnées sont signées de manière cryptographique par une autorité de certification parente, qui est souvent l'autorité de certification racine. Par conséquent, les systèmes qui font confiance à l'autorité de certification racine font automatiquement confiance aux autorités de certification subordonnées et aux certificats d'entité de fin qu'elles émettent.

Avant de commencer

- Assurez-vous de disposer du rôle IAM Responsable des opérations du service CA (

roles/privateca.caManager) ou Administrateur du service CA (roles/privateca.admin). Pour en savoir plus, consultez Configurer des stratégies IAM. - Créez un pool d'autorités de certification.

- Sélectionnez votre autorité de certification racine.

Créer une autorité de certification subordonnée

Il est plus facile de révoquer et de faire tourner les CA subordonnées que les CA racines. Si vous disposez de plusieurs scénarios d'émission de certificat, vous pouvez créer une autorité de certification subordonnée pour chacun d'entre eux. L'ajout de plusieurs autorités de certification subordonnées dans un pool d'autorités de certification vous permet d'améliorer l'équilibrage de charge des requêtes de certificat et d'obtenir un nombre total de RPS effectifs plus élevé.

Pour créer une autorité de certification subordonnée, procédez comme suit :

Console

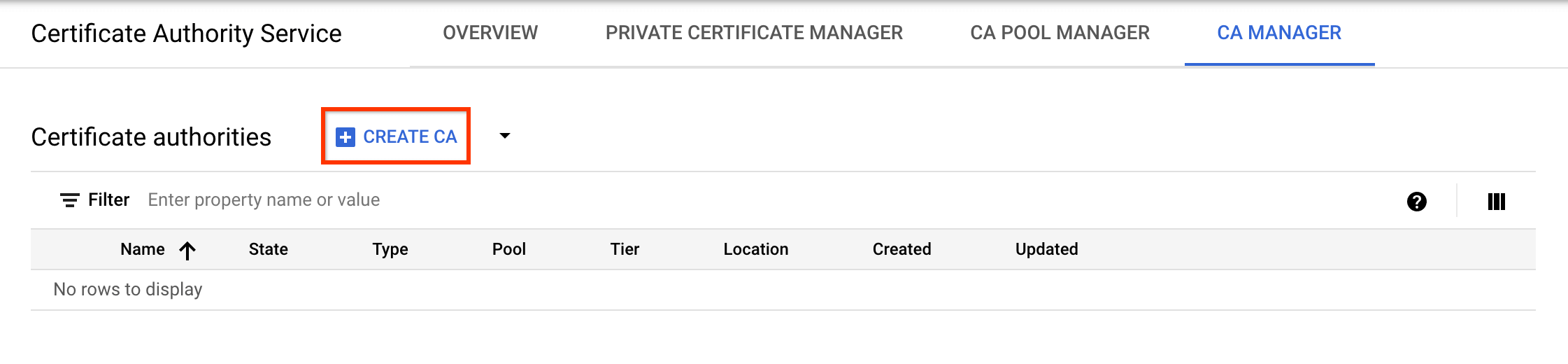

Accédez à la page Certificate Authority Service dans la consoleGoogle Cloud .

Cliquez sur l'onglet Gestionnaire d'autorités de certification.

Cliquez sur Créer une autorité de certification.

Sélectionner le type d'autorité de certification

- Cliquez sur Autorité de certification subordonnée.

- Cliquez sur L'autorité de certification racine se trouve dans Google Cloud.

- Dans le champ Valide pour, saisissez la durée de validité du certificat de l'autorité de certification.

- Facultatif : Choisissez le niveau de l'autorité de certification. Le niveau par défaut est Enterprise. Pour en savoir plus, consultez Sélectionner les niveaux d'opération.

- Cliquez sur Région pour sélectionner un emplacement pour l'AC. Pour en savoir plus, consultez Emplacements.

- (Facultatif) Sous État initialisé, sélectionnez l'état dans lequel l'autorité de certification doit se trouver lors de sa création.

- Facultatif : Sous Configurer un scénario d'émission, cliquez sur Profil du certificat, puis sélectionnez le profil de certificat qui correspond le mieux à vos besoins dans la liste. Pour en savoir plus, consultez Profils de certificat.

- Cliquez sur Suivant.

- Dans le champ Organisation (O), saisissez le nom de votre entreprise.

- (Facultatif) Dans le champ Unité organisationnelle, saisissez la subdivision ou l'unité commerciale de l'entreprise.

- (Facultatif) Dans le champ Nom du pays (C), saisissez un code pays à deux lettres.

- (Facultatif) Dans le champ Nom de l'état ou de la région, saisissez le nom de votre état.

- Facultatif : Dans le champ Nom de la localité, saisissez le nom de votre ville.

- Dans le champ Nom courant de l'autorité de certification (CN), saisissez le nom de l'autorité de certification.

- Cliquez sur Continuer.

- Choisissez l'algorithme de clé qui répond le mieux à vos besoins. Pour savoir comment choisir l'algorithme de clé approprié, consultez Choisir un algorithme de clé.

- Cliquez sur Continuer.

- Indiquez si vous souhaitez utiliser un bucket Cloud Storage géré par Google ou par le client.

- Pour un bucket Cloud Storage géré par Google, CA Service crée un bucket géré par Google au même emplacement que l'AC.

- Pour un bucket Cloud Storage géré par le client, cliquez sur "Parcourir" et sélectionnez l'un des buckets Cloud Storage existants.

- Cliquez sur Continuer.

Les étapes suivantes sont facultatives.

Si vous souhaitez ajouter des libellés à l'autorité de certification, procédez comme suit :

- Cliquez sur Ajouter un élément.

- Dans le champ Clé 1, saisissez la clé du libellé.

- Dans le champ Valeur 1, saisissez la valeur du libellé.

- Si vous souhaitez ajouter un autre libellé, cliquez sur Ajouter un élément. Ajoutez ensuite la clé et la valeur du libellé, comme indiqué aux étapes 2 et 3.

- Cliquez sur Continuer.

Examinez attentivement tous les paramètres, puis cliquez sur OK pour créer l'autorité de certification.

gcloud

Créez un pool d'autorités de certification pour l'autorité de certification subordonnée :

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONRemplacez les éléments suivants :

- SUBORDINATE_POOL_ID : nom du pool d'autorités de certification.

- LOCATION : emplacement dans lequel vous souhaitez créer le pool d'autorités de certification. Pour obtenir la liste complète des emplacements, consultez Emplacements.

Pour en savoir plus sur la création de pools d'autorités de certification, consultez Créer un pool d'autorités de certification.

Pour en savoir plus sur la commande

gcloud privateca pools create, consultez gcloud privateca pools create.Créez une autorité de certification subordonnée dans le pool d'autorités de certification créé.

gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --issuer-pool=POOL_ID \ --issuer-location=ISSUER_LOCATION \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"L'instruction suivante est renvoyée lorsque l'autorité de certification subordonnée est créée.

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID].

Pour afficher la liste exhaustive des paramètres, exécutez la commande

gcloudsuivante :gcloud privateca subordinates create --helpLa commande renvoie des exemples de création d'une autorité de certification subordonnée dont l'émetteur se trouve sur le service d'autorité de certification ou ailleurs.

Terraform

Java

Pour vous authentifier auprès du service CA, configurez les Identifiants par défaut de l'application. Pour en savoir plus, consultez Configurer l'authentification pour un environnement de développement local.

Python

Pour vous authentifier auprès du service CA, configurez les Identifiants par défaut de l'application. Pour en savoir plus, consultez Configurer l'authentification pour un environnement de développement local.

Activer une autorité de certification subordonnée

Pour activer une autorité de certification subordonnée, procédez comme suit :

Console

Accédez à la page Certificate Authority Service dans la consoleGoogle Cloud .

Cliquez sur l'onglet Gestionnaire d'autorités de certification.

Sous Autorités de certification, sélectionnez l'autorité de certification que vous souhaitez activer.

Cliquez sur Activer.

Dans la boîte de dialogue qui s'ouvre, cliquez sur Télécharger la CSR pour télécharger le fichier de requête de signature de certificat encodé au format PEM que l'autorité de certification émettrice peut signer.

Cliquez sur Suivant.

Dans le champ Importer la chaîne de certificats, cliquez sur Parcourir.

Importez le fichier de certificat signé avec l'extension

.crt.Cliquez sur Activer.

gcloud

Pour activer une autorité de certification subordonnée nouvellement créée, exécutez la commande suivante :

gcloud privateca subordinates enable SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Remplacez les éléments suivants :

- SUBORDINATE_CA_ID : identifiant unique de l'autorité de certification subordonnée.

- SUBORDINATE_POOL_ID : nom du pool d'autorités de certification contenant l'autorité de certification subordonnée.

- LOCATION : emplacement du pool d'autorités de certification. Pour obtenir la liste complète des emplacements, consultez Emplacements.

Pour en savoir plus sur la commande gcloud privateca subordinates enable, consultez gcloud privateca subordinates enable.

Terraform

Définissez le champ desired_state sur ENABLED sur l'autorité de certification subordonnée, puis exécutez terraform apply.

Étapes suivantes

- Découvrez comment demander des certificats.

- En savoir plus sur les modèles et les règles d'émission