Crie uma autoridade de certificação subordinada

Esta página descreve como criar autoridades de certificação (ACs) subordinadas num grupo de ACs.

As ACs subordinadas são responsáveis pela emissão de certificados diretamente para entidades finais, como utilizadores, computadores e dispositivos. As CAs subordinadas são assinadas criptograficamente por uma CA principal, que é frequentemente a CA de raiz. Como resultado, os sistemas que confiam na CA de raiz confiam automaticamente nas CAs subordinadas e nos certificados de entidade final que as CAs subordinadas emitem.

Antes de começar

- Certifique-se de que tem a função do IAM de gestor de operações do serviço de AC

(

roles/privateca.caManager) ou administrador do serviço de AC (roles/privateca.admin). Para mais informações, consulte o artigo Configure políticas de IAM. - Crie um conjunto de ACs.

- Selecione a sua AC de raiz.

Crie uma CA subordinada

É mais fácil revogar e alternar CAs subordinados do que CAs de raiz. Se tiver vários cenários de emissão de certificados, pode criar uma AC subordinada para cada um desses cenários. A adição de várias ACs subordinadas num conjunto de ACs ajuda a alcançar um melhor equilíbrio de carga dos pedidos de certificados e um total mais elevado de CPS eficazes.

Para criar uma AC subordinada, faça o seguinte:

Consola

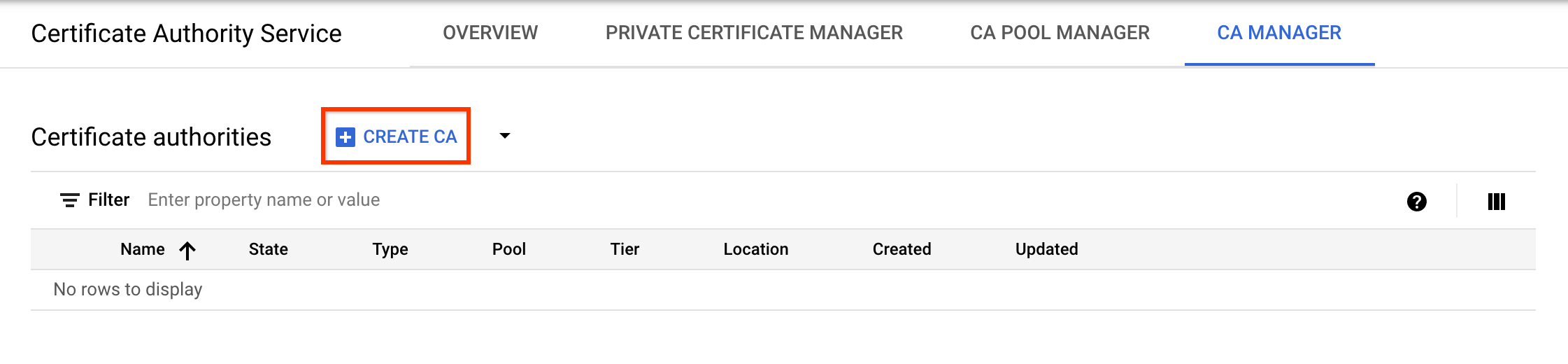

Aceda à página Serviço de autoridade de certificação na Google Cloud consola.

Clique no separador Gestor de AC.

Clique em Criar AC.

Selecione o tipo de CA

- Clique em CA subordinado.

- Clique em A AC de raiz está no Google Cloud.

- No campo Válido durante, introduza a duração durante a qual quer que o certificado da AC seja válido.

- Opcional: escolha o nível da CA. O nível predefinido é Enterprise. Para mais informações, consulte o artigo Selecione os níveis de operação.

- Clique em Região para selecionar uma localização para a CA. Para mais informações, consulte Localizações.

- Opcional: em Estado inicializado, selecione o estado em que o CA tem de estar no momento da criação.

- Opcional: em Configurar um cenário de emissão, clique em Perfil de certificado e selecione o perfil de certificado que melhor se adequa aos seus requisitos na lista. Para mais informações, consulte os perfis de certificados.

- Clicar em Seguinte.

- No campo Organização (O), introduza o nome da sua empresa.

- Opcional: no campo Unidade organizacional (UO), introduza a subdivisão da empresa ou a unidade empresarial.

- Opcional: no campo Nome do país (C), introduza um código do país de duas letras.

- Opcional: no campo Nome do estado ou da província, introduza o nome do seu estado.

- Opcional: no campo Nome da localidade, introduza o nome da sua cidade.

- No campo Nome comum (CN) da AC, introduza o nome da AC.

- Clique em Continuar.

- Escolha o algoritmo de chave que melhor se adapta às suas necessidades. Para obter informações sobre como decidir o algoritmo de chave adequado, consulte Escolha um algoritmo de chave.

- Clique em Continuar.

- Escolha se quer usar um contentor do Cloud Storage gerido pela Google ou pelo cliente.

- Para um contentor do Cloud Storage gerido pela Google, o serviço de AC cria um contentor gerido pela Google na mesma localização que a AC.

- Para um contentor do Cloud Storage gerido pelo cliente, clique em Procurar e selecione um dos contentores do Cloud Storage existentes.

- Clique em Continuar.

Os passos seguintes são opcionais.

Se quiser adicionar etiquetas à CA, faça o seguinte:

- Clique em Adicionar item.

- No campo Chave 1, introduza a chave da etiqueta.

- No campo Valor 1, introduza o valor da etiqueta.

- Se quiser adicionar outra etiqueta, clique em Adicionar item. Em seguida, adicione a chave e o valor da etiqueta, conforme mencionado nos passos 2 e 3.

- Clique em Continuar.

Reveja cuidadosamente todas as definições e, de seguida, clique em Concluído para criar a CA.

gcloud

Crie um grupo de CAs para a CA subordinada:

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONSubstitua o seguinte:

- SUBORDINATE_POOL_ID: o nome do grupo de ACs.

- LOCATION: a localização onde quer criar o conjunto de ACs. Para ver a lista completa de localizações, consulte Localizações.

Para mais informações sobre a criação de conjuntos de ACs, consulte o artigo Crie um conjunto de ACs.

Para mais informações sobre o comando

gcloud privateca pools create, consulte gcloud privateca pools create.Crie uma CA subordinada no conjunto de CAs criado.

gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --issuer-pool=POOL_ID \ --issuer-location=ISSUER_LOCATION \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"A seguinte declaração é devolvida quando a CA subordinada é criada.

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID].

Para ver uma lista exaustiva de definições, execute o seguinte comando

gcloud:gcloud privateca subordinates create --helpO comando devolve exemplos para criar uma AC subordinada cujo emissor esteja localizado no serviço de AC ou noutro local.

Terraform

Java

Para se autenticar no serviço de AC, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para um ambiente de desenvolvimento local.

Python

Para se autenticar no serviço de AC, configure as Credenciais padrão da aplicação. Para mais informações, consulte o artigo Configure a autenticação para um ambiente de desenvolvimento local.

Ative uma CA subordinada

Para ativar uma AC subordinada, faça o seguinte:

Consola

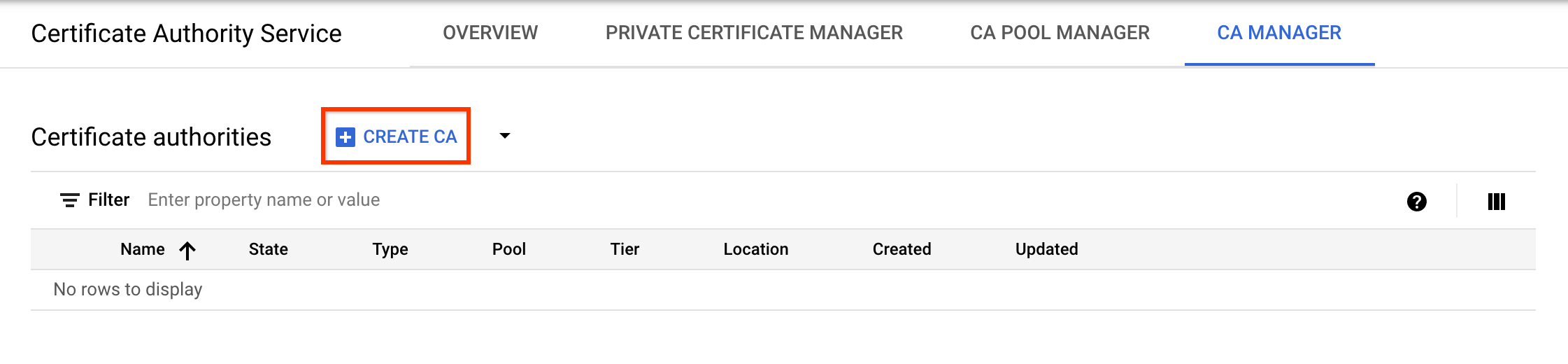

Aceda à página Serviço de autoridade de certificação na Google Cloud consola.

Clique no separador Gestor de AC.

Em Autoridades de certificação, selecione a CA que quer ativar.

Clique em Ativar.

Na caixa de diálogo apresentada, clique em Transferir CSR para transferir o ficheiro CSR com codificação PEM que a AC emissora pode assinar.

Clicar em Seguinte.

No campo Carregar cadeia de certificados, clique em Procurar.

Carregue o ficheiro de certificado assinado com a extensão

.crt.Clique em Ativar.

gcloud

Para ativar uma AC subordinada recém-criada, execute o seguinte comando:

gcloud privateca subordinates enable SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Substitua o seguinte:

- SUBORDINATE_CA_ID: o identificador exclusivo da AC subordinada.

- SUBORDINATE_POOL_ID: o nome do conjunto de ACs que contém a AC subordinada.

- LOCATION: a localização do grupo de ACs. Para ver a lista completa de localizações, consulte Localizações.

Para mais informações sobre o comando gcloud privateca subordinates enable, consulte gcloud privateca subordinates

enable.

Terraform

Defina o campo desired_state como ENABLED na AC subordinada e execute

terraform apply.

O que se segue?

- Saiba como pedir certificados.

- Saiba mais sobre os modelos e as políticas de emissão.