Créer une autorité de certification subordonnée à partir d'une autorité de certification externe

Cette page explique comment créer une autorité de certification (AC) subordonnée qui se lie à une autorité de certification racine externe.

Si vous disposez d'une hiérarchie d'infrastructure de clé publique (PKI) contenant une autorité de certification racine et des autorités de certification subordonnées, vous pouvez conserver la même autorité de certification racine et créer une autorité de certification subordonnée dans CA Service qui est associée à votre autorité de certification racine externe. La clé et les opérations de la certification racine externe restent en dehors de Google Cloud. Vous ne pouvez utiliser l'autorité de certification racine externe que pour émettre le certificat de l'autorité de certification subordonnée àGoogle Cloud. L'autorité de certification subordonnée est immédiatement approuvée par toute charge de travail qui fait confiance à l'autorité de certification racine externe. Vous pouvez ensuite utiliser l'autorité de certification subordonnée pour émettre des certificats sans avoir à revenir à l'autorité de certification racine externe au moment de l'exécution.

Avant de commencer

- Assurez-vous de disposer du rôle IAM "Responsable des opérations du service CA" (

roles/privateca.caManager) ou "Administrateur du service CA" (roles/privateca.admin). Pour en savoir plus, consultez la section Configurer des stratégies IAM. - Identifiez l'autorité de certification racine externe.

- Définissez le nom, l'objet, la période de validité et la taille de clé de l'autorité de certification subordonnée. Pour en savoir plus, consultez la section Déterminer les paramètres de l'autorité de certification.

Créer une autorité de certification subordonnée à partir d'une autorité de certification externe

Pour créer une autorité de certification subordonnée à partir d'une autorité de certification externe, procédez comme suit:

Générer la requête de signature de certificat (CSR) de l'autorité de certification subordonnée: la première étape consiste à générer une CSR pour l'autorité de certification subordonnée, puis à la télécharger.

Obtenir le certificat de l'autorité de certification subordonnée signé par l'autorité de certification racine externe: la deuxième étape consiste à envoyer la demande CSR à l'autorité de certification racine externe pour qu'elle la signe. Veillez à suivre les instructions spécifiques de l'autorité de certification racine externe pour envoyer des CSR et obtenir des certificats signés.

Importez le certificat d'autorité de certification secondaire signé dans le service d'autorité de certification: la dernière étape consiste à importer la chaîne de certificats PEM signée à l'aide de la Google Cloud CLI ou de la console Google Cloud .

La section suivante explique comment créer une autorité de certification subordonnée à partir d'une autorité de certification racine externe.

Créer une requête de signature de certificat

Console

Accédez au menu Sécurité > Service d'autorité de certification dans la console. Google Cloud

Cliquez sur l'onglet Gestionnaire d'autorités de certification.

Cliquez sur Créer une autorité de certification.

Sélectionner le type d'autorité de certification:

- Cliquez sur Autorité de certification subordonnée.

- Dans le champ Valide pour, saisissez la durée pendant laquelle vous souhaitez que les certificats émis par le certificat d'autorité de certification soient valides.

- Cliquez sur L'autorité de certification racine est externe.

- Sélectionnez l'une des options disponibles pour le niveau de l'autorité de certification. Pour en savoir plus, consultez Sélectionner les niveaux d'opération.

- Sous Regionalization (Regionalisation), sélectionnez un emplacement de l'autorité de certification dans la liste.

- Cliquez sur Suivant.

- Dans le champ Organisation (O), saisissez le nom de votre entreprise.

- Facultatif: Dans le champ Unité organisationnelle (UO), saisissez la subdivision de l'entreprise ou l'unité commerciale.

- Facultatif: Dans le champ Nom du pays (C), saisissez un code pays à deux lettres.

- Facultatif: Dans le champ Nom de l'État ou de la province, saisissez le nom de votre État.

- Facultatif: Dans le champ Nom de la localité, saisissez le nom de votre ville.

- Dans le champ Nom courant de l'autorité de certification (CN), saisissez le nom de l'autorité de certification.

- Cliquez sur Continuer.

- Choisissez l'algorithme de clé qui répond le mieux à vos besoins. Pour savoir comment choisir l'algorithme de clé approprié, consultez la section Choisir un algorithme de clé.

- Cliquez sur Continuer.

- Indiquez si vous souhaitez utiliser un bucket Cloud Storage géré par Google ou par le client.

- Pour un bucket Cloud Storage géré par Google, CA Service crée un bucket géré par Google au même emplacement que l'autorité de certification.

- Pour un bucket Cloud Storage géré par le client, cliquez sur "Parcourir", puis sélectionnez l'un des buckets Cloud Storage existants.

- Cliquez sur Continuer.

Les étapes suivantes sont facultatives.

Si vous souhaitez ajouter des libellés à l'autorité de certification, procédez comme suit:

- Cliquez sur Ajouter un élément.

- Dans le champ Clé 1, saisissez la clé de libellé.

- Dans le champ Valeur 1, saisissez la valeur de l'étiquette.

- Si vous souhaitez ajouter un autre libellé, cliquez sur Ajouter un élément. Ajoutez ensuite la clé et la valeur du libellé, comme indiqué aux étapes 2 et 3.

- Cliquez sur Continuer.

Vérifiez attentivement tous les paramètres, puis cliquez sur OK pour créer l'autorité de certification.

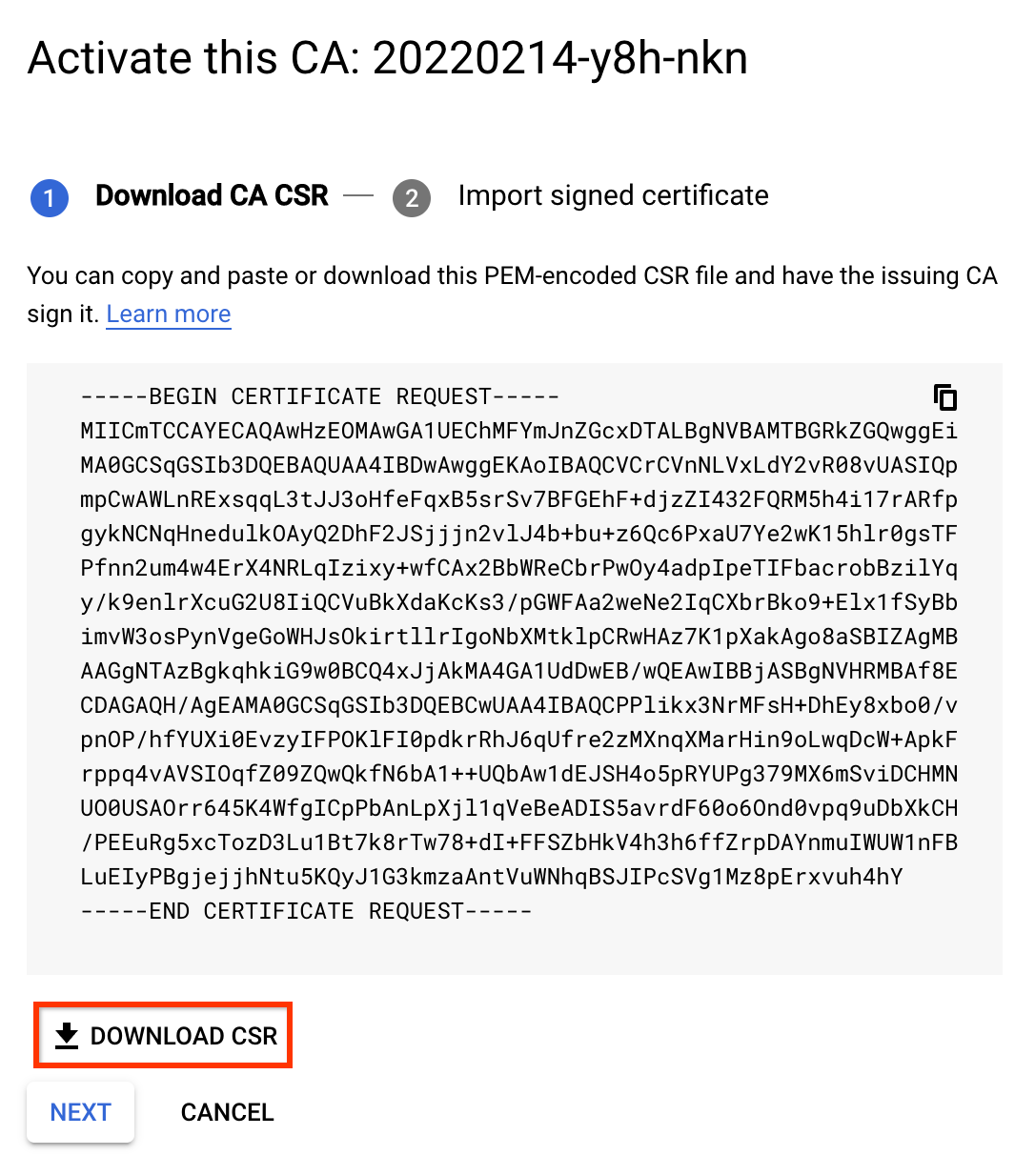

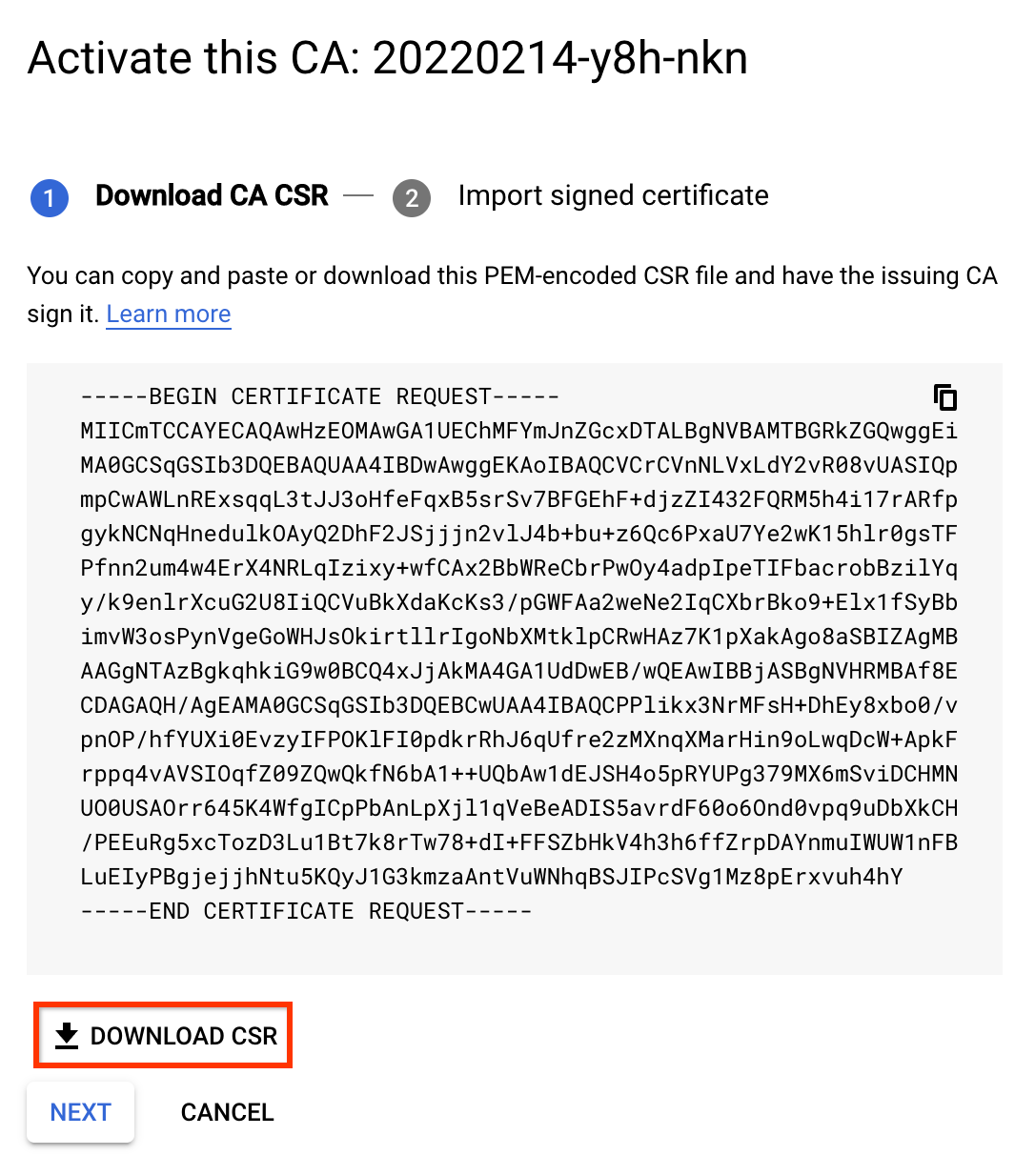

Télécharger le fichier de requête de signature de certificat

- Sur la page Autorité de certification, sélectionnez l'autorité de certification que vous souhaitez activer.

- Cliquez sur Activer.

Dans la boîte de dialogue qui s'ouvre, cliquez sur Télécharger le CSR.

gcloud

Pour créer un pool d'autorités de certification pour l'autorité de certification subordonnée, exécutez la commande suivante. Pour en savoir plus, consultez Créer un pool d'autorités de certification.

gcloud privateca pools create SUBORDINATE_POOL_ID --location=LOCATIONRemplacez les éléments suivants :

- SUBORDINATE_POOL_ID: nom du pool d'autorités de certification.

- LOCATION: emplacement du pool d'autorités de certification.

Pour créer une autorité de certification subordonnée dans le pool d'autorités de certification créé, exécutez la commande

gcloudsuivante. La commandegcloudcrée également une CSR et l'enregistre dans le fichier FILE_NAME.gcloud privateca subordinates create SUBORDINATE_CA_ID \ --pool=SUBORDINATE_POOL_ID \ --location=LOCATION \ --create-csr --csr-output-file=FILE_NAME \ --key-algorithm="ec-p256-sha256" \ --subject="CN=Example Server TLS CA, O=Example LLC"Remplacez les éléments suivants :

- SUBORDINATE_CA_ID: identifiant unique de l'autorité de certification subordonnée.

- SUBORDINATE_POOL_ID: nom du pool d'autorités de certification.

- LOCATION: emplacement du pool d'autorités de certification.

- FILE_NAME: nom du fichier dans lequel la requête de signature de certificat encodée en PEM est écrite.

L'indicateur

--key-algorithmutilise l'algorithme de cryptographie que vous souhaitez utiliser pour créer une clé Cloud HSM gérée pour l'autorité de certification.L'indicateur

--subjectutilise le nom X.501 de l'objet du certificat.Pour en savoir plus sur la commande

gcloud privateca subordinates create, consultez gcloud privateca subordinates create.

L'instruction suivante est renvoyée lors de la création de la CSR:

Created Certificate Authority [projects/my-project-pki/locations/us-west1/caPools/SUBORDINATE_POOL_ID/certificateAuthorities/SUBORDINATE_CA_ID] and saved CSR to FILE_NAME.

Pour afficher la liste exhaustive des paramètres disponibles, exécutez la commande suivante:

gcloud privateca subordinates create --help

Si vous perdez la CSR, vous pouvez la télécharger à nouveau à l'aide de la commande suivante:

gcloud privateca subordinates get-csr SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION

Terraform

Pour créer un pool d'autorités de certification et une autorité de certification subordonnée dans ce pool, utilisez le fichier de configuration suivant:

resource "google_privateca_ca_pool" "default" { name = "test-ca-pool" location = "us-central1" tier = "ENTERPRISE" } resource "google_privateca_certificate_authority" "sub-ca" { pool = google_privateca_ca_pool.default.name certificate_authority_id = "my-certificate-authority-sub" location = "us-central1" config { subject_config { subject { organization = "HashiCorp" common_name = "my-subordinate-authority" } subject_alt_name { dns_names = ["hashicorp.com"] } } x509_config { ca_options { is_ca = true # Force the sub CA to only issue leaf certs max_issuer_path_length = 0 } key_usage { base_key_usage { cert_sign = true crl_sign = true } extended_key_usage { } } } } lifetime = "86400s" key_spec { algorithm = "RSA_PKCS1_4096_SHA256" } type = "SUBORDINATE" }Pour récupérer la CSR, ajoutez la configuration suivante.

data "google_privateca_certificate_authority" "sub-ca-csr" { location = "us-central1" pool = google_privateca_ca_pool.default.name certificate_authority_id = google_privateca_certificate_authority.sub-ca.certificate_authority_id } output "csr" { value = data.google_privateca_certificate_authority.sub-ca-csr.pem_csr }Exécutez

terraform apply.

Signer la requête de signature de certificat

Transmettez le fichier CSR généré au membre de votre organisation chargé de l'émission de certificats et demandez-lui de le signer. Les étapes spécifiques dépendent de la configuration de votre organisation.

Vous pouvez tester une autorité de certification racine simple à l'aide des commandes openssl suivantes:

Shell

Configurez les paramètres de la nouvelle autorité de certification racine.

cat > root.conf <<- EOM

[ req ]

distinguished_name = req_distinguished_name

x509_extensions = v3_ca

prompt = no

[ req_distinguished_name ]

commonName = Sample Root

[ v3_ca ]

subjectKeyIdentifier=hash

basicConstraints=critical, CA:true

EOM

Créez la nouvelle autorité de certification racine.

openssl req -x509 -new -nodes -config root.conf -keyout rootCA.key \

-days 3000 -out rootCA.crt -batch

Configurez les extensions à ajouter au nouveau certificat d'autorité de certification subordonnée.

cat > extensions.conf <<- EOM

basicConstraints=critical,CA:TRUE,pathlen:0

keyUsage=critical,keyCertSign,cRLSign

extendedKeyUsage=critical,serverAuth

subjectKeyIdentifier=hash

authorityKeyIdentifier=keyid

EOM

Signez la CSR de l'autorité de certification subordonnée avec cette racine.

openssl x509 -req -in FILE_NAME -CA rootCA.crt -CAkey rootCA.key \

-CAcreateserial -out subordinate.crt -days 1095 -sha256 -extfile extensions.conf

Concaténez l'ensemble de la chaîne de certificats dans un seul fichier.

cat subordinate.crt > chain.crt

cat rootCA.crt >> chain.crt

Importer le certificat signé

Pour activer une autorité de certification subordonnée à l'aide d'un certificat signé, procédez comme suit:

Console

Accédez à la page Service d'autorité de certification dans la consoleGoogle Cloud .

Cliquez sur l'onglet Gestionnaire d'autorités de certification.

Sous Autorités de certification, sélectionnez l'autorité de certification secondaire que vous avez créée.

Cliquez sur Activer.

Dans la boîte de dialogue qui s'ouvre, cliquez sur Download CSR (Télécharger la requête de signature de certificat) pour télécharger le fichier de requête de signature de certificat encodé au format PEM que l'autorité de certification émettrice peut signer.

Cliquez sur Suivant.

Dans le champ Importer une chaîne de certificats, cliquez sur Parcourir.

Importez le fichier de certificat signé avec l'extension

.crt.Cliquez sur Activer.

gcloud

gcloud privateca subordinates activate SUBORDINATE_CA_ID \

--pool=SUBORDINATE_POOL_ID \

--location=LOCATION \

--pem-chain ./chain.crt

Remplacez les éléments suivants :

- SUBORDINATE_CA_ID: identifiant unique de l'autorité de certification subordonnée que vous souhaitez activer.

- SUBORDINATE_POOL_ID: nom du pool d'autorités de certification contenant l'autorité de certification subordonnée.

- LOCATION: emplacement du pool d'autorités de certification. Pour obtenir la liste complète des emplacements, consultez la section Emplacements.

L'option --pem-chain est obligatoire. Cet indicateur accepte le fichier contenant la liste des certificats encodés au format PEM. La liste des certificats commence par le certificat de l'autorité de certification actuelle et se termine par le certificat de l'autorité de certification racine.

Pour en savoir plus sur la commande gcloud privateca subordinates activate, consultez gcloud privateca subordinates activate.

L'instruction suivante est renvoyée lorsque le certificat signé est importé:

Activated certificate authority [SUBORDINATE_CA_ID].

Terraform

- Enregistrez le certificat d'autorité de certification signé en local sous le nom

subordinate.crt. - Enregistrez les certificats d'autorité de certification de signataire en local sous le nom

rootCA.crt. - Supprimez la configuration d'extraction de la requête de signature de certificat mentionnée à la première étape, car elle tente d'extraire la requête de signature de certificat, ce qui n'est pas autorisé après l'activation de l'autorité de certification.

Mettez à jour la configuration de l'autorité de certification secondaire avec les champs suivants, puis exécutez

terraform apply.pem_ca_certificate = file("subordinate.crt") subordinate_config { pem_issuer_chain { pem_certificates = [file("rootCA.crt")] } }

Si la chaîne d'émetteurs inclut plusieurs autorités de certification, spécifiez la valeur [file("intermediateCA.cert"), file("rootCA.crt")].

Étape suivante

- Découvrez comment demander des certificats.

- En savoir plus sur les modèles et les règles d'émission