Google Cloud 上での TIC 3.0 を遵守したソリューション設計

Google Cloud Japan Team

※この投稿は米国時間 2022 年 4 月 14 日に、Google Cloud blog に投稿されたものの抄訳です。

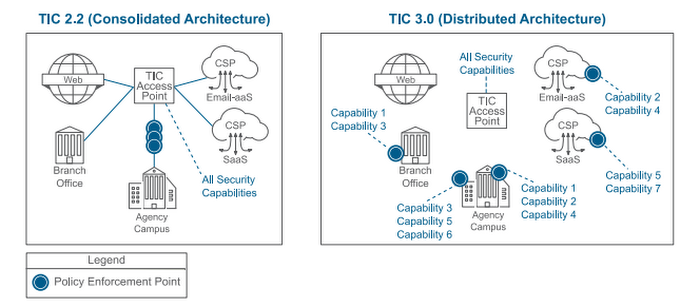

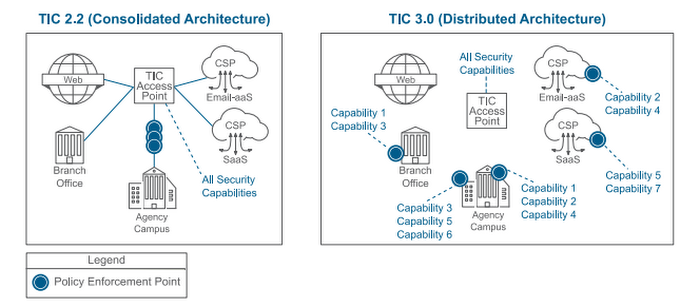

Trusted Internet Connections(TIC)は、米国連邦政府全体のネットワークと境界のセキュリティを強化するために 2007 年に設立された連邦政府のサイバーセキュリティ イニシアチブです。このイニシアチブの初期バージョンでは、各機関に外部ネットワーク接続の統合とモニタリングを義務付けることでネットワーク セキュリティのベースラインを確立しました。TIC 2.0 イニシアチブでは、TIC アクセス プロバイダ(TICAP)が提供する EINSTEIN3 センサーを操作する従来の TIC アクセス ポイントを通じて、機関の物理的なネットワーク境界でトラフィックを保護することに焦点が当てられました。

このモデルでは、すべての外部トラフィックをクラウド外にある承認済み TIC アクセス ポイントに転送する必要があるため、連邦政府のクラウド デプロイに課題が生じました。帯域幅、転送暗号化、スケーラブルな接続に対する需要が増加するなか、TIC イニシアチブはクラウド サービスにおける費用の増加とパフォーマンスの低下を招きました。2017 年の Report to the President on Federal Information Technology Modernization(連邦政府の IT 近代化に関する大統領へのレポート)では、TIC イニシアチブがクラウド導入の障壁になっていると指摘されました。

2019 年、米国行政管理予算局(OMB)は、TIC イニシアチブを強化するために M-19-26 メモをリリースしました。新しい TIC バージョン 3.0 は、クラウドやモバイルのアプリケーション、サービス、環境に対応するためにプログラムのコンセプトを広げたものです。TIC 3.0 プログラムでは、これまでのハードな境界という概念に対して、フレキシブルな境界または複数の境界を想定しています。

TIC のモダナイゼーションの取り組みにおける主要な目標の一つは、統合モデルから分散アーキテクチャに移行し、クラウド導入を促進することです。この新しいモデルには、各行政機関のミッションやリスクの許容範囲と一致したセキュリティ機能を実装する柔軟性が備わり、こうした機能をクラウドでのポリシー適用ポイント(PEP)で適用することが可能です。

画像の出典: CISA TIC 3.0 プログラム ガイドブック

連邦政府機関を支援する取り組みの一環として、Google は行政機関が Google Cloud 上で TIC 3.0 を遵守したソリューションを設計およびデプロイできるよう支援する複数のリソースを発表します。これらのアーティファクトは、サイバーセキュリティ インフラストラクチャ セキュリティ庁(CISA)の TIC 3.0 コア ガイダンス ドキュメントで提供される設定、ユースケース、前提条件に沿うように作成されました。

TIC 3.0 リソースをご確認ください

TIC オーバーレイ ハンドブック

この TIC 3.0 オーバーレイ ハンドブック - Google Cloud サービス マッピングは、TIC 3.0 セキュリティ機能カタログに記載されている TIC セキュリティ機能を利用可能な Google Cloud サービスおよびパートナー プロダクトに合わせることを目的としたものです。このオーバーレイは、TIC のユニバーサル セキュリティ機能またはポリシー適用ポイント(PEP)セキュリティ機能を利用可能な Google Cloud プロダクトとサービスにマッピングする一連のタブで構成されています。大まかなマッピングを提供することを目的としており、各機関が、該当する TIC 3.0 セキュリティ目標やミッションのニーズを Google Cloud が満たせるかどうかを評価するために使用できます。

注: TIC 3.0 オーバーレイ ハンドブック - Google Cloud サービス マッピングは、CISA が発行するセキュリティ機能カタログのバージョン 2.0 とのバージョンの整合性が維持されます。CISA がセキュリティ機能カタログのバージョンを更新すると、Google Cloud はそれに応じて TIC 3.0 オーバーレイ ハンドブック - Google Cloud サービス マッピングを更新します。

TIC 機能から Google Cloud のサービスへ - 管理基準レベルのマッピング

より詳細な管理基準レベルのマッピングに興味がある方のために、TIC 機能のマッピング(FedRAMP 管理基準に照らした CSF から GCP サービスへのマッピング)のドキュメントでは、それぞれの TIC 機能を関連する NIST 800-53 rev 4 管理基準にマッピングして、TIC 機能に対応するために使用できる Google Cloud サービスについて説明します。これは、まず TIC の機能を NIST サイバーセキュリティ フレームワーク(CSF)の管理基準にマッピングし、次に NIST CSF の管理基準を NIST 800-53 Rev 4 にマッピングし、最後に NIST 800-53 Rev 4 を Google Cloud サービスにマッピングすることで作成されたものです。このドキュメントは、Google Cloud ネイティブな機能が要件を満たしているかどうかや、サードパーティのプロダクトがネイティブ サービスを補完する可能性がある箇所について、機関が評価する際に役立ちます。

TIC レファレンス アーキテクチャとユースケース

以下の詳細なリファレンス アーキテクチャのユースケースでは、適用可能なクラウドのセキュリティ パターン、大まかな設計、詳細なネットワーク図を示しています。これらのドキュメントの目的は、TIC 3.0 のユースケースに見られるパターンのネットワークとセキュリティ基盤の設計および実装のサポートに関するガイダンスを提供することです。

従来の TIC ユースケース

CISA TIC 3.0 Traditional TIC Use Case は、既存の TIC 2.2 セキュリティ機能を使用して TIC 3.0 機能を実装する方法についてのガイダンスを提供することを目的としています。Google が提供した設計では、CISA のユースケースの想定に沿ったデプロイを示しました。この場合、機関のネットワーク トラフィックは外部ゾーン間で移動する際に TIC アクセス ポイントを通過します。また、TIC アクセス ポイントがインターネットなどの低信頼ゾーンへの接続のみを通過する場合も想定して設計を修正したものも提供しました。ブランチ オフィスのユースケース

CISA TIC 3.0 Branch Office Use Case は、機関が複数の物理的な場所で業務を行い、一般的なウェブ トラフィックを含む情報テクノロジー サービスのほとんどが従来どおりに機関のキャンパスで提供されている場合に、ネットワークと複数の境界のセキュリティをどのように適用すべきかを定義しています。リモート ユーザーのユースケース

CISA TIC 3.0 Remote User Use Case は、機関がネットワーク上でリモート ユーザーを許可する際に、ネットワークと複数の境界のセキュリティをどのように適用すべきかを定義しています。リモート ユーザーとは、機関の物理的な境界の外で認可された業務を実行する機関のユーザーを指します。

Google の連邦政府に対する取り組み

Google は連邦政府のミッションの支援に取り組み、連邦政府の要件とガイダンスをサポートしています。これらのサポート ドキュメントは、既存の連邦政府のお客様と共同で作成しました。Google は、TIC プログラムのガイドラインとの整合性を維持できるようサポート ドキュメントを定期的に更新しています。米国連邦政府のための特別なサービスやプロダクトについては、cloud.google.com/solutions/federal-government をご覧ください。

Google のプロフェッショナル サービス チームが、Google Cloud 上での TIC 3.0 ソリューションの実装を考えているお客様に対し、それぞれに合わせたサポートを提供します。ご質問がございましたら、Google の担当者またはcloud.google.com/contact までご連絡ください。ご不明点がある場合や、追加のガイダンスが必要な場合は、tic-initiative@google.com までお問い合わせください。

- Google Cloud カスタマー エンジニア - ネットワーキング スペシャリスト Haider Witwit