ゼロトラストと BeyondCorp Google Cloud

Google Cloud Japan Team

※この投稿は米国時間 2022 年 8 月 10 日に、Google Cloud blog に投稿されたものの抄訳です。

たとえば、2021 年に対面式のイベントを開催するとします。コロナ禍においてすべての出席者の安全を確保する必要があるため、全員を検査し、結果が陰性である場合にのみ入場できるシステムをセットアップします。招待者は全員、検査結果が陰性であることをフォームに入力しましたが、検査後に別の場所に行ったり、別の感染者と接触したりしている可能性があるため、暗黙的に信頼することはできません。そこで、参加前に全員にその場で簡易テストを受けてもらいます。

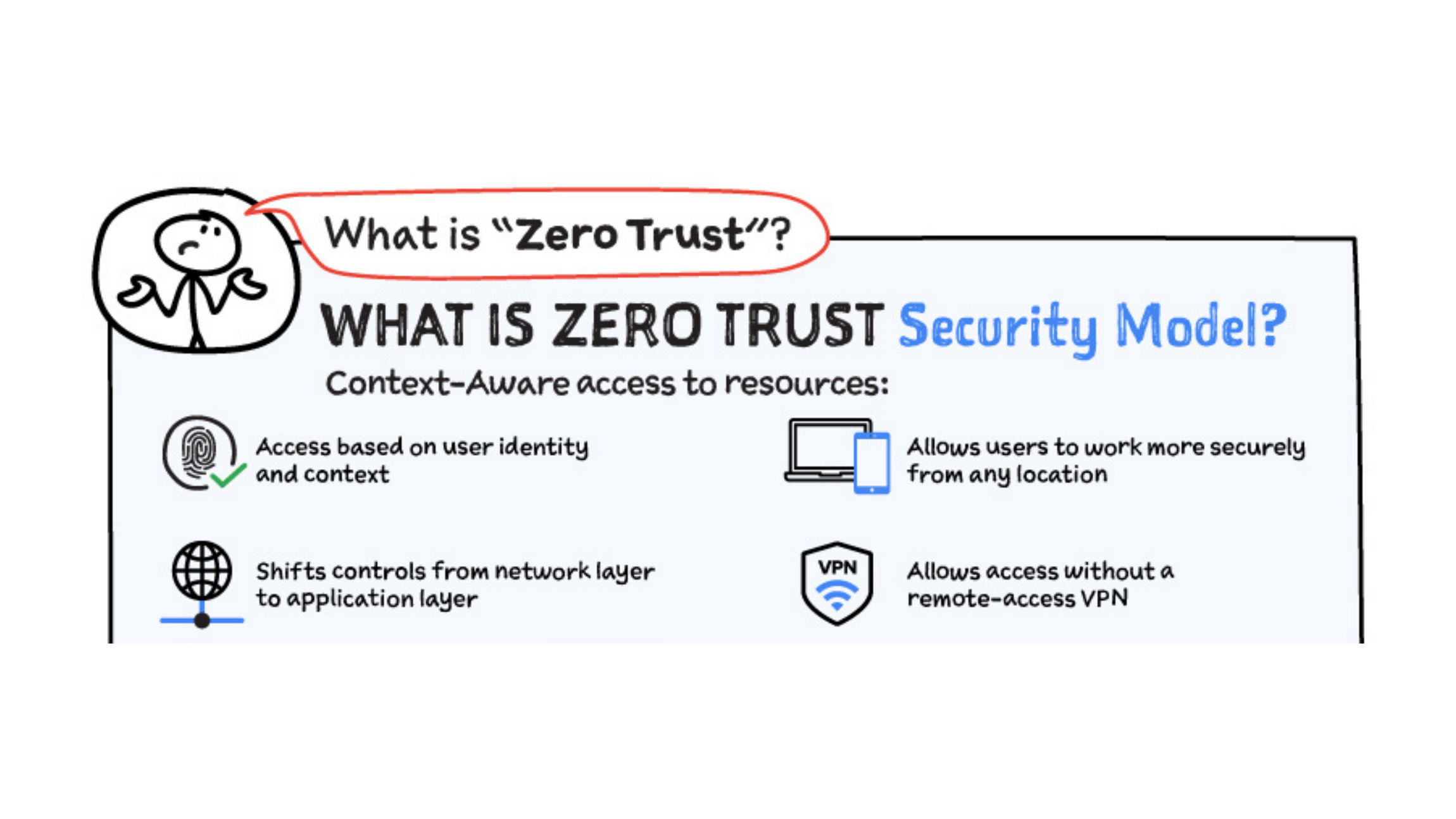

この現実世界のシナリオと同様に、オンラインの世界でもシステムのあらゆるコンポーネントに対する暗黙の信頼が、重大なセキュリティ リスクを生み出す可能性があります。これらのリスクを軽減するために、ゼロトラスト セキュリティ モデルでは、複数のメカニズムで信頼を確立し、継続的に検証することを義務付けています。このアプローチは、エンドユーザーのアクセス、クラウド インフラストラクチャ上で本番環境システムを稼働させ、ワークロードを保護するエンドツーエンドのプロセス、その他のプロセスやドメインに応用できます。

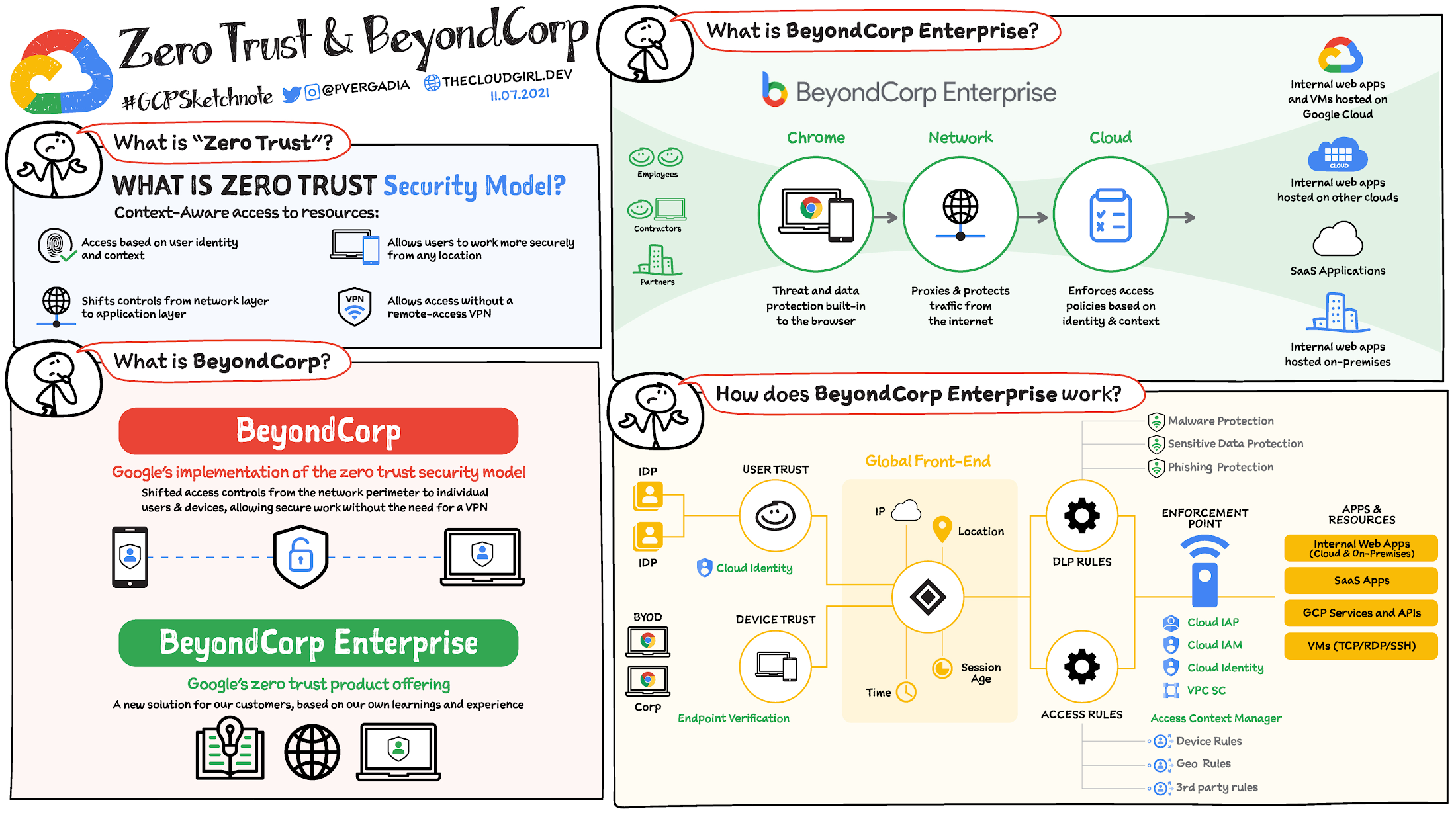

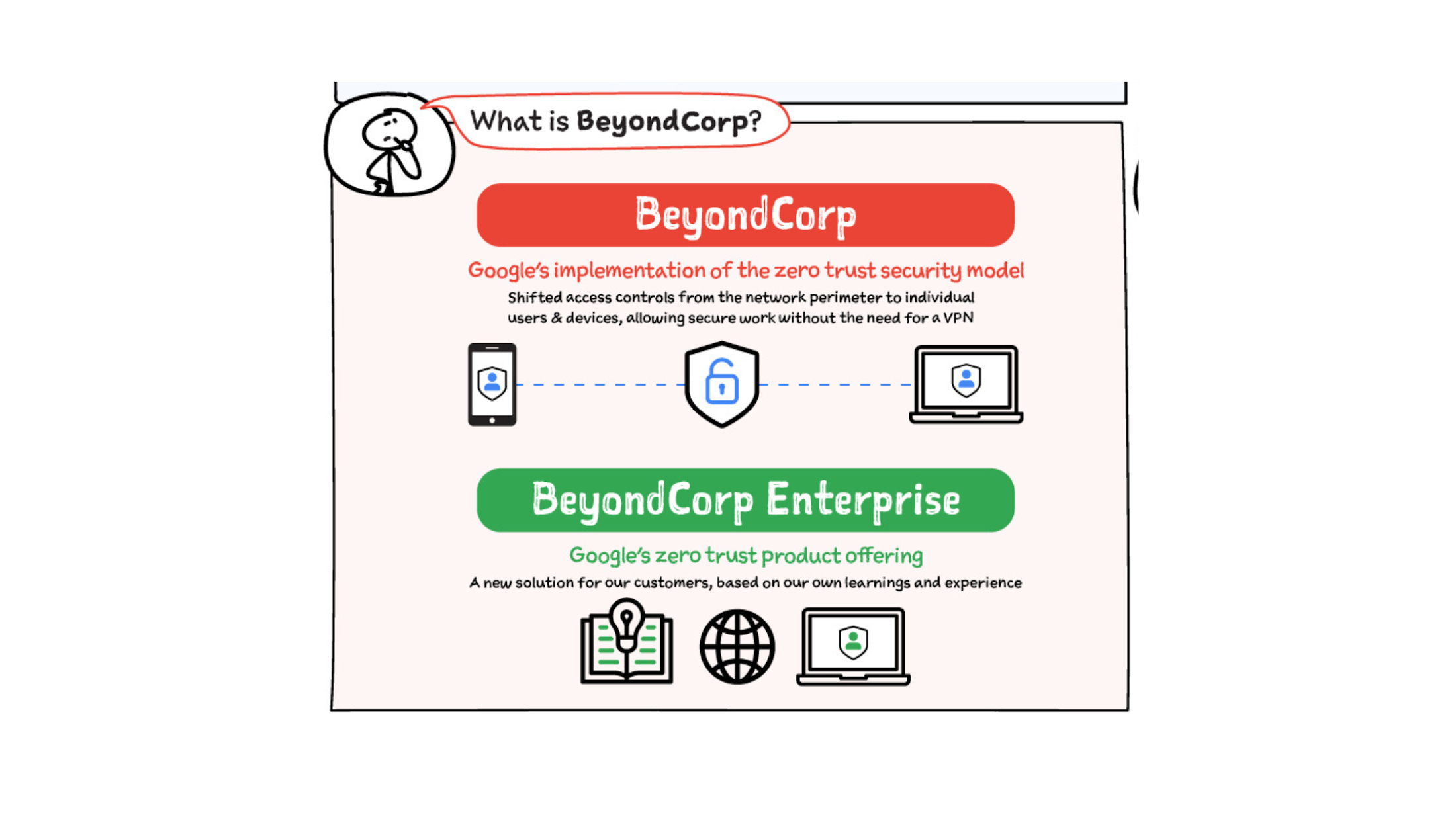

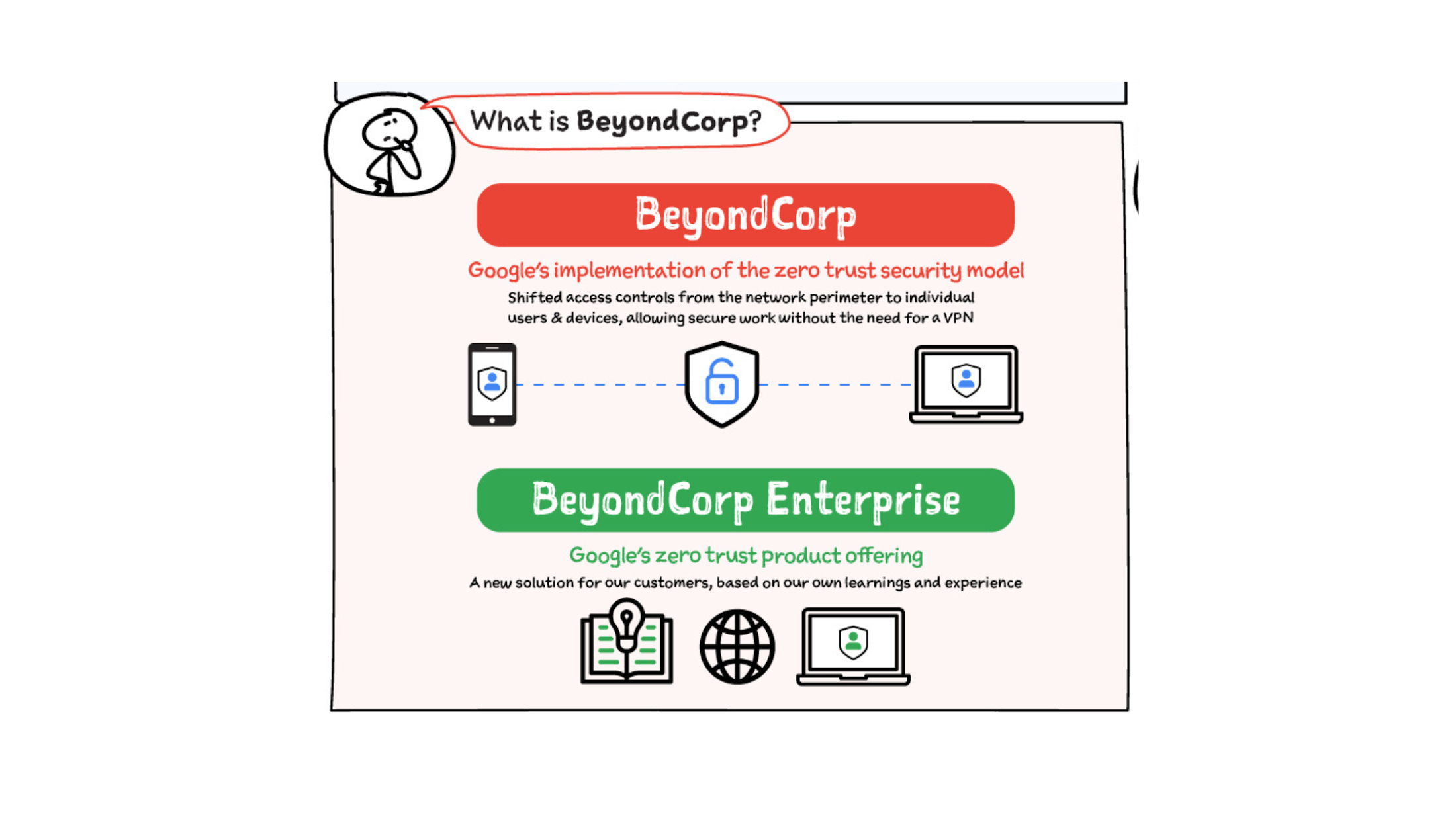

BeyondCorp とは

2011 年、Google は企業のアクセス管理に対する新しいアプローチを提案しました。BeyondCorp によるゼロトラスト セキュリティ モデルの実装です。これは、すべての従業員が、VPN を使用しなくとも、信頼できないネットワークを通じて作業ができるようにするための Google 社内のイニシアチブとして始まりました。BeyondCorp は、アクセスに関する決定をネットワーク境界から個別のユーザーやデバイスに移行することで、従業員がどこからでもより安全に働けるようにし、働き方の変革を実現します。

BeyondCorp Enterprise とは

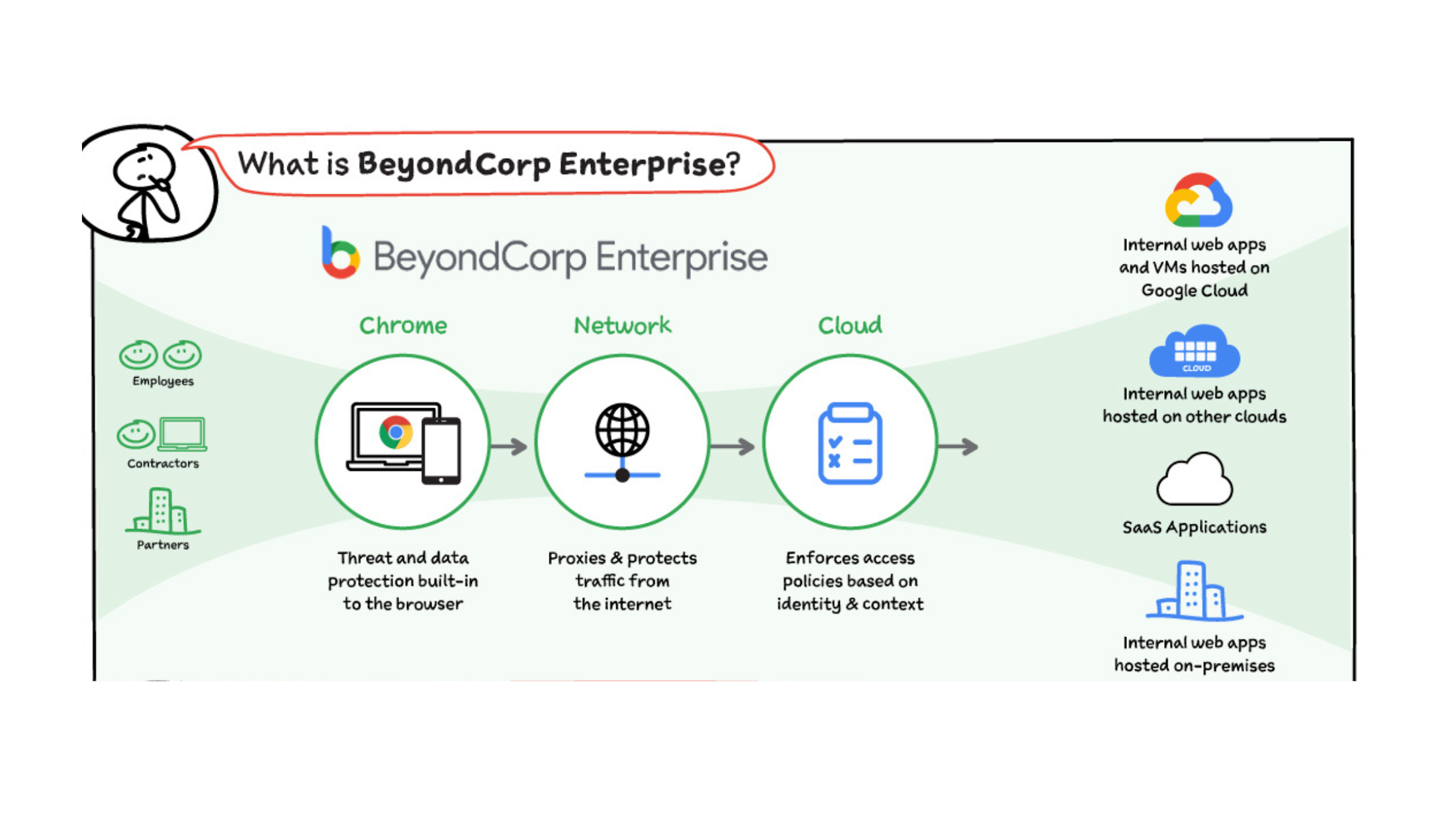

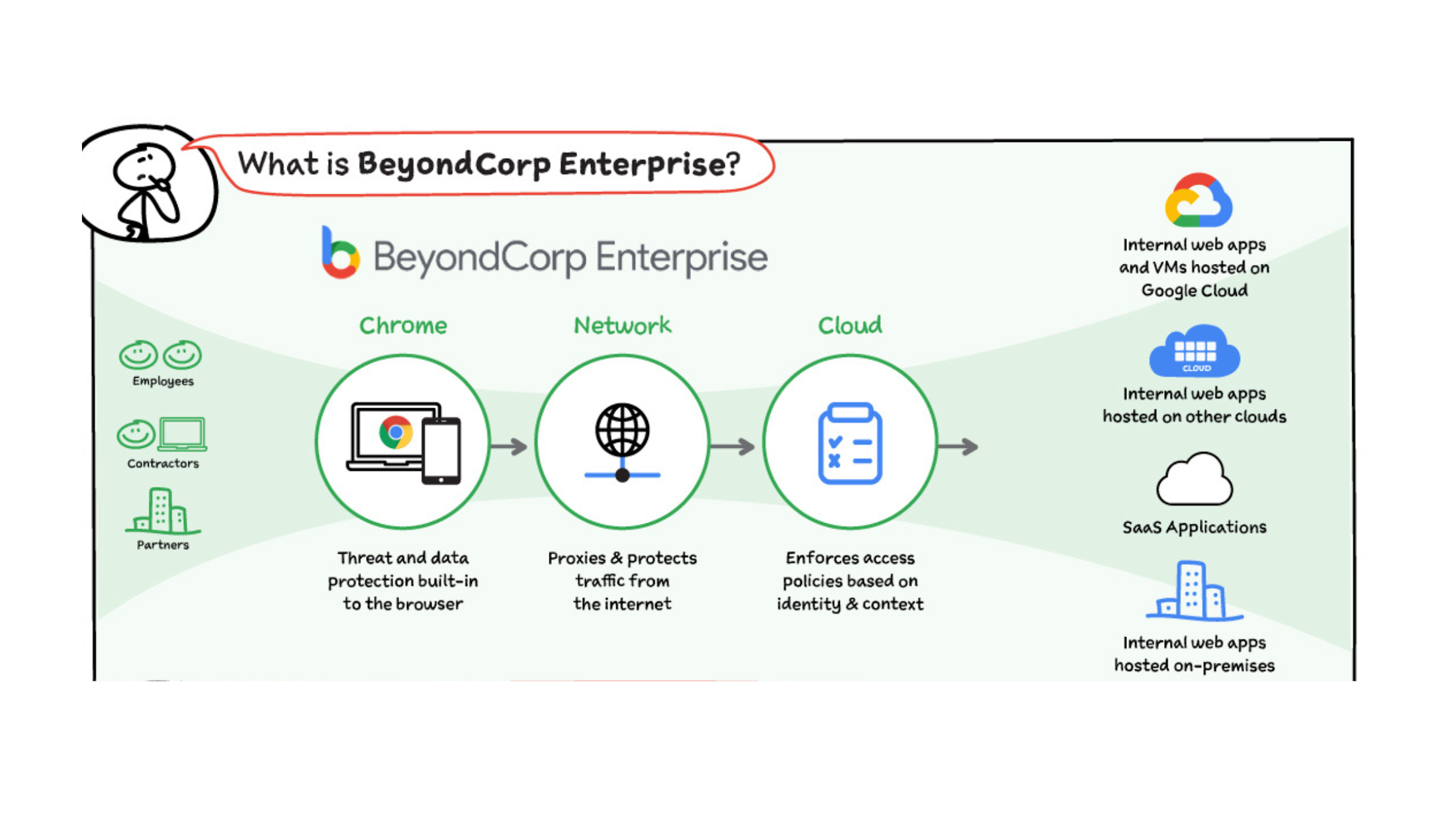

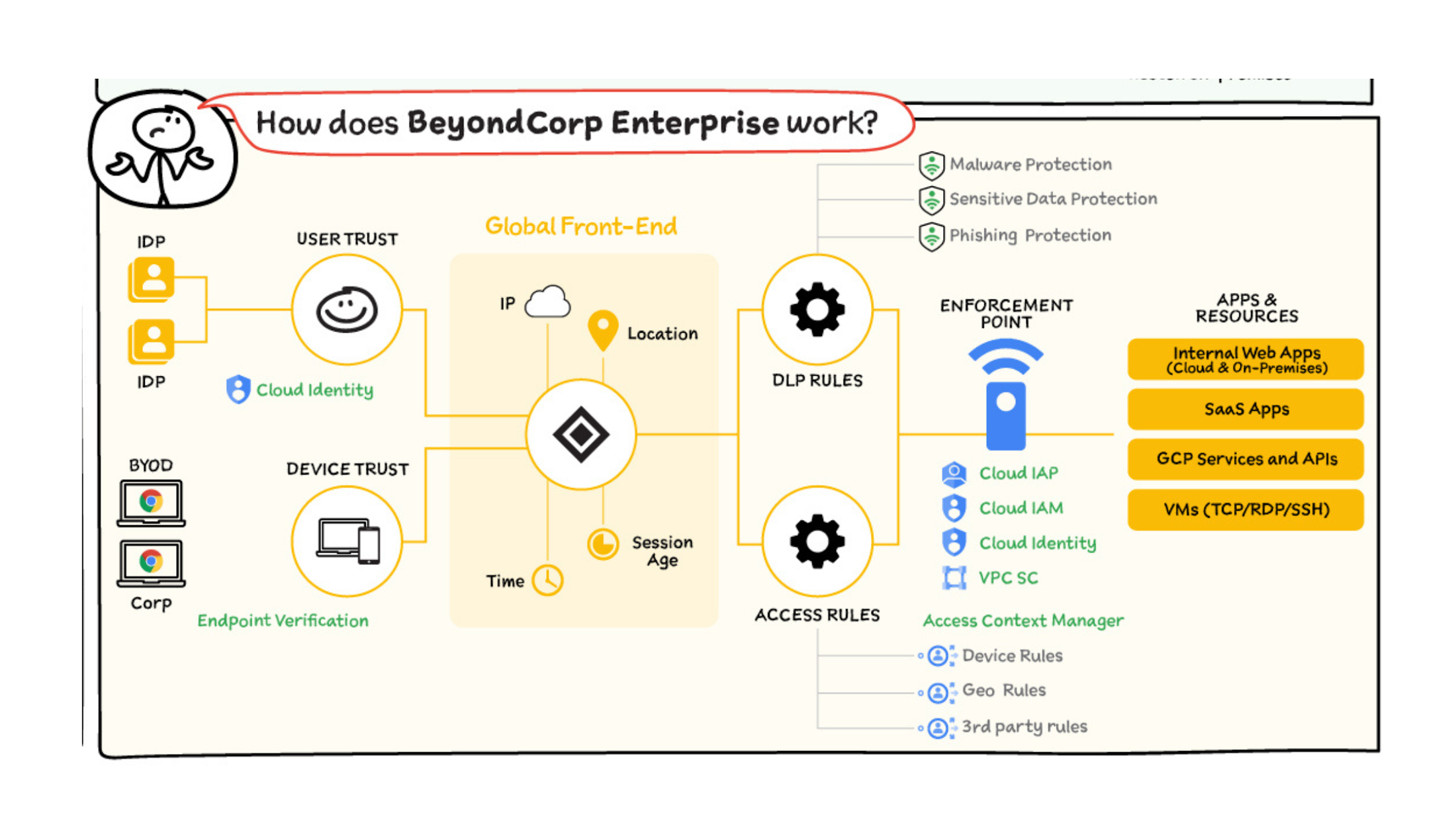

BeyondCorp Enterprise は、Google Cloud によるゼロトラスト アクセスモデルの商用実装です。このモデルでは、リソースごとのアクセス ポリシーで成文化されたすべてのルールと条件を満たさなければ、リソースにアクセスできない仕組みになっています。基本的には、従業員がアプリケーションやリソースに対して、安全かつ簡単な方法でアクセスできるよう支援する必要があります。どのようにして実現できるでしょう?

従業員は、脅威対策とデータ保護が組み込まれた Chrome(または Chromium ベースのブラウザ)を使って、通常と同じようにアプリケーションやリソースにアクセスできます。Google ネットワークがリソースへのトラフィックをプロキシなどで保護し、組織がアクセス認証のためにコンテキストアウェア ポリシー(ID、デバイス情報、場所、時刻、使用中のネットワークなどの要素を使用)を適用できるようにします。

BeyondCorp Enterprise は次の 2 つの不可欠な機能を提供しています。

より高度なアクセス制御により、エンドユーザーのリクエストのコンテキストを使用して、各リクエストが認証、承認され、可能な限り安全が確保される方法で、セキュアなシステム(アプリケーション、仮想マシン、API など)へのアクセスを保護します。

脅威対策とデータ保護は、コピーと貼り付けなどの情報漏洩のリスクからユーザーを保護し、データ損失防止(DLP)をブラウザに拡大して、マルウェアが企業の管理対象デバイスに侵入するのを防止しつつ、エンタープライズ デバイスを安全に保護します。

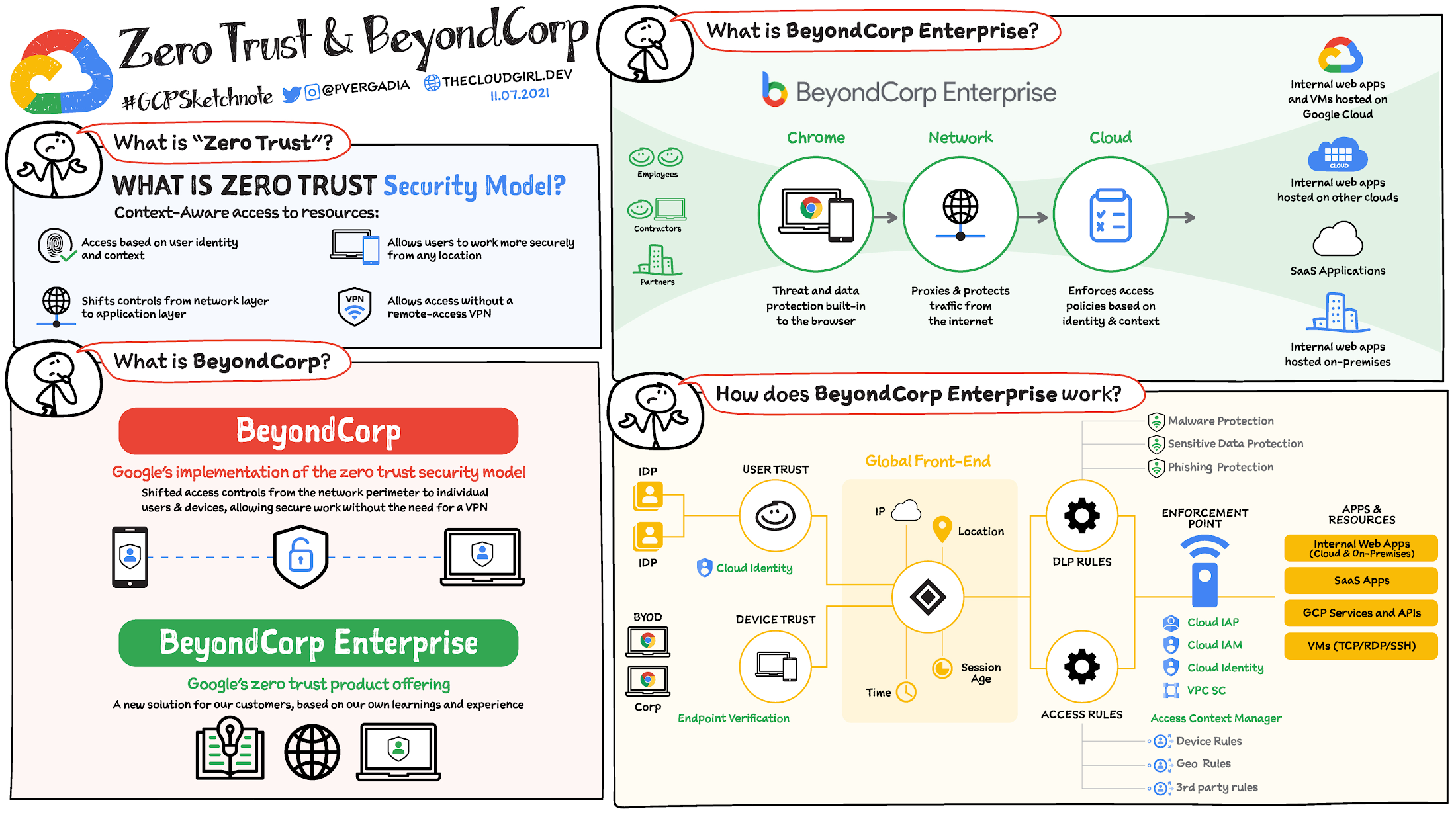

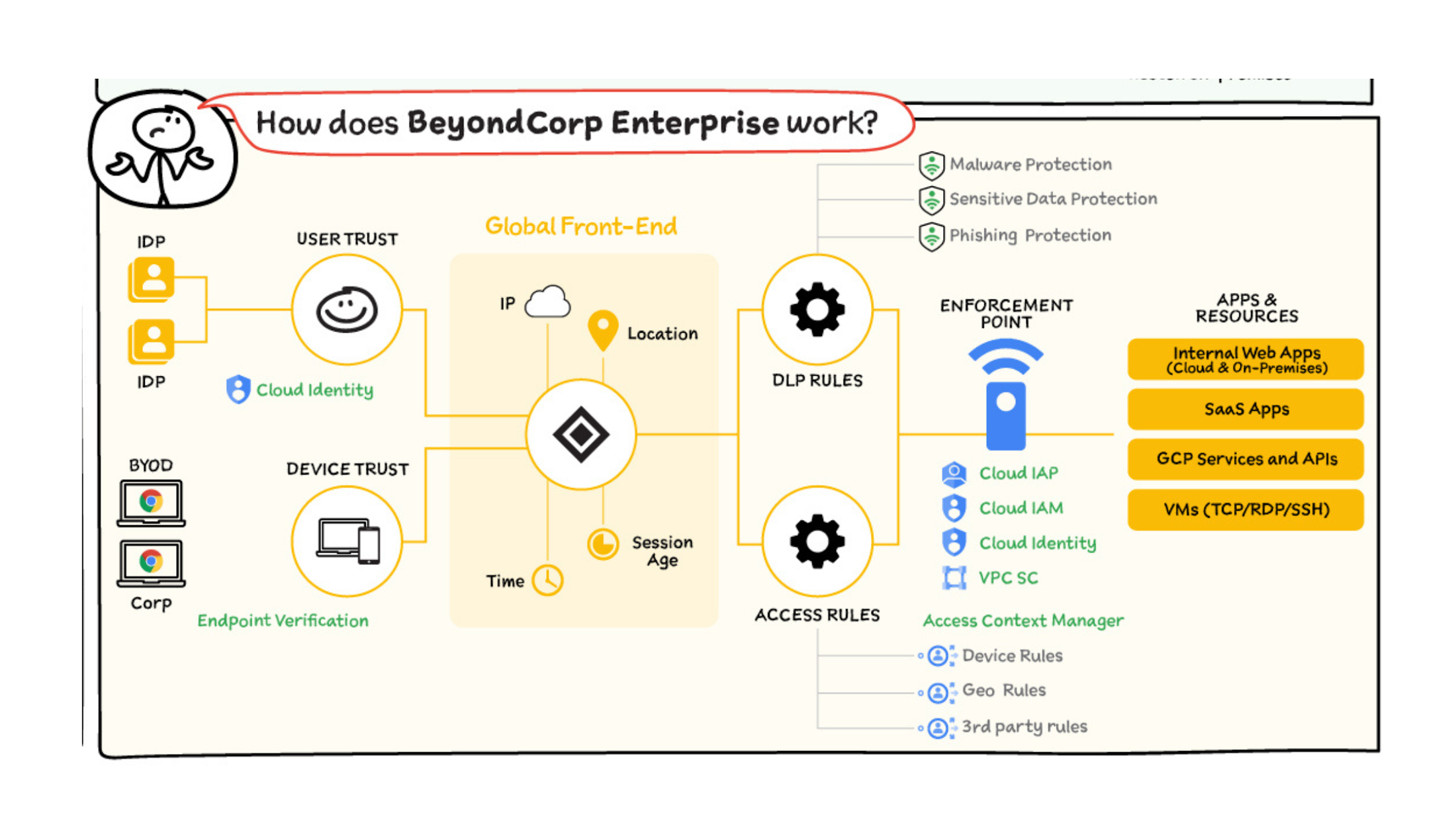

BeyondCorp Enterprise が機能する仕組み

暗号化されたデバイスを使用している従業員のみ。IAM Conditions と組み合わせることで、午前 9 時から午後 5 時までにアクセスを制限するなど、このアクセスレベルをより細かく設定できます。

IAP によるリソースの保護

IAP を使用すると、Google Cloud リソースに IAM Conditions を適用し、HTTPS トラフィックと SSH/TCP トラフィックによってアクセスされる Google Cloud リソースの一元的な承認レイヤを確立できます。IAP を使用すると、ネットワーク レベルのファイアウォールに頼らずに、リソースレベルのアクセス制御モデルを確立できます。リソースを保護すると、従業員、ネットワーク、デバイスのすべてがアクセスルールや条件を満たしている限り、従業員はどのデバイスからでもネットワーク上のリソースにアクセスできます。

IAM Conditions の適用

IAM Conditions を使用すると、Google Cloud リソースに条件付きの属性ベースのアクセス制御を定義して適用できます。IAM 条件では、構成された条件が満たされた場合にのみプリンシパルに権限を付与できます。IAM 条件では、アクセスレベルなどのさまざまな属性を使用してアクセスを制限できます。条件は、リソースの IAM ポリシーの IAP ロール バインディングで指定します。BeyondProd

ユーザーの認証情報は不正な行為者に取得される可能性があるため、境界に焦点を当てたセキュリティ モデルは適切ではありません。同様に、広大な世界とやり取りするソフトウェアにはさまざまなレベルで保護が必要です。それが、本番環境の運用方法にゼロトラスト アプローチを適用することが理にかなっている理由であり、ソフトウェアを考案、製品化して管理し、他のソフトウェアとやりとりする方法が強化されます。Google は、BeyondProd モデルに関するホワイトペーパーを公開しました。このホワイトペーパーでは、Google が自社のクラウドネイティブ アーキテクチャを保護している方法を説明するとともに、組織がこのドメインに対するセキュリティ原則を適用する方法を紹介しています。

ゼロトラスト セキュリティ モデルの概要と、BeyondCorp Enterprise の商用実装についてご紹介しました。BeyondCorp Enterprise の詳細については、ドキュメントをご確認ください。

#GCPSketchnote をさらにご覧になるには、GitHub リポジトリをフォローしてください。同様のクラウド コンテンツについては、Twitter で @pvergadia をフォローしてください。thecloudgirl.dev もぜひご覧ください。

- Google、デベロッパー アドボケイト リード Priyanka Vergadia