ハイブリッドおよびマルチクラウド ワークロードの接続 - ネットワーク アーキテクチャ

Google Cloud Japan Team

※この投稿は米国時間 2023 年 10 月 12 日に、Google Cloud blog に投稿されたものの抄訳です。

既存のデータセンターや別のクラウド環境を持つ企業が、Google Cloud サービスを使用してデータを分析したいと考えているとします。そのためには、Google Cloud に安全に接続する必要があります。Google Cloud は、こうした設計のネットワーク接続要件を満たすための方法を大きく分けて数個提供しています。そうしたハイブリッドおよびマルチクラウドのワークロードに対する接続を実現するには、次のオプションの使用を検討してください。

さらに、Cloud Router、ファイアウォール ポリシー、ネットワーク仮想アプライアンス、VPC Service Controls を使用して、データアクセスの保護と制御を行うこともできます。

このブログ投稿では、2 つのアーキテクチャをご紹介します。1 つは Cloud Interconnect を使用し、もう 1 つは Network Connectivity Center をベースとするものです。詳細については、ハイブリッドおよびマルチクラウドのワークロードのネットワーキング: リファレンス アーキテクチャをご覧ください。いくつかの設計オプションについて説明しています。

Cloud Interconnect を使用してクラウドとオンプレミスのネットワークを接続する

Cloud Interconnect のオプションは、オフサイト環境間で高可用性かつ低レイテンシのプライベート IP 通信接続を提供します。Cloud Interconnect は、次の 3 つのオプションで利用可能です。

- Partner Interconnect - 50 MB から利用可能で、サービス プロバイダを通じて提供されます。

- Dedicated Interconnect - 10 GB の速度から利用可能な Dedicated Interconnect は、お客様と Google の施設の両方が存在するコロケーション施設で提供されます。

- Cross-Cloud Interconnect - 10 GB と 100 GB の速度で利用可能で、他のクラウドに直接接続できます。

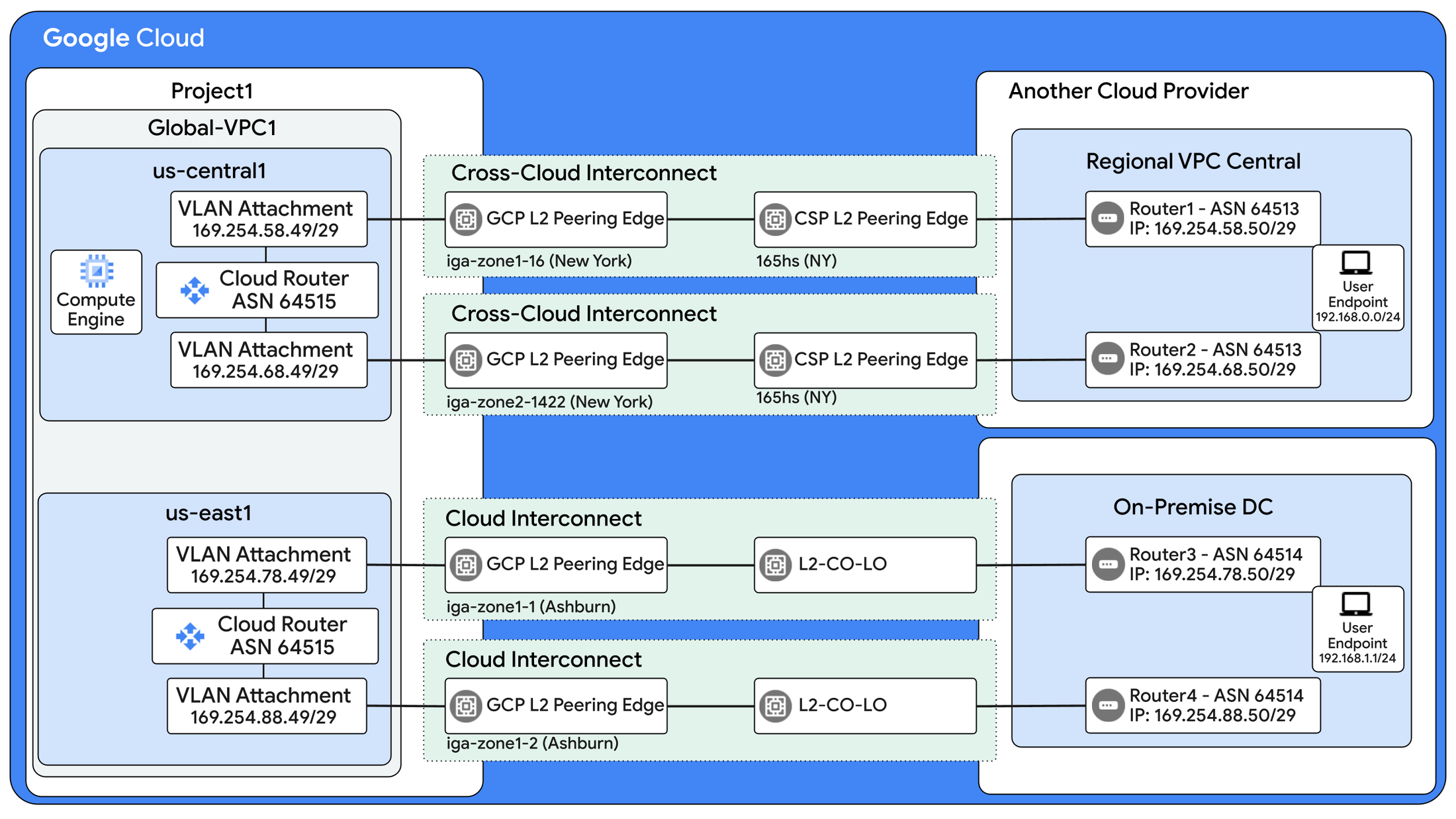

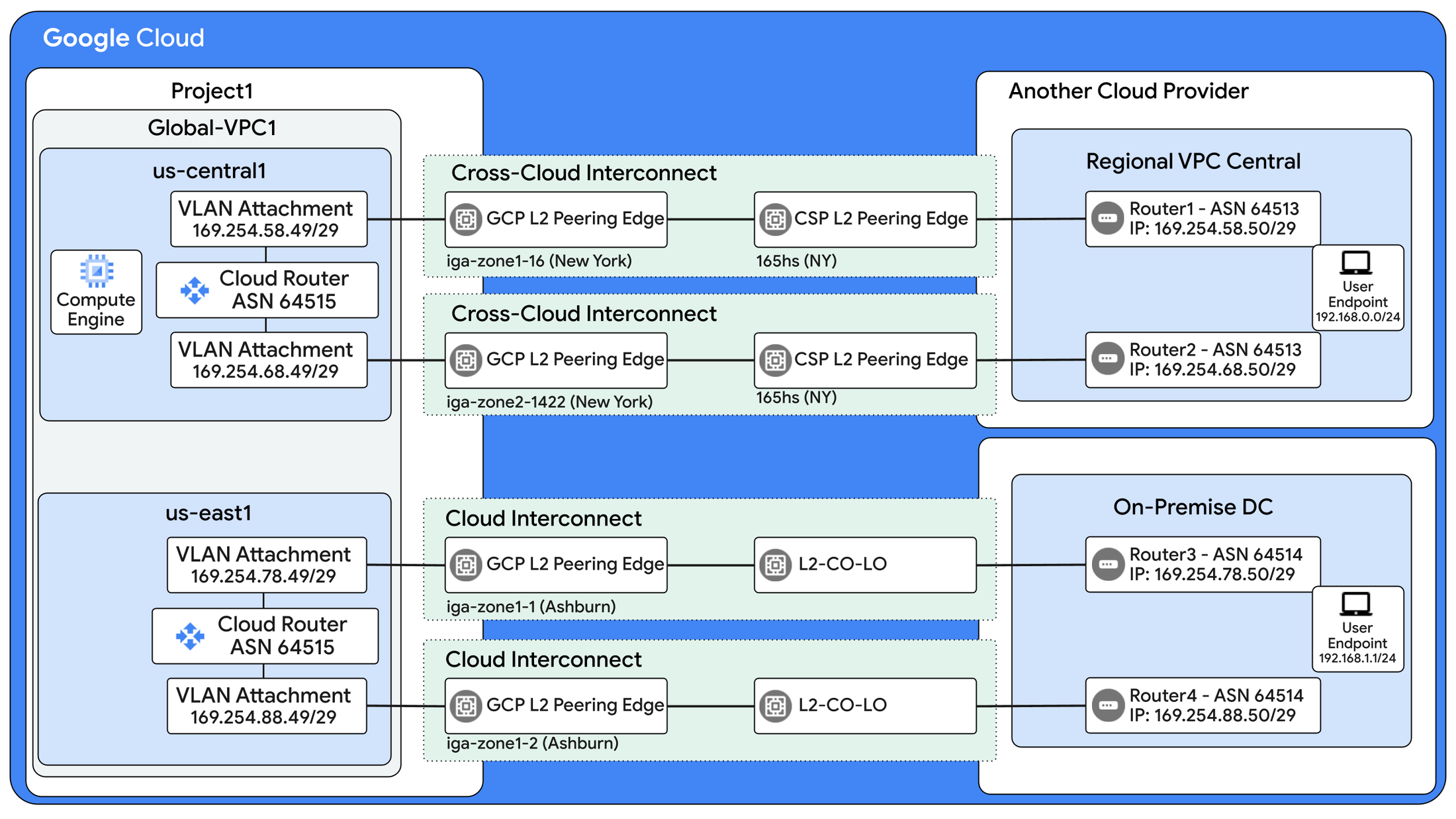

次の例では、Direct Interconnect を使用してオンプレミスに接続し、Cross-Cloud Interconnect を使用して別のクラウドに接続する設計が示されています。

設計には次のネットワーク要素が含まれています。

クラウド サービス プロバイダの構成

- ルーター - オンプレミスのセットアップでは、2 つのリージョンに位置する 2 組のルーターを使用します。Google Cloud の観点から見ると、クラウド サービス プロバイダとオンプレミス データセンターは、同じ OSI 参照モデル レイヤ 2 のマルチアクセス ギガビット イーサネット テクノロジーを使用しています。この例では、ルーターは合計 4 つあります。ルーターのうち 1 組はニューヨーク ゾーンに存在し、もう 1 組はアッシュバーン リージョンに存在しています。各ルーターは、冗長性を確保するために別の Google ピアリング エッジに接続されています。

外部 BGP(EBGP)

BGP、すなわち Border Gateway Protocol は、動的ルート交換に使用されるルーティング プロトコルです。お客様は、接続の両側で可視化したいルートをアドバタイズできます。

- 自律システム番号(ASN)- BGP ルーティングを使用する自律システムごとに割り当てられる一意の識別子です。この例では、64513、64514、64515 という異なる ASN が使用されています。

- ルート - 交換できるルートの数は Cloud Router の上限に関するドキュメントで確認できますが、必要に応じてルートの要約を使用してエントリの量を最小限に抑えることができます。

Cloud Router

図内の各 Google Cloud リージョンでは、オンプレミスとクラウド サービス プロバイダ ネットワークへの Cloud Interconnect データリンク接続のペアを確立する VLAN アタッチメントを使用して単一のクラウド ルーターが構成されています。

Cross-Cloud Interconnect の構成

- VLAN アタッチメント - Cloud Interconnect は 10/100 ギガビット イーサネット トランクです。ユーザーは、Cloud Router に関連付けられた VLAN ID を使用して VLAN アタッチメントを構成します。

- Cloud Router は、カスタム ルート アドバタイズを使用してプレフィックスの限定されたサブセットをアナウンスするように構成することも、既知のすべてのサブネット ルートを BGP ピアにアナウンスするように構成することもできます。

構成が完了すると、外部環境が Google Cloud と通信できるようになります。

Network Connectivity Center

Network Connectivity Center を使用すると、Google Cloud 上の単一の一元的な論理ハブを介してオンプレミス、Google Cloud、その他のクラウド企業ネットワークを接続し、Google Cloud ネットワーク バックボーンを介して複数のオンプレミス サイトと別のクラウドを接続できます。

以下の設計は、異なる接続オプションを使用する 1 つの他のクラウドと 3 つのオンプレミス サイトを示しています。

この設計の構成要素は以下のとおりです。

相互接続オプション

- Cloud VPN - この設計では、オンプレミスに接続するための Cloud VPN の使用方法が示されています。

- Cloud Interconnect - この設計では、オンプレミスへの安定した接続を提供するための、Dedicated Interconnect と Partner Interconnect の使用方法が示されています。Cross-Cloud Interconnect は、他のクラウド プロバイダに安定した接続を提供するためにも使用されます。

Network Connectivity Center

この例の Network Connectivity Center は、他のサイトとやり取りします。この仕組みを詳しく見ていきましょう。

- スポーク - スポークは、Interconnect のオプションまたは VPN を使用して、ハイブリッドおよびマルチクラウド環境への接続を確立します。オンプレミスと Google Cloud 間の通信は可能になりますが、同様の方法で接続されている他のサイトとは通信できません。異なるサイト間の通信を可能にするために、Network Connectivity Center にスポークとして追加できます。

- Network Connectivity Center - 接続されているスポークの通信を許可します。上の図では、オンプレミスのさまざまな場所が相互にデータを交換したいと考えています。これを行うには、ネットワーク接続センターにスポークとして追加し、データ交換を可能にするように構成する必要があります。

- データ交換 - Network Connectivity Center のスポーク間でデータを交換するには、サイト間データ転送をオンにする必要があります。

全体的に、この設計により、Google の高速ネットワーク バックボーンにアクセスできるようになり、インフラストラクチャ管理のオーバーヘッドが軽減されます。詳細については、ハブとスポークの操作とサイト間データ転送の概要の 2 つのドキュメントをご覧ください。

アーキテクチャの詳細

ネットワーキング アーキテクチャ シリーズの過去のブログ投稿であるクラウド ネットワーキングの 6 つの構成要素、安全なクラウド内アクセスのための 2 つのネットワーキング パターン、インターネットに接続するアプリケーションの配信も併せてご覧ください。また、次のドキュメントと動画もおすすめいたします。

- 新機能: Cross-Cloud Network

- YouTube: マルチクラウドの世界に向けた安全な企業ネットワークの設計

- YouTube: Cross-Cloud Interconnect デモ 2

- ドキュメント: 安全なクラウド内アクセスのためのネットワーク: リファレンス アーキテクチャ

- ドキュメント: エンタープライズ ワークロードを移行するためのネットワーク設計: アーキテクチャのアプローチ

- ドキュメント: インターネットに接続するアプリケーションの配信のためのネットワーキング: リファレンス アーキテクチャ

ご不明な点やご意見がございましたら、Linkedin 経由で筆者までお送りください。

- デベロッパーリレーションズ エンジニア Ammett Williams

- ネットワーキング スペシャリスト カスタマー エンジニア Eric Yu