Chronicle Security Operations 統合プラットフォームのご紹介

Google Cloud Japan Team

※この投稿は米国時間 2023 年 9 月 19 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud のミッションは、最前線のインテリジェンス、専門知識、AI を活用したイノベーションによって、組織によるサイバーセキュリティの変革を支援することです。セキュリティ運用(SecOps)ほど、このような支援が必要とされているところはありません。人員不足で手一杯になっているセキュリティ チームは、多くの場合、クラウド時代より前に設計されたツールを使って、数と巧妙さが増す一方の脅威に対する防御に奮闘しています。

Google は、現代の脅威に対する防御を成功させるには、最新の考え方と最新のソリューションが必要だと考えています。そのため、Chronicle Security Operations で可能な脅威の検出、調査、対応(TDIR)のあり方を新たな視点で見直しました。Google Cloud Next で発表した Duet AI と脅威ハンティングに続き、このたび、Chronicle の最新アップデートを発表する運びとなりました。このアップデートでは、SOAR ソリューションと SIEM ソリューションを合体させ、Mandiant の攻撃対象領域管理技術を統合し、より堅牢な脅威インテリジェンス アプリケーションを提供することで、セキュリティ担当者が最新の脅威に先手を打てるよう支援します。

Charles Schwab の CISO である Bashar Abouseido 氏は次のように述べています。

「Chronicle SecOps プラットフォームには、脅威インテリジェンスに関する高度な機能が緊密に統合されています。当社は、オーケストレーション機能を高く評価しています。この機能は、SOC とアナリストが作業に優先順位を付け、必要な注意を払って対応できるよう、データの拡充や、追加のコンテキストの提供を可能にしてくれます。Charles Schwab は Google のことを、常に拡大し続ける脅威との戦いにおいて非常に優位な立場に立たせてくれる重要なパートナーだと考えています。」

クラウド生まれの統合プラットフォーム

Chronicle Security Operations は、組織が Google の規模とスピードでフィルタ未適用のデータを保持、分析し、セキュリティ チームがより迅速に脅威を検出、調査できるよう設計されています。セキュリティ チームが本当に関連性のある情報を見つけるのに時間がかかりすぎたり、検索や分析に利用できる情報にばらつきがあったりするため、組織が脅威の一歩先を行くには、単にデータを収集するだけでは不十分であることを、Google は認識しています。

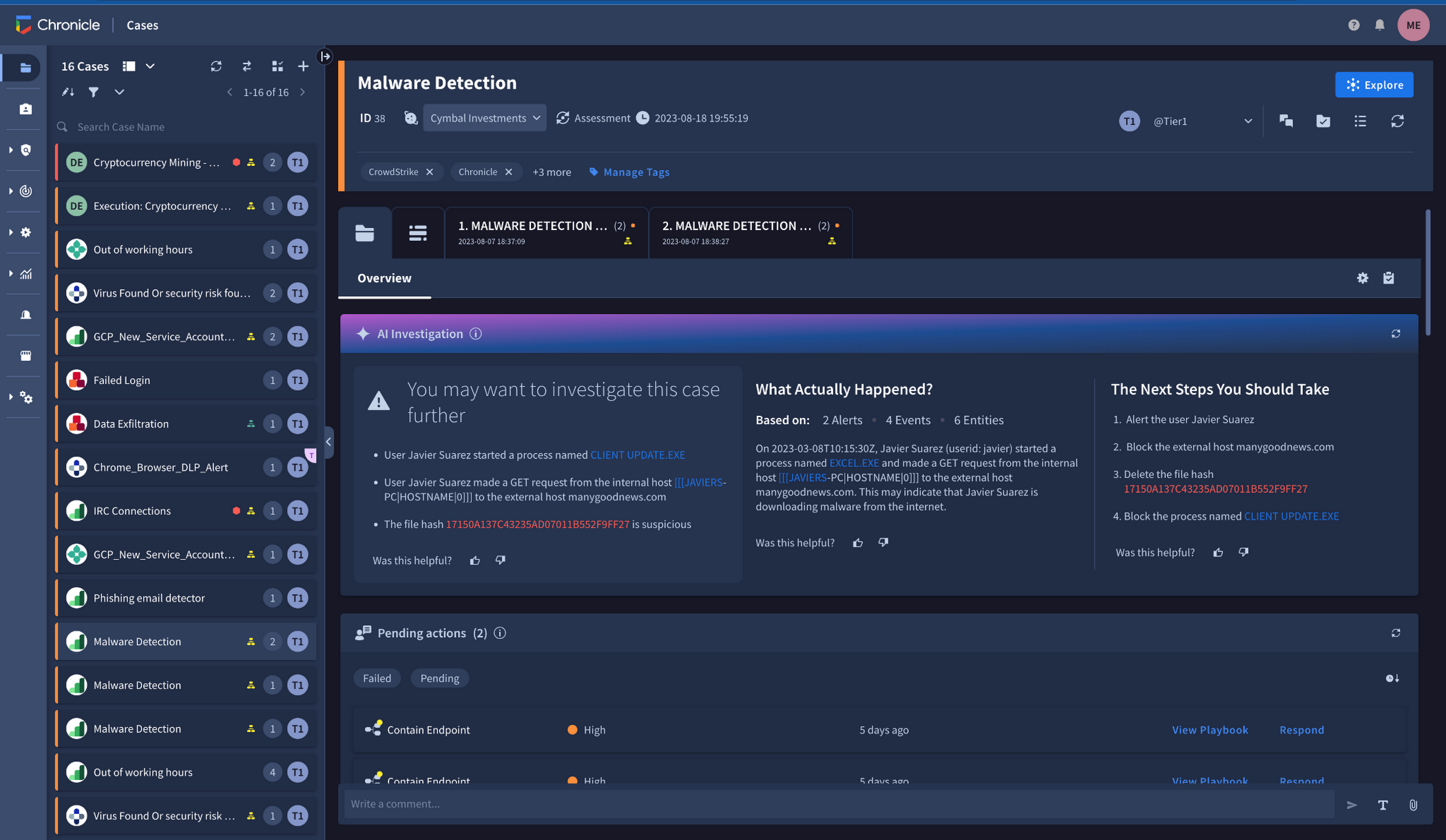

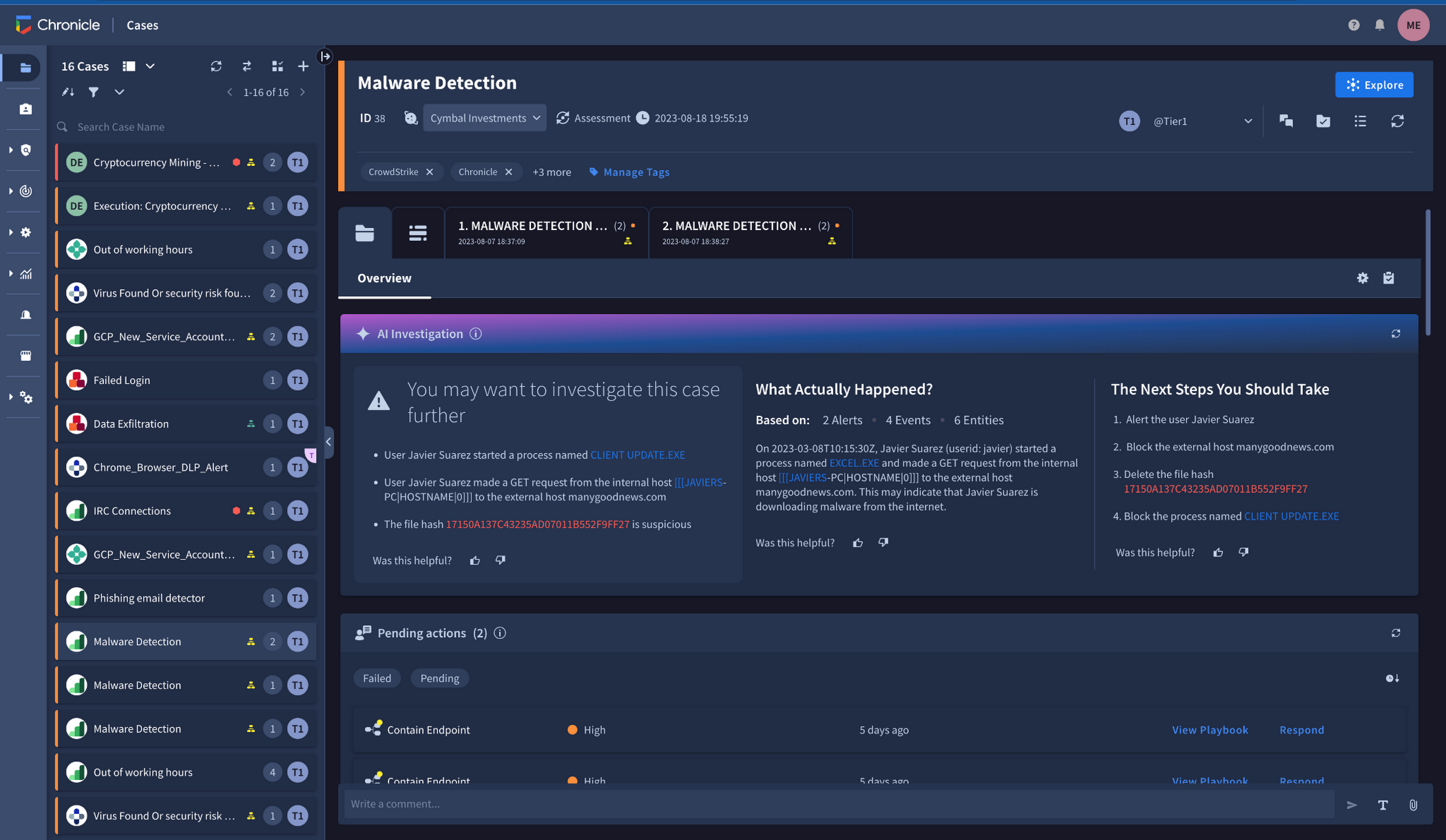

Chronicle SIEM と Chronicle SOAR を合体させた新しい Chronicle Security Operations では、単一のコンソールで豊富なコンテキストを提供し、アラート、ケース、調査、ハンドブック間を簡単に移動することが可能となり、より効率化された統合 TDIR を実現できます。Chronicle SecOps のアラートはすべてケースに分類されるようになっていることで、関係のあるアラートの統合を実現し、関連する拡充データへのアクセスを可能にしているため、セキュリティ チームはより迅速に意思を決定することができます。

応用脅威インテリジェンスで脅威を未然に検出する

最新の脅威を防ぐには、最新のセキュリティ運用プラットフォームに最新の脅威を深く理解させ、そのインテリジェンスを個々のお客様に固有の環境に応用できるようにする必要があります。

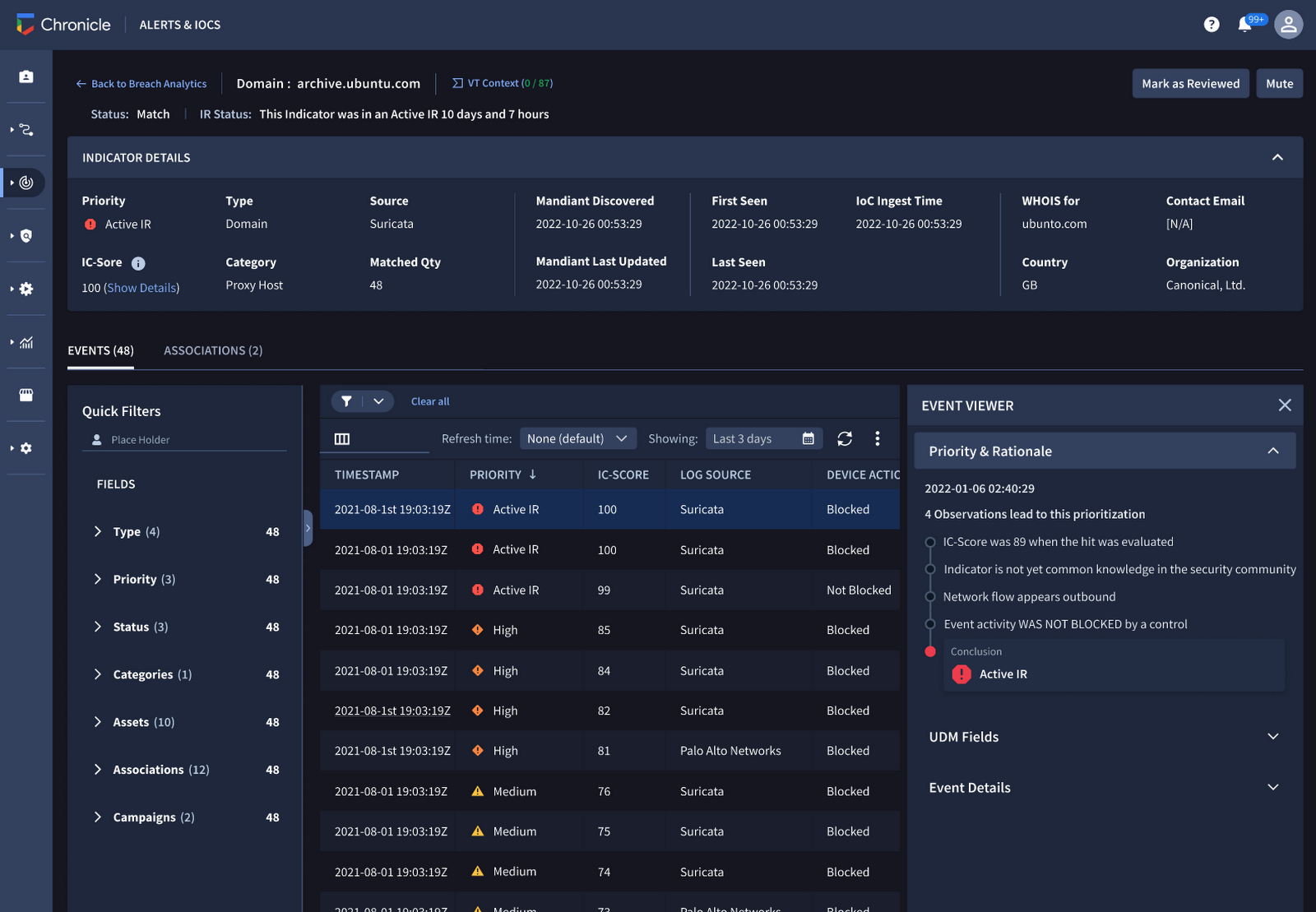

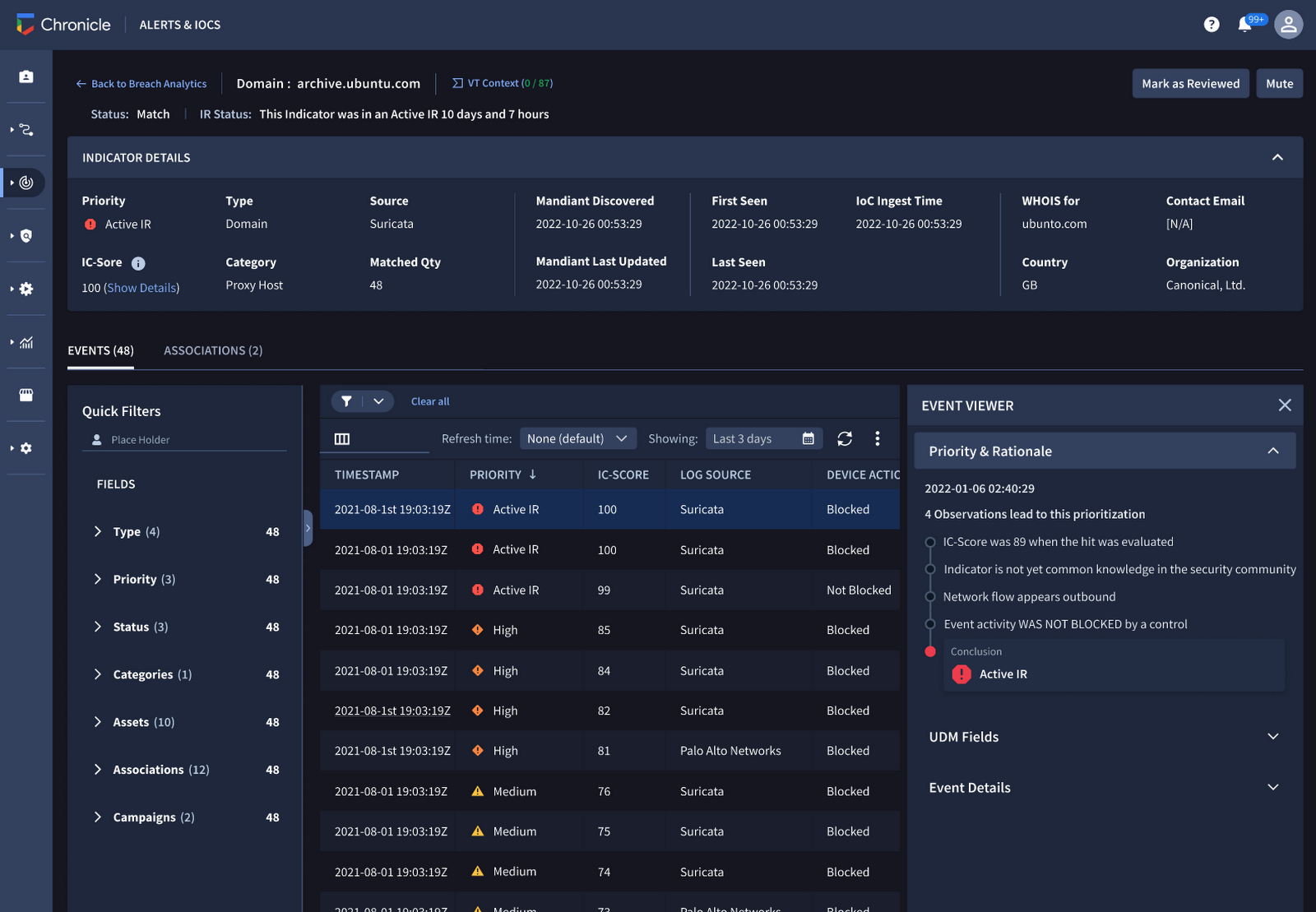

Google は Chronicle Security Operations にさらに優れた機能とリスクベースの成果を追加し、SecOps チームが潜在的な脅威に未然に対処できるようにしています。Google の新しい応用脅威インテリジェンス(プレビュー版を利用可能)では、Chronicle のスケーラビリティを活用し、Google Cloud、Mandiant、VirusTotal の市場をリードする最新の脅威インテリジェンスですべてのイベントを自動的に非常に有意義なものにしてコンテキスト化するとともに、盲点を排除して最終的にはより多くの脅威を検出できるようにします。また、AI と ML を活用し、個々のお客様に固有の環境に基づいて脅威に優先順位を付け、セキュリティ チームが最も重要な脅威に集中して対処できるようにします。さらに、脅威インジケーターと一致した Chronicle SecOps の関連イベントはすべて、カスタム検索やカスタム検出に使用できる脅威アクター、脅威キャンペーン、マルウェア ファミリーと関連付けることで、即座に非常に有意義なものになります。

また、Breach Analytics の検出結果を Chronicle SecOps コンソールで直接確認できるようにしました。Breach Analytics は、お客様の Chronicle SecOps データを継続的に分析し、Mandiant Incident Response サービスの関与によって発見された新たな攻撃手法を数分以内に通知します。これにより、組織はほぼリアルタイムで未然に対策を講じ、侵害の影響を最小限に抑えることができます。Chronicle SecOps の Breach Analytics は現在、公開プレビュー版をご利用いただけます。

Mandiant Attack Surface Management(ASM)とのインテグレーションを Chronicle SecOps のすべてのお客様に一般提供することを開始したため、お客様は悪用される可能性がある、組織へのエントリー ポイントを継続的に特定、検証できるようになりました。ASM とのインテグレ―ションは、コンテキストに基づく調査とビジネスリスクの理解の関連付けや強化を推進するのに役立ち、SecOps チームが漏洩の潜在的な影響の大きさに基づいて調査と修復に優先順位を付けることを可能にします。

AI で強化された生産性

Chronicle Security Operations は、複雑でまちまちなツールが生み出すトイルを排除し、セキュリティ チームが生産性向上の新時代を切り開けるよう支援します。Chronicle SecOps の Duet AI では、生成 AI とセキュリティに特化した基盤モデルにおける Google の継続的なイノベーションを活用して、サイバー セキュリティ担当者による脅威の検出、調査、対応の変革を支援します。サイバー セキュリティ担当者は、検索、複雑なデータ分析、脅威検出エンジニアリングの簡素化により、トイルを減らして個々のセキュリティ担当者の有効性を高めることができます。

Duet AI を搭載したことで、Chronicle SecOps は事案のわかりやすい要約を自動生成したり、重要な脅威に関する状況やガイダンスを紹介したり、対処法に関する推奨事項を提示したりすることができるようになりました。Duet AI は Chronicle の新しい自然言語検索も強化しています。セキュリティ担当者が自然言語で質問を入力すると、Chronicle SecOps は質問文からクエリを生成し、検索用に完全に対応付けされた構文を提示します。これにより、担当者は結果の絞り込みや反復処理をすばやく行うことが可能になります。

AI はスキルを高める大きな機会をもたらしますが、高度なスキルセットについては、依然として多くの組織が支援を必要としていることを Google は理解しています。Google は先日、Mandiant のエキスパートによる継続的な脅威ハンティングを提供する Mandiant Hunt for Chronicle の追加を発表しました。同ソリューションは、現場で働いている Mandiant エキスパートから得た攻撃者の行動に関する最新情報を、Chronicle が持つ高度な機能と統合することで、セキュリティ データの分析や検索をすばやく行えるようにします。各組織は Mandiant Hunt for Chronicle SecOps を利用することで、スキルギャップを埋めることができるのと同時に、人材雇用、ツール導入、トレーニングの手間をかけることなくエリートレベルのサポートを得ることができます。

また、Mandiant は、パープル チーミングやサイバー防衛の変革など、サイバー インシデントの発生前、発生中、発生後にお客様を支援する Chronicle 対応サービスの豊富なポートフォリオも提供しています。

Chronicle Security Operations 統合プラットフォームの新機能と、その新機能があらゆる業界のサイバー防衛チームにもたらす成果に期待しています。詳細については、Chornicle.Security をご覧になるか、Google にお問い合わせになりエキスパートとの面談をご予約ください。

-セキュリティ運用部門プロダクト マネジメント ディレクター Chris Corde

-セキュリティ運用部門プロダクト マネジメント責任者 Nimmy Reichenberg