Public Sector

ガバメントクラウドのセキュリティと効率性を向上させる IaC 利用

2024年11月12日

Google Cloud Japan パブリックセクター本部

Infrastructure as a Code (IaC) とは、グラフィカルユーザーインターフェースやコマンドラインスクリプトの代わりにコードを使用して、イミュータブルなインフラストラクチャ環境のプロビジョニングおよび管理するプロセスです。

Google では、IaC を使用してシステムを管理しており、標準プラクティスとして確立されています。

ガバメントクラウド上でシステム構築を行う場面においても、IaC の利用は必須と定義されています。

ガバメントクラウドにおける IaC の考え方については、以下の記事をご参照ください。

https://digital-gov.note.jp/n/nbd6ff8cadf63

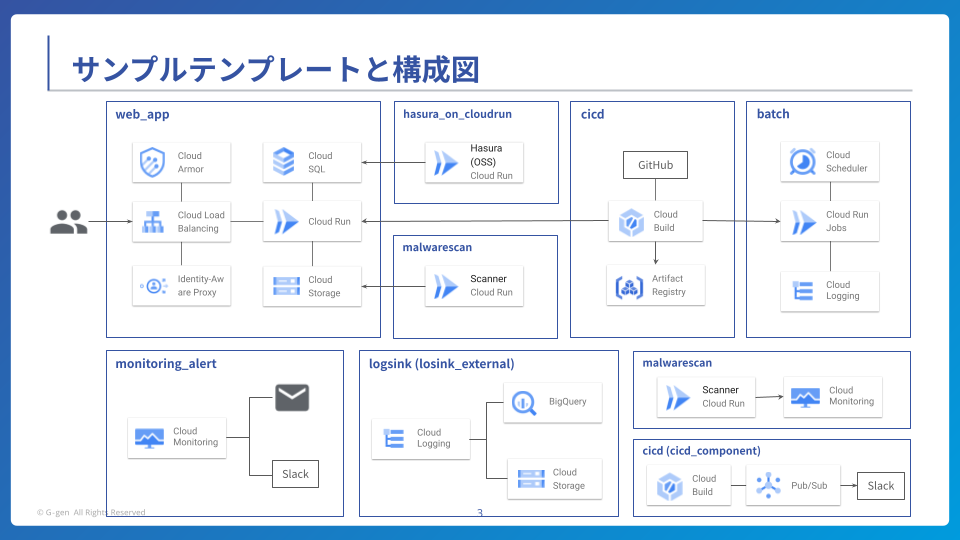

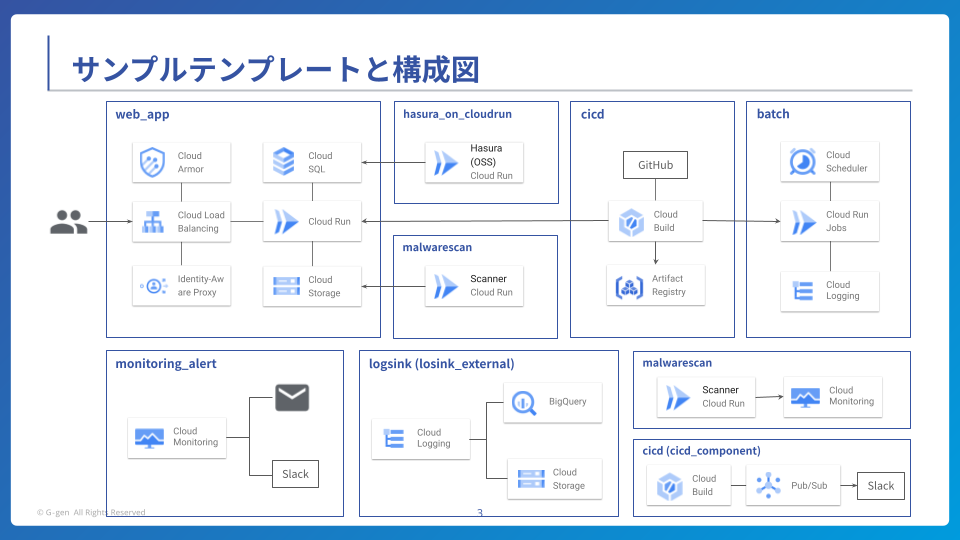

各府省庁のガバメントクラウド利用環境として Google Cloud を採用頂くにあたり、Google Cloud パートナーである株式会社G-gen が Google Cloud をベースとした一般的なアプリケーション環境の IaC テンプレートの開発支援を行っています。