侵入防止サービスを利用可能な Google Cloud Firewall Plus の紹介

Google Cloud Japan Team

※この投稿は米国時間 2023 年 10 月 3 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud Firewall は、クラウド ワークロードを保護するために自動的にスケーリングする、完全分散型のクラウド ファーストなステートフル ファイアウォール サービスです。独自のシンプルなアプローチを採用しており、ユーザーはルーティングを変更することなく、信頼性の高いゼロトラスト ネットワーク セキュリティ管理をクラウド環境に適用できます。

今年に入って Google は、Cloud Firewall Standard ティアの提供を開始しました。このティアでは、完全修飾ドメイン名(FQDN)オブジェクト、位置情報オブジェクト、脅威インテリジェンスの機能をご利用いただけます。そして、Next '23 では、侵入防止サービス(IPS)を追加で利用できる Cloud Firewall Plus ティアのプレビュー版の提供を発表しました。Cloud Firewall Plus は、暗号化されたトラフィックを可視化する Transport Layer Security(TLS)インスペクションと組み合わせることで、マルウェア、スパイウェア、コマンド&コントロール攻撃に対するネットワーク保護機能を提供します。

Cloud Firewall Plus によるクラウド次世代ファイアウォール(NGFW)への進化

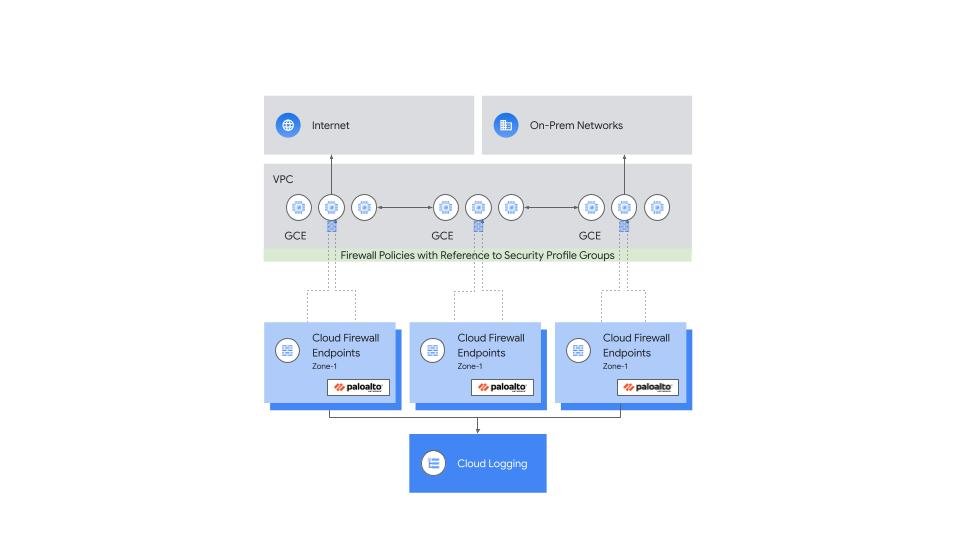

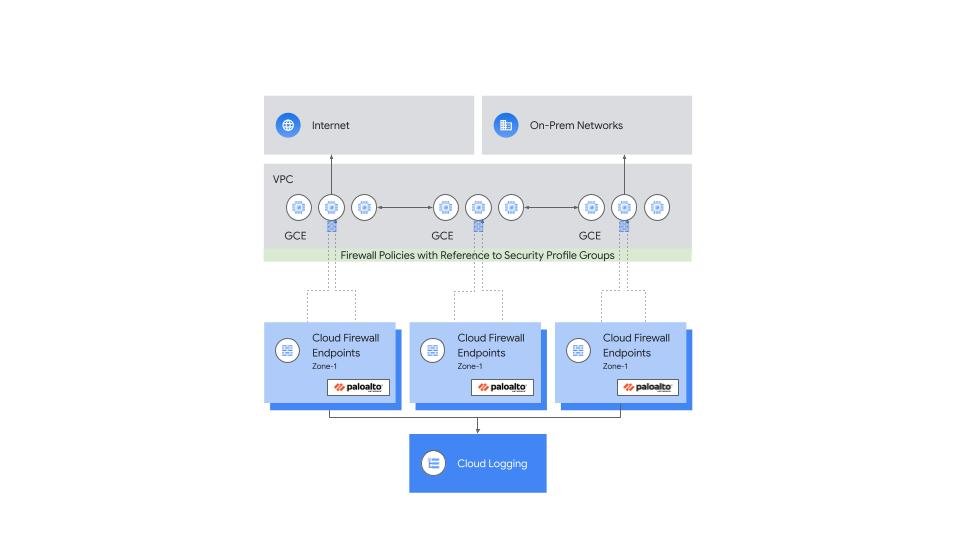

Cloud Firewall Plus は Palo Alto Networks の脅威防御テクノロジーと Google Cloud の分散型ファイアウォール ファブリックを統合し、NGFW 機能を備えた高度な保護を実現します。この独自のアプローチにより、ユーザーはシンプルさとスケールを備えた最高水準のセキュリティ保護を動的なクラウド環境に適用できます。Cloud Firewall Plus には Palo Alto Networks の脅威防御テクノロジーが組み込まれ、North-South と East-West のトラフィックも、TLS と非 TLS のトラフィックも検査するため、Google Cloud ワークロードに透過的なインライン保護が提供されます。

Cloud Firewall Plus は、階層型ファイアウォール ポリシーとタグベースのファイアウォール ルールによってサポートされた完全統合型レイヤ 7 モジュールとして IPS 機能を提供します。このアプローチにより、Google Cloud ユーザーはネットワークやトポロジを変更せずに脅威防御サービスをデプロイでき、全体的なインフラストラクチャ管理と運用の費用削減が可能になります。

Cloud Firewall 独自の階層型ファイアウォール ポリシーを使用すると、Google Cloud リソース階層の組織レベルとフォルダレベルで詳細なファイアウォール ルールを適用できます。この階層型ファイアウォール ポリシーは、委任が容易でドリフト検出の個別監査が可能な階層化された制御を構築するために役立ちます。

IAM によって管理されるタグは IAM 権限で制御されるタグです。このタグによってユーザーは論理グループについてネットワーク ファイアウォール ポリシーを定義し、組織内のこれらのグループの管理をきめ細かい承認制御を通じて委任できます。セキュリティ イベントが発生した場合、IAM によって管理されるタグを使用すると、インシデント対応が迅速になる可能性があります。たとえば、感染したシステムにタグを適用し、そのシステムを残りのネットワークから隔離してラテラル ムーブメントを防ぐといった修復対応をトリガーできます。

Cloud Firewall Plus のシンプルさ、スケール、パフォーマンス

Cloud Firewall の侵入防止サービスは、パケット インターセプト テクノロジーを使用して Google Cloud 管理のゾーン ファイアウォール エンドポイントを検査し、トラフィックをリダイレクトすることで機能します。このメカニズムにより、Google Cloud 内の接続された 2 つのネットワーク インターフェース間、ピアリングされた 2 つの Virtual Private Cloud(VPC)ネットワーク間、同じ VPC 内、または同じサブネット内に脅威防御機能を挿入でき、ルーティングやネットワーク トポロジの変更が必要ありません。

Cloud Firewall Plus の侵入防止サービスは、次の手順で有効化できます。

- 侵入防止サービスが必要なゾーンにファイアウォール エンドポイントを作成し、そのエンドポイントを VPC ネットワークに関連付けます。各エンドポイントは組織内の異なる VPC 間で共有できます。

- セキュリティ プロファイルを構築し、脅威への対応アクションを定義します。

- 作成したセキュリティ プロファイルを使用して、L7 検査用に定義されたアクションを含む Cloud Firewall ポリシー ルールを構成します。

Cloud Firewall Plus は、インフラストラクチャ、ロード バランシング、自動スケーリング、ソフトウェア バージョンの更新、ファイアウォール エンドポイントの脅威シグネチャの更新を、Google が監視するクラウド ファースト サービスです。完全分散型のファイアウォール データプレーンが動的ワークロードに合わせて自動的にスケーリングし、チョーク ポイントの作成を防ぎます。また、ゾーン ファイアウォール エンドポイントがワークロードに近いファイアウォールを検査し、レイテンシを最小限に抑えることができます。

Cloud Firewall Plus アーキテクチャの概要

Cloud Firewall Plus は、脅威防御のためのデータ処理量(ギガバイト単位)とエンドポイントの稼働時間に基づいて請求されます。Cloud Firewall には Cloud Firewall Plus に加えて、基本的な機能セットを提供する Essentials と、ルール機能を拡張する Standard という 2 つのティアも用意されています。Cloud Firewall Plus と Cloud Firewall Standard が同じトラフィックに対して有効になっている場合、そのトラフィックへの請求は Plus のご利用分だけになり、Standard に対しては請求されません。

ニーズに基づいて選択できる Cloud Firewall の各種ティアについて詳しくは、以下の動画をご覧ください。現在、Cloud Firewall Essentials および Standard ティアは一般提供されており、Cloud Firewall Plus はプレビュー版でご利用いただけます。

次のステップ

Cloud Firewall により、高度な保護機能を含む完全分散型でクラウド ファーストのステートフル ファイアウォール サービスを使用して、ゼロトラストのネットワーク セキュリティ対策を実現することができます。今すぐ VPC ファイアウォール ルールからファイアウォール ポリシーに移行し、脅威からの高度な保護機能を利用してクラウド内のワークロードを保護しましょう。詳細情報と実践的なガイダンスについては、Cloud Firewall のドキュメントをご覧ください。

ー Cloud IDS、プロダクト マネージャー Megan Yahya

ー プロダクト マネージャー Tracy Jiang