Google Cloud Firewall の機能によるセキュリティ体制の強化と構成の簡素化

Google Cloud Japan Team

※この投稿は米国時間 2023 年 2 月 9 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud Firewall は高度な保護機能を備えたスケーラブルな組み込みサービスで、クラウド ワークロードに対するセキュリティ体制の強化と簡素化、ゼロトラスト ネットワーキングの導入に役立ちます。完全分散型のアーキテクチャにより、ネットワーク構造に依存しないマイクロセグメンテーションときめ細かい制御を実現します。

Google 独自のアーキテクチャ手法には、ネットワーク インスタンスを使用する手法よりも優れた点がいくつかあります。具体的には、ワークロードに合わせたポリシーにより簡素化されたネットワーク アーキテクチャ、Identity and Access Management(IAM)によって管理されるタグを使用したより正確なポリシーの適用、クラウド サービスによる運用コストの削減、脅威インテリジェンスの機能を備えた Google Cloud ワークロード向けのカスタマイズされた保護などです。

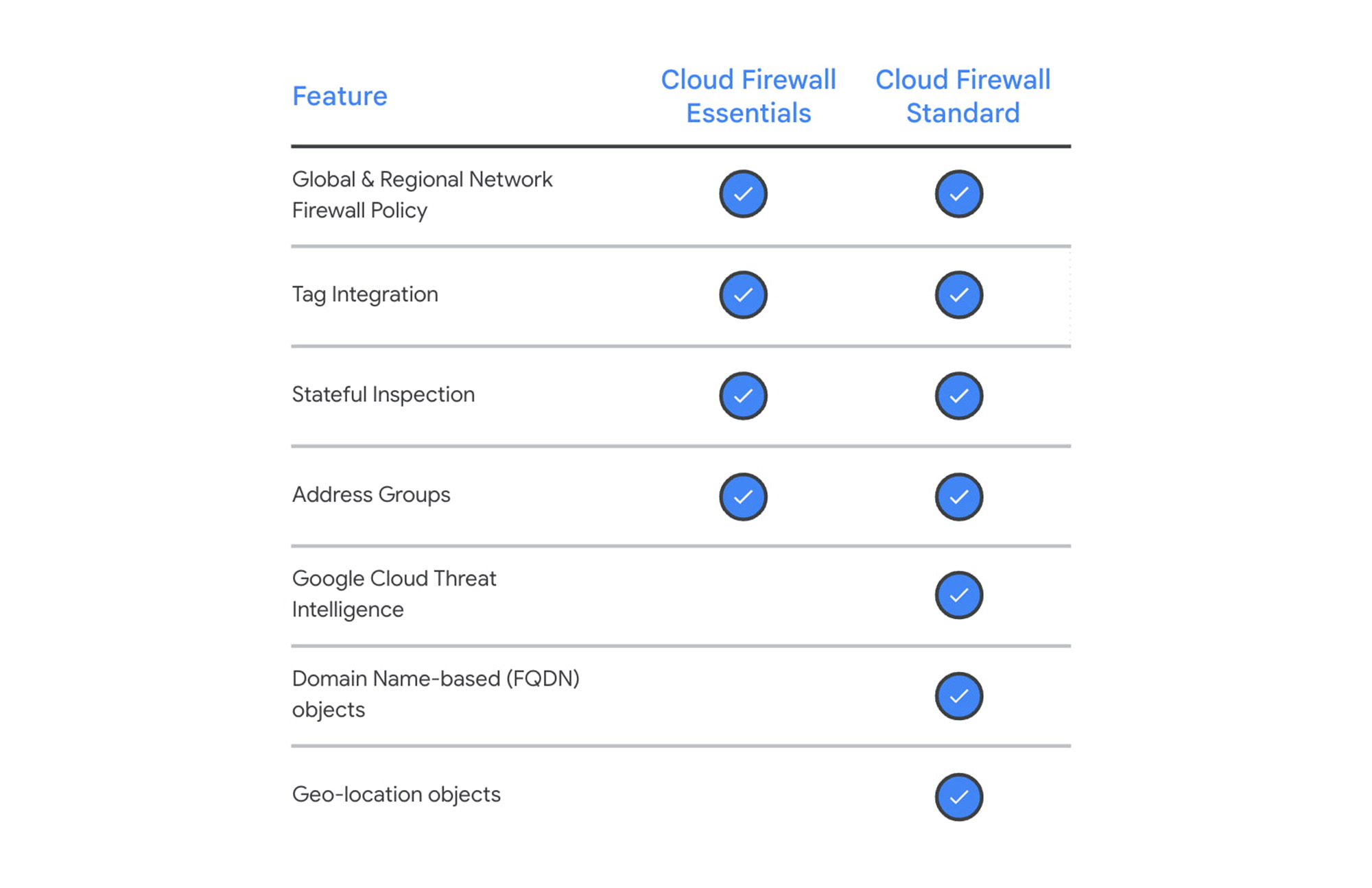

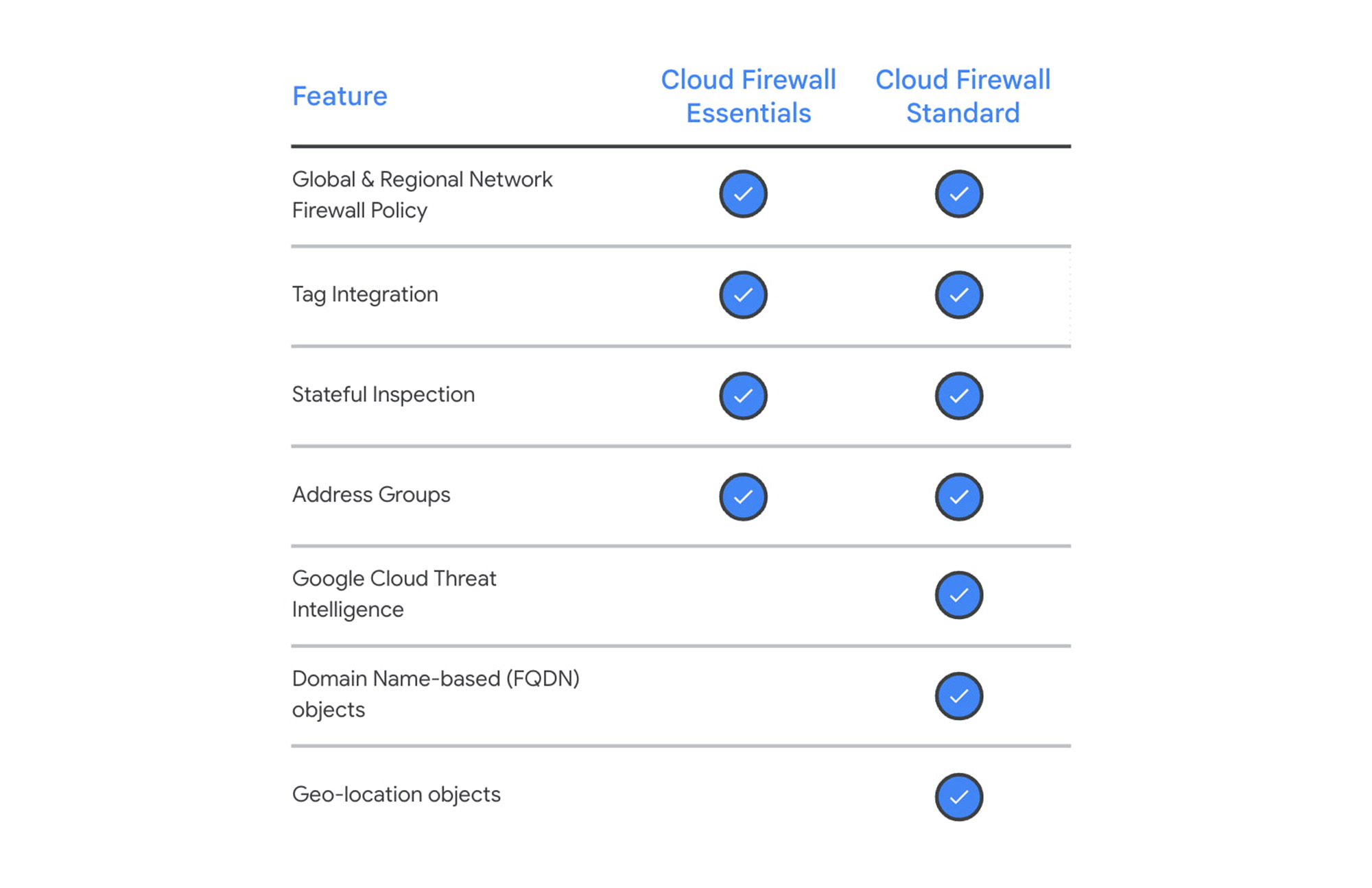

Google は 2022 年 10 月の Google Cloud Next で、Cloud Firewall についていくつか重要な機能追加と拡張を行い、それらを 2 つの新しいティア(基本的な機能のセットである Essentials とルール機能を拡張する Standard)で提供することを発表しました。このたび、これらの機能が Cloud コンソール、コマンドライン インターフェース、API からご利用いただけるようになりました。

Standard では次の新機能を利用できます。

Google Cloud Threat Intelligence(プレビュー版)

ドメイン名(完全修飾ドメイン名(FQDN))ベースのオブジェクト(プレビュー版)

地理位置情報ベースのオブジェクト(プレビュー版)

Essentials では次の新機能を利用できます。

グローバル ネットワーク ファイアウォール ポリシーとリージョン ネットワーク ファイアウォール ポリシー(一般提供開始)

IAM によって管理されるタグ(一般提供開始)

アドレス グループ(プレビュー版)

Cloud Firewall Standard

Cloud Firewall Standard の機能により、ネットワークのセキュリティ体制を強化しながら、ポリシーの構成とメンテナンスを簡素化できます。新しい Standard ティアでは、ルールの転送元と転送先のオブジェクトが拡張され、Google によって自動的に更新される組み込みの動的なルールにより、高度でスケーラブルな保護が実現します。

Google Cloud Threat Intelligence

インターネットベースの脅威に対する Google の集合的な洞察と研究に基づいて、Google Cloud Threat Intelligence の研究者がキュレート、構築、管理する高品質ですぐに使用できるアドレスリストにより、脅威の予防効果を高めます。これらのリストは定期的に更新され、Google のネットワーク セキュリティ プロダクト(現在、Cloud Firewall と Cloud Armor が含まれています)で転送元または転送先のオブジェクトとして使用されます。

これによりファイアウォールでは、たとえば、悪意のある既知の IP や TOR の exit ノードのトラフィックをブロックしたり、検索エンジン、パブリック クラウド、アップストリーム プロバイダ(サードパーティの CDN サービスなど)といったその他のソースからのトラフィックを許可したりできます。Google では脅威インテリジェンスを継続的にアップデートしており、今後さらに豊富な種類の IP リストを追加する予定です。

ドメイン名(FQDN)ベースのオブジェクト

ドメイン名(FQDN)ベースのオブジェクトの使用にあたっては、ファイアウォール ルールに使用する FQDN の正確な IP の把握を Google Cloud が担います。ルール内のこれらのオブジェクトを使用して、IP アドレスではなく FQDN に基づいてトラフィックを許可またはブロックできます。そのため、たとえば、DNS スプーフィングまたはロードバランサでルーティングされるトラフィックなど、IP アドレスが定期的に変更される状況で高度な保護機能を提供できます。

地理位置情報ベースのオブジェクト

IP アドレス ブロックは、世界中の企業、インターネット サービス プロバイダ(ISP)、国の内外で常に割り当てが変化しています。地理位置情報ベースのオブジェクトが導入されたことで、個々の IP アドレスやアドレスの範囲を指定せずに、特定の国向けのルールを書き込むことが可能になるため、ファイアウォール管理をさらに簡素化できます。Google がこれらのリストを構築して自動更新するため、労力と費用の削減になります。これはジオフィルタリングとジオフェンスの簡素化に役立ち、リージョン ベースのゼロトラスト体制(「特定の国以外からのトラフィックをすべてブロックする」など)を明示的に許可できます。

Cloud Firewall Essentials

Cloud Firewall Essentials ではスケーラブルなファイアウォール サービスの基本的な機能が提供されます。これには、真の east-west および north-south のマイクロセグメンテーション、各ワークロードで適用されるファイアウォール ポリシーのきめ細かい制御が含まれます。これらの機能で、お客様が Google Cloud 環境のワークロード向けにゼロトラストのネットワーク体制を簡単に構築できるよう支援します。このようなセキュリティ体制により、デフォルトで、ネットワーク インフラストラクチャ(イントラ サブネットを含む)ごとにワークロードとのトラフィックを拒否でき、ポリシーによって明示的に許可されている接続のみが転送されます。

「クラウド内のワークロードのゼロトラスト ネットワーキングは、複雑なユースケースで、十分なサービスを受けていません。マイクロセグメンテーションは、east-west の可視性とセキュリティ強化をもたらし、このユースケースの課題に対応します。Google Cloud Firewall のプロダクト ポートフォリオでは、エージェントレスのマイクロセグメンテーションによって課題が解決されます。最小権限のセルフサービス モデルは、DevOps チームが迅速に行動できるため価値があります。」 - IDC、セキュリティと信頼性リサーチ プラクティス担当リサーチ ディレクター Chris Rodriguez 氏

グローバル ネットワーク ファイアウォール ポリシーとリージョン ネットワーク ファイアウォール ポリシー

以前、組織レベルおよびフォルダレベルで階層型ファイアウォール ポリシーを導入しました。そしてこのたび、新しいポリシー構造であるネットワーク ファイアウォール ポリシーを導入します。これには、グローバル ネットワーク ファイアウォール ポリシーとリージョン ネットワーク ファイアウォール ポリシーの 2 種類があります。これらの機能によりポリシー構成が作成され、ファイアウォール ルールのコンテナとして機能します。1 つのネットワーク ファイアウォール ポリシーを複数の VPC ネットワークに関連付けることができます。グローバル ネットワーク ファイアウォール ポリシーは、Google の VPC がデフォルトでグローバルであるのに合わせて自動的にグローバルに適用されます。この新しい構造は、以前の VPC ファイアウォール ルールの構造に基づいて改善されています。

「Google Cloud Firewall Essentials および Cloud Firewall Standard は、クラウドのワークロードを漏洩や悪用から守るために必要となる追加のセキュリティ レイヤに必要な機能を提供します。リージョンおよびグローバルの可視性を持たせることで、組織は脅威によるパラダイム シフトにアジャイルに対応できます。マイクロサービスやエッジ コンピューティングにより、クラウド ファースト化がこれまで以上に進むなか、Google Cloud Firewall Essentials および Cloud Firewall Standard は重要な構成要素になるでしょう。」 - Accenture、クラウド ファースト プラクティス データ テクノロジー アーキテクチャ担当ディレクター Alim H. Ali 氏

IAM によって管理されるタグ

タグは強化されたセキュリティ プロパティを備える新しいタイプのリソース管理タグです。仮想マシン(VM)インスタンスなど、さまざまな Google Cloud リソースに適用できます。

ネットワーク ファイアウォール ポリシー構造は、マイクロセグメンテーションを可能にするメカニズムとして、タグと簡単に統合できるように構築されています。ネットワーク タグとは異なり、これらの新しいタグは、IAM によって管理される(IAM 権限によって厳密に制御される)ため、認可されていないユーザーによる違反というリスクなしに、安全なファイアウォール コントロールを設定できます。ユーザーはタグによって論理グループについてネットワーク ファイアウォール ポリシーを定義し、組織内のこれらのグループの管理をきめ細かい認可制御を通じて委任できます。

詳しくは、こちらの詳しく解説したブログ投稿をご覧ください。タグを利用したグローバル ネットワーク ファイアウォール ポリシーとリージョン ネットワーク ファイアウォール ポリシーの新しいベスト プラクティスを紹介し、サービス アカウントとネットワーク タグを組み合わせる以前のアプローチからの移行に関するガイダンスも提供しています。

アドレス グループ

送信元 IP または宛先 IP の同じセットを参照する複数のルールを作成することはよくあることです。異なるポート、または宛先ホストの異なるサブセットへのアクセスを許可するためです。このような場合、現在はユーザーが各ルールに IP 範囲の設定を保持し、IP が変更された場合は手動でファイアウォール ルールをコピーして同期する必要があります。このプロセスは面倒で間違いが起こりやすく、複数の同様なルールを維持することになります。

この対策として、複数の IP または IP 範囲を指定するアドレス グループを導入しました。アドレス グループを使用すると、プロジェクト レベルまたは組織レベルで独自のアドレス グループを保持し、複数の異なるファイアウォール ルールで同じオブジェクトの再利用が可能になります。また、新しいネットワーク ファイアウォール ポリシーで使用することもできます。

このような機能強化により、新しいルールを素早く簡単に作成できるだけでなく、複数のルールを常に同期させることができます。アドレス グループの変更を 1 か所で行うだけで、そのアドレス グループ オブジェクトを呼び出すすべてのルールの IP を更新できます。さらに、Cloud Firewall の API に自動化機能を追加して、環境に変化が生じたときに実際のファイアウォール ルールを変更することなく、アドレス グループの IP アドレスを動的に追加または削除できるようにして、Infrastructure as Code アプローチをサポートできます。

Cloud Firewall Essentials および Cloud Firewall Standard のまとめ

Cloud Firewall Essentials の機能は追加料金なしで使用できます。Cloud Firewall Standard の機能は、これらのオブジェクトを含むファイアウォール ルールで評価されたデータ量に基づいてギガバイト単位で課金されます。

次のステップ

Cloud Firewall を使用すると、高度な保護機能を含むスケーラブルでクラウド ファースト、かつステートフル インスペクション式のファイアウォール サービスを使用して、クラウド ワークロードのゼロトラストのネットワーク体制を実現することができます。完全分散型のアーキテクチャである Cloud Firewall は、VM レベルで IAM によって管理されるタグを使用して適用されるきめ細かい制御を通じて、マイクロセグメンテーションを実現します。これはネットワーク アーキテクチャにかかわらずワークロードに自動的に適用される広範なポリシー カバレッジを提供します。IAM によって管理されるタグと Cloud Firewall Standard に含まれる拡張されたルール用のオブジェクトを組み合わせることで、最小権限でのセルフサービスの運用が可能になります。

お使いのクラウド環境でこれらの機能を有効にする方法の詳細については、こちらのドキュメントをご覧ください。

- プロダクト マネージャー Tracy Jiang

- プロダクト マネージャー Faye Feng