Chronicle SecOps スイートのキュレーションされた検出機能を発表

Google Cloud Japan Team

※この投稿は米国時間 2022 年 8 月 18 日に、Google Cloud blog に投稿されたものの抄訳です。

セキュリティ運用チームの仕事の重要な要素は、敵対者の幅広い戦術の中から潜在的な脅威を高忠実度で検出することです。しかし、脅威の手口はますます巧妙になり、攻撃対象は拡大し、サイバーセキュリティの人材不足は常に続いているため、この課題はかつてないほど困難なものとなっています。

Google は、他の誰よりも多くの人々の安全を守っています。世界中の個人、企業、政府機関は、安全性を重視した設計とデフォルトで保護を実現する Google のプロダクトに依存するようになっています。Google のセキュリティを支える「魔法」の一つは、数十億のユーザー、ブラウザ、デバイスから導き出される脅威に関するインテリジェンスの規模が非常に大きいということが挙げられます。

本日、Google のインテリジェンスの力をセキュリティ運用チームの手に委ねた、キュレーションされた検出機能を Chronicle SecOps スイートの一機能として一般公開しました。これらの検知機能は、Google Cloud Threat Intelligence(GCTI)チームによって構築されており、積極的にメンテナンスされるため、お客様のチームでの手作業を減らすことができます。

Google Cloud Threat Intelligence(GCTI)の研究者がキュレーション、構築、管理する、高品質で実用的な、すぐに使える脅威検知コンテンツをセキュリティ チームに提供しています。Google の毎日数十億のユーザーを保護することで得られる規模と深いインテリジェンスは、効果的で的を絞った検出を行うための独自の視点を提供します。これらのネイティブ検出セットは、ランサムウェア、リモート アクセス ツール(RAT)、情報窃取型マルウェア、データの引き出し、不審な操作、脆弱な構成などの Windows ベースの攻撃を含む、クラウドとそれ以降のさまざまな脅威をカバーしています。

今回の発表により、セキュリティ チームは、Google の専門知識と脅威の状況に対する独自の可視性をスムーズに活用できます。今回のリリースは、人員不足で過剰なストレスを抱えているセキュリティ チームが、進化し続ける脅威の状況に対応し、脅威を迅速に特定し、効果的な調査や対応を推進することを支援します。今回の新しいリリースにより、セキュリティ チームは以下のことが可能になります。

Chronicle のコンソールからワンクリックで高品質なキュレーションが検出可能。

信頼できるソース(IAM や CMDB など)から得られるコンテキストに基づき、忠実度の高い脅威の検知を行い、データを運用することが可能。

検知がトリガーされる発生率の可視化により、異常なアセットやドメインを発見し、調査や対応を加速させることが可能。

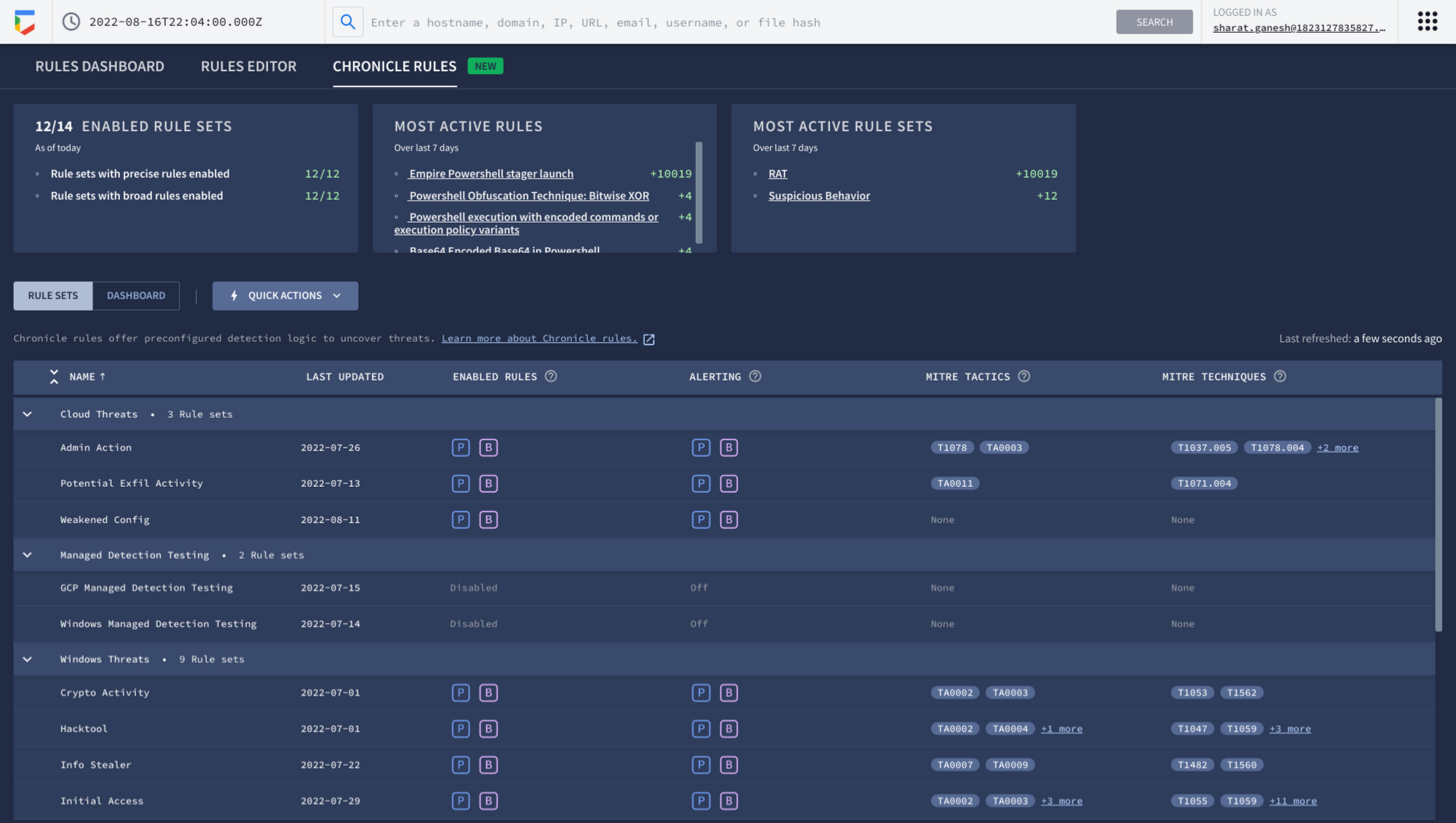

検出範囲を MITRE ATT&CK フレームワークにマッピングし、敵の戦術やテクニックをよりよく理解し、防御の潜在的なギャップを発見することが可能。

検出機能は常に更新され、進化する脅威の状況に基づき GCTI 研究者によって改良されています。キュレーションされた検出機能の最初のリリースには、以下のような幅広い脅威をカバーする 2 つのカテゴリが含まれています。

Windows ベースの脅威: 情報窃取型マルウェア、ランサムウェア、RAT、不正使用されたソフトウェア、暗号化アクティビティなど、複数のクラスの脅威をカバー。

クラウド攻撃とクラウドの誤った構成: データの流出、不審な行動、追加のベクトルに関する追加カバレッジで、クラウドのワークロードを保護。

Chronicle ダッシュボードでキュレーションされた検出機能をどのように使用し、カバレッジをモニタリングし、MITRE ATT&CK® にマッピングするか、その例を見てみましょう。

アナリストは、特定の検出結果の詳細を知り、詳細情報が MITRE ATT&CK フレームワークにどのようにマッピングされるかを理解できます。デプロイメントやアラートの構成、リファレンス リストによる例外の指定など、カスタマイズされた構成があります。

ログデータに対して検知を発生させた各ルールは、Chronicle ルール ダッシュボードで確認できます。ルールに関連する検出を観察し、調査ビューにピボットできます。たとえば、Windows RAT ルールセットによって引き起こされた Empire Powershell Stager の起動のタイムラインからの検出ビューは次のとおりです。また、関連する情報へのピボットや、トリガーとなったアセットの調査も簡単に行うことができます。

Chronicle は、インパクトがあり、有効性の高い検知結果を表示するため、アナリストは実際の脅威への対応に時間を割くことができます。そのため、アラート疲れを軽減できます。公開プレビュー期間中にキュレーションされた検出機能を利用されたお客様は、不正なアクティビティを検出し、脅威のライフサイクルの早い段階で防止するための対策をとることができていました。今後も引き続き新たな機能のリリースを予定しています。今後は、さまざまな脅威をカバーする新しい検出カテゴリや、コミュニティ主導のコンテンツ、すぐに使える分析を着実にリリースしていく予定です。

Google のインテリジェンスをセキュリティ オペレーション センターで活用する準備はできていますか?Google Cloud セールスまたはカスタマー サクセス CSM チームにお問い合わせください。Google Chronicle のすべての新機能については、プロダクト ドキュメントで詳細をご覧いただけます。

この発表に協力してくれた Mike Hom(Chronicle プロダクト アーキテクト)、Ben Walter(Google Cloud Threat Intelligence エンジニアリング マネージャー)に感謝します。

- Google Cloud ソフトウェア エンジニア Benjamin Chang

- Google Cloud Threat Intelligence エンジニアリング マネージャー Rick Correa