Google Cloud と連携した MITRE Engenuity Center によるクラウド分析のご紹介

Google Cloud Japan Team

この投稿は米国時間 2022 年 8 月 1 日に、Google Cloud blog に投稿されたものの抄訳です。

攻撃者の行動が進化し、脅威の状況が動的である中で、サイバーセキュリティ業界は、増え続けるセキュリティ データを分析するという大きな課題に直面しています。今日のセキュリティ データは、ログやアラートなど異種混合であり、複数のクラウド プラットフォームから発生していることも少なくありません。そのデータをより適切に分析するために、Google Cloud は、MITRE Engenuity Center for Threat-Informed Defense によるクラウド分析プロジェクトを発表いたします。このプロジェクトは Google Cloud のほか、複数の企業の協賛によって実現しました。

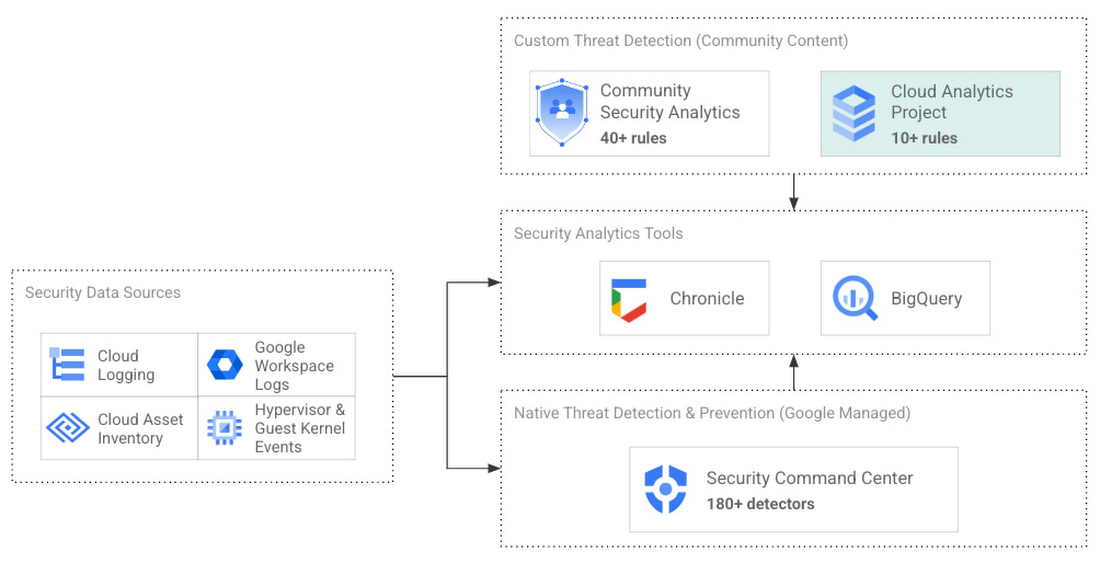

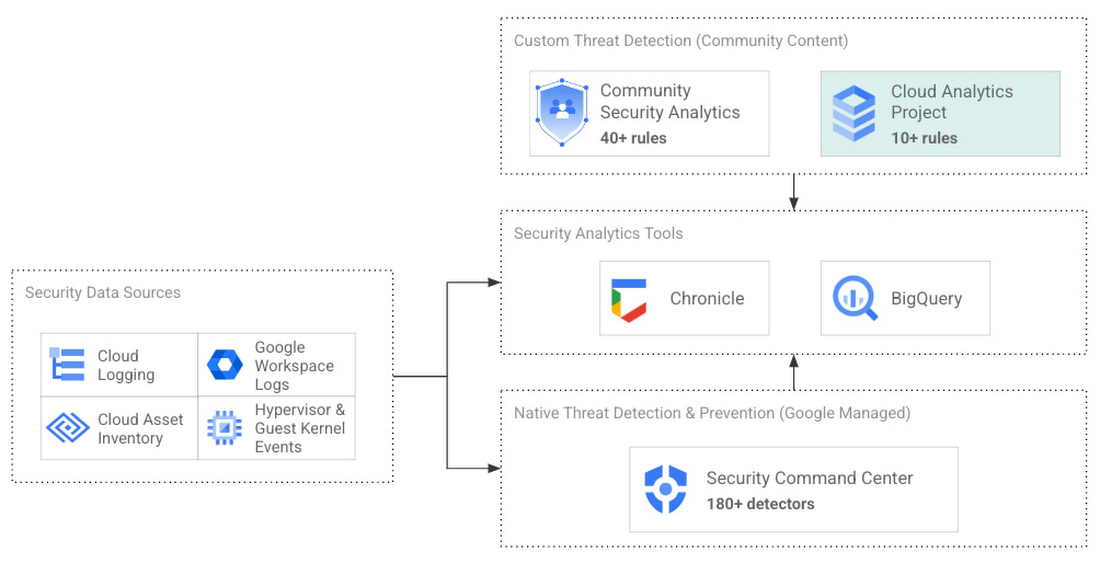

2021 年以来、Google Cloud はセンターと提携してオープンソースのセキュリティ分析機能を開発し、サイバーセキュリティ コミュニティのすべての人が平等に活躍できるよう支援しています。今年の初めには、Community Security Analytics(CSA)を導入し、ワークロードに対する脅威を検出してクラウドの使用状況を監査するのに役立つ、事前構築済みのカスタマイズ可能なクエリを提供しました。クラウド分析プロジェクトは、CSA を補完するように設計されています。

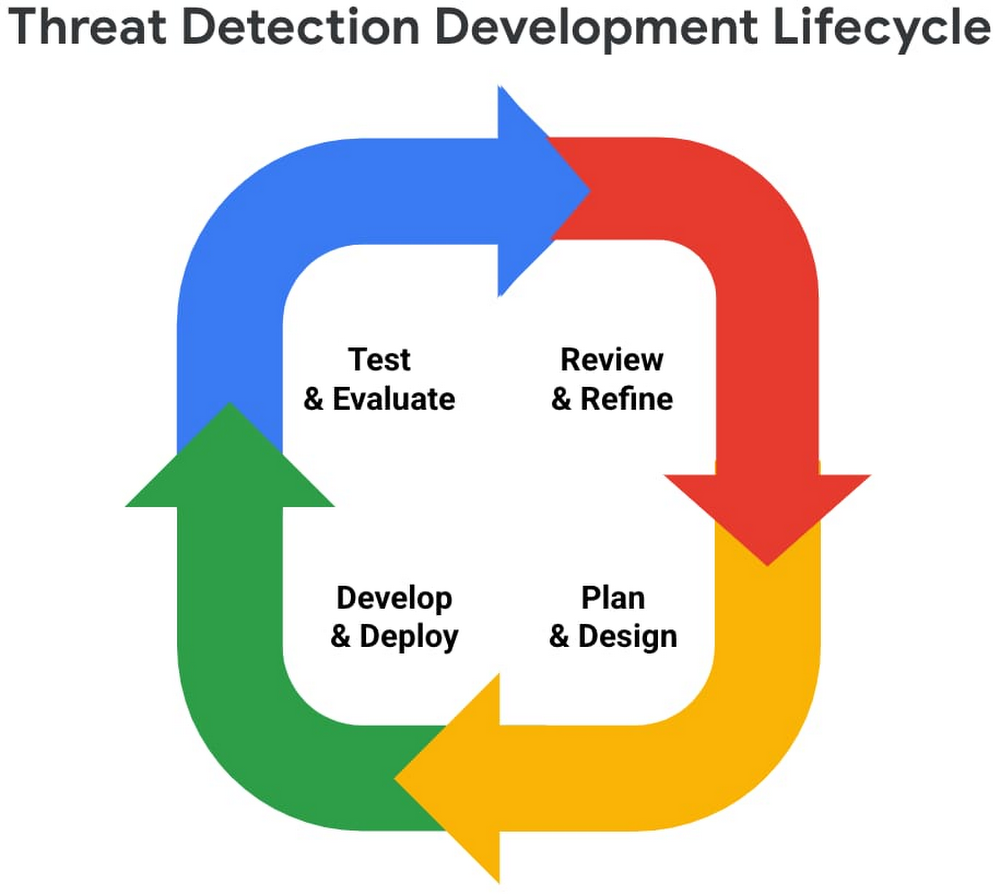

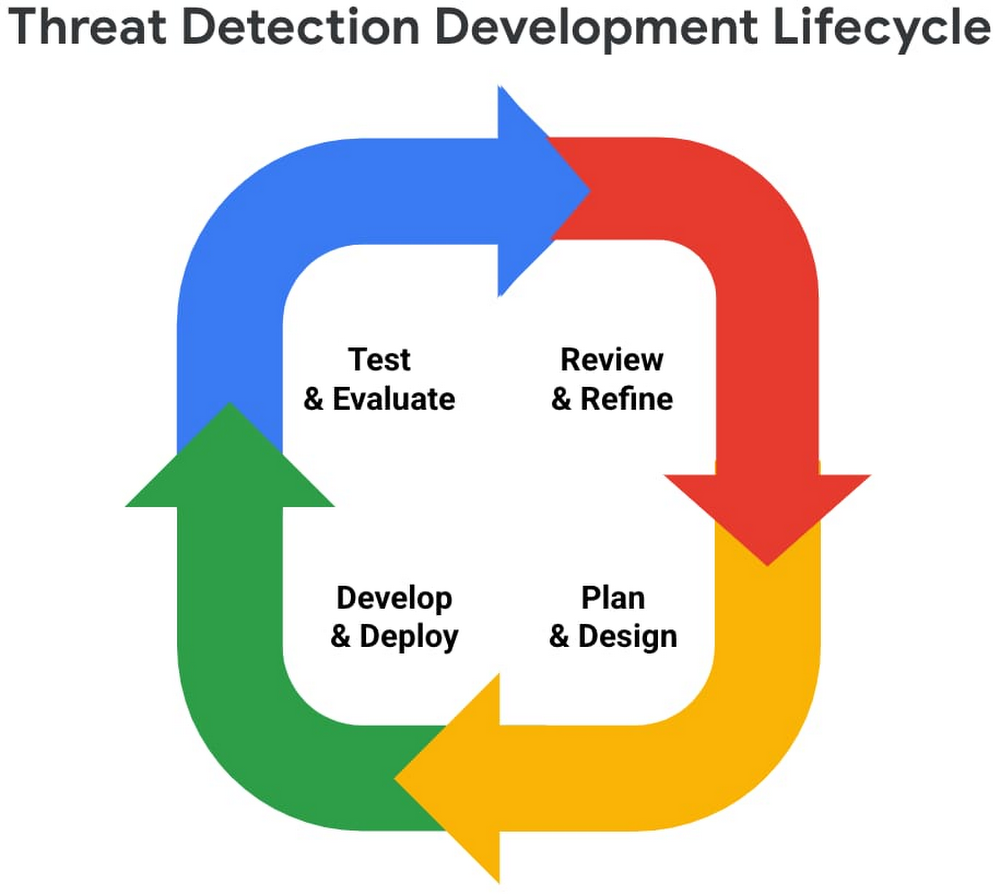

クラウド分析プロジェクトには、ベンダーに依存しない Sigma ルールとして実装された、主要な戦術、技術、手順(TTP)の検出分析を行う基本セットと、CALDERA フレームワークで実装された攻撃者エミュレーション プランが含まれています。ここでは、クラウド分析プロジェクトの概要、プロジェクトが Google Cloud の CSA を補完して脅威ハンターに貢献する仕組みについてご紹介します。さらに、このプロジェクトと CSA では、脅威検出機能の開発および継続的な検出と対応(CD / CR)を進めるために、自動化やトイル削減などの自律型のセキュリティ運用の原則(SRE から採用)が活用されており、その仕組みについてもご説明します。

CSA とクラウド分析プロジェクトはどちらも、コミュニティ主導のセキュリティ分析リソースです。提供されたクエリのカスタマイズや拡張が可能ですが、よりセルフサービスのアプローチを採用しています。すなわち、脅威検出の感度と精度など、独自の要件に合わせて定期的に評価と調整を行うことが期待されています。脅威検出と防止のマネージド サービスについては、Event Threat Detection、Container Threat Detection、Virtual Machine Threat Detection など、Security Command Center プレミアム の継続的に更新されるリアルタイム脅威検出サービスをご確認ください。Security Command Center プレミアムは、Security Health Analytics と Web Security Scanner を使用して、構成ミスと脆弱性の検出のマネージド サービスも提供します。

クラウド分析とコミュニティ セキュリティ分析

CSA と同様に、クラウド分析は、脅威ハンターと検出エンジニアがクラウド固有のセキュリティ分析機能を構築する際の障壁を下げるのに役立ちます。セキュリティ分析は、以下を必要とするため複雑です。

さまざまなクラウド プロバイダからの多岐にわたるセキュリティ シグナル(ログ、アラート)と、その特定のスキーマに関する深い知識

クラウド環境における攻撃者の行動に関する知識

クラウド プラットフォームでそのような攻撃者の活動をエミュレートする能力

誤検知を抑えた高精度の脅威検出の実現による、アラート疲れと SOC チームへの負担の回避

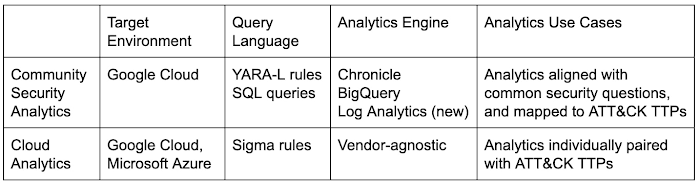

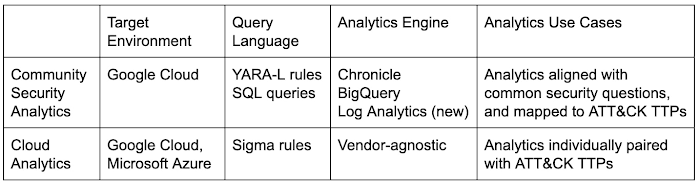

次の表は、クラウド分析と CSA の主な違いをまとめたものです。

CSA とクラウド分析プロジェクトのターゲット プラットフォームと対応言語

CSA とクラウド分析を組み合わせることで、MITRE ATT&CK® フレームワークの対応範囲を最大限に広げながら、使用する検出言語と分析エンジンを選択できます。TTP へのマッピングを考慮すると、CSA とクラウド分析によるルールの一部は重複しています。ただし、クラウド分析クエリは Sigma ルールとして実装されるため、Sigma CLI またはクエリ変換用のユーザー インターフェースを提供するサードパーティ対応の uncoder.io を使用してベンダー固有のクエリ(Chronicle、Elasticsearch、Splunk など)に変換できます。一方、CSA クエリは YARA-L ルール(Chronicle 用)と SQL クエリ(BigQuery とログ分析用)として実装されます。後者は、SQL の普遍的な性質により、特定の分析エンジンに手動で適合させることができます。

クラウド分析の概要

クラウド分析プロジェクトを開始するには、まず GitHub リポジトリにアクセスします。そして、最新の Sigma ルール セット、これらのルールを自動的にトリガーするための関連する攻撃エミュレーション プラン、プロジェクトの教訓に基づく新しい Sigman ルールの作成方法に関する開発ブループリントを確認します。

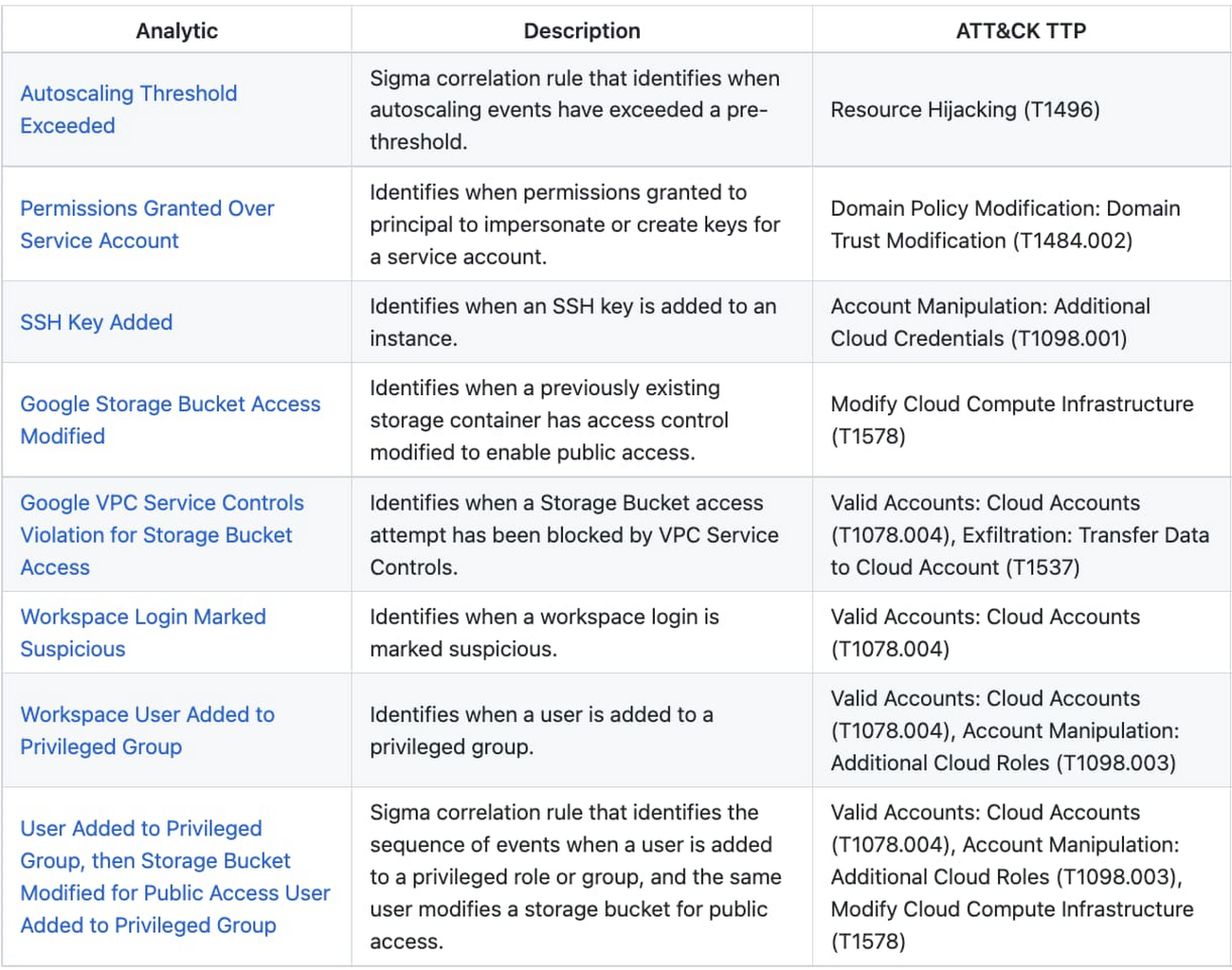

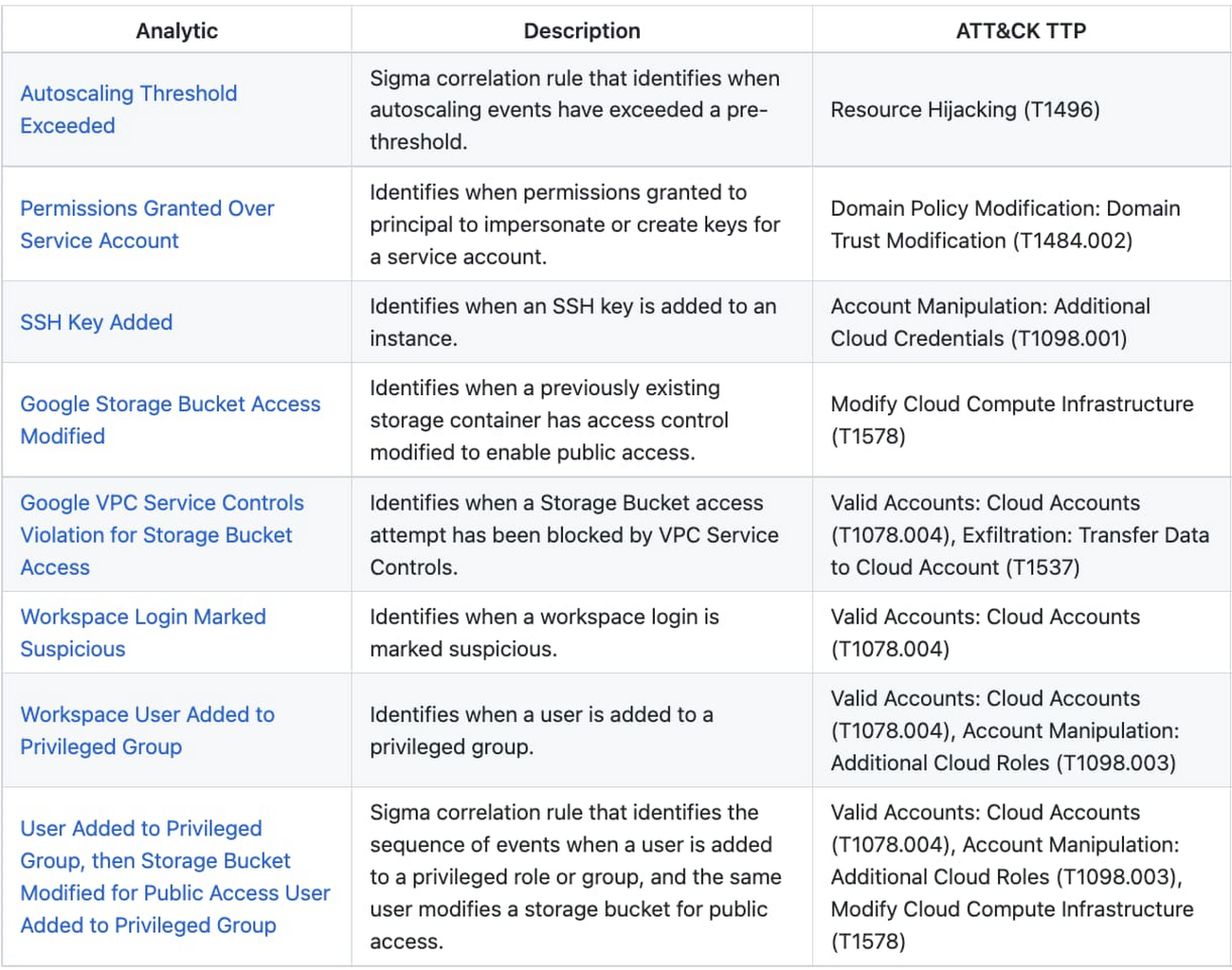

以下は、この初期リリースで提供される Google Cloud 固有の Sigama ルール(および関連する TTP)のリストです。これを例として新しいルールを作成し、より多くの TTP に対応できます。

Sigma ルールの例

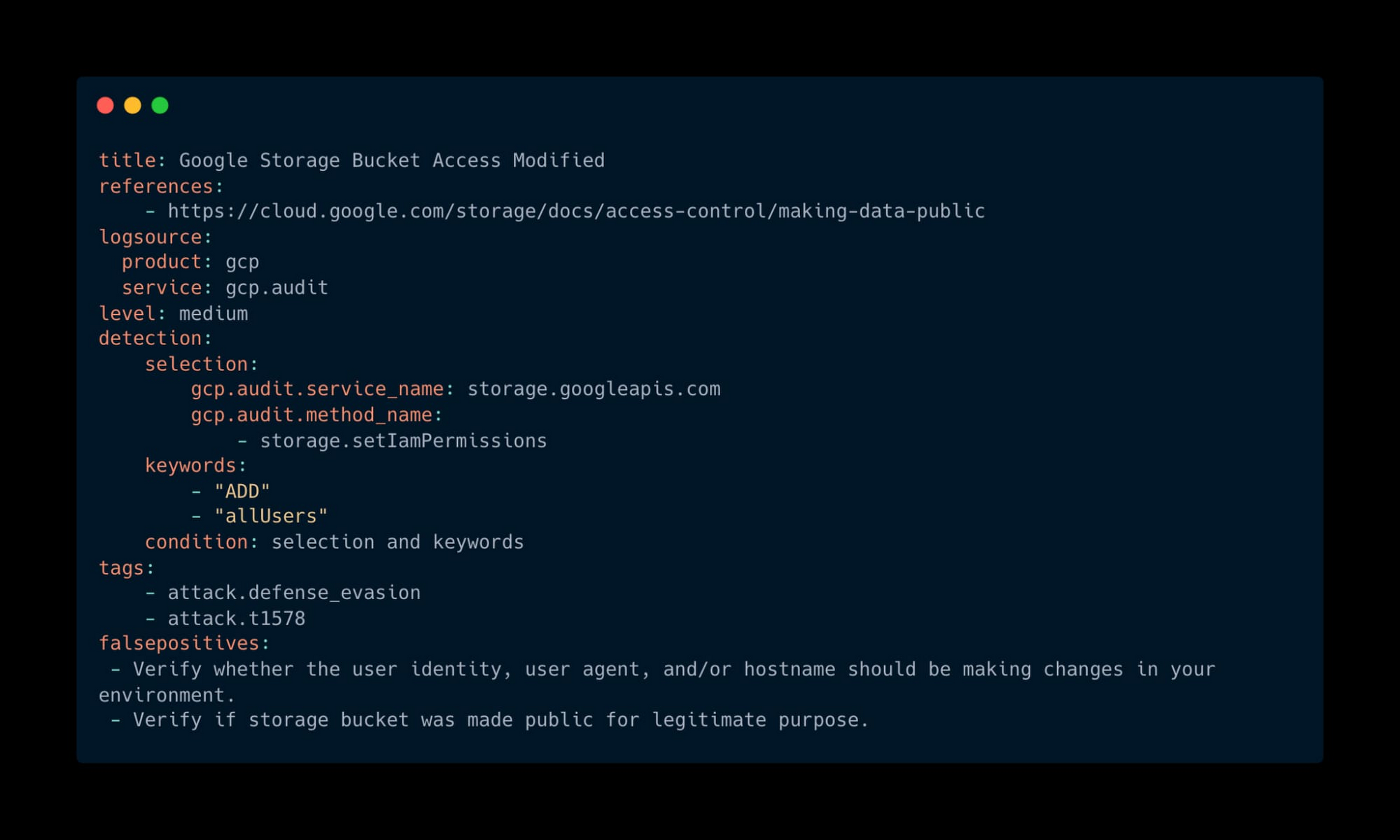

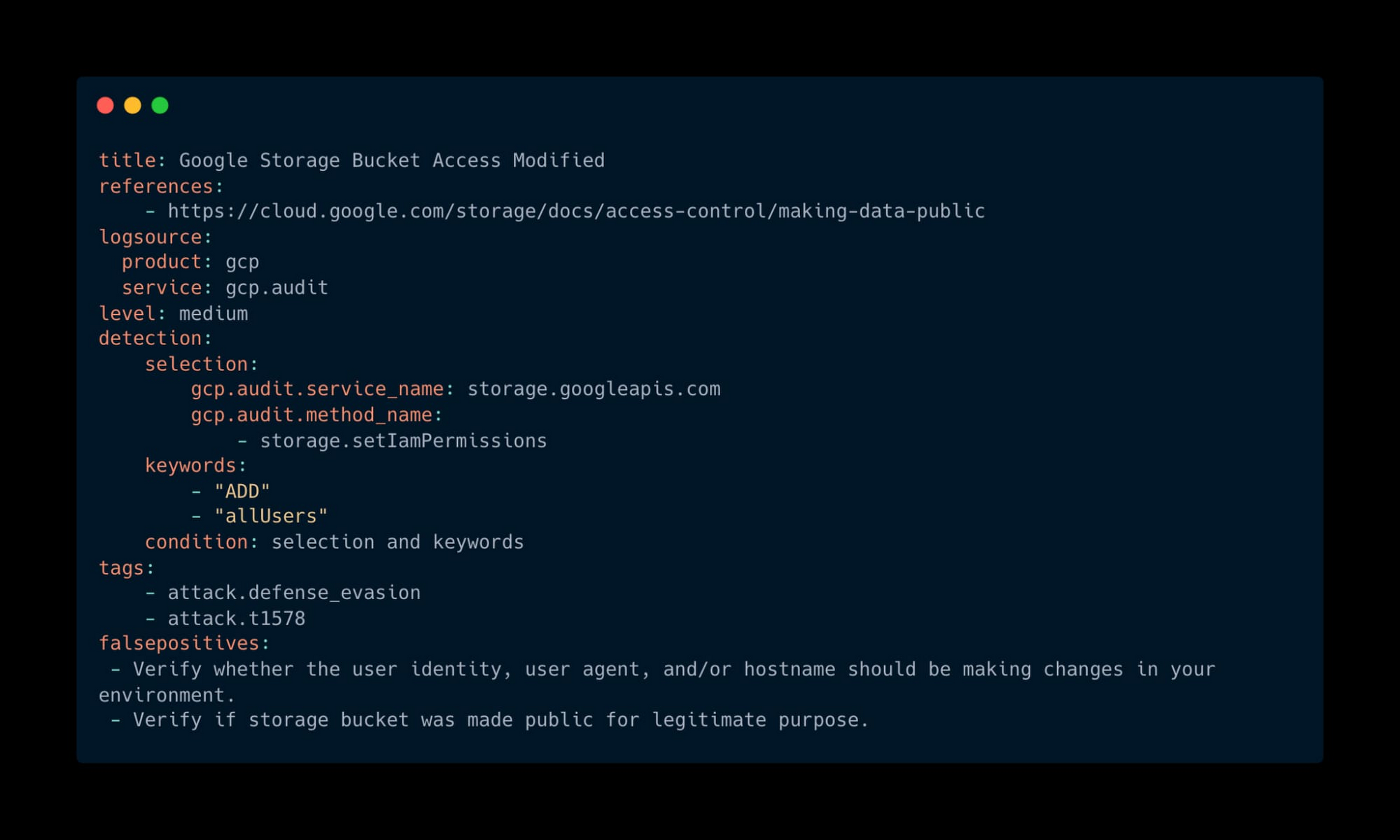

ストレージ バケットが一般公開でアクセス可能な状態に変更されたことを検出する標準的なユースケースを使用して、Sigma ルールの例を以下に示します(簡潔にするために編集されています)。

このルールは、ログソース(gcp.audit)、ログ基準(storage.googleapis.comサービスと storage.setIamPermissions メソッド)、検索するキーワード(allUsers、ADD)を指定し、特定のバケットに対してすべてのユーザーにロールが付与されたことを通知します。Sigma 構文の詳細については、一般公開されている Sigma ドキュメントを参照してください。

ただし、一般向けウェブサイトの静的アセットの公開といった正当な理由で Cloud Storage バケットが公開された場合などに、誤検知が依然として起こる可能性があります。アラート疲れを回避し、SOC チームのトイルを軽減するためには、Sigma Correlations を使用して複数の個々の Sigma ルールに基づいたより高度な検出機能を構築できます。

この例を使用して、新しいユーザー ID が特権グループに追加されたことを検出する別の事前構築済み Sigma ルールと関連付け、この検出の精度を改善しましょう。このような権限昇格は、攻撃者が Cloud Storage バケットのアクセス変更許可を得る前に発生した可能性が高いといえます。クラウド分析では、この 2 つの別個のイベントをつなげる相関 Sigma ルールの例をご確認いただけます。

次のステップ

クラウド分析プロジェクトは、クラウドベースの脅威検出機能の開発を容易にすると同時に、実際のデプロイから収集した調査結果を統合することを目的としています。CSA とクラウド分析は、誤検知を最小限に抑えた高品質の脅威検出機能の開発を拡大するために、こういった分析機能の構築の際、ルールを継続的に調整および評価するアジャイル開発アプローチを促進しています。

Google Cloud では、ルールの利用者、設計者、ビルダー、テスターなど、業界における協力体制とコミュニティの貢献が広がることを期待しています。それによって、既存のルールの改良と新しいルールの構築が進み、また、攻撃者のエミュレートを行うことで、誰もが利用できる最低限のセルフサービス セキュリティの可視化と分析の水準が高まることを願っています。

謝辞

この研究プロジェクトにご協力いただいた業界パートナーの皆様、以下の Google Cloud と Center for Threat-Informed Defense の関係者に感謝します。

- MITRE、プリンシパル サイバー オペレーション エンジニア Desiree Beck 氏

- MITRE、攻撃セキュリティ リード エンジニア Michael Butt 氏

- Google Cloud、自律型セキュリティ オペレーション責任者 Iman Ghanizada

- Google Cloud、CISO オフィス、シニア スタッフ Anton Chuvakin

- Google Cloud、ソリューション アーキテクト Roy Arsanm

- Center for Threat-Informed Defense、ディレクター Jon Baker 氏