コミュニティ セキュリティ分析のご紹介

Google Cloud Japan Team

※この投稿は米国時間 2022 年 3 月 11 日に、Google Cloud blog に投稿されたものの抄訳です。

自律型のセキュリティ運用の原則を採用する組織が増える中、Google は引き続き、組織のセキュリティ運用チームが継続的な検出と対応(CD / CR)のワークフローの導入を簡素化できるようにするための新しいイニシアチブを研究、策定しています。その一環として、本日、コミュニティ セキュリティ分析(CSA)のリリースをお知らせいたします。CSA は、セルフサービスのセキュリティ分析用に設計されたオープンソースのクエリおよびルールのセットであり、一般的なクラウドベースの脅威を検出できるようにすることを目的としています。Google は、サービス ポートフォリオ全体でクラウドのセキュリティ分析の標準化と共有をテーマとするコミュニティを醸成することで、検出能力を高めることができると考えています。それにより、脅威研究者、脅威ハンター、セキュリティ アナリスト、データ ガバナンス チームが協力するための場所が提供されるだけでなく、Security Command Center のクラウドネイティブな脅威の防止および検出機能を活用できるようにもなるためです。

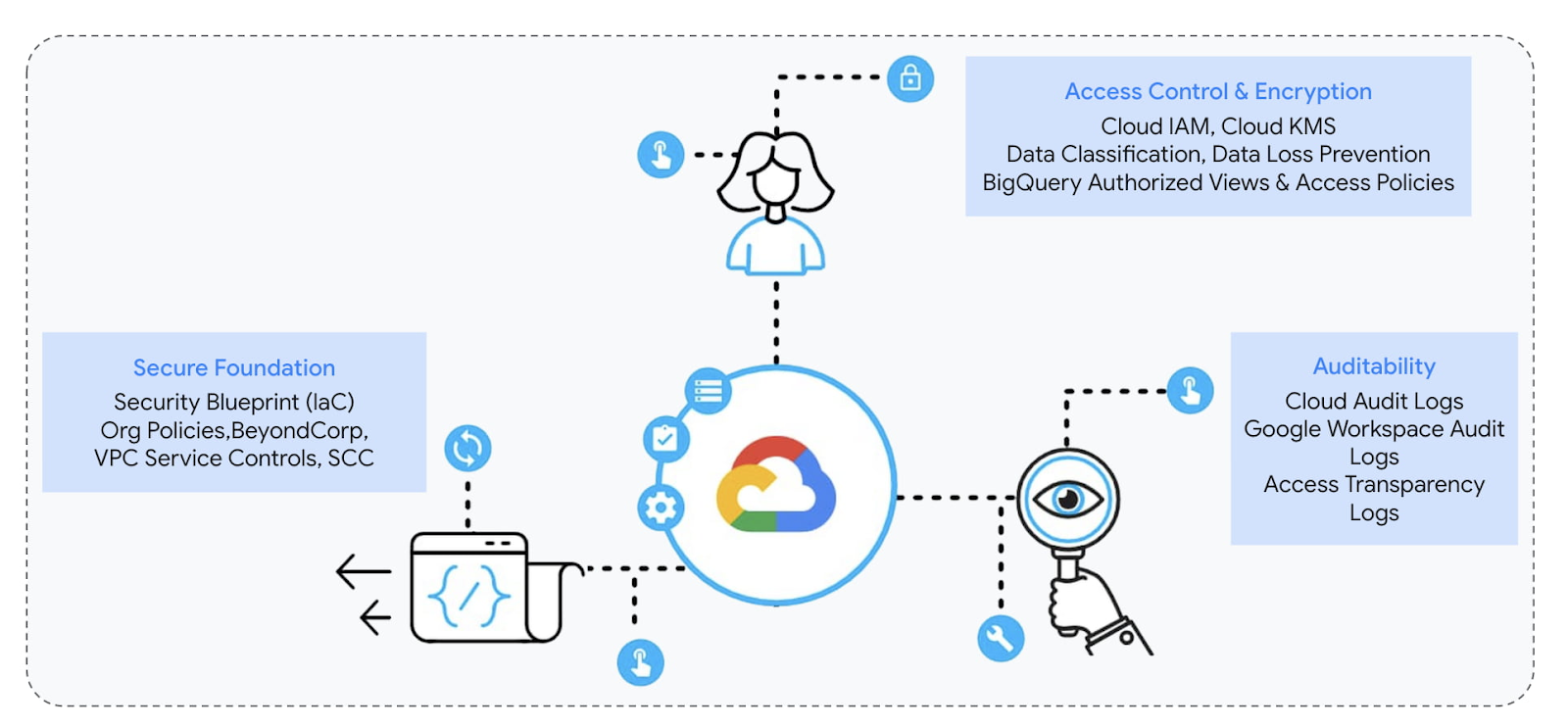

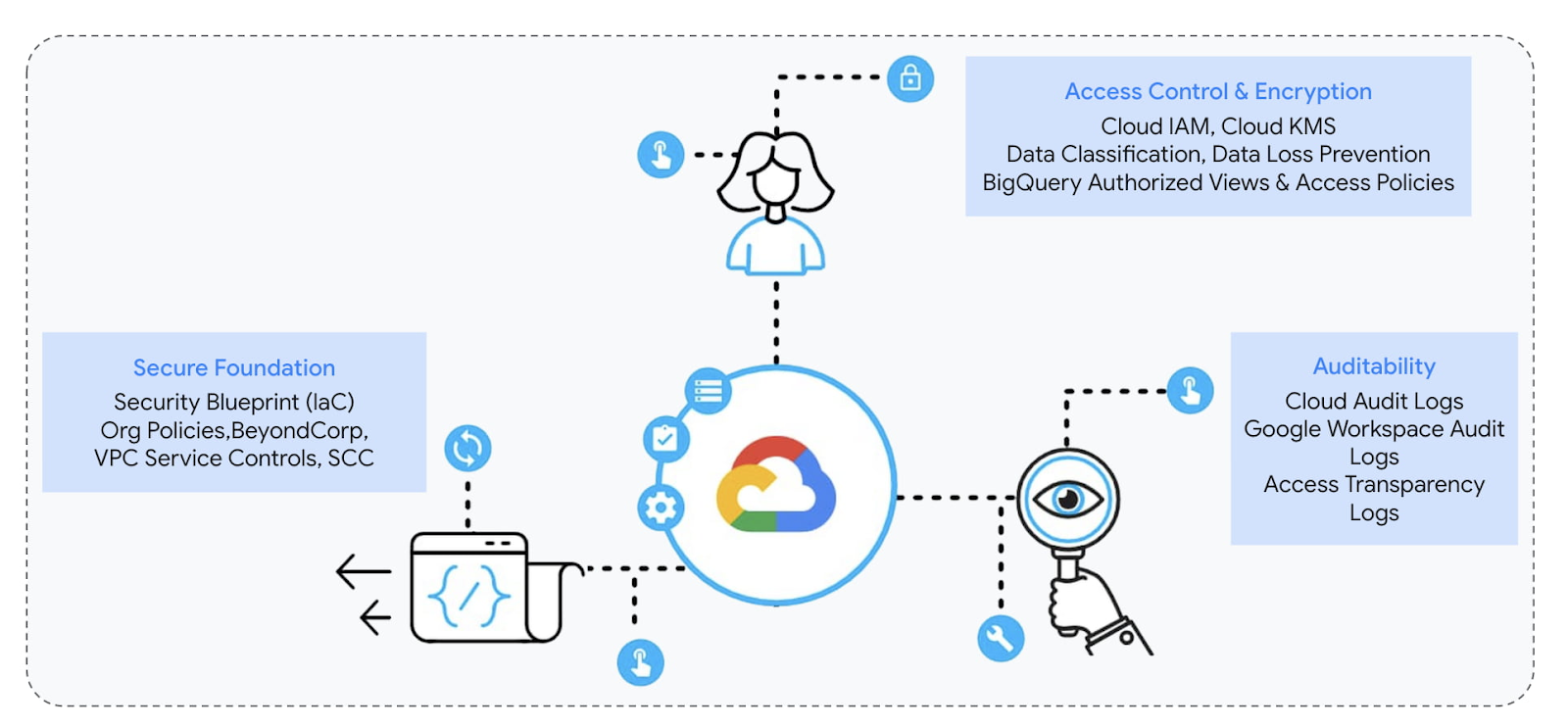

Google Cloud を使うことで、直接的な管理と、個別の監査および検証が可能な安全な基盤を築くことができます。こうした透明性と監査可能性により、適切なアクセスを検証するとともに、データやワークロードに対する潜在的な脅威を現実の問題になる前に検出できるようになります。Google Cloud サービスでは、管理者のアクティビティであれ、ユーザーによるデータへのアクセスであれ、Cloud Audit Logs(サービスによっては追加で VM ログ、アプリケーション / コンテナログ、ネットワーク ログ)を使用して、監査証跡が保存されます。しかし、そうしたログが持つ価値は高いとはいえ、膨大な量の詳細なログを分析することには困難が伴います。セキュリティ関連のログを収集したとしても、そのログが示すアクティビティを適切に理解し、分析を意味のあるものにするには、さらなる作業が必要です。

組織のセキュリティ運用チームは、CSA を使用して Google Cloud のログを分析することで、最近の行動を監査し、ワークロードに対する脅威を検出できます。Google は、MITRE Engenuity の Center for Threat-Informed Defense、CYDERES(Fishtech Group の Security-as-a-Service 部門)、そしてさまざまなお客様と提携して、分析のサンプルセットを開発し、コミュニティの構築をスタートさせました。他の組織はコミュニティで共有される知識を活用して、こうしたクエリを使用したり、独自の要件に合わせてカスタマイズしたりすることが可能です。

CSA のクエリは MITRE ATT&CK® の戦術、手法、手順(TTP)のフレームワークにマッピングされているため、自社環境への適性を評価し、脅威モデルに組み込むのも容易です。これらのクエリは、クラウドネイティブまたはサードパーティの分析ツールを使用して実行できます。CSA の初回リリースでは、YARA-L ルール(Chronicle 用)と SQL クエリ(BigQuery 用)の形式で検出を提供しています。コミュニティのフィードバックに基づいて、その他の形式も提供していく予定です。

CSA を使用することで、精度の高い Security Command Center(SCC)のセキュリティ検出結果をさらに詳細に調査してログと関連付け、意思決定に役立てることができます。たとえば、CSA クエリを使用して、新規作成されたサービス アカウント キーによって実行された管理アクティビティ(Security Command Center によって報告されたもの)のリストを取得し、悪意のあるアクティビティを検証できます。

なお、CSA が提供する検出クエリはセルフマネージドを前提としており、アラートのノイズを最小限に抑えるために調整が必要な場合があります。高度なマネージド検出機能をお探しの場合は、SCC プレミアムの脅威検出スイート(Container Threat Detection、Event Threat Detection、VM Threat Detection)の利用をご検討ください。このスイートでは、定期的に更新される一連のマネージド検出機能により、システム内の脅威をほぼリアルタイムで特定できます。

CSA は、マネージドの包括的な脅威検出セットではなく、クラウドの手法に基づいて重要な検出制御の例を提供することを目的とした、コミュニティ提供型の分析サンプルのコレクションです。そのため、Google の脅威の検出と対応機能(Security Command Center、Chronicle、BigQuery、Siemplify、またはサードパーティの SIEM など)や、脅威防止機能(Security Command Center、Cloud Armor、BeyondCorp など)と組み合わせてご使用ください。

CSA を使ってみる

今回リリースする CSA には、40 件以上のセキュリティ ユースケースが含まれています。これには、実際に Google に頻繁に寄せられる質問に基づき、組織がログを分析する際に抱くと考えられる重要な疑問が反映されています。CSA のセキュリティに関する質問は、基になるアクティビティ タイプとログソースによって 6 つのカテゴリに分類されています。

Login & Access Patterns(例: 誰が、どこからリソースにアクセスしているか。他の ID になりすましているか。過剰なログイン失敗が発生しているか)

IAM, Keys & Secrets Changes(例: IAM ポリシーが変更されているか。機密性の高いサービス アカウントに対して権限が付与されているか。承認されていない ID によってサービス アカウント キーが作成されているか。プロジェクトをまたぐ権限、または組織をまたぐ権限が付与されているか)

Cloud Provisioning Activity(例: ファイアウォール ルールや VPN トンネルなどの機密性の高いネットワーク リソースが変更されているか。ログイン設定に変更が加えられているか。組織のポリシーについてはどうか)

Cloud Workload Usage(例: 特定の ID による API 使用量が異常に高くなっているか。不審なアクティビティを示唆するコストの過剰な増加が発生しているか)

Data Usage(例: BigQuery のどのデータセットとテーブルに、誰が最も頻繁にアクセスしているか。破壊的クエリはあるか)

Network Activity(例: 一定期間内に他のホストやポートに過剰にアクセスしているホストがあるか。新しい IP から PCI の対象範囲内のネットワークへの接続があるか。ウェブ脆弱性の悪用の試みがあるか)

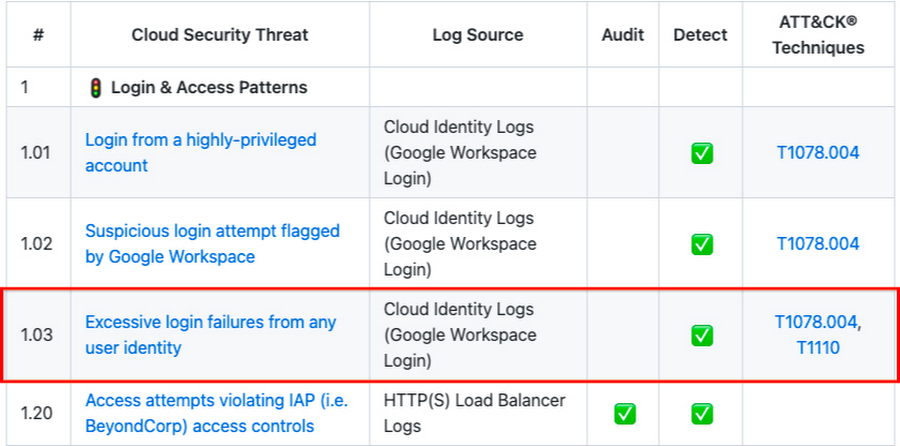

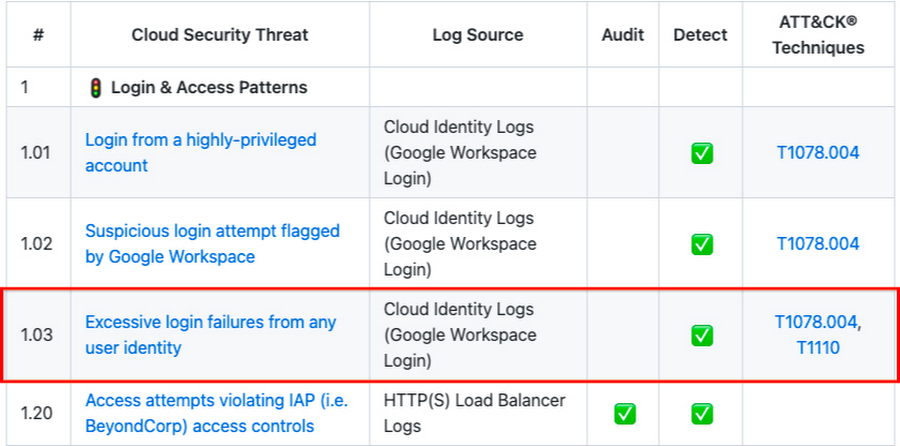

CSA を利用するにはまず、リポジトリ内の検出項目の表を確認します。インデックス番号が振られた各行は、特定のクラウド セキュリティ脅威の検出、コンプライアンスの遵守を目的としたクラウドの使用状況とデータアクセスの監査、またはセキュリティ インシデントへの対応に関する特定の質問を示しています。対応するユースケース(監査、検出、対応)が各行でハイライト表示され、該当する場合は、基になるログソースと、対応する MITRE ATT&CK® の手法が記載されています。検出項目をクリックするとドキュメント ページに移動します。ドキュメント ページには、対応する SQL クエリと YARA-L ルールへのリンクと、トリガー イベントを再現して検出精度を継続的にテストするための手順が記載されています。例を見てみましょう。

CSA の例: 特定のユーザーによる過剰なログイン失敗があるか

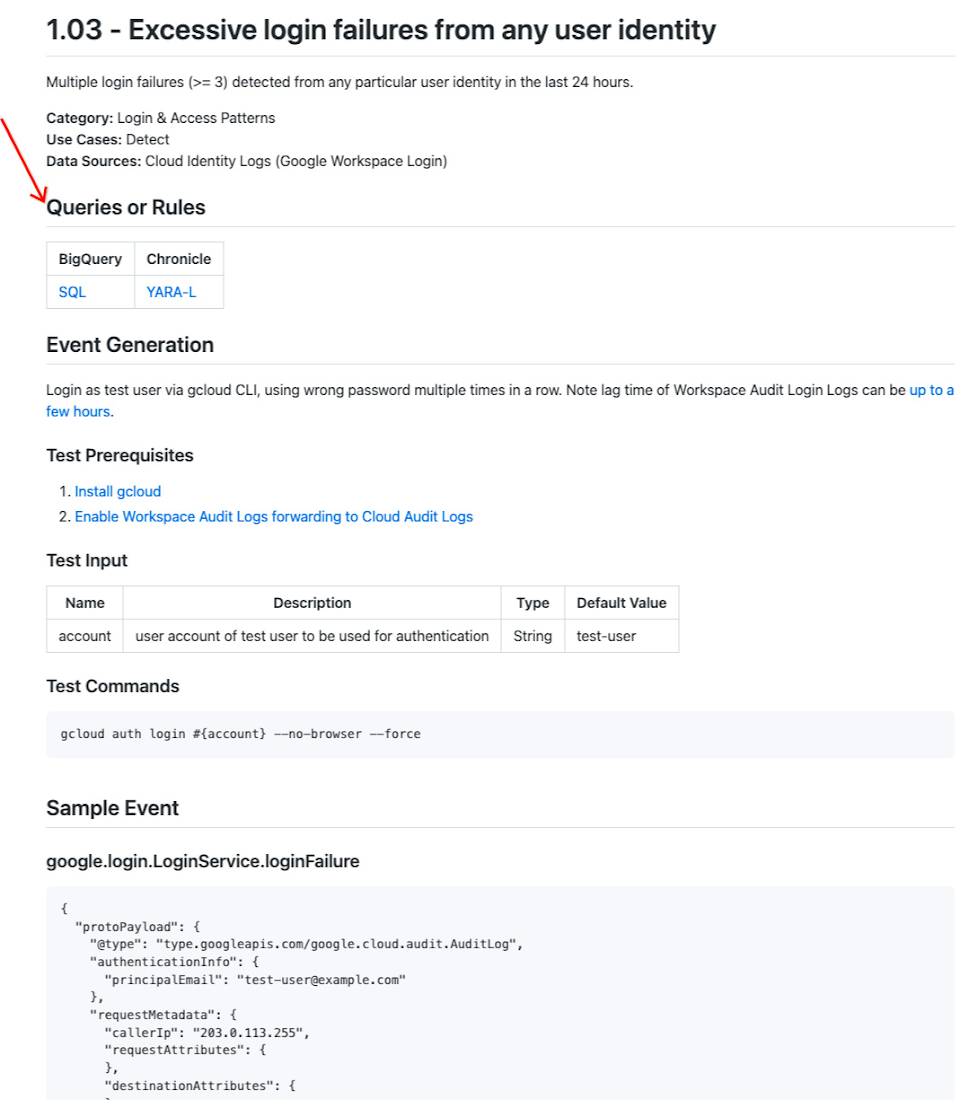

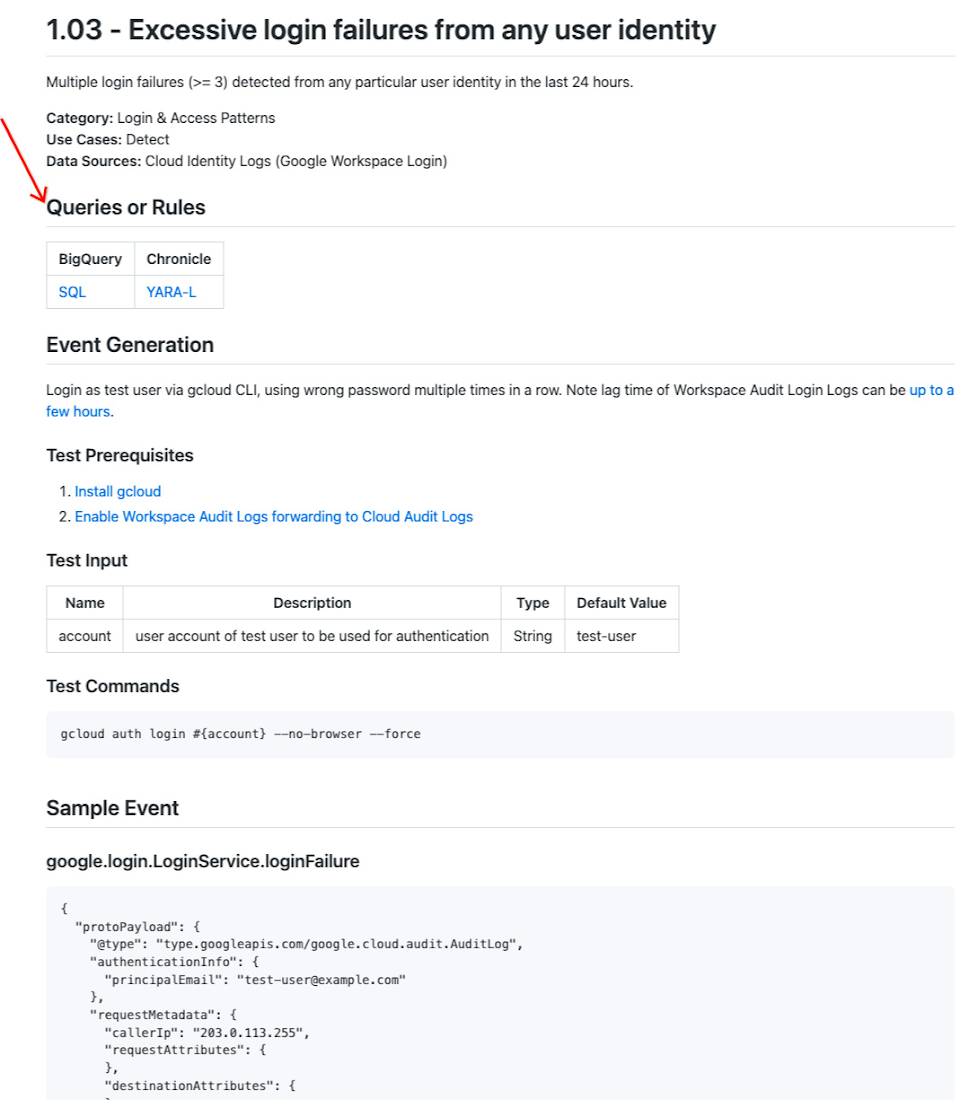

検出項目 #1.03 の「Excessive login failures from any user identity」を見てみましょう。

一目見ただけで、この検出項目が Google Workspace のログインログ(具体的には Cloud Identity のログ)に基づいていることがわかります。Cloud Identity は、gcloud CLI、Google Workspace、Cloud Console のユーザー ログイン アクティビティのほかに、パスワードなどのログイン設定の変更や、2 要素認証の登録の変更も記録しています。この質問は、一定期間内(直近の 1 時間など)に過剰なログイン失敗が発生したことを検出するのに役立ちます。これにより、認証情報の不正使用による初期アクセスや権限昇格、または総当たり攻撃を発見できる場合があります。

この検出項目をクリックすると詳細情報が表示され、利用可能なクエリの実装を取得できます。

検出項目のドキュメント ページには、セキュリティ ユースケースの概要が記載されています。また、対応する YARA-L ルールと SQL クエリへのリンクが用意されており、それぞれ Chronicle と BigQuery で実行できます。SQL クエリの場合、お使いの環境に合わせて MY_PROJECT_ID と MY_DATASET_ID を変更する必要があります。

さらに一部の検出項目には、ログサンプルが用意されているほか、実際のプロジェクトでログイベントを生成し、基となる検出を再トリガーする手順の説明もあります。CSA ではベスト プラクティスが採用されているため、これらは検出テストに役立ちます。

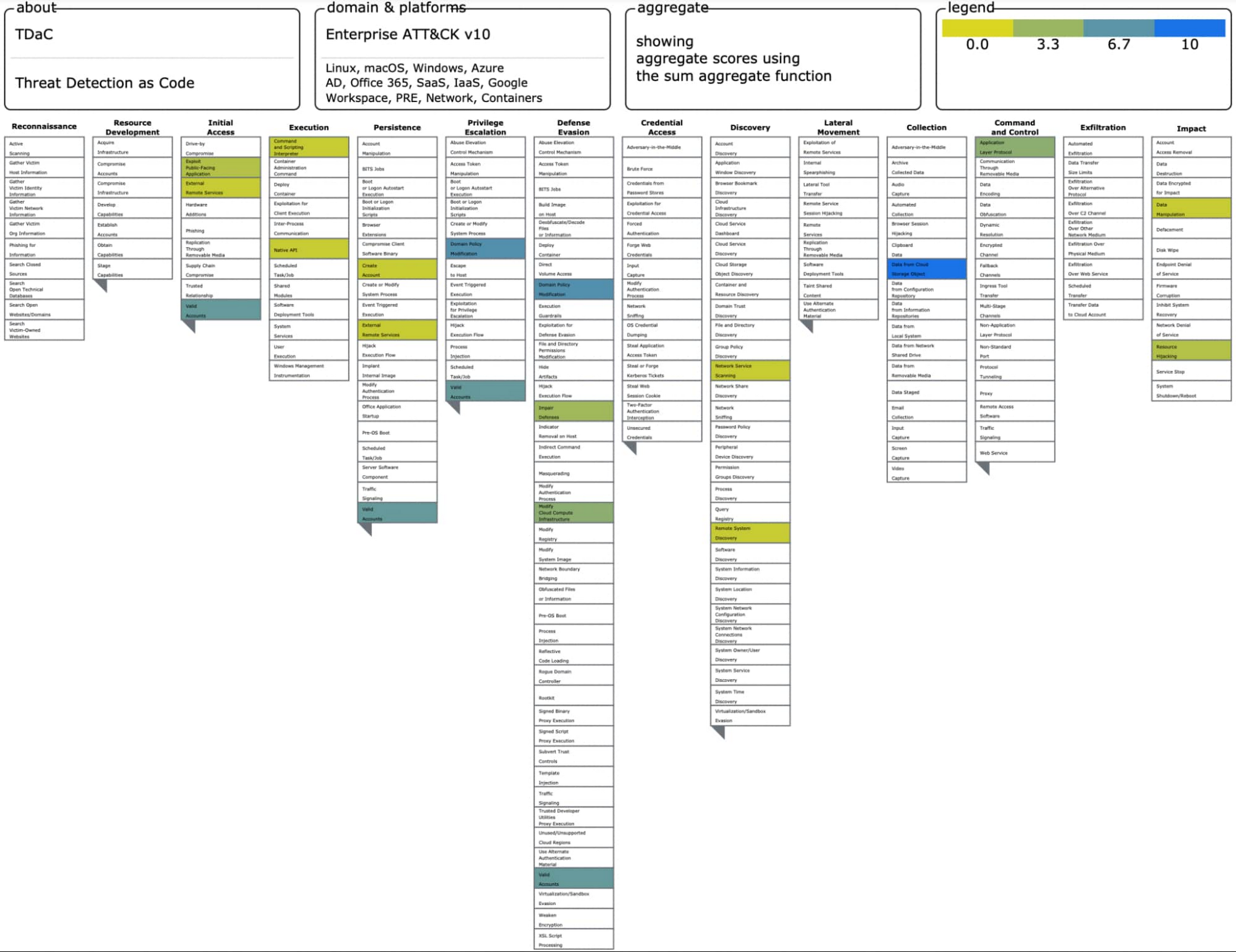

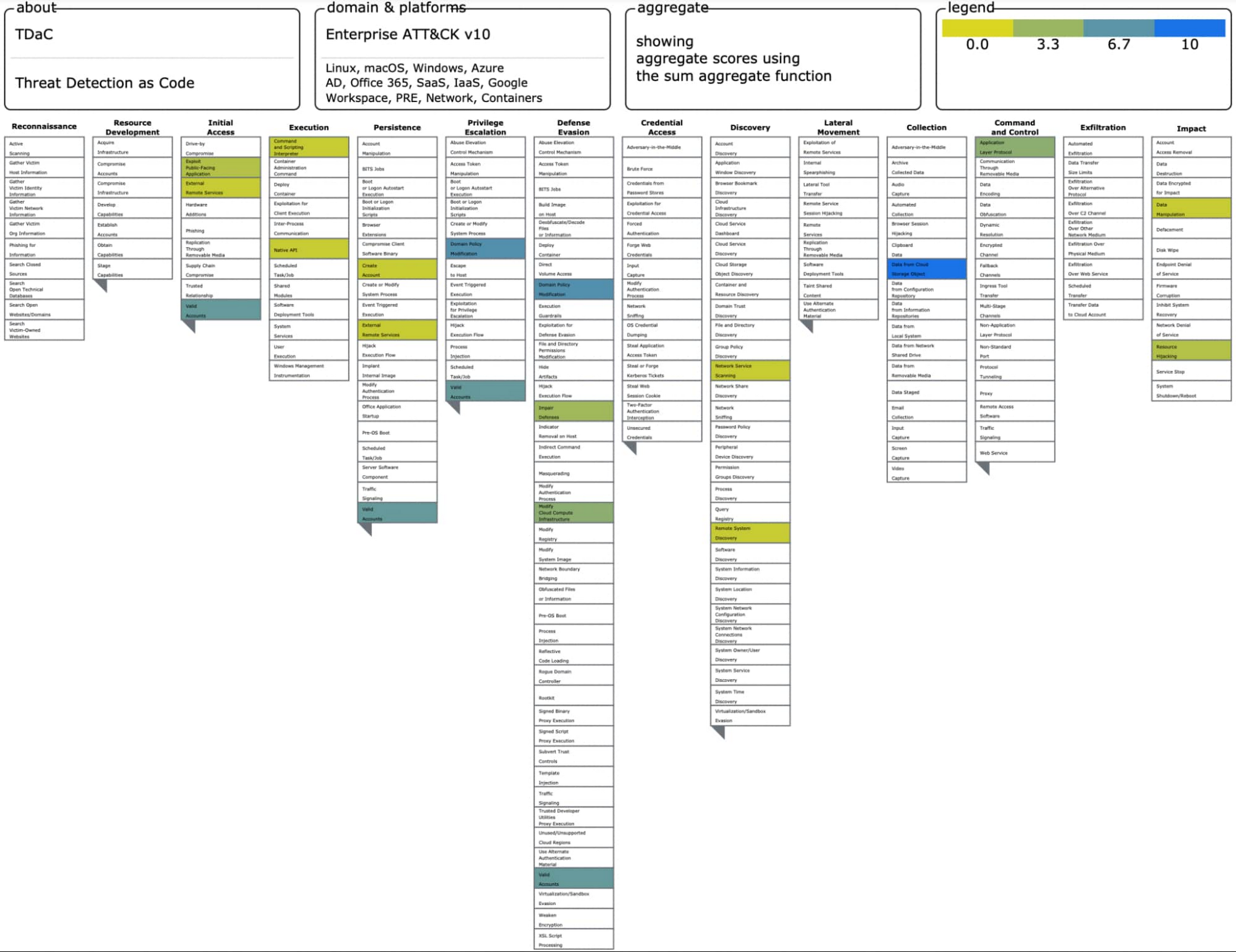

MITRE ATT&CK® へのマッピング

このリリースの一環として、Google は Center for Threat-Informed Defense のメンバーの協力のもと、これらのセキュリティに関する質問を MITRE ATT&CK® の TTP にマッピングしました。そのため、これらの質問を ATT&CK のエンタープライズ脅威モデルの観点から評価できます。

こちらをクリックして、ATT&CK Navigator JSON レイヤをダウンロードしてください。その後、ATT&CK Navigator のホームページで [Open Existing Layer]、[Upload From Local] の順にクリックして、レイヤを読み込むことができます。

次のステップ

この Google Cloud 向けセキュリティ分析のナレッジベースは、どなたでも利用できます。Google はこのナレッジベースを今後さらに充実させていきます。そのようにしてベースライン レベルのセキュリティの可視性を提供することで、組織がサイバーセキュリティの面で攻撃者に対する優位性を確保できるようになることを期待しています。フィードバックや投稿は GitHub の問題から、新しいユースケースの提案およびそれに対応する分析は pull リクエストからお寄せください。分析には、BigQuery、Chronicle、または独自の分析ツールのいずれを使用しても構いません。

なお、これらのルールとクエリはコミュニティによって提供されたものであり、セルフマネージドを前提としているため、費用の見積もりやパフォーマンスの保証は提供されません。Google は、引き続きコミュニティの関係者やパートナーからの情報提供を促進し、フィードバックを追跡するとともに、積極的に参加してくださるユーザーの皆様と協力して、脅威検出の範囲拡大とリポジトリの拡充にも重点的に取り組んでいきます。

Google は、クラウドの脅威に関する共有ナレッジをこの中央リポジトリに集約することで、セキュリティ分析が組織ごとにアドホックに開発される代わりにクラウドソーシングされ、最小限の変更を加えるだけでお客様がクラウドで直面する脅威をカバーできるような未来を実現したいと考えています。今後も引き続き、このイニシアチブを拡大し、お客様、そして業界全体が自律型のセキュリティ運用の原則を採用できるようにするための新しい方法を模索していきます。

コミュニティ セキュリティ分析の使用にあたって、業界のパートナーとのコラボレーションを今すぐ始めましょう。

関連する投稿

- ソリューション アーキテクト Roy Arsan

- セキュリティ ソリューション マネージャー Iman Ghanizada