Google Cloud のセキュリティ機能に対応する MITRE ATT&CK のマッピングを発表

Google Cloud Japan Team

※この投稿は米国時間 2022 年 6 月 29 日に、Google Cloud blog に投稿されたものの抄訳です。

自律型のセキュリティ運用(ASO)を採用するには、継続的な検知と対応(CD / CR)のワークフロー全体で脅威情報に基づいて意思決定を行う能力が必要です。Google は、MITRE Engenuity の Center for Threat-Informed Defense との研究提携を通じて Google Cloud のネイティブのセキュリティ機能を MITRE ATT&CK® にマッピングすることにより、このプロセスを促進します。

これにより Google Cloud ユーザーは、ATT&CK® の特定の手法に対するネイティブ セキュリティ コントロールの有効性を評価できるようになりました。このマッピングにより、優れたユースケースや対応ハンドブックを作成し、Google Cloud ワークロードのセキュリティを改善する方法を明確に判断する能力が向上します。結果を応用することで、Chronicle、Siemplify、Security Command Center、VirusTotal などのクラウド ネイティブ ツールを使用して組織を守る能力も高まります。マッピングには、規則正しいスコアリング ルーブリックに従った 49 の Google Cloud セキュリティ コントロールが含まれます。

「脅威情報に基づく防御の適用において重要なのは、サイバー脅威インテリジェンスを利用して自社の防御能力を理解し、優先順位を設け、改善することです。Google Cloud のネイティブ セキュリティ コントロールを MITRE ATT&CK® にマッピングすることは、ATT&CK® の手法に対して Google Cloud の防御機能がどれだけ有効かを防御側が独立して評価するための基本的な手順です」と、Center for Threat-Informed Defense のゼネラル マネージャー兼共同創設者である Jon Baker 氏は述べています。

マッピングの手法

使用されるスコアリング手法は、他の大手クラウド プロバイダのセキュリティ コントロールについて同センターが以前に行った同様のマッピングに従っています。以下の図は、マッピングの手法で実行される 5 つの主要手順を示しています。

使用されるセキュリティ コントロールを特定し、それらがプラットフォームにネイティブであることを確認する。

コントロールの機能と ATT&CK への適用方法について詳細に調査する。

手順 2 で行った分析を踏まえ、コントロールが緩和する ATT&CK の手法にコントロールをマッピングする。

有効性に基づいて手法をスコアリングする。

マッピング ファイルを作成する。

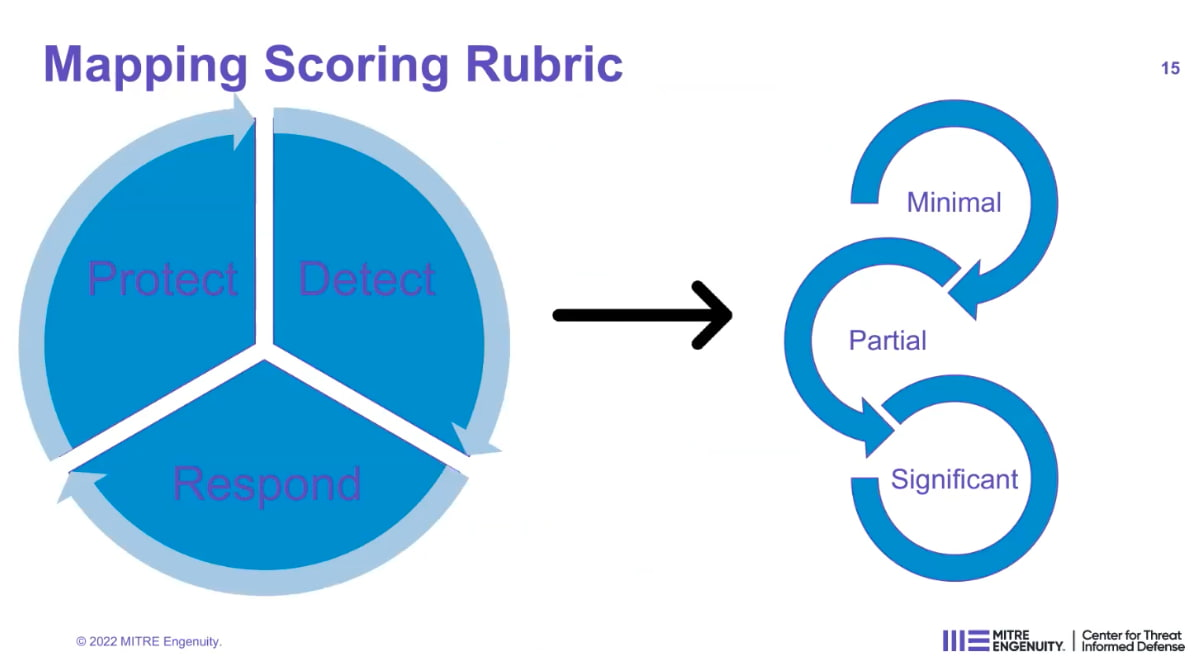

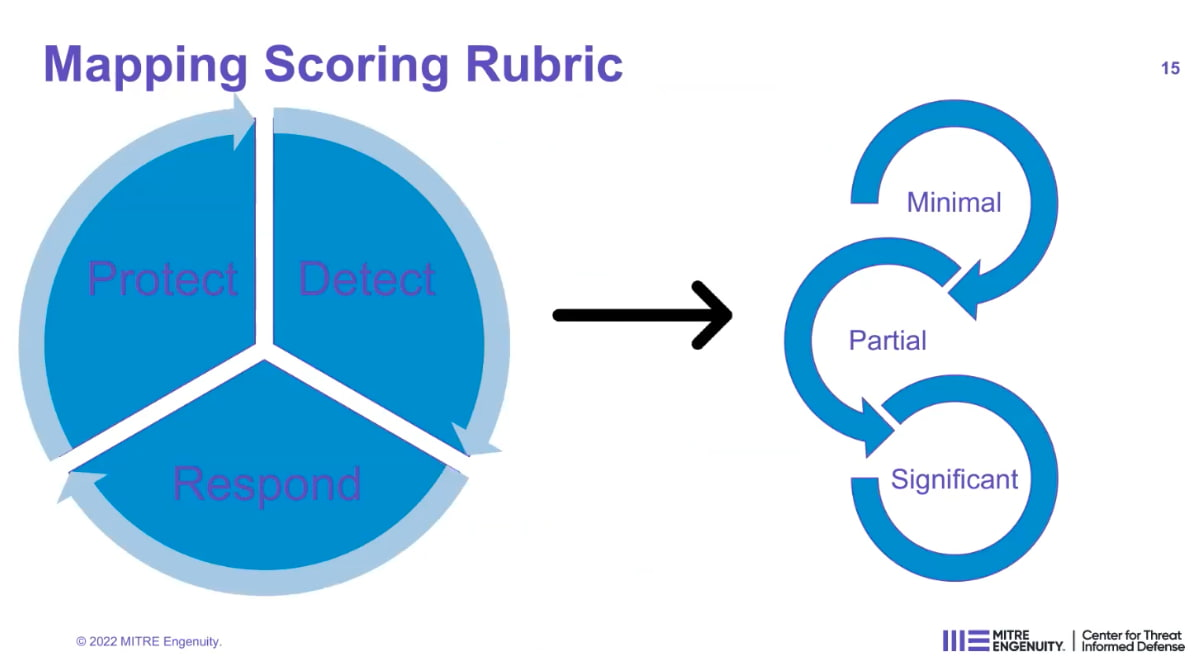

スコアリング ルーブリック

スコアリング ルーブリックの中心は、保護、検出、対応という継続的なサイクルです。各コントロールは、これらの機能のいずれかとカバレッジ レベルに適用されます。このルーブリックと ASO の CD / CR ワークフローの共通点に気づく人もあると思います。それは ASO の中心となるのが、サイバー脅威インテリジェンス(CTI)を意思決定に利用し、測定値を提供して改善のフィードバック ループを作る能力であるからです。このプロジェクトで作成されるスコアリングを使用することにより、セキュリティ運用チームのプロセスを改善できます。

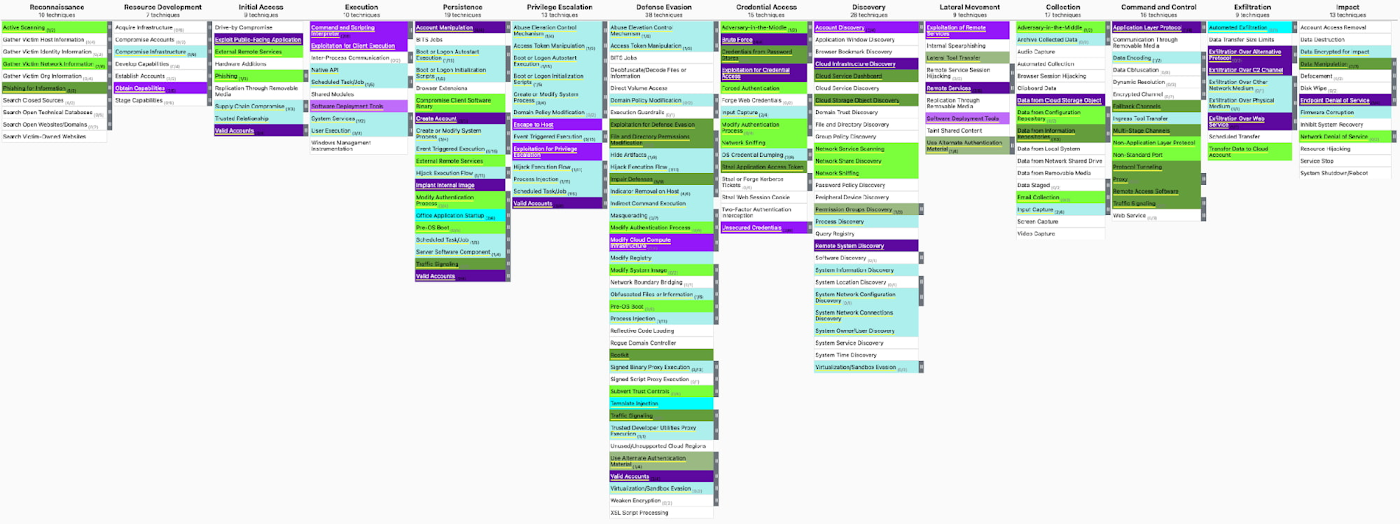

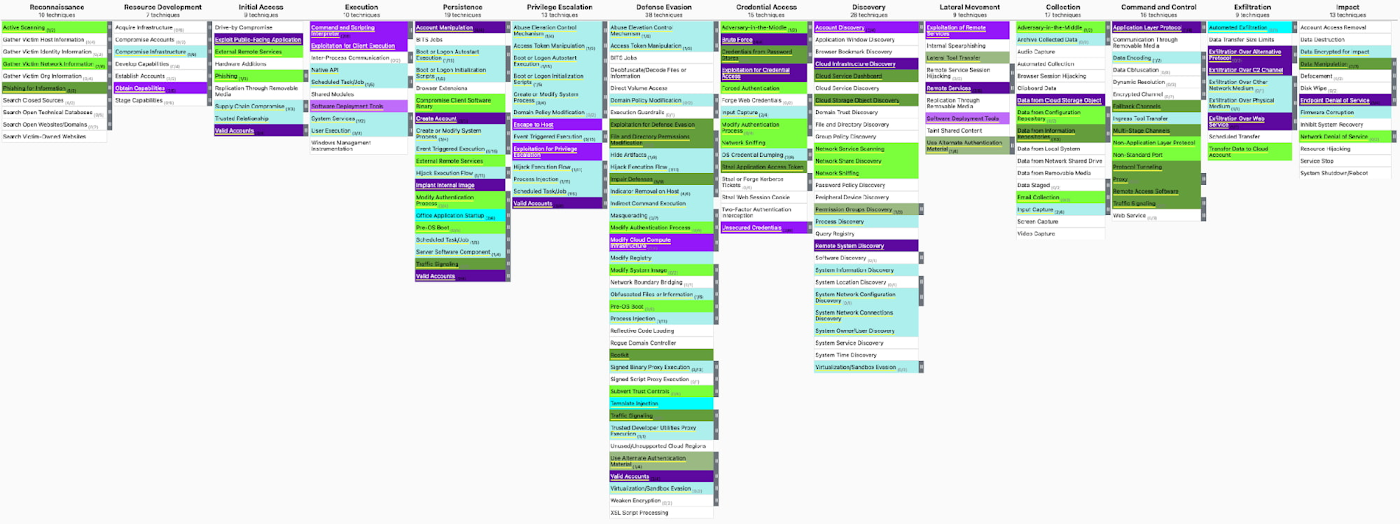

Google Cloud のセキュリティ スタック マッピング

このプロセスで Google Cloud のネイティブ セキュリティ コントロールが ATT&CK の手法にマッピングされました。以下の図は、マッピングを可視化した ATT&CK Navigator Layer を示しています。

各色は、ルーブリックの領域の一つと対応のカバレッジ レベルを示します。含まれる凡例は具体的なコントロールを示します。紫の網掛けは、ルーブリックの重複が観察される領域である点に注意してください。以下のレイヤは手法のみ示していますが、マッピングも、展開すると手法が含まれています。

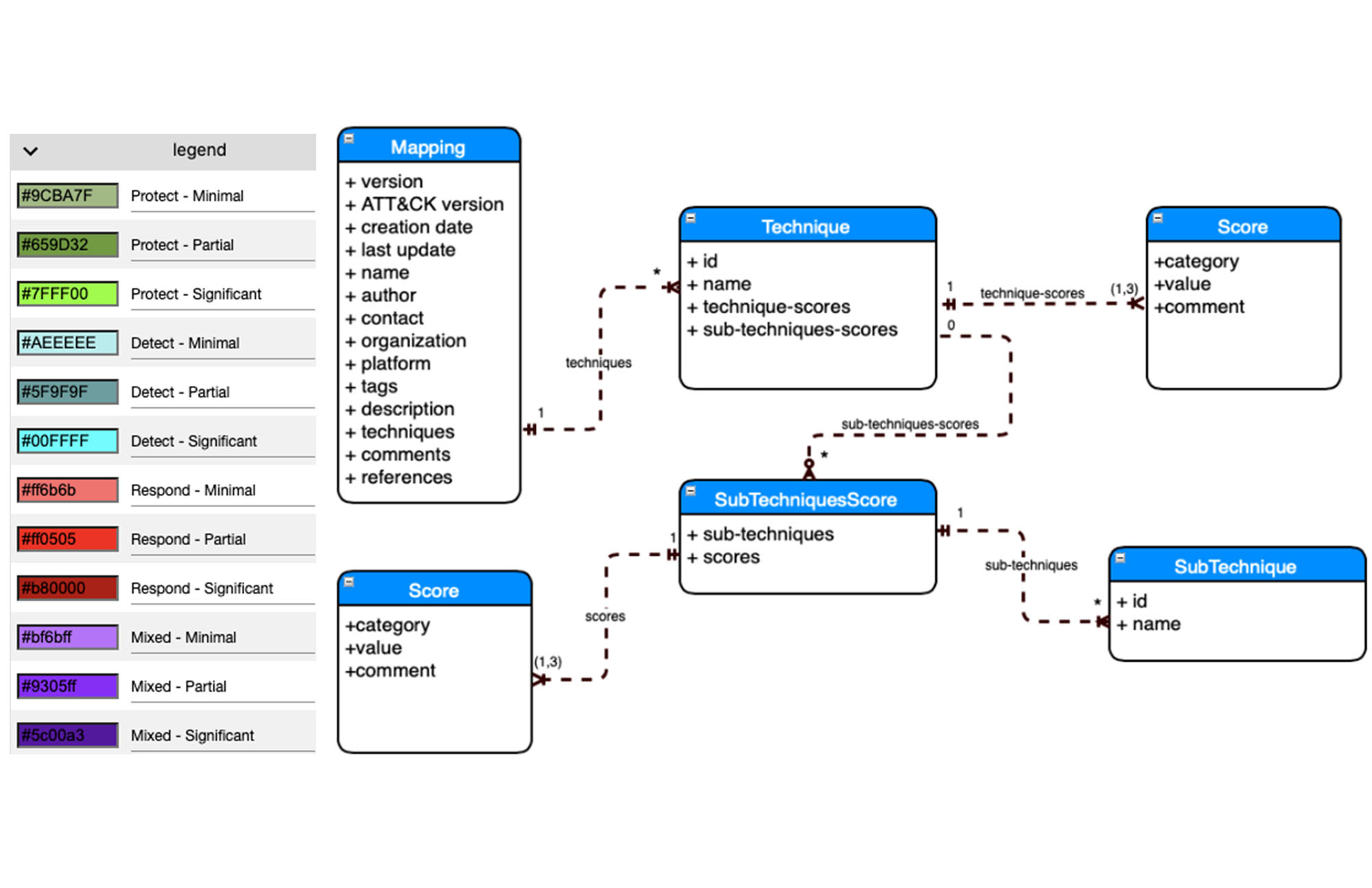

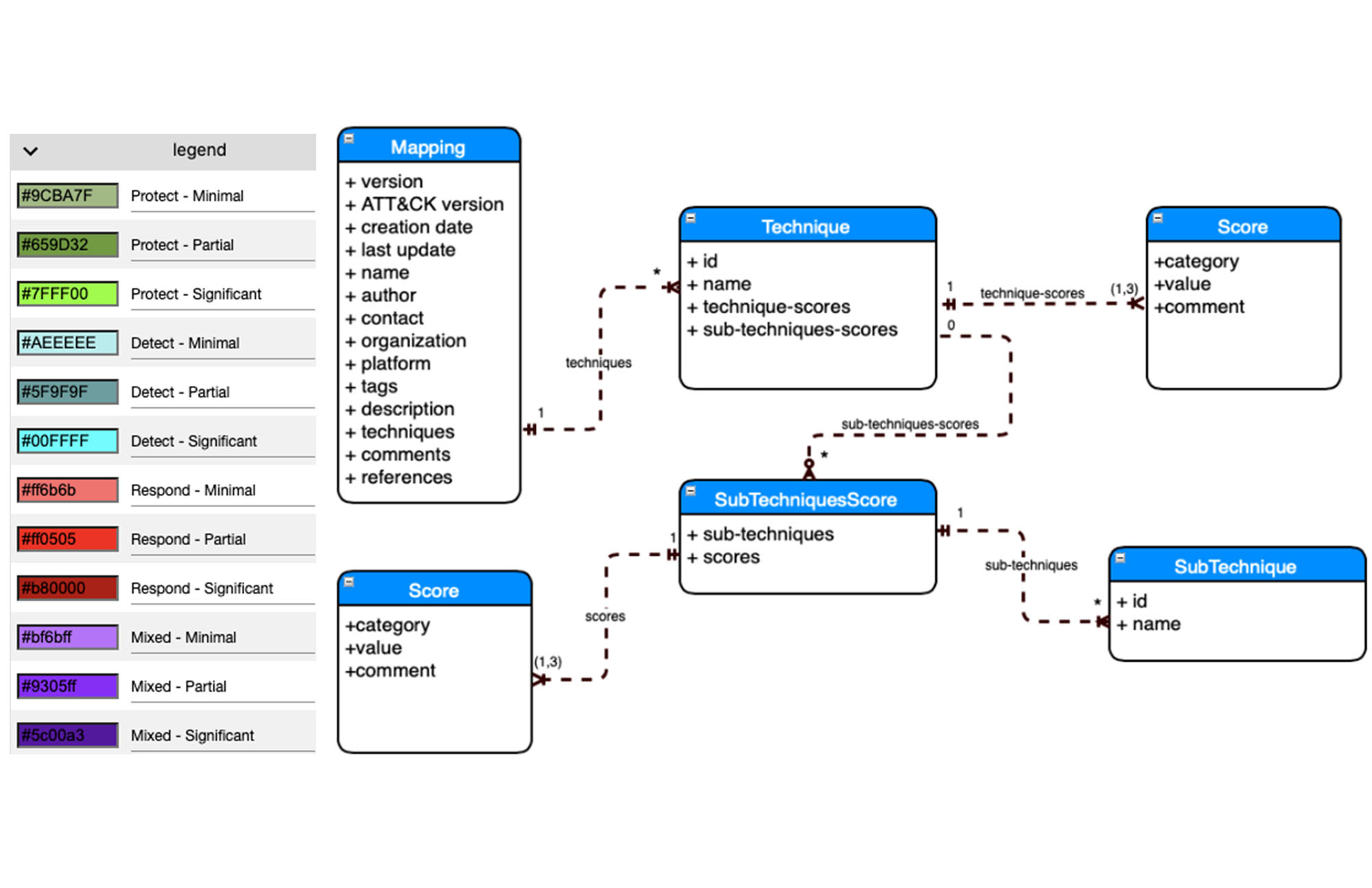

Navigator レイヤとしてデータを表示するほか、yaml ファイルで各手法の完全なデータ構造を示すことも可能です。このデータ構造のフローチャートは凡例の隣にあり、ソースのYAML データ形式は各コントロールにあります。

次のステップ

Google Cloud ATT&CK マッピングは、ASO の適用における重要な基盤となり、防御側に攻撃に対する自らの防御力を理解し、脅威情報に基づいた決定を下す能力を与えます。各組織には、CD / CR パイプラインの各段階を慎重に評価し、中核領域の OKR を確立するとともに、組織全体で ATT&CK マッピングの運用化を改善できる分野を明確にすることをおすすめします。

Google は、自律型のセキュリティ運用に向けたプロセスの民主化を支援するため、今後も研究活動に継続的に投資して参ります。また、コミュニティの活動や業界間のコラボレーションを引き続き支援し、コミュニティ全体のセキュリティ状態の改善に貢献したいと考えています。プロジェクトの詳細と参加方法については、MITRE Engenuity の Center for Threat-Informed Defense のリリースに関する発表をお読みください。

- ソリューション アーキテクト Ivan Ninichuck

- 自律型セキュリティ オペレーション担当グローバル責任者 Iman Ghanizada