国土交通省 CISO 連絡会議での講演から読み解く、最新サイバー脅威の動向と対策

Mandiant

2024 年 12 月 16 日に開催された国土交通省所管の独立行政法人 CISO 連絡会議において、 Mandiant (* Google Cloud の一組織) で 日本と韓国のコンサルティング責任者を務めるアレックス・シムによる最新のサイバー脅威動向に関する講演が行われました。この講演では、サイバー攻撃の歴史から、最新の攻撃グループ、攻撃手法、防御側の現状、そして防御側の優位性を確保するための戦略まで、幅広い情報が共有されました。本ブログでは、この内容をもとに、最新のサイバー脅威の動向と対策について、分かりやすく解説します。

まず、サイバー脅威の歴史を振り返ると、 2000 年頃はサーバー側の脆弱性を狙った攻撃が中心でした。 2009 年頃からいわゆる標的型攻撃( APT )が登場し、フィッシングメールやスピアフィッシングを介して、特定の組織や個人を狙う攻撃が増加しました。国家を背景とした攻撃グループによる高度な攻撃が台頭してきたのがこの頃です。 2017 年頃からは、ランサムウェアなど、金銭を目的とするのサイバー犯罪が拡大し、攻撃者側のエコシステム化や RaaS ( Ronsomware-as-a-Service )といったビジネスモデルの確立が見られるようになりました。 2020 年以降は、ゼロデイ脆弱性を悪用した攻撃が増加し、サプライチェーン攻撃も目立つようになりました。 近年では、クラウドサービスの脆弱性や、 VPN 機器などのエッジデバイスを狙った攻撃も増加しています。

日本においても、毎日のように侵害事件が起きており、メディアでも頻繁に報じられるようになりました。研究機関や国家機関においても、2011 年の国土交通省の事故や、 2012 年、 2013 年の外務省への攻撃、そして 2015 年の年金機構への攻撃など、多くの侵害事例が発生しています。 これらの事例は、特定の組織だけでなく、社会全体がサイバー攻撃の脅威にさらされていることを示しています。

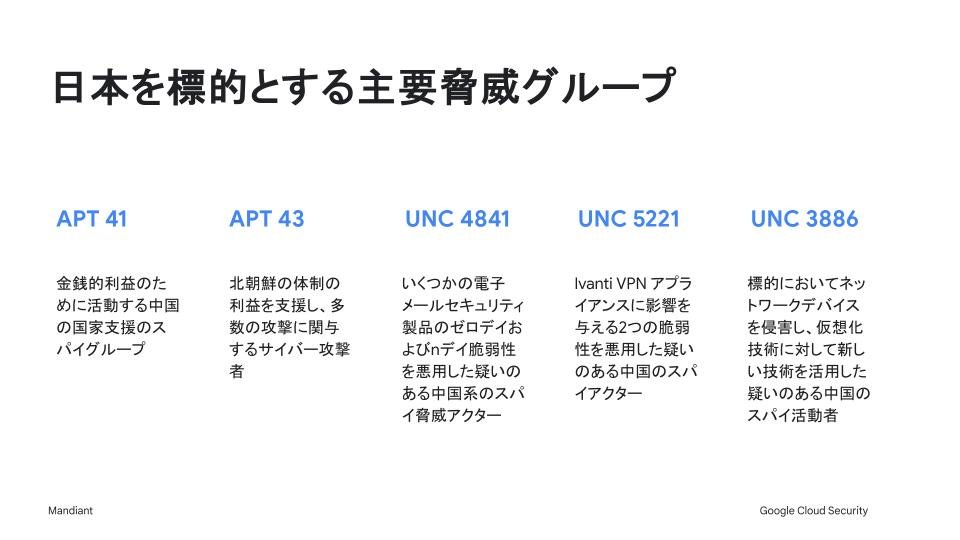

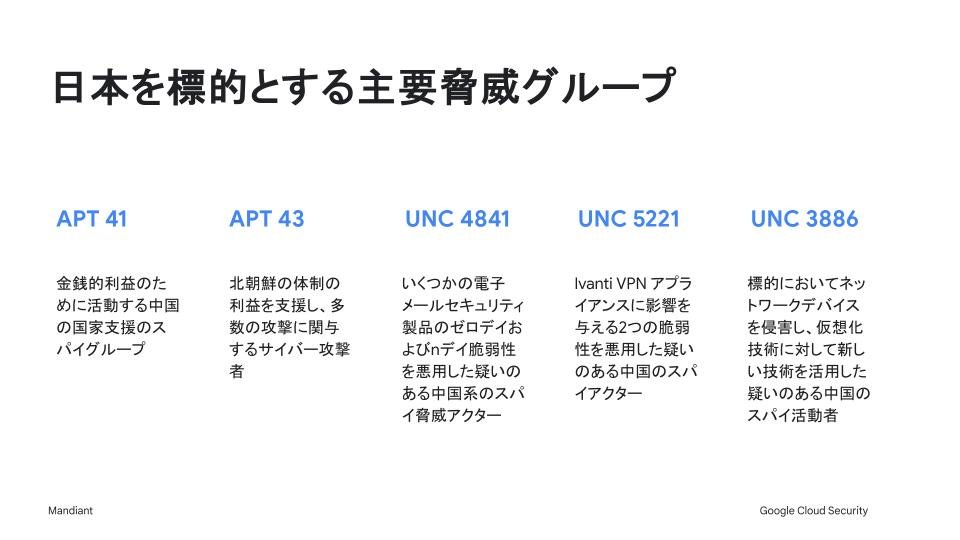

講演では、サイバー攻撃を行うグループについても詳しく解説されました。 Mandiant が過去 20 年間のインシデント対応を通じて特定したサイバー攻撃グループは、 4,000 以上にも及びます。 これらのグループは、大きく分けて、国家の支援を受けている APT グループ、金銭目的の FIN グループ、そしてまだ明確に分類されていない UNC (Uncategorized : 未分類)グループ の 3 つに分類されます。中でも、日本を標的とする最近の主な脅威グループとしては、以下の 5 つが挙げられます。

- APT 41 : 中国系のグループ。サイバースパイ活動と金銭的利益の両方を目的としている

- APT 43: 北朝鮮系のグループ。サイバースパイ活動と金銭的利益の両方を目的としている

- UNC 4841 : Barracuda 製メールゲートウェイの脆弱性を悪用するグループ。中国の関与が疑われている

- UNC 5221: Ivanti VPNアプライアンスの脆弱性を悪用するグループ。中国の関与が疑われている

- UNC 3886 : Fortigate VPN や VMware ESXi サーバーの脆弱性を悪用するグループ。中国の関与が疑われている

日本を標的とする主な脅威グループと特徴

これらのグループは、それぞれ異なる手法を用いて攻撃を仕掛けてきます。 例えば、APT 41 は Tomcat の脆弱性を悪用して Web シェルを設置し、キーロギングを行って Microsoft OneDrive にデータをアップロードします。 APT 43 は、ソフトウェアパッケージにマルウェアを仕込み、サプライチェーン攻撃を行います。 UNC 4841 は、メールゲートウェイのゼロデイ脆弱性を悪用してバックドアを設置し、メールを盗み出します。 UNC 5221 は、Ivanti VPN の脆弱性を悪用してドメインコントローラーを侵害します。 そして UNC 3886 は、 Fortigate の脆弱性を悪用して VMware ESXi サーバーに侵入し、バックドアを設置します。このように見てみると、近年は脆弱性を悪用した攻撃が主流になっていることがわかります。

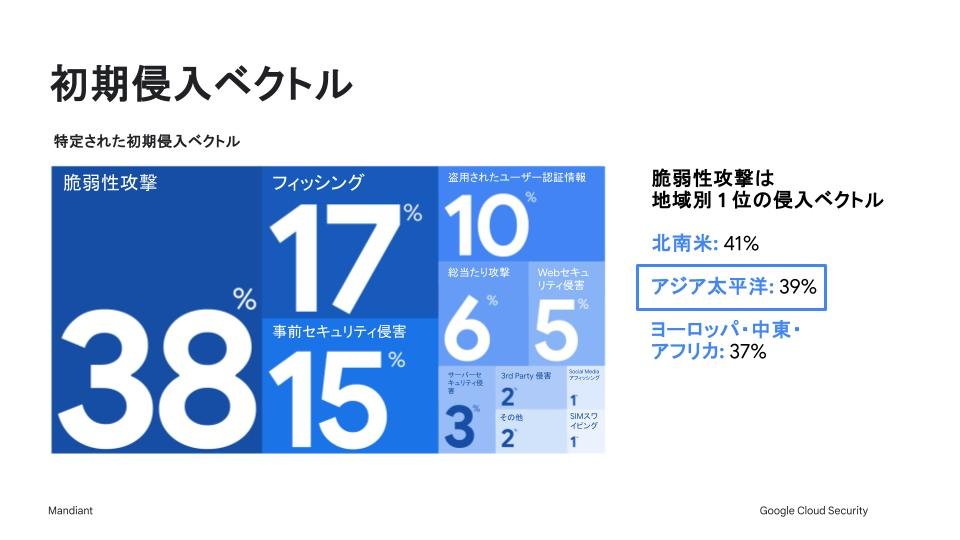

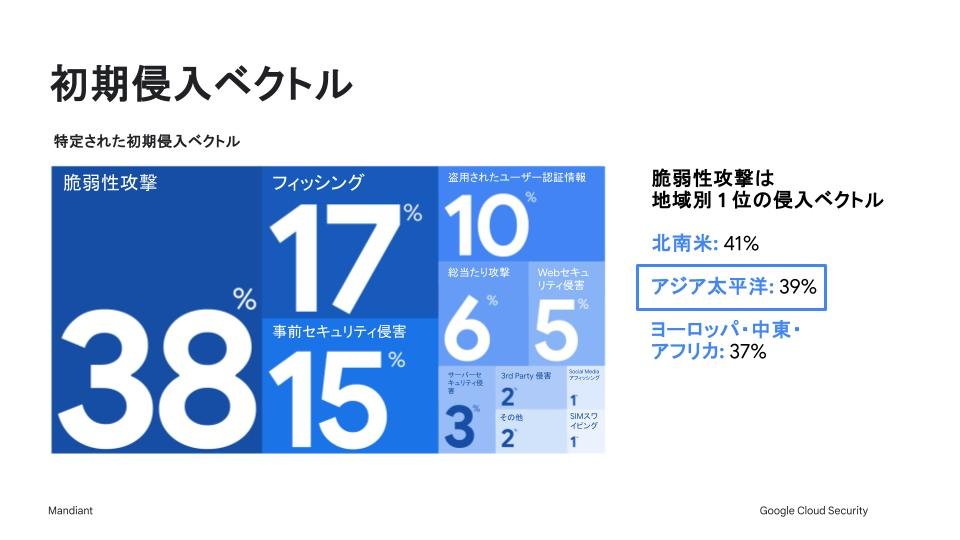

2023 年に Mandiant が従事した侵害調査を振り返ると、初期侵入経路の約 4 割が脆弱性を悪用したものであり、フィッシングや認証情報の悪用を大きく上回る結果となりました。また、攻撃者は環境寄生型ツール( Living off the land )を多用し、既存のシステムツールやソフトウェアを悪用して攻撃を行う傾向が強まっています。

2023 年に Mandiant が従事した侵害調査における初期侵入ベクトルの割合

このような状況下で、防御側はどのように対策を講じるべきでしょうか? 講演では、以下のポイントが強調されました。

- 脅威インテリジェンスの活用: 攻撃者の情報を収集し、攻撃の目的や TTP を把握・理解した上で事前の準備やセキュリティ運用の最適化を図る

- 脅威ハンティング: アラートに依存せず、組織内に侵入・潜伏している攻撃者をあぶり出す能動的な取り組みを実施する

- 内部検知の強化: 侵入後の横展開や権限昇格を検知し、早期に対応することで被害を最小化する

- セキュリティ体制の強化: SOC や CSIRT などの組織を連携させ、サイバー防御を総合的に行う

特に、インテリジェンスに基づいた脅威ハンティングは、効果的な防御戦略の鍵となります。 攻撃者のプロファイリングを行い、自組織におけるリスクを把握し、それに基づいて積極的に脅威を探索することで、リスクを軽減することができます。また、サイバー攻撃の被害に遭う前に攻撃の兆候を検知して迅速に対応することで、被害を最小限に抑えることが可能となります。

最後に、防御側の優位性を確保するために、組織全体でサイバーセキュリティの意識を高め、継続的な改善に取り組むことが重要です。 今回の講演内容を参考に、最新の脅威動向を理解し、適切な対策を講じることで、サイバー攻撃から組織を守りましょう。

関連リンク: