暗号通貨組織の保護

Mandiant

※この投稿は米国時間 2025 年 1 月 22 日に、Google Cloud blog に投稿されたものの抄訳です。

暗号通貨盗難の増加とその防止に関する課題

暗号通貨犯罪には、窃盗、ハッキング、詐欺、マネー ロンダリング、テロ資金供与まで、デジタル通貨の独自性を悪用した幅広い不法行為が含まれます。その一つである暗号通貨盗難は、不正アクセス、脆弱性の悪用、詐欺による暗号通貨やデジタル資産の大規模な盗難を指します。

暗号通貨盗難は、その報酬の大きさ、悪意のある行為者の特定に関する課題、そして暗号通貨や Web3 テクノロジーを利用し始めたばかりの多くの組織への付け込みやすさが要因となって増加しています。Cofense によると、Web3 プラットフォームを標的としたフィッシング活動は 2022 年に 482% 増加しており、また Chainalysis のレポートによると、2023 年には違法なアドレスによって受け取られた額が 242 億米ドルに達しています。さらに、Immunefi のレポートによると、2024 年第 2 四半期には Web3 組織の侵害による損失額が約 5 億 7,200 万米ドルに達しました。

脅威アクターが暗号通貨組織に不正侵入すると、短期間での膨大な金銭的損失が発生する危険性が大幅に高まります。脆弱なシステム上で悪意のあるコマンドが 1 回実行されただけで、数百万ドル相当の資産が盗まれるおそれがあります。一般的な組織の場合、攻撃者が盗んだデータから金銭的利益や価値を得るためには、法執行機関や金融機関に見つかり、逮捕されるリスクを抱えながら、長期にわたるソーシャル エンジニアリング キャンペーンを実行する必要がありましたが、暗号通貨組織の場合はその点が大きく異なります。短期間に多額の金銭的利益を得られる可能性は、脅威アクターが暗号通貨組織を標的にする大きな動機となります。

暗号通貨組織とは、デジタル通貨の使用、管理、交換を主要業務とする以下のような組織を指します。

-

暗号通貨の売買を促進する暗号通貨取引所

-

暗号通貨のオンランプまたはオフランプの売買サービスを提供する金融機関や決済ゲートウェイ プラットフォーム

-

顧客向けの投資商品として暗号通貨資産を保有する金融機関

-

暗号通貨資産を取り扱うための金融ソリューションを提供する DeFi プロトコル プロバイダ

-

ゲーム内経済にブロックチェーンを使用する Web3 ゲーム クリエイター

-

暗号通貨資産の保管ソリューションをサポートするハードウェア / ソフトウェア暗号通貨ウォレット プロバイダ、ウォレット カストディアン、ウォレット スマート コントラクト プロバイダ

-

トランザクションを検証して新しい暗号通貨トークンを生成する暗号通貨マイニング組織

こうした組織は重大な脅威に直面しています。Mandiant は、大規模な暗号通貨盗難が広く報告されていることによるプレッシャーから暗号通貨組織がセキュリティ管理を強化していることを確認していますが、多くの組織は直面する脅威に対する準備が依然として整っていません。

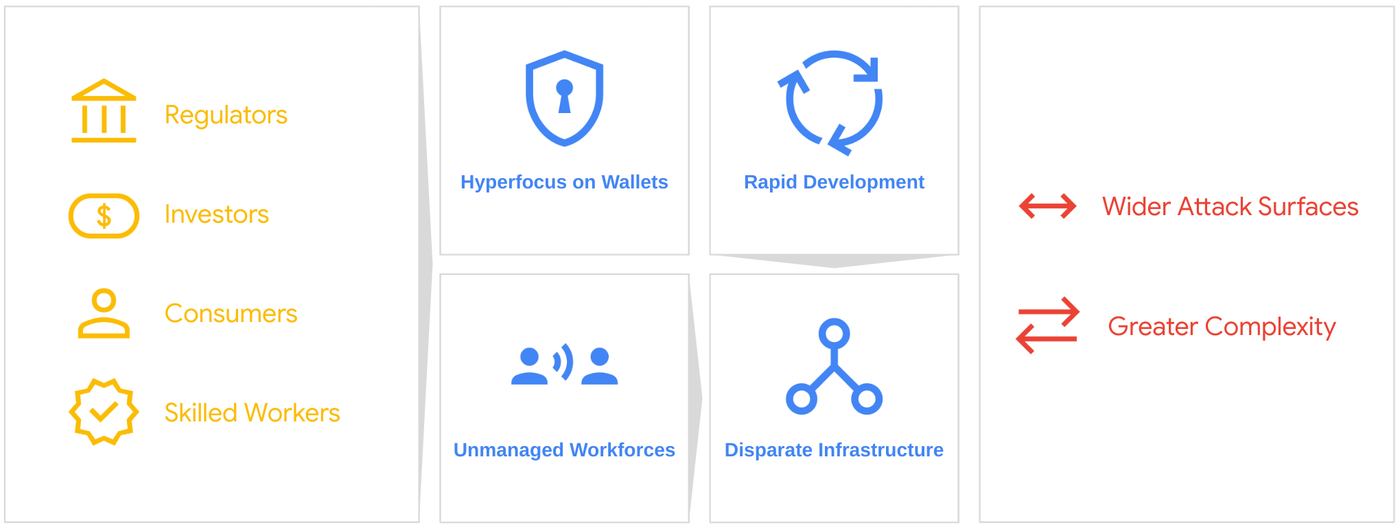

Mandiant は、暗号通貨組織で実施されたインシデント対応活動を通じて、この種の組織に特有ともいえる、よくある課題を観察してきました。そして、以下のような課題によって、技術面での重大なセキュリティ上の負債、複雑性、攻撃対象領域の拡大が生じ、侵入の防止、検出、対応がますます難しくなっていることを確認しました。

-

ウォレット インフラストラクチャの過剰な重視: 多くの組織はウォレット インフラストラクチャのセキュリティに重点を置いていますが、基本的なエンタープライズ セキュリティ プラクティスが不十分です。

-

短い開発ライフサイクル: 暗号通貨組織の中でも特にスタートアップの多くは、市場の激しい競争と投資家からの圧力により、プラットフォームを短期間で開発する必要があります。

-

非マネージド ワークフォース: 暗号通貨プラットフォーム デベロッパーに対する需要が大きいため、各自のデバイスを使用して複数の組織で同時に働く請負業者やフリーランサーと契約している組織が多くなっています。このようなデバイスの多くは、ユーザーが働く組織によってモニタリングされず、組織のポリシーも適用されないため、1 台が侵害されると複数の組織への侵入につながる危険性があります。

- 非マネージドまたは異種混合のインフラストラクチャ: 多くの組織が急速に成長したため、複数の環境やクラウド プロバイダにまたがる異種混合システムや、インベントリ管理と変更管理のその場しのぎのプラクティスが存在し、インフラストラクチャがあまり整理されていない可能性があります。

Mandiant は侵入について調査したところ、脅威アクターが侵害して暗号通貨を盗み出す方法に類似点があることを発見しました。「暗号通貨組織の保護」では、特に暗号通貨の取り扱いを主な業務とする組織の支援を目的として、Mandiant の最前線での作業経験に基づく推奨事項と知見がまとめられています。推奨事項では、侵入の防止、攻撃ライフサイクルの早い段階での検出、より効果的な対応を目的として暗号通貨組織が実装する必要があるセキュリティ管理の概要が示されています。これらの推奨事項は Mandiant が調査した侵入で確認された特定のセキュリティ上の欠陥に基づいていますが、暗号通貨組織向けのより広範なセキュリティ管理の概要を示す代替フレームワークが業界内で策定されています。特に、Security Frameworks by Security Alliance(SEAL)では、セキュリティに取り組む幅広い暗号通貨組織で考慮すべき主要な管理の概要が非常にわかりやすくまとめられています。

防止策

暗号通貨と IT インフラストラクチャの保護による侵害の防止

暗号通貨インフラストラクチャとウォレット管理

暗号通貨インフラストラクチャは、デジタル資産の作成、保管、転送、管理を支援するシステム、プロトコル、テクノロジーのネットワークです。このインフラストラクチャの中核となるのが、暗号通貨ウォレットです。これは、暗号通貨の所有権を証明して管理を強化する暗号鍵を保存、管理するためのコンテナとしての役割を果たします。すべての暗号通貨組織にとって、このインフラストラクチャのセキュリティは最優先事項になります。これらの鍵が侵害されると、重大な金銭的損失につながりかねないためです。

暗号通貨インフラストラクチャの規格

従来の暗号通貨セキュリティ管理は、ほとんどの組織のセキュリティ戦略に組み込まれています。暗号通貨鍵とウォレットの保護にも、同じ管理とユースケースの多くを適用できます。

CryptoCurrency Certification Consortium(C4)の CryptoCurrency Security Standard(CCSS)は、暗号通貨の保管や取り扱いに使用するシステムの技術的セキュリティに関する広く認知された規格です。この規格は、市場の金融監督機関で正式に採用されているわけではありませんが、これによって導入される管理は、特に暗号通貨インフラストラクチャを保護し、地域的、国際的な他の IT セキュリティ規格を補完したいと考えている組織にとって強力な出発点となります。Mandiant は、暗号通貨インフラストラクチャを維持する組織が、カスタム実装とサードパーティ ソリューションの両方でこれらの規格に準拠することを推奨しています。

カストディアン ソリューション

多くの暗号通貨組織は、ウォレット インフラストラクチャを管理するために、商用の暗号通貨カストディアン ソリューションを使用しています。これらのソリューションは、特にカスタム システムを構築または運用するためのスキルや予算が不足し、要件を満たしていないことがあるグリーンフィールドやスタートアップの組織にとっては、いくつかの利点があります。カストディアン ソリューションの主な利点としては、認証と権限管理の簡素化、ロギングとモニタリングの合理化、他のシステムとの統合を容易にする API アクセスの提供などが挙げられます。

商用のカストディアン プラットフォームは、特に自己ホスト型ではない場合、カスタムビルドのソリューションにはない新たなリスクをもたらす可能性があります。これには、カストディアン プラットフォーム自体の侵害の可能性、プラットフォームの依存関係やコンテンツ配信ネットワーク(CDN)の脆弱性、クローズド ソースの商用プラットフォームに対するベンダー内部のセキュリティ テストとモニタリングへの依存などが含まれます。組織は、以下のようなカストディアン ソリューションの厳格な管理を実装、検証する必要があります。

-

内部セキュリティ テストの実施: 自己ホスト型ソリューションを使用する場合、組織は新たな実装や重要な変更が行われるたびに内部セキュリティ テストを実施する必要があります。このようなテストは内部で行うことも、複数のサードパーティ ベンダーを利用して行うこともできます。これにより、構成ミスや脆弱性を特定し、カストディアン ベンダーが実施するテストでは得られない確信を得ることができます。

-

厳格なアクセス制御の実装: 最小権限の原則と多要素認証を含む、厳格な認証とアクセス制御を実装します。暗号通貨資産の出金や、プラットフォームまたはウォレットのポリシー変更の権限を持つアカウントは、高い権限を持つアカウントとみなす必要があります。

-

厳格なスコープの実装: ユーザー、ウォレット、API キーの各レベルで、支出額とアクセスの制限を実装します。送信先アドレスのトランザクション許可リストを実装し、スコープを定期的に監査します。

-

認証情報の管理: ジャストインタイム キーを使用し、ローカル ストレージを利用せず、デベロッパーにはデベロッパー用のカストディアン インスタンスまたは環境のみへのアクセスを許可することによって、API キーと認証情報を保護します。カストディアン ソリューションの認証情報を特権アクセスおよび ID 管理ソリューションに統合して、認証情報の監査と管理を強化します。

-

アクセスの保護: オンプレミスまたはクラウドホスト型のカストディアンウェブプラットフォームを使用する場合は、プラットフォームへのアクセスに保存済みのブックマークが使用されるようにして、ユーザーが正当なウェブサイトにアクセスしていることをトランザクションの前に必ず確認します。

-

トランザクション タイプの制限: カストディアン プラットフォームからスマート コントラクトを管理または操作する場合、プラットフォームは呼び出せる関数を制限できる必要があります。これには一般的に、スマート コントラクトの更新などのリスクのある操作は許可せず、トークン転送のみを許可することが含まれます。カストディアンが呼び出せる正確な関数は、デプロイされたスマート コントラクトに依存します。

-

マルチシグネチャー(マルチシグ)要件の構成: プラットフォームがマルチシグ スマート ウォレットを管理している場合は、それが必要な署名の一つであり、トランザクションが構成済みの基準(宛先アドレスや呼び出される関数など)をすべて満たしている場合にのみその署名が提供されることを確認します。カストディアンは、これらの基準を構成するために、スマート コントラクトで呼び出されている正確な関数に関するコンテキストを必要とします。

スマート コントラクトとマルチシグ ウォレット

組織は、重要な送信トランザクションを承認するために複数のハードウェア署名を必要とするコールドウォレットにスマート コントラクトを導入する必要があります。これらのコントラクトの具体的な機能はブロックチェーンによって異なる場合がありますが、Mandiant は組織が以下のようないくつかの重要な管理を検討することを推奨しています。

-

監査済みのコントラクト コードの使用: マルチシグ ウォレットで、公開監査済みのオープンソース コントラクト コードを変更なしで使用します。カスタム コントラクトが必要な場合は、ブロックチェーンや使用されるコーディング言語に精通した専門家がそのコードを監査およびテストする必要があります。

-

署名要件の構成: 送信トランザクションの承認に対して、4 つ以上の署名を最小要件にします。これらの署名は、組織の信頼できる複数の従業員に割り当てられ、従業員は所有している、複数のベンダーのクリア署名対応ハードウェア ウォレット デバイスを使って署名する必要があります。トランザクションの署名に関する厳格なプロセスを実装する必要があります(「コールド ウォレットとそのトランザクションの管理と保護」を参照)。また、単一障害点や物理的な侵害のリスクを軽減するために、これらのデバイスのパスフレーズやリカバリシードが地理的に分散した安全な場所に保存されるようにします。

-

秘密鍵とコントラクト アップグレードの保護: 標準のウォレットと同様に、コントラクト コードや実装コントラクトのアップグレードを可能にするスマート コントラクトの秘密鍵は、コールド デバイスで保護される必要があります。コントラクト アップグレードに対しては、複数の鍵や署名を構成する必要があります。

-

複数のウォレットへの資産分散: 1 つのマルチシグ ウォレットで資産が失われても損失が重大にならないレベルまで、複数のコールド署名ウォレットを使用する複数のマルチシグ ウォレットに資産を分散させます。

-

厳格なマルチシグ署名プロセスの実施: 署名者の地理的な分散と異なるインターネット接続の使用を要求するマルチシグ署名プロセスを実装して実施し、署名システムの使用をマルチシグ トランザクションのみで強制します。署名システムは、署名に使用する前に監査し、最低限のセキュリティ要件を満たしていることを確認する必要があります。署名者は、署名されたトランザクションのトランザクション ハッシュを(コールド ウォレットを使用している場合はデバイス上で)検証し、署名前にサードパーティ システムでトランザクションの元データを確認する必要もあります。

- 署名エラーが発生するトランザクションの調査: マルチシグ トランザクションの署名が失敗した場合は、トランザクションを詳細に調査するプロセスを実施し、すべての署名者に懸念を伝えて、署名アクティビティがそれ以上行われないようにします。Mandiant は、マルチシグ侵害が発生した場合、悪意のあるトランザクションが承認される前に、署名プロセスで被害者から複数のエラーが報告される状況を頻繁に確認しています。

コールド ウォレットとそのトランザクションの管理と保護

暗号通貨組織では、送信トランザクションの署名にコールド ウォレットを必要とするマルチシグ スマート ウォレットに資産の多くを保管するのが標準的な手法となっています。ホット ウォレットの残高がなくなりそうになると、必要に応じてこれらのマルチシグ ウォレットから補充されます。暗号通貨組織の資産の大部分はこれらのコールド ウォレットに保管されるため、そのセキュリティは重要です。

コールド ウォレットのセキュリティ

コールド ウォレットは、暗号通貨ウォレットの秘密鍵を直接保持することも、マルチシグ スマート ウォレットの設定でトランザクションの署名に使用することもできます。そのため、以下によってこれらのウォレットのセキュリティを確保することは、不正なトランザクションやコントラクト アップグレードを防ぐうえで非常に重要です。

-

複数のベンダーのコールド ウォレット デバイスを使用する: 特定のベンダーのプラットフォームやハードウェアの脆弱性に関連するリスクを軽減するため、複数のベンダーのコールド署名ウォレット デバイスを使用します。

-

クリア署名をサポートするコールド ウォレット デバイスを使用する: すべての署名デバイスをトランザクションのクリア署名対応デバイスにすることで、署名者がトランザクション ハッシュおよびペイロードを意図するトランザクションと正確に照合できるようになります。ブラインド署名では、IT システムと署名デバイスの間でトランザクション データが傍受される重大なリスクが生じます。

-

パスフレーズと再設定コードをオフラインで安全に保管する: ウォレットのパスフレーズやバックアップ コードのハードコピーが安全に保管されるようにします。マルチシグ ウォレットでは、これらを地理的に離れた複数の安全な場所に保管する必要があります。

専用の署名システム

Mandiant は、マルチシグ スマート ウォレットの転送トランザクションやコントラクト更新トランザクションに、セキュリティを強化した専用の署名システムを使用することを推奨しています。

-

用途の限定: 署名システムはトランザクションの署名のみに使用する必要があります。それ以外のビジネス活動には使用しないでください。

-

セキュリティ アップデートを頻繁に適用する: 署名システムとウォレット ソフトウェアは、セキュリティ パッチを適用して最新の状態に保つ必要があります。他のシステムよりも、パッチの適用頻度を大幅に高める必要があります。署名プロセスの中で、署名の前に、検証済みのアップデートを確認してから適用する必要があります。

-

別々のインターネット接続を使用する: 署名システムは、企業の出口ノードを経由せず、別々のインターネット回線(モバイル アクセス ポイントまたはモバイル ロケーション)からインターネットに接続される必要があります。

-

アプリケーションの実行を制限する: 署名システムでは、プログラム実行を非常に厳格に管理する必要があります。一般的には、マネージド ウェブブラウザ、セキュリティ ソフトウェア、ハードウェア ウォレット ソフトウェア、アップデート ソフトウェアのみを許可する必要があります。

-

ネットワーク トラフィックを制限する: 個別の署名プロセスに応じて指定された宛先アドレス(暗号通貨カストディアン プラットフォームとその依存システムなど)か、セルフマネージド インフラストラクチャへのネットワーク トラフィックのみを許可する必要があります。アップデートは、検証後に内部ステージング サーバーまたはリムーバブル メディアから取得する必要があります。

- アプリケーションを検証する: 署名者は、ハードウェア ベンダーの公式ソフトウェアの最新検証済みバージョンのみを使用する必要があります。一般的には、サードパーティのライブラリ、CDN、またはプラットフォーム自体の侵害のリスクを軽減するため、ウェブ USB ソリューションではなくこちらを使用する必要があります。

インフラストラクチャの全般的なセキュリティ

暗号通貨組織は、テクノロジーに依存する他の組織と同様に、エンタープライズ セキュリティのベスト プラクティスを遵守する必要があります。この業界の組織は、より広範な金融サービス業界と同様に、固有のリスクに直面し、標的にされやすいため、以下に関して他の業界よりも高い能力と成熟度が求められます。

-

サードパーティ テクノロジーの管理: カストディアンとウェブ プラットフォームのテクノロジーと依存関係のセキュリティは、特に重要です。こうしたテクノロジーの上流サプライヤーのセキュリティは、テクノロジーを使用する組織のセキュリティに直接影響し、暗号通貨組織がサプライ チェーン内でセキュリティを効果的に管理、モニタリング、適用するために不可欠です。サードパーティのテクノロジーが実装されている場合は、セキュリティの定期的な監査を実施し、既知の正常なディストリビューションと比較してサブシステム(スクリプト、ライブラリ)の完全性を検証する必要があります。ウェブサービスの場合、サードパーティのサーバーでホストされているコンテンツや、コンテンツ配信ネットワークを介して提供されるコンテンツも定期的に監査する必要があります。

-

脆弱性の管理: デプロイされたテクノロジーに対して脆弱性スキャンを定期的に実行し、公開されている脆弱性が特定され、優先順位が付けられ、効果的に軽減されるようにします。バグ発見報奨金プログラムを導入して、報告者に報酬を与えることもおすすめします。

-

構成ミスの管理: 攻撃対象領域の管理ソリューションを実装して、外部インフラストラクチャの構成を継続的に監査し、その結果を変更管理レコードと比較します。

-

セキュリティ管理の検証: インフラストラクチャの変更に応じて、防止および検出管理の有効性を検証するための継続的なセキュリティ検証プログラムを実装します。

-

ID とアクセスの管理: ハードウェア トークンの多要素認証を実装し、すべての本番環境と開発環境にわたって権限と ID を管理します。

-

リモート アクセスの管理: 環境へのリモート アクセスが必要な場合は、ホスト整合性チェックとデバイス証明書ベースの認証によって認証のセキュリティが強化されており、セキュリティが強化された管理対象デバイスのみにアクセスが制限されていることを確認します。

-

従業員意識向上トレーニングの実施: 暗号通貨組織の全従業員が、組織が直面している重大なセキュリティ上の脅威を認識する必要があります。署名者と開発者は、特に認識を高める必要があります。中でも、攻撃者が被害者に侵入するために一般的に使用される戦術に関連して、脅威とその管理方法に関する定期的なトレーニングやコミュニケーションが必要です。これらの戦術には、一方的な求人やフリーランスの開発作業などが含まれます。

-

ターゲットを絞った定期的な脅威ハンティング活動の実施: 脅威ハンティングは、既存の検出機能では見逃されていた侵害の証拠と可視性のギャップを特定して、検出エンジニアリングの新しいユースケースの開発を支援します。Mandiant は、内部セキュリティ チームによってすでに提案されているハンティングの仮説とインテリジェンスに加えて、新たな提案を取り入れるために、これらの活動にサードパーティを関与させることを一般的に推奨しています。

シークレット管理

暗号通貨組織では、以下によってシークレットを効果的かつ安全に管理することが、他の業界の組織よりもさらに重要です。特にウォレットの保護に使用されるシークレットが直接的、間接的に盗まれると、即時の重大な金銭的損失につながる可能性があります。

-

シークレットのローテーション: 重要なウォレットとウォレット インフラストラクチャに関連するシークレットを頻繁に(理想的には月 1 回)ローテーションします。これによってシークレットの有効期間を短くすることで、攻撃者にシークレットを入手された場合の潜在的な影響が制限されます。シークレットの頻繁なローテーションは、システム間、担当者間での新しいシークレットの配布と伝達などに関して、新たな課題をもたらす可能性があります。堅牢な特権アクセス管理(PAM)システムやシークレット管理システムを実装することで、これらの課題に対処しやすくなります。PAM ソリューションは、シークレットのローテーション プロセスを合理化および保護し、データ漏洩やセキュリティ侵害のリスクを軽減します。

-

シークレット ストレージの管理: 組織は、高度なモニタリングと定期的な監査を備えた、企業のパスワードやシークレットを保存、管理するソリューションの実装を検討する必要があります。特権シークレットは、ユーザー システムにローカルに保存しないでください。開発者や署名者などの特権ユーザーが使用するシステムの定期的な監査を実施し、適切に保存されていないシークレットを特定する必要があります。

デベロッパー ワークステーションの保護

デベロッパーとそのワークステーションは、特に暗号通貨インフラストラクチャを扱う場合、サイバー攻撃の格好の標的になります。Mandiant は、暗号通貨組織への侵入における初期アクセスが、デベロッパー ワークステーションを介して行われることを頻繁に確認してきました。

-

直接アクセスの制限: デベロッパー ワークステーションから本番環境の暗号通貨インフラストラクチャへの直接アクセスを最小限に抑えるか、排除します。代わりに、テストとコード統合のための安全なデプロイメント パイプラインとステージング環境を実装します。

-

シークレットの管理: 機密性の高い鍵と認証情報を保護するため、堅牢なシークレット管理ソリューションを導入します。デベロッパー ワークステーションやコード リポジトリ内にシークレットを直接保存しないでください。

-

最小権限の原則の適用: 最小権限の原則を適用し、デベロッパーにタスクの実行に必要な最小限のアクセス権のみを付与します。

-

定期的なセキュリティ監査の実施: デベロッパー ワークステーションとそのアクセス権限のセキュリティ監査を定期的に実施し、潜在的な脆弱性を特定して対処します。

-

セキュリティ意識向上トレーニングの実施: デベロッパーに対する包括的なセキュリティ意識向上トレーニングを実施して、機密情報の保護と潜在的な脅威の認識の重要性を強調します。

- セキュリティ ソフトウェアの適用と管理: エンドポイントでの検知と対応ツールによって組み込みのセキュリティ メカニズムとウイルス対策を補完し、脅威をより迅速に警告します。エンドユーザーの職務に応じた異常な動作や不正な動作の検出機能を設計する必要があります。

顧客の保護

暗号通貨プラットフォームの顧客のセキュリティは、包括的なセキュリティ戦略の重要な部分を占めます。一般消費者を顧客とする組織では、顧客アカウントの侵害はある程度は避けられません。しかし、暗号通貨プラットフォームでは、このような侵害の成功可能性と影響度を低減するために、以下のような対象を絞った管理を実装できます。

-

すべてのユーザーに対する多要素認証の適用: SIM スワッピング攻撃に対して脆弱な SMS ベースのトークンは使用せず、安全性の高い多要素認証を適用します。セキュリティを強化するために、ハードウェアベースのトークンやアプリベースの認証システムを提供することを検討します。

-

ユーザーが各自でセキュリティを管理できるツールの提供: ハードウェア多要素認証サポート、セッション管理(終了を含む)、ログイン通知、ログイン履歴可視化などの機能を提供して、ユーザーがセキュリティをより細かく管理できるようにします。これにより、ユーザーの信頼が高まるだけでなく、組織が個人アカウントの侵害を調査する際の負担が軽減されます。

-

出金管理の適用: 高額なトランザクションの出金制限、延期、クールダウン期間を、二次認証や通知を組み合わせて実装します。これらの対策により、アカウントが侵害された場合に攻撃者が転送できる資産の金額を大幅に制限できます。

-

全資産の分離保管: ユーザーの資産を保有する組織は、その全額をコア インフラストラクチャから完全に分離されたコールド ストレージに保管する必要があります。これにより、組織で重大な暗号通貨の盗難が発生した場合に、ユーザーへの補償が可能になります。多くの金融規制当局は、暗号通貨取引所に対してすでにこの手法を義務付けています。

- ユーザーの意識向上を目的とする情報伝達: すべての暗号通貨組織が、資産への脅威についてユーザーを教育する必要があります。情報伝達と意識向上の定期的なキャンペーンによって、ユーザーが自分を守り、セキュリティ インシデントの発生前に潜在的な脅威を認識できるようになります。

検出

攻撃者を早期に発見するための可視性の維持と検出エンジニアリング

多くの組織がセキュリティ モニタリングの恩恵を受けることができます。ホスト、ネットワーク、アプリケーション データソースのアクティビティをモニタリングすることで、組織は脅威インテリジェンスを活用し、一般的な IT 動作や暗号通貨トランザクション、ウォレット操作、特権アクセスに関する不審なアクティビティを特定できます。効果的なセキュリティ モニタリングにより、組織は攻撃ライフサイクルの早い段階で脅威を検出して対応し、最終的にその影響を抑制できます。

ユーザーのトランザクションとアクティビティのモニタリング

特に暗号通貨取引所では、ユーザーのトランザクションをモニタリングすることで、不正なアクティビティに関する分析情報を盗難の初期段階で入手できます。暗号通貨アプリケーションやカストディアン プラットフォームが使用されている場合、これらで生成されたログに基づいてトランザクションをモニタリングする必要があります。これらのログソースに基づき、通常のビジネス プロセスや顧客アクティビティと比較して、以下を検出する機能を設計する必要があります。

-

高額または高頻度のトランザクション: 出金額の急増や異常に高い頻度での出金は、個人ユーザー アカウントが侵害されたか、攻撃者がコールド ストレージからホット ウォレットへの補充を試みていることを示している可能性があります。ユーザー アカウントの侵害が疑われる場合、組織は影響を受けたユーザーの共通点(特にプラットフォームのアクセス ポイント)を調査して、ターゲットを絞ったブロックの実装、モニタリングの強化、アカウント認証情報のリセットのトリガーを実行する必要があります。攻撃者の関与が疑われる補充アクティビティが検出された場合は、組織はコールド ウォレットからの補充手順を開始する前に細心の注意を払う必要があります。

-

通常とは異なるトランザクション パターン: 異常なウォレットや予期しないウォレットが使用された入出金は、フラグを付けて精査する必要があります。内部で、または脅威インテリジェンス ソースから過去の悪意のある行動に関連付けられているウォレットは、異常として定義される場合があります。標準的な各ユーザーの行動時間帯やトランザクション頻度など、トランザクションの行動をモニタリングすることもできます。このデータを基に、出金頻度が非常に低いユーザーや頻繁に取引を行うユーザーなどの高度なユーザー行動プロファイルを構築し、検出機能に組み込むことができます。これらの検出機能は、トランザクションの延期やクールダウンの管理と統合する必要があります。

-

異常な行動: 通常とは異なる IP アドレスや地理的位置からのログイン試行など、通常のユーザー行動との差異を検出します。可能な限り、プラットフォーム アプリケーションのセキュリティ ログをトランザクション ログにリンクして、ユーザーの暗号通貨アクティビティに関するコンテキストを提供する必要があります。

内部のユーザーとウォレット インタラクションのモニタリング

暗号通貨組織の内部ユーザー アクティビティのモニタリングは、間違いなく顧客アクティビティのモニタリングよりも重要なものとなります。内部で以下を効果的にモニタリングすることで、侵害された内部アカウントとシークレットを早期に特定して、侵害の影響を大幅に軽減できます。

-

シークレットの使用: 内部システム、特にカストディアン プラットフォームやウォレット インフラストラクチャを操作する際の API キーとその他の認証情報の使用をモニタリング、監査します。シークレット管理のプラットフォームやレコードから得られたコンテキストを使用して、不審なアクティビティを特定します。これには、異常なソースシステム、失敗したアクセス試行、異常な API 呼び出し(特にカストディアン ソリューション内のポリシー確認など、偵察を示している可能性がある呼び出し)などが含まれます。

-

ユーザー アクティビティ: ウォレット インフラストラクチャ システムに対する各リクエストで実行される特定のアクションをモニタリングします。これには、情報や構成の作成、変更、更新、削除のモニタリングが含まれます。攻撃者は通常、窃盗を行う前に内部偵察を実施します。これには、ウォレットのリスト化、残高の取得、カストディアン プラットフォームで構成された制限と許可リストの確認などのアクションが含まれます。これらのアクティビティをモニタリングすることで、早期検出の貴重な機会が得られます。

-

ナレッジとコード リポジトリへのアクセス: ナレッジベースやコード リポジトリへの異常なアクセスを検出する機能を実装します。これには、一括ダウンロードを示している可能性がある高頻度または大量のリクエストや、「パスワード」、「キー」、「インフラストラクチャ」などのキーワードの検索などが含まれます。Mandiant は、脅威アクターが窃盗を実行する前に、ナレッジとコード リポジトリを介した内部偵察を実行していることを頻繁に確認しています。

デベロッパー システムと署名システムのモニタリング強化

デベロッパー システムや署名システムにどれだけ多くのセキュリティ対策が実装されていても、侵害される可能性は残ります。そのため、これらのシステムや、ウォレット インフラストラクチャと連携する機密性の高いその他のシステムでは、強化されたモニタリングを構成する必要があります。

-

ホストベース アクティビティのモニタリング: プロセスの作成とソフトウェアのインストールをモニタリングして、侵害を迅速に検出し、予防型のセキュリティ対策ツールの有効性を検証します。署名システムでは、承認済みのハードウェア ウォレット ベンダーや管理対象ウェブブラウザに関連付けられていないソフトウェアに対して警告を発する検出機能をデプロイします。

-

ネットワーク アクティビティのモニタリング: 各システムの許可されたユースケースに合わせて、ネットワークの検出機能を設計します。ソフトウェア アップデートやトランザクションの署名に必要な宛先へのネットワーク呼び出し以外は、ネットワーク レベルでブロックする必要がありますが、署名システムではこれらに対する厳格なアラートを実装します。

- 脅威ハンティングの実行: デベロッパー システムと署名システムに対して定期的な脅威ハンティングと監査を実施することで、シークレットがディスクに保存されていないこと、セキュリティ対策が有効であることを確認します。

対応

侵害を徹底的に調査して修正するための措置の実行

暗号通貨組織で侵害が検出された場合は、環境のセキュリティを戦術的に強化し、調査によって根本原因を特定してから、攻撃パスが判明次第すぐに修正を行うことが不可欠です。

戦術的なセキュリティ強化と配置

暗号通貨組織のいずれかの部分で侵害が確認された場合、環境の徹底的な調査、効果的な修正、その後の環境保護を実施する最善の機会を逃さないように、短期間で環境のセキュリティを可能な限り強化し、セキュリティ テクノロジーを構成する必要があります。

-

ロギングの強化: 攻撃者が環境内で活動を続けている場合は、カストディアン プラットフォーム、ウォレット インフラストラクチャ、ID プロバイダに対するシークレットの使用など、重要な領域でロギングの詳細度を即時に高めます。これによって可視性を高めることで、攻撃者のアクションを把握でき、リアルタイムの戦術的対応が可能になります。

-

ウォレット インフラストラクチャの分離: ホットウォレットやシークレットを含むウォレットインフラストラクチャへのアクセスや悪意のあるアクセス試行の兆候が初めて検出されたら、影響を受けるシステムやカストディアン プラットフォームを一時的に隔離します。この封じ込め対策により、攻撃者によるそれ以上のアクセスと潜在的な資産損失を防ぐことができます。このようなアクションは、必要に応じて、顧客や関係者との合意されたコミュニケーション プロセスにリンクする必要があります。

-

出金制限の実装: 攻撃者が活動中であるか、ミッションを完了できる可能性がある場合、クールダウン期間などの出金制限を実装します。これには、新しいアドレスへの引き出しの制限や、出金の金額や頻度に関する制限の導入が含まれます。

-

ウォレットの鍵のローテーション: 攻撃者がウォレットの鍵やパスフレーズを所有している疑いがある場合は、それらを即時にローテーションするか、資金を新しい安全なウォレットにできるだけ早く移動します。マルチシグ ウォレットの場合は、すべての署名者をローテーションして侵害された鍵を無効にし、必要に応じて新しいハードウェア デバイスを支給します。

-

侵害されたシステムの隔離: マルウェアや攻撃者によるアクセスの兆候が見られるシステム(特にトランザクションの署名やウォレット インフラストラクチャ サービスとの連携に関連するシステム)は、即時に接続を解除します。これらのシステムは、フォレンジック調査のためそのまま保持しておきます。

-

修正の慎重な計画: 一般的に、初期対応フェーズでは、全社的なパスワードの再設定などの広範囲にわたる修正措置は行わないでください。攻撃者のアクセスを完全に把握せずにこのようなアクションを実行すると、攻撃者の注意を引いて悪意のあるアクティビティが加速し、アクセス可能なウォレットが標的にされる可能性があります。一般的な侵害の初期対応フェーズでは、広範な修正措置には慎重を期す必要があり、暗号通貨盗難の特異性を考慮してより細やかなアプローチを採用する必要があります。組織が攻撃者のアクティビティをモニタリングできる可能性がある他の侵害とは異なり、暗号通貨環境では 1 つのファイルや鍵を盗まれただけで重大な金銭的損失につながる可能性があるため、異なるアプローチが必要になる場合があります。

-

インシデント対応サービス プロバイダとの連携: 組織は、侵入の範囲特定と調査を即時に開始し、調査の各フェーズにおける最善の戦術的オプションについて助言を受けるために、インシデント対応サービス プロバイダと直ちに連携する必要があります。

調査

暗号通貨組織内での侵害調査の方法は、侵入の種類、検出によって特定された初期情報、インフラストラクチャのアーキテクチャによって大きく異なります。しかし、Mandiant が調査したケースの大半では、以下のような類似する戦術が確認されており、調査員はこれらを調査の出発点にできます。

-

デベロッパー システムや署名システムのマルウェア: デベロッパー システムや署名システムなど、ウォレット インフラストラクチャやカストディアン インフラストラクチャと連携するシステムを分析して、マルウェアの兆候を探します。暗号通貨組織で広く普及している macOS システムは、暗号通貨の脅威アクターにとって特に魅力的な標的となっています。組み込みおよびサードパーティのセキュリティ メカニズムについて、ログとアーティファクトを入念に確認する必要があります。

-

フィッシングによる初期アクセス: 脅威アクターが環境内でマルウェアを仕込んだか、認証情報を盗んだと思われる機会を調査します。Mandiant は、悪意のあるコーディング チャレンジやデバッグ チャレンジを含む偽の求人でデベロッパーを標的とする脅威アクターを頻繁に確認しています。このような求人のほとんどは、Slack、Telegram、LinkedIn 経由で配信されています。

-

悪意のあるウェブページ: ホストとネットワーク境界上でウェブ履歴を分析し、特にマルチシグ盗難のケースで署名者による悪意のあるウェブサイトへのアクセスを検出します。ユーザーをだましてハードウェア ウォレットに接続させ、悪意のあるトランザクションに署名させようとする、カストディアン プラットフォームやウォレット管理アプリケーションを模倣したウェブサイトに注意してください。

-

悪意のあるトランザクション リクエスト: ウォレット インフラストラクチャとのやり取り(特に送信トランザクション)が記録されている可能性のある利用可能なログを確認します。一般的に、これらのログはカストディアン プラットフォーム(デプロイされている場合)または API ゲートウェイで利用できます。

オンチェーン分析

以下の方法でブロックチェーンの調査を実行して、脅威アクターの特定や資金回収の可能性に関する貴重な情報を入手することもできます。

-

資金の追跡: ブロックチェーンを通じて資金の動きを追跡し、盗まれた資金に関連するトランザクションに関与した送金元、送金先、仲介者を特定します。

-

主要エンティティの特定: トランザクションのパターンとメタデータを分析して、資金移動に関連するアドレスとエンティティを明らかにします。

-

ブロックチェーン エクスプローラの使用: ブロックチェーン エクスプローラを活用して、アドレス、トランザクション、関連メタデータに関する情報を収集します。

-

クラスタ分析: トランザクションのパターンと行動に基づいて、同じエンティティが管理するアドレスをグループ化します。

-

専門家への相談: 追跡と特定の高度な手法については、ブロックチェーン分析の専門家や法執行機関と連携します。

-

オンチェーンの攻撃者の戦術、手法、手順(TTP): TTP は侵入後にも適用されます。侵入後には、攻撃者が独自の手法を開発して資金の流れを隠し、資金洗浄を行います。たとえば、プライバシー機能が強化された暗号通貨とブロックチェーンである Monero(XMR)などの特定のトークンや、Tornado Cash のようなミキサーなどの難読化プロトコルが使用されます。

修正と前進

インフラストラクチャを将来にわたって保護するには、徹底的な調査後の効果的な修正が重要です。組織が実行する具体的な手順は、固有のアーキテクチャと攻撃者の戦術によって異なりますが、Mandiant は以下のような重要アクションを一般的に推奨しています。

-

すべてのシークレットのローテーション: 戦術的なセキュリティ強化と同様に、ウォレットのシークレットをすべてリセットするか、新たに作成された安全なウォレットに資金を移動します。全社的なパスワードの再設定を実施し、侵害された証明書を無効にして、カストディアン プラットフォームと、ウォレット インフラストラクチャへのアクセス ポイントの API キーをリセットします。

-

足場の排除: 攻撃者が環境内に保持している可能性があるアクセス ポイントをすべて特定し、排除します。マルウェアがデプロイされた場合は、影響を受けたシステムを既知の正常な構成に基づいて再構築し、環境をクリーンな状態にします。

-

システムのセキュリティ強化の実装: 防止策で詳述されているすべての防止策を適用して、全体的なセキュリティ ポスチャーを強化し、将来の攻撃に対する環境の耐性を高めます。

-

強化されたセキュリティ モニタリングの実装: 調査中に特定された具体的なセキュリティ侵害インジケーターと攻撃者の手法に合わせてカスタマイズされた、強化されたセキュリティ モニタリングを実装します。これにより、修正アクションの有効性を確認できるようになります。

- 効果的な修正の計画: 組織は、調査結果に応じて、修正アクションのタイミングを戦略的に計画する必要があります。攻撃者とそのアクティビティに関する十分な知識が得られ、アクションの有効性を確認し、ギャップが残っている場合にタイムリーなアラートを発するのに十分なモニタリングが実装されてから、アクションを開始する必要があります。

まとめ

暗号通貨組織は、即時に多額の金銭的損失を被るリスクが高い、困難な脅威の状況下で活動しています。高価値のデジタル資産、急速に進化する複雑なテクノロジー、変化の激しい市場の圧力が相まって、組織が標的にされる可能性が高い環境が構築されています。「暗号通貨組織の保護」の推奨事項は防御強化の出発点となりますが、セキュリティ対策に終わりはなく、組織は継続的な改善に取り組む必要があります。

Mandiant の推奨事項では、あらゆる規模の暗号通貨組織にとっての多面的なエンタープライズ セキュリティ アプローチの重要性が強調されています。これには、ウォレット インフラストラクチャの安全な管理、堅牢なアクセス制御、デベロッパー ワークステーションや署名ワークステーションなどのインフラストラクチャと連携するシステムの保護が含まれます。Mandiant は、ウォレット インフラストラクチャ、より広範なプラットフォーム インフラストラクチャ、従業員のワークステーション内で悪意のあるアクティビティを早期に特定するためのプロアクティブな脅威検出の重要性も強調しています。最後に、組織は、調査に役立つ適切なデータに加え、影響を抑制するための適切な封じ込めとセキュリティを強化した管理によって、侵入への対応準備を整える必要があります。

暗号通貨組織の保護は複雑なタスクです。Mandiant は、プロアクティブなセキュリティと継続的な改善の文化を構築し、「暗号通貨組織の保護」の推奨事項をベースラインとして実践することで、業界全体で侵入の成功件数が減少することを期待しています。

セキュリティ リーダーへの行動喚起

暗号通貨組織のセキュリティ リーダーは、「暗号通貨組織の保護」を最大限に活用するために、以下の措置を講じる必要があります。

-

業界のベスト プラクティスや「暗号通貨組織の保護」に記載されている推奨事項に照らして現在のセキュリティ ポスチャーをベンチマーク評価する包括的なセキュリティ評価を実施します。リスク分析によって管理のギャップを特定し、修正作業に優先順位を付けます。

-

評価に基づいてセキュリティ ロードマップを開発し、実装します。明確なタイムラインと、防止、検出、対応の機能間でのリソース配分を決定し、技術的、戦略的な改善に重点的に取り組みます。

-

セキュリティを重視する文化を醸成することで、業界内で最も信頼される組織となれるよう努めます。セキュリティに投資し、セキュリティが組織全体の責任であるという認識を組織に植え付けます。

暗号通貨組織の将来は、組織内のセキュリティと信頼にかかっています。暗号通貨組織は、課題にプロアクティブに対処し、効果的なセキュリティ対策を実装することで、資産と顧客を保護し、業界の安全性と復元力の向上に貢献できます。

Mandiant は、暗号通貨関連組織に、セキュリティ評価、侵害評価、脅威ハンティング、セキュリティ モニタリング、脅威インテリジェンス、インシデント対応などの幅広いサービスを提供しています。Mandiant の経験とサポート内容についてご関心をお持ちの場合は、こちらからご連絡ください。

謝辞

校閲協力: Adrian Hernandez、Robert Wallace、Joseph Dobson、Mohamed El-Banna、Jigisha Patel

-Mandiant、執筆者: Joshua Goddard