Google Cloud の新サービス「Assured Open Source Software」のご紹介

Google Cloud Japan Team

※この投稿は米国時間 2022 年 5 月 18 日に、Google Cloud blog に投稿されたものの抄訳です。

デベロッパー コミュニティ、企業、行政機関において、ソフトウェアのサプライ チェーンのリスクに対する認識が高まっています。Log4j や Spring4shell などの脆弱性修正に要した労力や、オープンソース サプライヤーを狙ったサイバー攻撃が前年比 650% 増となった事実は、オープンソース ソフトウェアのセキュリティ強化という重要な課題に対する注目度を高めました。行政機関および規制当局は、ホワイトハウスによる国家のサイバーセキュリティの向上に関する大統領令 14028 に続き、世界中の政府や機関がソフトウェア開発ライフサイクルおよびソフトウェアのサプライ チェーンに焦点を当てた新しい要件や基準の制定を進めるなど、措置を講じています。

Google は、オープンソースの最大のメンテナー、コントリビューター、ユーザーであり続け、Open Source Security Foundation(OpenSSF)、Open Source Vulnerabilities(OSV)データベース、および OSS-Fuzz などの取り組みを通じて、オープンソース ソフトウェアのエコシステムの安全性を高めるための支援に深く関与しています。先週、Google は OpenSSF、Linux Foundation、および業界リーダーと共同で、1 月にホワイトハウスで行われたオープンソース セキュリティに関するサミットで議論されたオープンソース ソフトウェア セキュリティの取り組みを推進するための会議を開催しました。

Assured Open Source Software の発表

Google は、OSS ソフトウェアのサプライ チェーン強化を支援するため、Google Cloud の新しいプロダクトである Assured Open Source Software サービスを本日発表します。Assured Open Source Software(OSS)は、オープンソース ソフトウェアのユーザーである企業や公共部門が、Google が使用しているのと同じ OSS パッケージを、自社の開発者のワークフローに簡単に取り入れることを可能にします。Assured OSS サービスによってキュレーションされたパッケージには、以下のことが行われます。

脆弱性を発見するため、定期的にスキャン、分析、ファズテストを実施

Container / Artifact Analysis データを含む、強化されたメタデータを用意

Cloud Build でビルドを行い、SLSA 準拠の検証可能なエビデンスを提供

Google によって検証可能な形で署名

Google によって保護された Artifact Registry から配布

これらの処理により、Assured OSS はさまざまな組織において Google の豊富なセキュリティの経験を活用することを可能とし、オープンソースの依存関係を保護するための複雑なプロセスを開発、維持、運用する必要性を低減することにつながります。Assured OSS は 2022 年第 3 四半期にプレビューに入る予定です。

Google Cloud と Snyk のコラボレーションを発表

さらに、本日 Google Cloud と Snyk は、デベロッパーがオープンソースの依存関係のリスクと影響を理解するための支援を推し進め、Assured OSS を使用したリスク低減につなげられるよう、協力を進める意向を発表しました。具体的な内容は以下のとおりです。

Assured OSS を Snyk のソリューションにネイティブ統合し、共通のお客様がコードを開発している場所を問わず利用可能とする。

Snyk の脆弱性情報、トリガー アクション、および修正のための推奨事項を、Google Cloud のセキュリティおよびソフトウェア開発ライフサイクル ツール内で共通のお客様が利用可能とし、デベロッパー エクスペリエンス向上につなげる。

このコラボレーションにより、デベロッパーの皆様において重大な脆弱性を持つオープンソース ソフトウェアを導入する可能性を減らすとともに、脆弱性に関連する影響のより迅速な特定と、新たな脅威のより効果的な排除、修正措置の自動化促進を実現いたします。

Assured OSS Service の内容

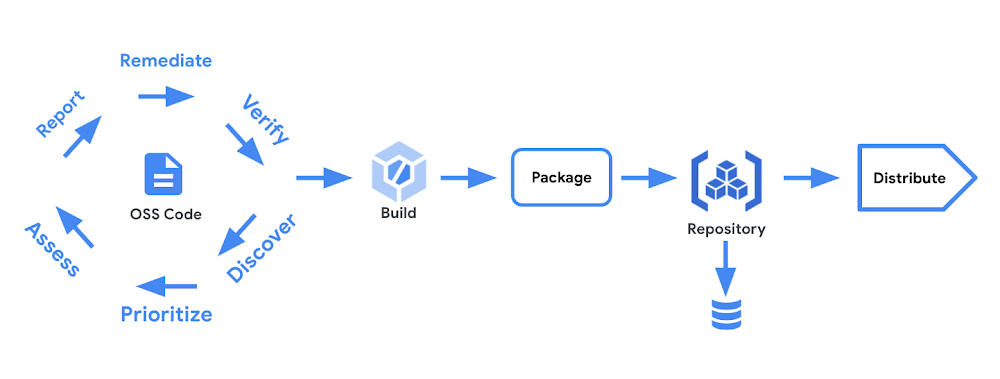

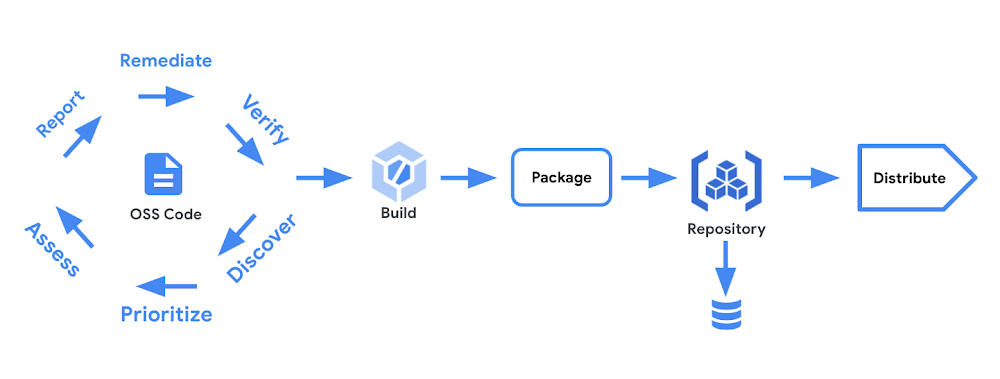

上の図は、オープンソースの依存関係のソフトウェア サプライ チェーンの多くの段階を詳細に示しています。企業によって、このライフサイクルへの入口は大きく異なります。ある企業はソースからパッケージをビルドし、またある企業は信頼できるリポジトリからパッケージを取得します。

Google を含むいくつかの組織は、コントロールを一元化し、エンドツーエンドのプロセスの各ステップを積極的に保護しています。Google の場合は、まず依存関係にあるソースコードの安全なコピーを個別に管理し、独自の脆弱性スキャンを実施します。継続的によく利用されるオープンソース プロジェクト 550 件をファジングし、2022 年 1 月現在、36,000 件以上の脆弱性を発見しています。これは OSV への貢献度として最大級のものです。

次の段階として、統合された整合性、来歴、セキュリティ チェックを含む、エンドツーエンドのビルド、デプロイ、配布のプロセスを管理しています。Google 社内で実施しているセキュリティ対策に基づいて、さまざまな組織がソフトウェアのサプライ チェーンのセキュリティの成熟度を評価し、次のレベルへ進むための重要なステップを理解できるように、SLSA フレームワークを作成しました。

Google は、多くの企業がこのような包括的なプログラムを構築し、運用するためのリソースや経験を持っていないことを認識しています。各開発チームがサードパーティのソースコードやパッケージの入手先、ビルド方法、組織内での再配布方法などを、それぞれの目標、脅威やリスクモデル、リソースに応じて個別に決定しているケースもあると思われます。しかし、エンドツーエンドのプロセスがないため、各ステップでリスクにさらされることになります。

Assured OSS は、Google が利用している OSS パッケージへのアクセスを提供することで、Google が自社の OSS ポートフォリオに適用している徹底したエンドツーエンドのセキュリティ能力とプラクティスを、企業のお客様が直接活用していただけるようにするものです。また、ユーザーの皆様各自の OSS ポートフォリオからパッケージを提出いただくことで、Google Cloud のマネージド サービスを通じて保護、管理することも可能です。

次のステップ

Google は、お客様のパートナーとして、企業の開発ワークフローにおける OSS の利用を管理するお手伝いができることを嬉しく思います。Snyk とのコラボレーションにより、特に Google Cloud において、デベロッパーのためのクラウド移行やアプリケーションのモダナイゼーションをさらに簡素化し、安全なものにできます。

Assured OSS の詳細とご利用については、こちらのお問い合わせフォームにご記入ください。

- セキュリティおよびプライバシー担当グループ プロダクト マネージャー Andy Chang