インシデントの自動修復を可能にする Google Cloud 不正行為イベント ロギングのご紹介

Alex Dininger

Program Manager, Google Cloud CISO

Akshara Sundararajan

Software Engineer, Google Cloud

※この投稿は米国時間 2025 年 1 月 7 日に、Google Cloud blog に投稿されたものの抄訳です。

Google Cloud は、お客様とのパートナーシップを通じてより強固なセキュリティを実現できるよう、全力で取り組んでいます。

この取り組みの一環として、Google Cloud のお客様は Cloud Logging を使用して Cloud 不正行為イベントをトラッキングできるようにしました。対象にできるのは、サービス アカウント キーの漏洩、クリプトマイニング インシデント、マルウェアなどのイベントです。

クラウド リソースに影響を及ぼすこうした不正行為が特定された場合、構造化されたログ形式とメール通知という 2 種類の詳細な通知を受け取れるようになりました。

Cloud 不正行為イベント ロギングは、お客様が重要な不正行為やセキュリティに関する通知を受け取るための、より効率的かつ効果的な方法を提供することに重点を置いています。これまで、お客様への通知はメールでのみ送信されていたため、整合性、自動化、継続性において課題が生じることがありました。

お客様からのフィードバックにお応えして、メール通知を補完する Cloud 不正行為イベント ロギングを開発しました。これらのログ通知を活用することにより、お客様はログを利用して、不正行為やセキュリティの問題をより効率的かつ効果的に解決するための一貫した自動化プロセスを開発できます。そのメリットをいくつかご紹介します。

-

Cloud Logging で直接アクセス: これらの通知は Cloud Logging でログとしてすぐに利用できるため、検索や管理が容易です。

-

自動化の強化: 構造化されたログ形式を使用してこれらの通知を既存のセキュリティ モニタリング システムやインシデント対応システムに統合できるため、潜在的な脅威に対処する時間を短縮できます。

- 過去の傾向分析: 過去の不正行為イベントに関する分析情報を取得してパターンを特定し、セキュリティ対策を事前に強化できます。

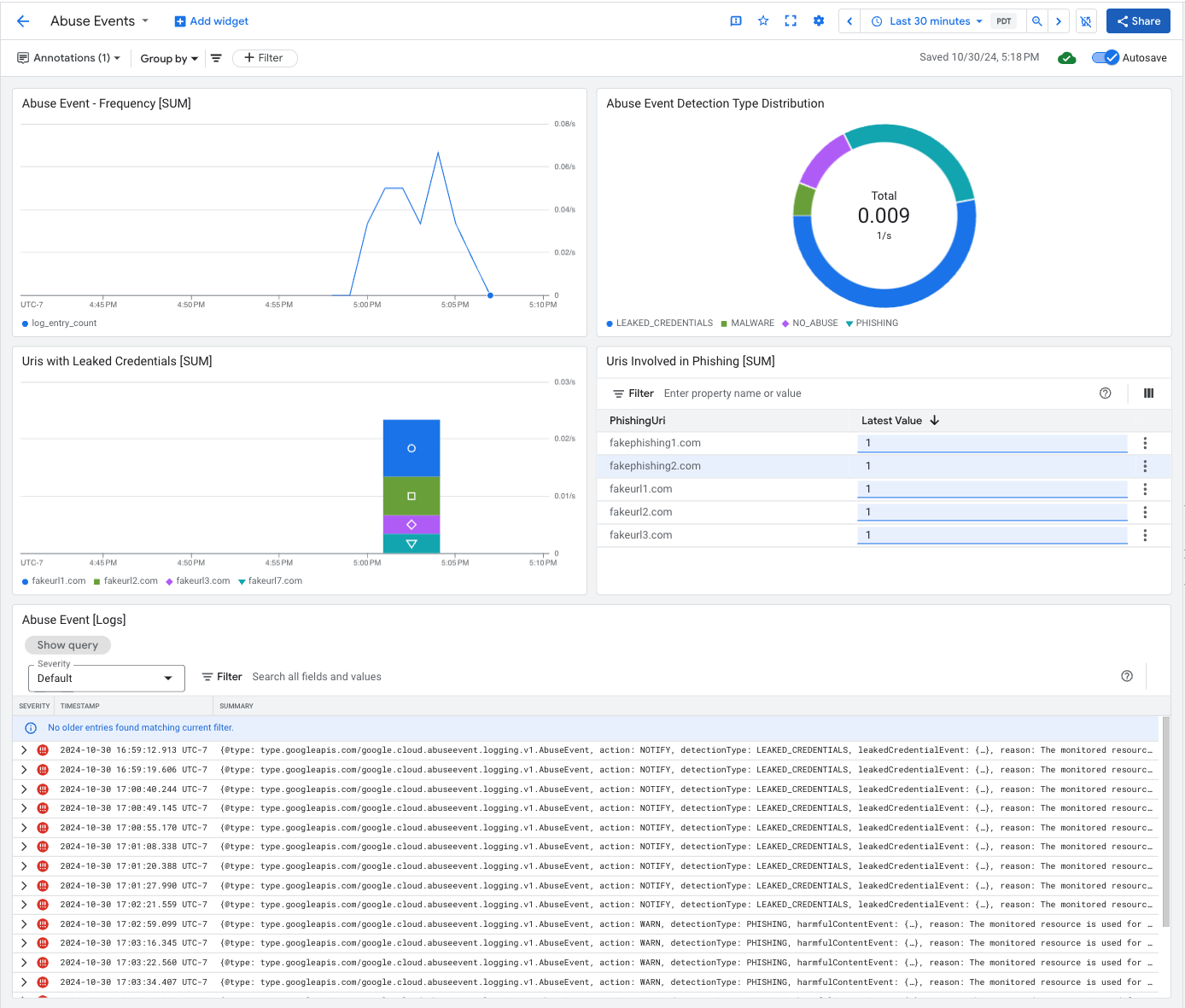

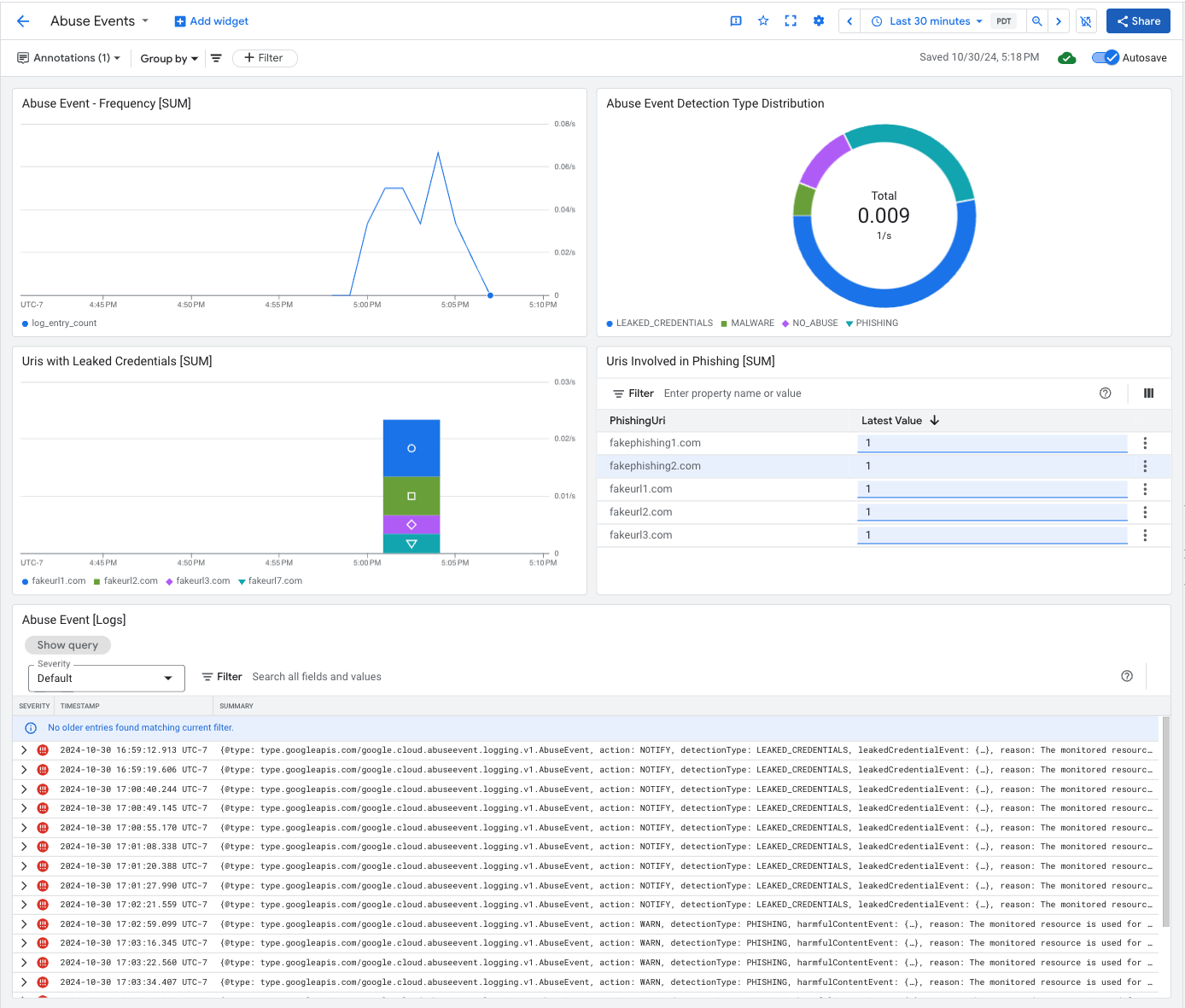

Cloud Logging を使用して Cloud 不正行為イベントログを基盤に構築されたダッシュボード。

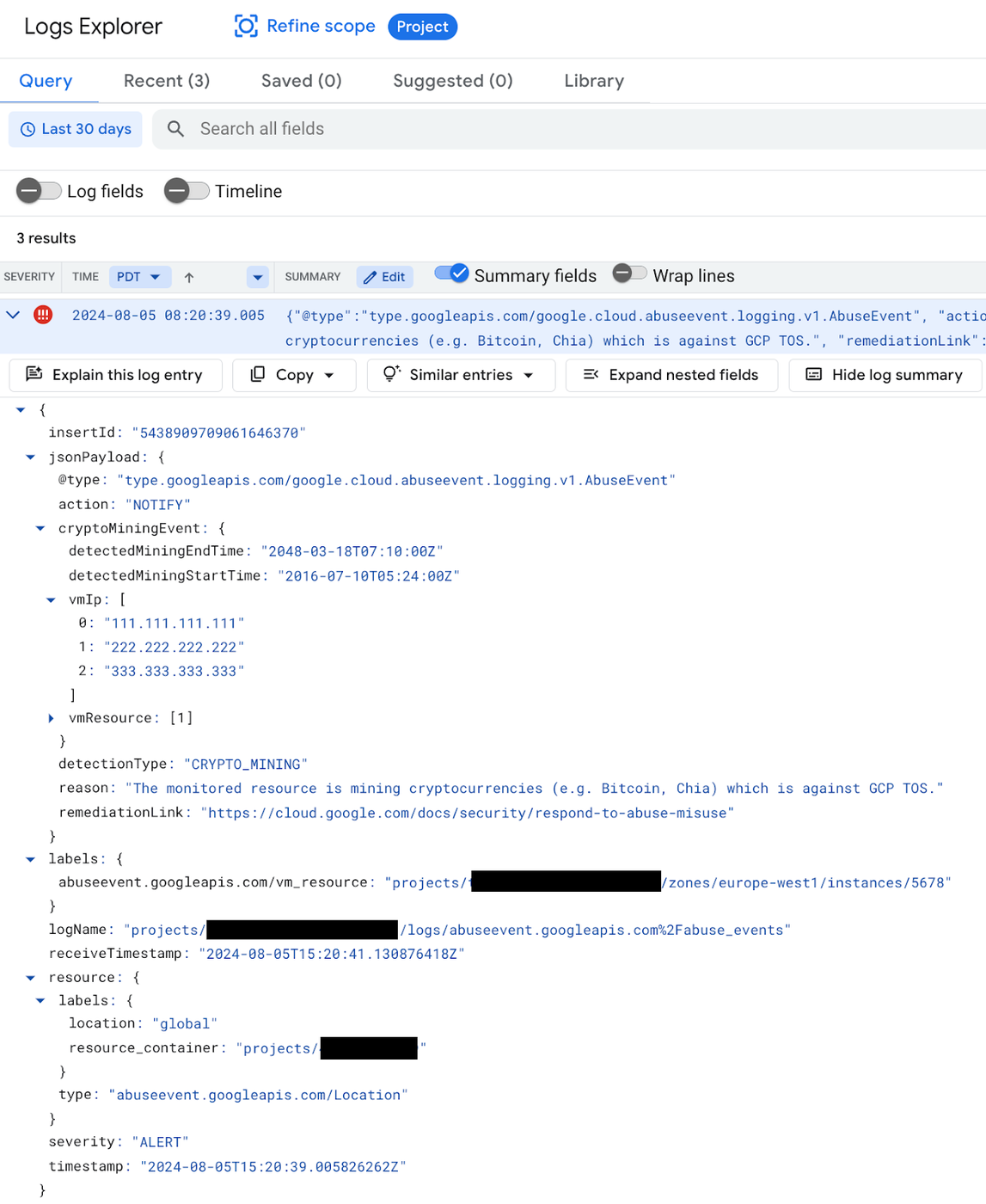

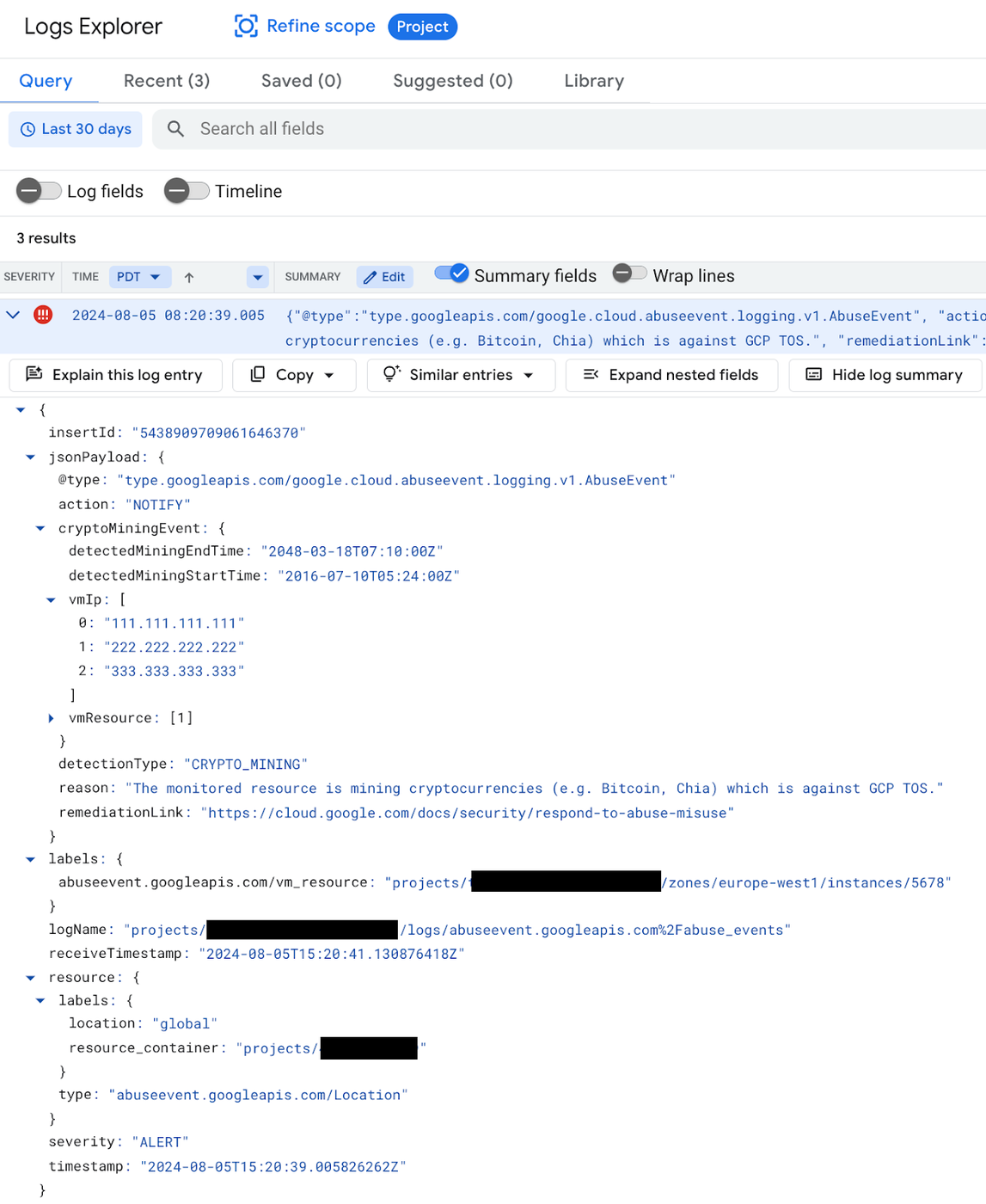

ログ エクスプローラ内の CRYPTO_MINING の Cloud 不正行為イベントログ。

この新しいロギング システムは、お客様に対する Google の取り組みを強化するものであり、また、Google の運命共有モデルに合致するだけでなく、Google Cloud をより安全にするものです。Cloud 不正行為イベントは、潜在的な不正行為を特定するためにベスト エフォート形式で提供されます。これらの通知を独自のセキュリティ対策と組み合わせて、包括的に保護することをおすすめします。

モニタリングとダッシュボード

今回の Cloud 不正行為イベントと Cloud Logging の新たな統合により、自動化されたタイムリーな通知でセキュリティが強化されます。Cloud Monitoring を使用すると、ログの傾向を観察して、特定の条件が満たされた場合(重要な種類の不正行為イベントを受信したときなど)に通知を受け取ることができます。たとえば、Cloud 不正行為イベントから提供されるログに基づいて、サービス アカウント キーが漏洩して公開されたことを Google が認識した場合はいつでも通知するようアラート ポリシーを構成できます。

また、ログのカスタム ダッシュボードを設定して、環境の全体的な健全性とセキュリティに関する分析情報を得ることもできます。Cloud Logging の Cloud 不正行為イベントには、セキュリティとモニタリングを効果的に管理するための柔軟なオプションが多数用意されています。たとえば、各プロジェクトのログを一か所に集約したい場合は、組織レベルの集約シンクを使うと便利です。さらに、ログ分析を使用してログデータを分析するクエリを実行することもできます。これにより、結果を簡単にグラフ化したり、クエリしたりすることができるため、ログのパターンや傾向を明らかにするのに役立ちます。

不正行為イベントへの対応の自動化

リアルタイムで Cloud Logging イベントを検出して対応する方法はいくつかあります。たとえば、インスタンス上でクリプトマイニングが検出されたら VM を自動でデプロビジョニングするよう構成したい場合は、以下の手順を行います。

-

Logging シンクを作成し、クリプトマイニングに関連する不正行為イベントをビジネス ロジックに送信します。以下のフィルタを使用するとログを分離できます。

-

resource.type="abuseevent.googleapis.com/Location"

-

jsonPayload.detectionType="CRYPTO_MINING"

-

Pub/Sub トピックを作成します。Logging シンクは、フィルタされた不正行為イベントをこのトピックにルーティングします。また、Pub/Sub メッセージを介して、不正行為イベントに基づき非同期で Cloud Functions を開始します。

-

compute.instances.stop または compute.instances.suspend を使用して VM をシャットダウンまたは一時的に停止する Cloud Functions の関数を設定します。AbuseEventの jsonPayload データを使用して、HTTP リクエストに必要なパラメータを入力できます。代わりに、Pub/Subトピックで Cloud Scheduler をトリガーして、VM インスタンスをシャットダウンさせることも可能です。

Cloud 不正行為イベントログを Google Security Operations に取り込むと、集約された自社のセキュリティ情報を保存、検索、調査できます。不正行為ログを外部のセキュリティ情報およびイベント管理システム(SIEM)にエクスポートしてさらに分析やカスタムの自動化を行いたい場合は、Google Cloud Storage バケットや、サードパーティの統合をサポートする Pub/Sub トピックなど、サポートされている宛先にログをルーティングする必要があります。

不正行為の通知や警告への対応について詳しくは、ドキュメントをご確認ください。Cloud 不正行為イベントログのペイロード形式に関する技術情報については、こちらをクリックしてください。

-Google Cloud CISO、プログラム マネージャー Alex Dininger

-Google Cloud、ソフトウェア エンジニア Akshara Sundararajan