医療機関のサイバー レジリエンスにおいて「可視性」が果たす重要な役割

Google Cloud Japan Team

※この投稿は米国時間 2022 年 3 月 25 日に、Google Cloud blog に投稿されたものの抄訳です。

正しく機能するテクノロジーは信頼して当然です。しかし私たちは、その価値がないテクノロジーを信頼してしまうこともあります。医療を提供するためのテクノロジーでそのようなことをした場合、患者さんの安全性や、グローバル医療システムのセキュリティと信頼性をリスクにさらすことになります。

グローバル医療システムを構成する各機関も、サイバーセキュリティ対策とテクノロジーに信頼を置いてシステムを稼働させ、絶え間なく仕掛けられる攻撃に対処しています。サイバー攻撃に屈した医療機関の話は珍しくありませんが、デジタル境界の防御に成功し、患者さんを治療して守る力を維持できた医療機関の話はあまり聞きません。

成功した機関とそうでない機関の違いは何でしょうか?サイバー攻撃に対する医療機関の復元力を高めたのは、どのようなサイバーセキュリティ スキルでしょうか?医療機関で独自のサイバー レジリエンスを強化するという以前の投稿で取り上げたように、攻撃者を撃退し、グローバル医療システムが利用するセキュリティとテクノロジーに対する信頼性を構築するには、可視性と脆弱性対策の慣行を確立する必要があります。

医療とサイバーセキュリティに関するシリーズでは、次に、グローバル医療システムに取り組むサイバーセキュリティ チームが、患者さんの治療と安全性を確保するための、維持持続可能な可視性メカニズムの確立に焦点を当てたいと思います。

可視性については、たとえば患者さんが 20 種類の薬を飲んでいるのに、主治医がそのうちの 10 種類しか把握していない状況を想像してみてください。多くの医療機関とそのネットワークやシステムで使われているテクノロジーの関係は、現状はこのようなものです。どのようなテクノロジーが使われているか、そのテクノロジーに脆弱性があるか、その脆弱性はどの程度深刻か、ある脆弱性がどのように他の脆弱性につながり制御不能に陥る可能性があるのかなど、必ずしも認識されているわけではありません。

可視化することで、医療機関のテクノロジーの運用がいかに複雑であっても、その機関のテクノロジー アセット(ソフトウェア、ハードウェア、構成、保護、構築者、コンポーネントの出どころなど)の関連付けが行われ、システムとネットワークの安全性を保つうえで、各アセットが持つ重要性に優先順位を付けることができます。

効果的な可視性を構築する

テクノロジー アセットの可視性を構築するには、構造化されたアプローチが必要です。このシリーズの先のブログ投稿で説明したように、NIST サイバーセキュリティ フレームワーク(CSF)などのガイドは、重要なメンタルモデルを提供します。私たちはこのモデルを利用して、組織のサイバーセキュリティ リスク プロファイルの強みと弱みを明確に把握し、組織が保護対象とするアセットにどのように適用されるのかを把握することができます。

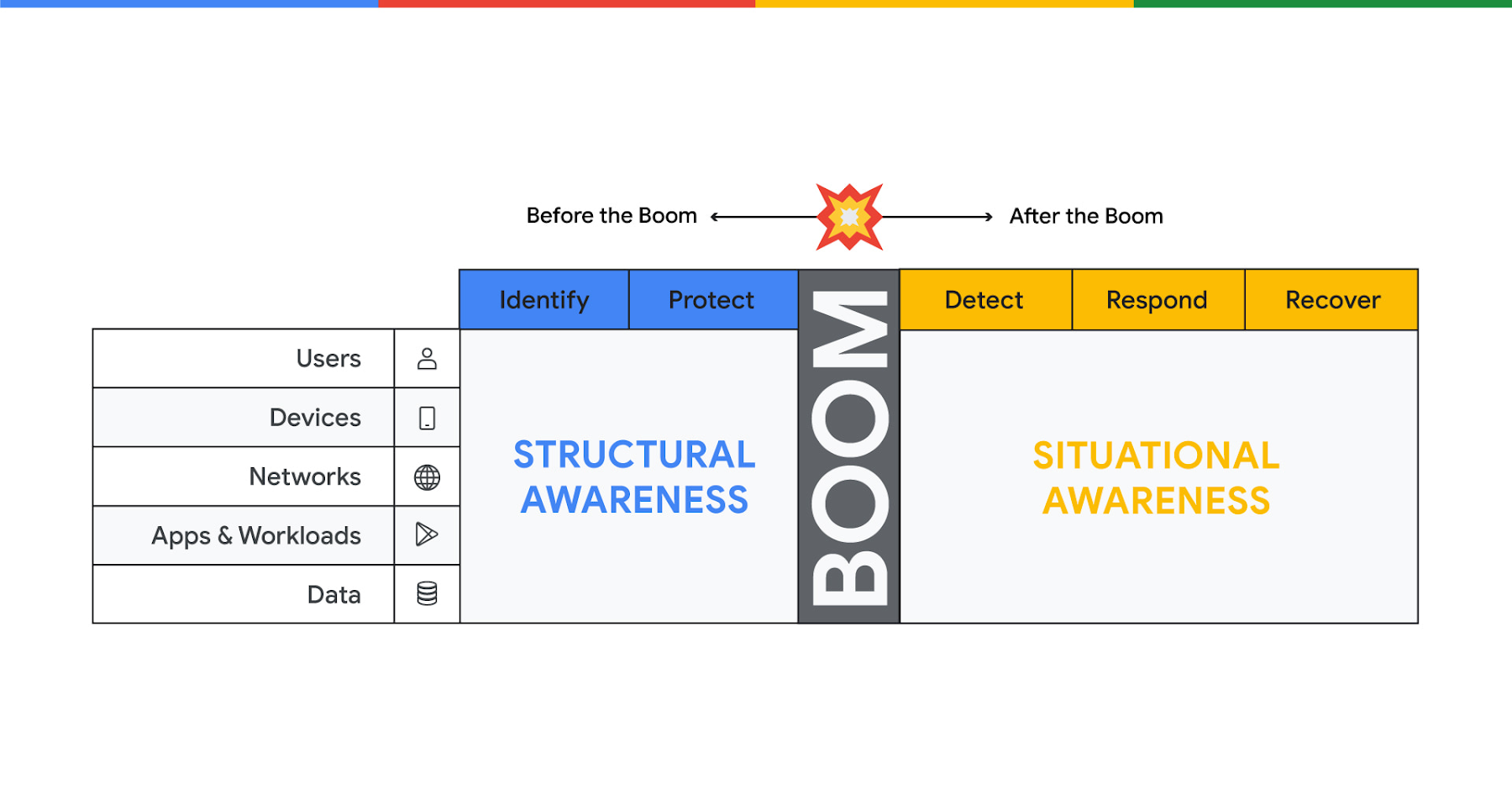

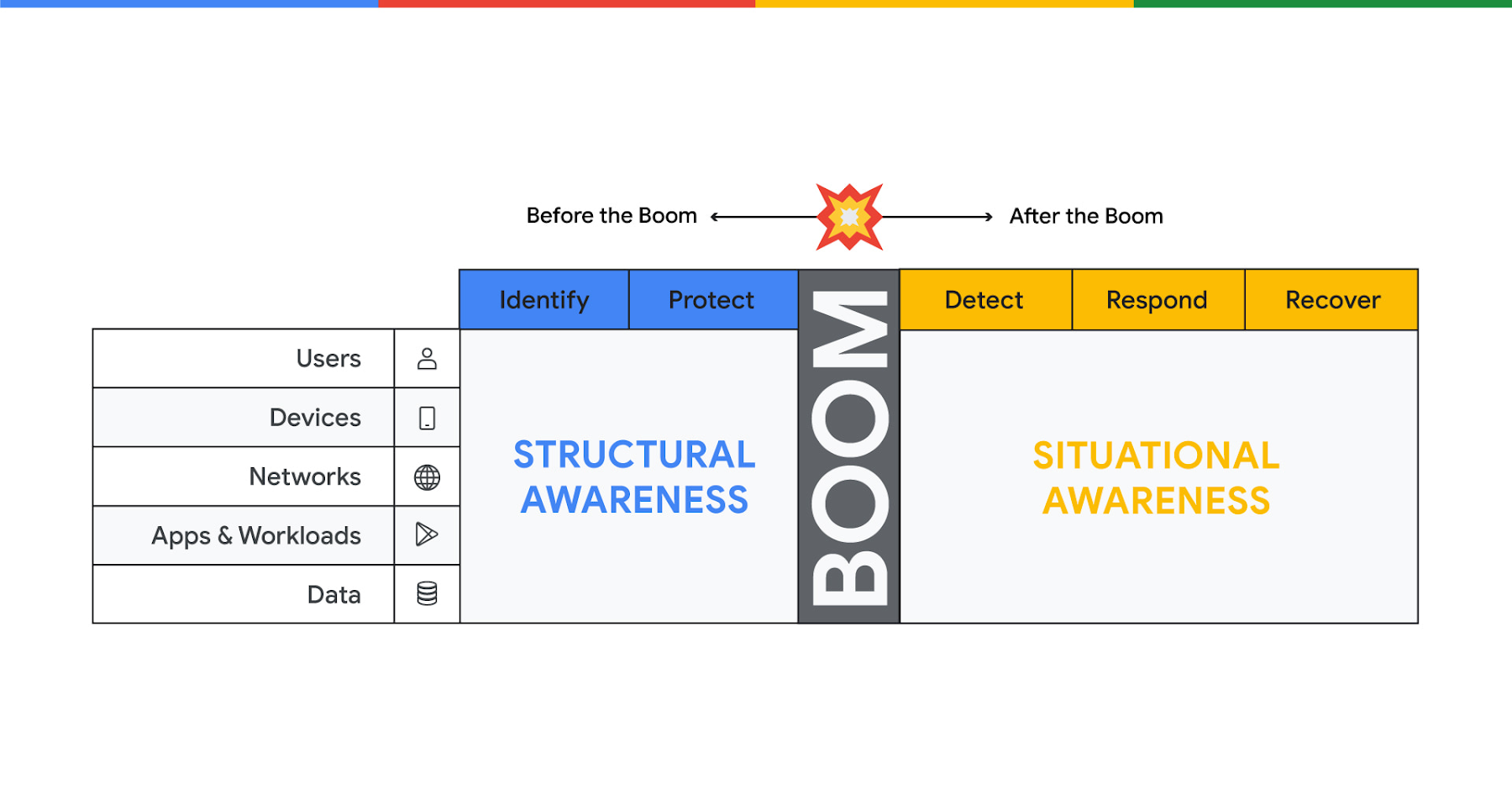

サイバーセキュリティ関連の著述家でありリーダー的存在の Sounil Yu 氏の著書 Cyber Defense Matrix では、NIST CSF フレームワークの重要な解釈が示されており、テクノロジー アセットに対する可視性とその保護方法について理解を深めることができます。可視性とは、所有するすべてのアセットを一目で把握できることだけを指すものではありません。ミッション クリティカルで、何としても保護しなければならないアセットと、重要とはいえ全体から見ればそれほどではないアセットを理解することでもあります。適切なバランスが取れていないと、すべてを守ろうとするあまり、本当に重要なものを十分に保護できなくなります。そこで必要になるのが構造認識(構造的な理解)です。

構造認識、すなわち組織のアセットの意識的な理解と状態の把握は、NIST CSF の機能である特定(Identify)と防御(Protect)に含まれるさまざまな管理策を実装することで確立されます。これらの管理策では、アセット、アセットの部品表、アセットの作成者、他のアセットとの依存関係、アセットが持つ保護対策と脆弱性、アセットが直面する脅威の特定に重点が置かれます。可視化はテクノロジー アセットの関係性を示す正確なマップを作成することができますが、構造認識はその可視性の上に成り立つもので、「脅威によってどのようにアセットが侵害されるのか?何が失われるのか?どのように起こる可能性が高いのか?それを知ることができるか?」という質問の答えを導いてくれます。

Yu 氏は、構造認識は自動化の支援によって効率的に行えるもので、多くの実務担当者や意思決定者、経営者が考えるほど人員を必要としないと述べています。サイバー攻撃を爆発に例えると、サイバーセキュリティ チームが構造認識を持つことで、爆発が「ドカン」と起こる前、つまり深刻な問題が発生する前にその爆発がどのように起こるのかを理解できるようになります。

構造認識は状況認識と関連する部分があるものの、コンセプトとしては異なる点を理解しておくことも重要です。状況認識とは、ある事象を検知して対応するメカニズムのことです。構造認識は「爆発前」を目指すメカニズムであり、事象が発生しないようにアセットを守るメカニズムです。 目標とするのは「爆発前」の状態を保つことで、「爆発後」の状態になるのを避けることです。 ただしどちらのケースに対しても、積極的な保護を行い、対応できるようにしておくことは非常に重要です。

アセットをユーザー、デバイス、ネットワーク、アプリケーションとワークロード、データ(アセット種別)の観点から考え、NIST CSF が提案する可視性管理に従い、各タイプのアセットを検出するメカニズムを採用することで、構造認識の強化につながります。構造認識は深刻な問題の発生を回避することを目標としていますが、発生してしまった場合でも、対応に必要な状況認識を形成することができます。Cyber Defense Matrix は進行中のプロジェクトです。詳細(およびプロジェクトへの貢献)については、こちらをご覧ください。

レジリエンス(復元力)を考慮したアセット検出の枠組みを形成する

サイバーセキュリティ チームは、組織の最も重要な医療サービスとそれを支援するシステムを詳しく把握する必要がありますが、この作業はそれほど容易ではありません。アセットの検出には大変な労力を強いられる場合があるからです。テクノロジーが使用されているわずかな箇所まで掘り下げて、ハードウェア、ソフトウェア、ユーザー、データをコンポーネント単位で見つけ、カウントして監査するという作業を想像すると、あまりにも手間がかかるため、できるかどうか疑問に感じられることでしょう。この作業の労力を軽減する手段としては、品質や安全性の問題による影響が、組織と組織に依存する人々に与える損害の大きさを基準として、ビジネスの各部分に優先順位を付けるという方法が考えられます。

このプロセスを監視するために各機関が使用する測定法を見つけ、評価することから始めると良いでしょう。

医療機関: 事業認可を維持するために各種規制当局に提出する必要がある品質と安全性の測定法から始めます。

医療保険会社: 加入者の利益、品質要件、法的義務が満たされていることを確認するために使用するパフォーマンス改善指標を確認します。

医療 IT サービス: 稼働時間、目標復旧時間と復旧時点、応答所要時間など、契約の遵守状況を測定するためのサービスレベル契約を使用します。

ライフサイエンス組織: 該当するグッド プラクティスの定義と、製品やサービスの品質と安全性のレベルを監視するために使用する指標から始めます。

ネットワーク接続された医療機器(輸液ポンプ、植込み型ペースメーカー、人工呼吸器、心電図装置、MRI 装置など)をはじめとする、医療分野に固有のテクノロジーを分析するときは、サーバー攻撃を受けた場合に、直ちに安全性が損なわれるのは何かを考えることが重要です。すぐには思いつかないという場合は、国際医療機器規制当局フォーラムが作成したリスク分類モデルを使用することで、答えが出せるかもしれません。血液バンクや検体用の冷蔵庫、空調、空気処理、感染管理、空気圧チューブ システムなどのオペレーション テクノロジーも、さまざまなインベントリ管理作業を特定して優先順位を付けるために使用できるでしょう。

優先順位を設定したら、重要なサービス、サービスの所有者、所有者が利用しているシステム、テクノロジー自体のデータ収集を開始します。

Google Cloud でのインベントリ管理

サービスとテクノロジーの関連付けは、一度だけ行えば良いというものではありません。環境内のすべてのアイテムについて最新の状態を確認できるようにするため、インベントリの作成と保守は、時間をかけて自動化する必要があります。非常に動的な環境を持つ組織には特にこれが必要です。

Google Cloud は、アセットの検出とカタログ化に関するベスト プラクティスを Cloud アーキテクチャ センターで提供しています。特定(Identity)と防御(Protect)カテゴリの実装管理については、NIST フレームワークと Google Cloud に関する技術論文をご覧ください。自動化は、完全かつ正確なインベントリを構築し、維持するうえで有効です。Google Cloud で稼働するさまざまなリソースのインベントリは、Google Cloud Asset Inventory と Security Command Center を使用して構築できます。Cloud Build は Google Cloud の CI / CD プラットフォームで、SLSA 1 を実装し、マネージド パイプラインを通じてデプロイされたソフトウェア アーティファクトについて、信頼できる監査を提供します。Cloud DLP は、Google Cloud Storage や BigQuery などのサービスに保存されているデータのインベントリを構築し、ラベル付けを行います。

一方、多数の Google Cloud Marketplace パートナーが、包括的なインベントリを構築できるソリューションを提供しており、イノベーションが技術的な選択肢を常に改善しています。セキュリティ テクノロジーの新しい分野の一つである攻撃対象領域の管理では、これまで未知であったアセットを検出することができます。復元力に関する次回のブログでは、ソフトウェア部品表(Software Bill of Materials: SBOM とも呼ばれる)を使ってアプリケーションの可視性と構造認識を高める方法について説明します。

この作業を進めるうえで注意すべきことは、あらゆるネットワークに接続され、あらゆるサービスを支えている、すべてのデバイスのすべてのコンポーネントに対する 100% の可視性を得ることが目標ではないという点です。インベントリ プロセスが恣意的に決定された「完了率」に達したからといって、成功や失敗が確定するわけではありません。目標とするのは、品質と安全性がリスクにさらされているアセットについて、可視性を拡大し、構造認識を深めることを優先して、復元力を向上できるようにすることです。

最後に、これまで医療業界では主にデータの機密性を保護することに重点を置いてきた、という点を強調しておきたいと思います。もちろんこれは重要なことですが、機密性の保護を最優先(場合によっては唯一の目標)とする方針は転換して、セキュリティ プログラムを進化させる必要があります。

復元力を高めるには、患者の治療に直接関わるテクノロジーの安全性、完全性、可用性を実現するサイバーセキュリティ ケイパビリティ(能力)を設計して構築する必要があります。健康を維持するために依存しているテクノロジーの可視性を高めることで、どの部分が信頼でき、どの部分が信頼できないのか、理解を深めることができます。つまり、復元力を獲得する道のりにおいて、可視性を高めることが重要な初期段階となるのです。

- Google Cloud、CISO オフィス ディレクター Taylor Lehmann

- Google Cloud、セキュリティ編集者 Seth Rosenblatt