Google、ピーク時で 3 億 9,800 万 rps を超える、現時点で最大規模の DDoS 攻撃を緩和

Emil Kiner

Senior Product Manager

Tim April

Security Reliability Engineer

この攻撃は、ストリーム多重化をベースにした最新手法 HTTP/2 Rapid Reset を使用

※この投稿は米国時間 2023 年 10 月 11 日に、Google Cloud blog に投稿されたものの抄訳です。

Google の DDoS 対策チームはこの数年で、分散型サービス拒否(DDoS)攻撃が指数関数的に規模を増す傾向を観察してきました。昨年は、当時記録されたなかで最大規模の DDoS 攻撃をブロックしました。今年 8 月には、さらに大きな規模(7.5 倍)の DDoS 攻撃をブロックしました。この攻撃も、新しい手法を使ってウェブサイトやインターネット サービスを停止させようとするものです。

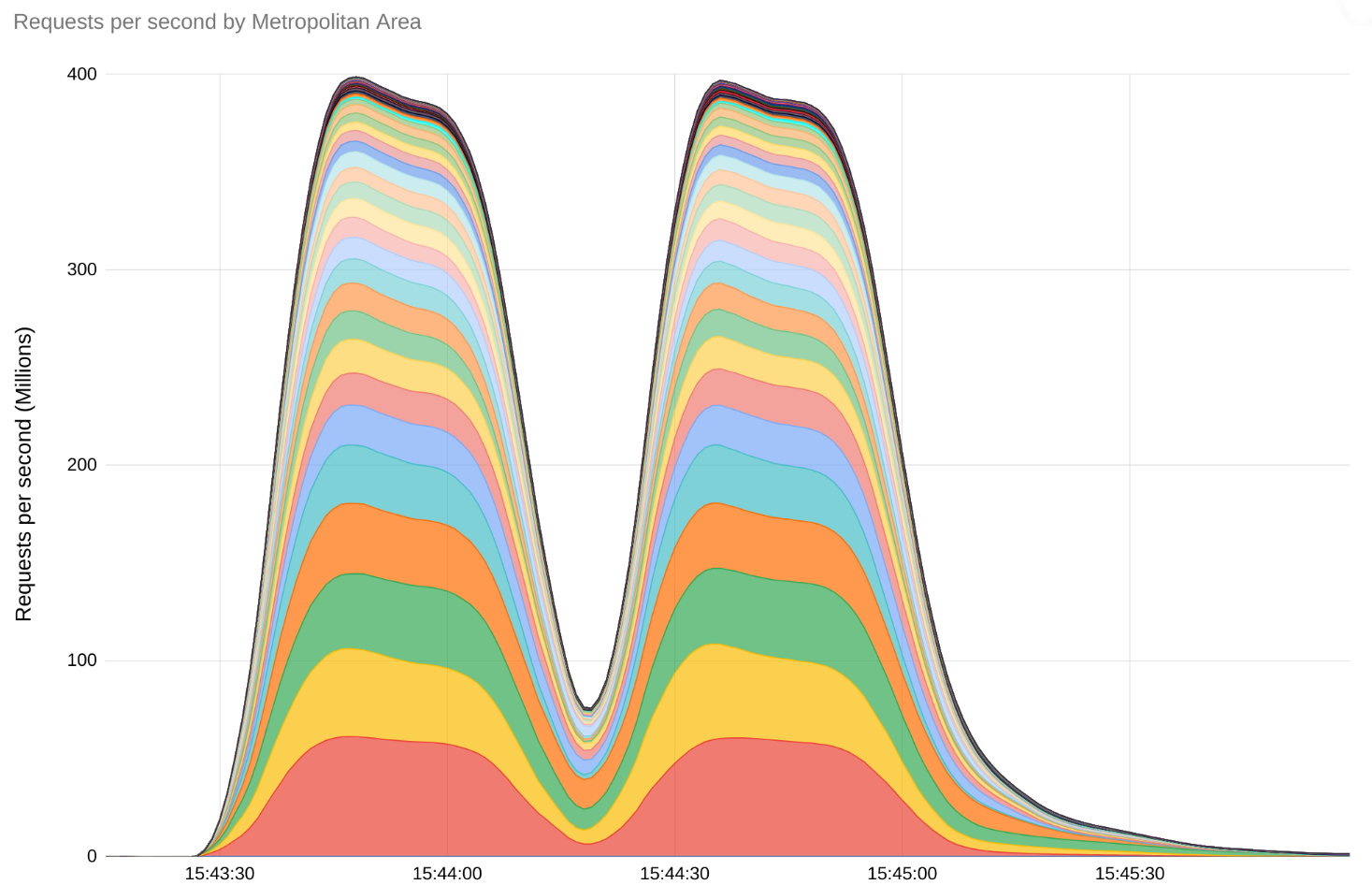

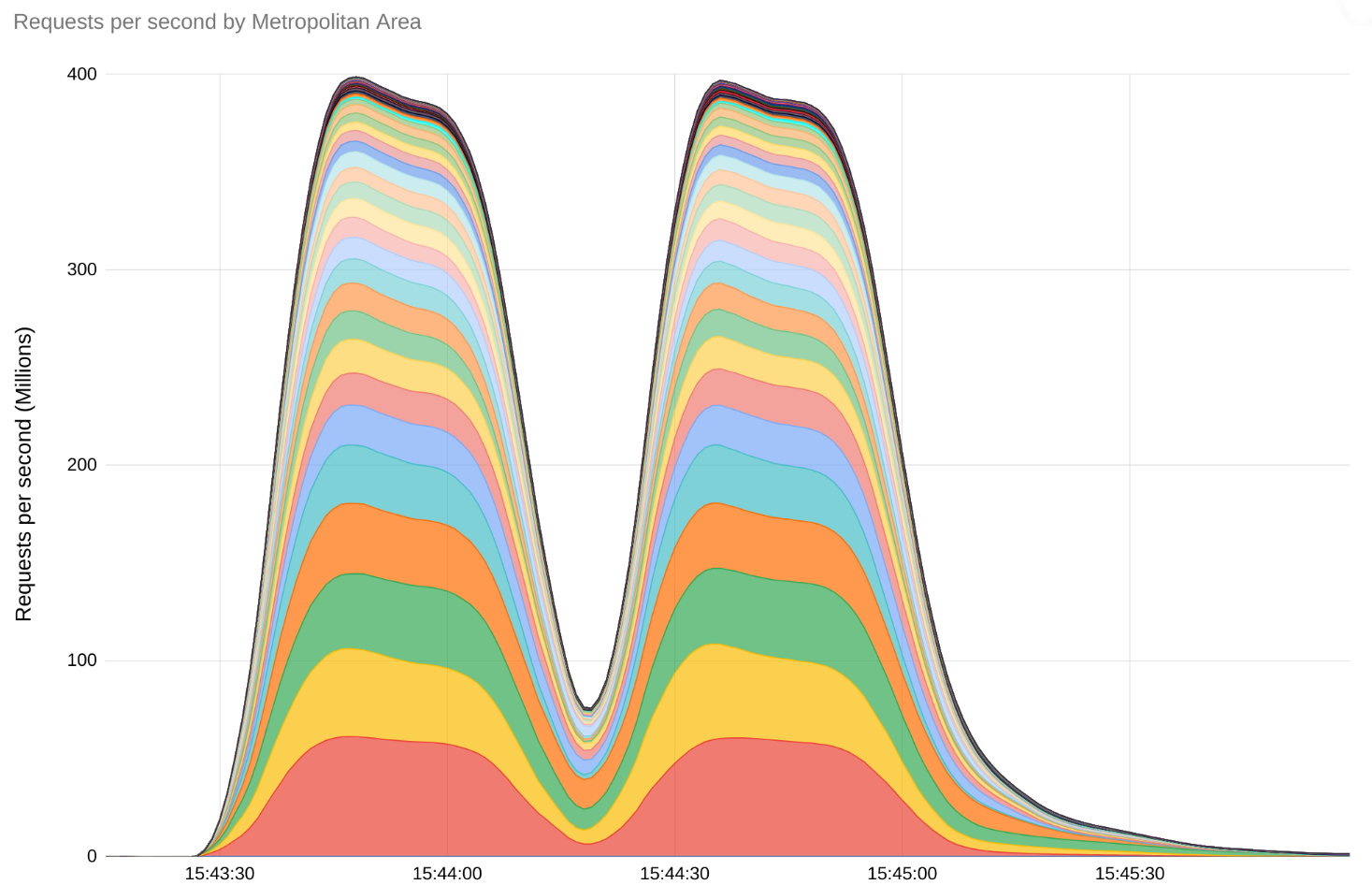

この新たな一連の DDoS 攻撃はピーク時で 3 億 9,800 万リクエスト/秒(rps)に到達し、ストリーム多重化をベースにした最新の HTTP/2「Rapid Reset」手法を使って、複数のインターネット インフラストラクチャ企業に影響を与えました。対照的に、昨年記録されたなかで最大規模の DDoS 攻撃は、ピーク時で 4,600 万 rps となっています。

規模的な意味では、これら 2 つの攻撃だけで、2023 年 9 月中に Wikipedia で報告された記事閲覧数の合計よりも多くのリクエストが生成されたことになります。

Google がピーク時で 3 億 9,800 万 rps の DDoS 攻撃を緩和

最近の攻撃の波は 8 月末に始まって現在まで続いており、Google のサービスや Google Cloud インフラストラクチャ、Google のお客様を含めた大手インフラストラクチャ プロバイダがターゲットとなっています。これらの攻撃は Google が見てきたなかでも最大規模ですが、Google のグローバルなロード バランシングと DDoS 緩和インフラストラクチャによりサービスの運用を継続できました。Google とそのお客様、その他のインターネット関連組織を守るため、Google は業界のパートナーと協力して、攻撃の仕組みの理解と、これらの攻撃に対応して導入可能な緩和策の策定に努めました。

一般的に、DDoS 攻撃はインターネットに接続されたウェブサイトやサービスを停止させ、アクセス不可能にしようとします。攻撃者が圧倒的な量のインターネット トラフィックをターゲットに送りつけることによって、ターゲットが受信リクエストを処理する能力が枯渇する可能性があります。

DDoS 攻撃は、ビジネス上の損失を発生させたり、ミッション クリティカルなアプリケーションを利用できなくするなど、被害を受ける組織に幅広い影響を及ぼします。多くの場合、それによって組織に時間的・金銭的な負担がかかります。DDoS 攻撃からの復旧には、攻撃の終了後も長い時間がかかります。

Google による調査と対応

Google の調査によると、この攻撃には、広く採用されている HTTP/2 プロトコルの機能であるストリーム多重化を利用した「Rapid Reset」という新しい手法が使われたことがわかっています。この新しい Rapid Reset 手法に関する詳細な分析と、レイヤ 7 攻撃の進化について、関連ブログ投稿で解説しています。

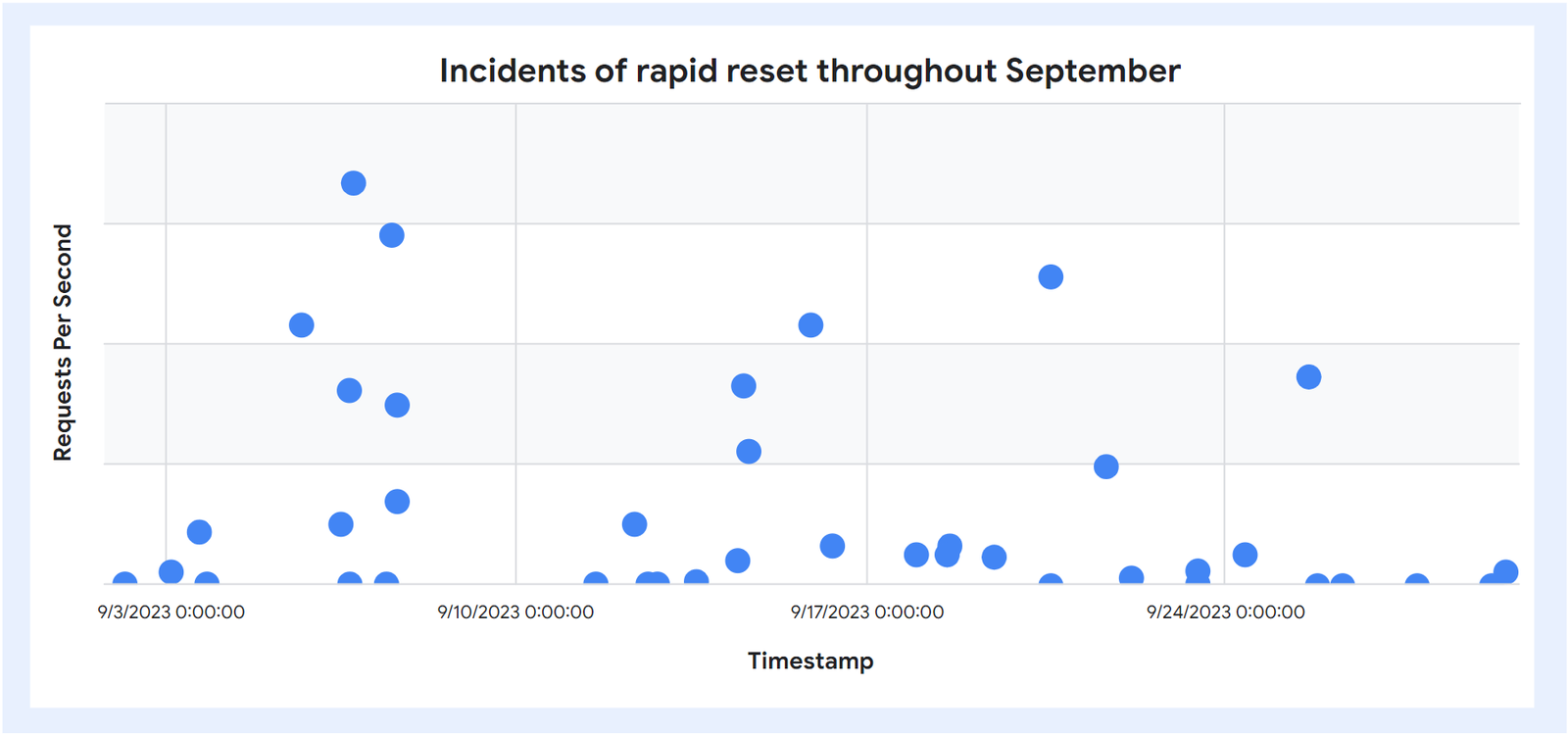

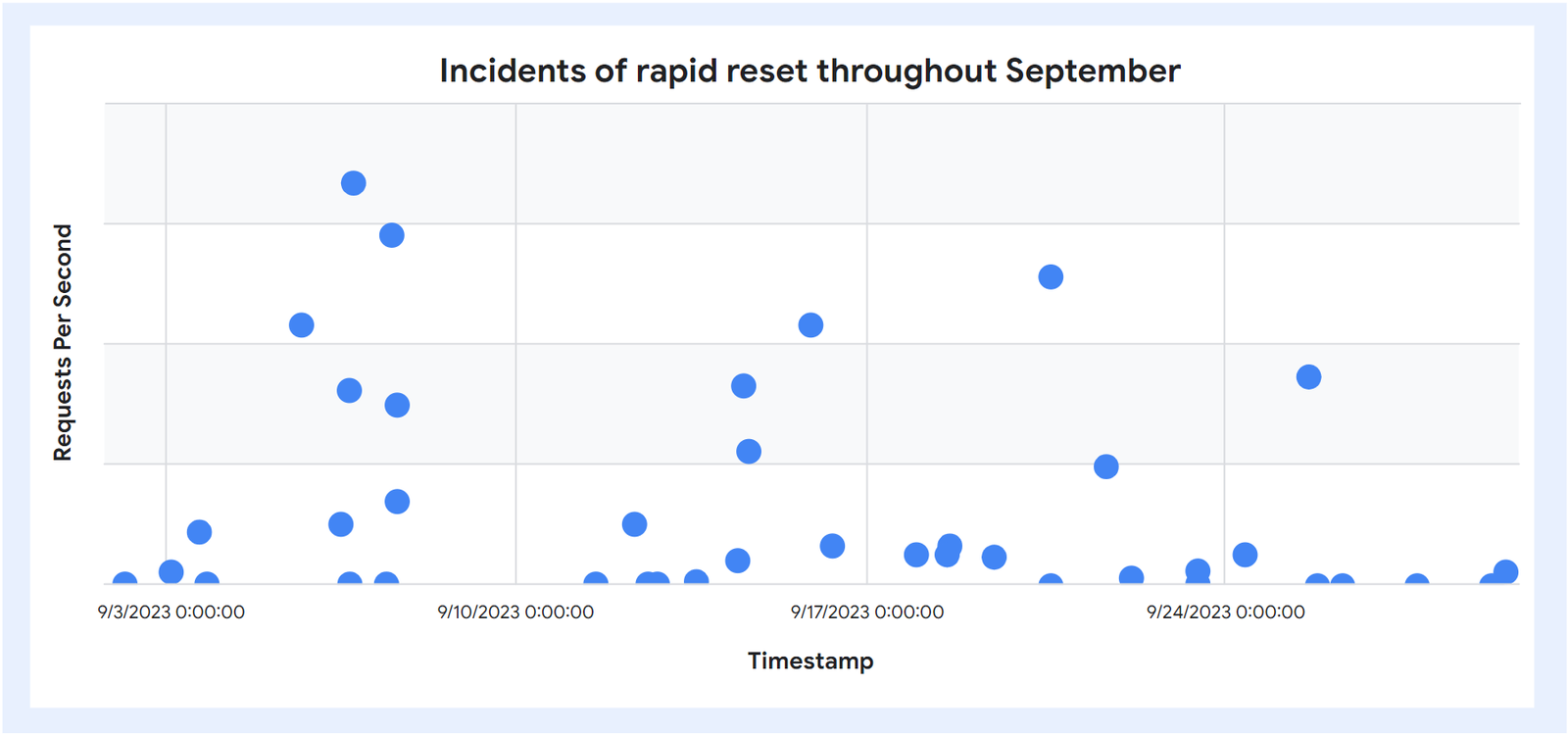

Google は、この攻撃キャンペーンが 2023 年 9 月全体にわたって続いたことを観察

Google は、Google のサービスとお客様のサービスが大きな影響を受けずにいられるようにするために、エッジ容量に莫大な投資を行っています。これにより、Google のネットワークのエッジで攻撃を緩和することができました。攻撃の手法を詳しく把握した時点で、一連の緩和策を作成し、この攻撃手法を効率的に緩和すべくプロキシとサービス拒否攻撃防御システムを更新しました。Google Cloud のアプリケーション ロードバランサと Cloud Armor は、インターネットに接続されたサービスを提供するために Google が使用しているものと同じハードウェアとソフトウェアを利用しています。そのため、アプリケーション ロードバランサや Cloud Armor を利用している Google Cloud のお客様が所有する、インターネットに接続されたウェブアプリやサービスも同じように保護されます。

CVE-2023-44487 に対する業界の連携と対応

8 月にこれらの攻撃を初めて検出した後まもなく、Google は追加の緩和戦略を適用し、HTTP/2 プロトコル スタックを実装している他のクラウド プロバイダやソフトウェア メンテナンス企業と連携して、業界の垣根を越えて対応しました。継続される攻撃と並行して、攻撃に関する知見と緩和手法をリアルタイムで共有したのです。

業界をまたぐこの連携の結果としてパッチなどの緩和手法が用意され、多くの大手インフラストラクチャ プロバイダによって使用されました。この連携によって、多数の一般的なオープンソースや商用プロキシ、アプリケーション サーバー、ロードバランサにおける新たな攻撃手法と潜在的な感受性の開示について共同で責任を負うという、現在の対策の道筋がつけられました。

この攻撃に対する集合的な感受性は CVE-2023-44487 として追跡され、CVSS スコア 7.5(10 が最高)で重大度「高」の脆弱性に指定されています。

Google は、情報の共有や、自社のインフラストラクチャへの速やかなパッチ適用、顧客への速やかなパッチ提供にご協力いただいた、業界をまたぐすべてのステークホルダーに、深く感謝の意を表します。

攻撃を受けやすい組織と求められる対応策

HTTP ベースのワークロードをインターネットに提供しているすべての企業や個人に、この攻撃を受けるリスクがあります。HTTP/2 プロトコルを使用して通信できるサーバーやプロキシ上のウェブ アプリケーション、サービス、API に脆弱性がある可能性があります。HTTP/2 をサポートするサーバーを実行している場合は、そのサーバーが脆弱でないことを検証するか、CVE-2023-44487 に対するベンダー用パッチを適用して攻撃ベクトルからの影響を抑える必要があります。HTTP/2 に対応する独自のサーバー(オープンソースまたは商用)を管理または運用している場合は、関連するベンダーからパッチが提供されたら即座に適用する必要があります。

次のステップ

ここに示したような大規模な DDoS 攻撃から防御することは困難です。パッチの有無にかかわらず、中規模以上の攻撃に直面してもサービスを実行し続けるための大きな投資をインフラストラクチャに対して行うことが、各組織に求められます。Google Cloud 上でサービスを運用している組織であれば、費用を自社で負担しなくても、Google が Cross-Cloud Network でグローバル規模で行っている対策への投資を活用して、自社アプリケーションを提供および保護することができます。

グローバルまたはリージョンごとのアプリケーション ロードバランサを使用してサービスを公開している Google Cloud のお客様は、CVE-2023-44487 などの脆弱性を悪用する攻撃を迅速に緩和する Cloud Armor の常時稼働の DDoS 対策を利用できます。

Cloud Armor の常時稼働の DDoS 対策によって、Google では毎秒数億件ものリクエストのほとんどを Google のネットワークのエッジで効率的に吸収していますが、それでも毎秒数百万件の望ましくないリクエストが通過できてしまっています。このようなレイヤ 7 攻撃から防御するため、より総合的に攻撃のトラフィックを検知、分析、緩和するための予防的なレート制限ルールや AI による適応型保護を含む Cloud Armor のカスタム セキュリティ ポリシーを導入することもおすすめします。

ここで説明した現在の DDoS 攻撃の波について詳細な技術情報を提供しています。Google Cloud Armor の DDoS 防御の詳細については、こちらをご覧ください。

- Cloud Armor シニア プロダクト マネージャー Emil Kiner

- セキュリティ信頼性エンジニア Tim April