ソフトウェア サプライ チェーンのエンドツーエンドのセキュリティを提供するソフトウェア デリバリー シールドのご紹介

Google Cloud Japan Team

※この投稿は米国時間 2022 年 10 月 11 日に、Google Cloud blog に投稿されたものの抄訳です。

組織とそのソフトウェア デリバリー パイプラインは、継続して、増加し続けるサイバー攻撃の標的となっています。オープンソース ソフトウェアは、現在ではほぼすべての公共インフラストラクチャで大規模に導入されて活用されており、ほとんどの専用ソフトウェアに広く用いられています。そのため、世界中の企業はこれまでにないほど攻撃に対して脆弱になっています。今日の組織は、ソフトウェア開発のインフラストラクチャおよびプロセスに関してより注意深くなる必要があります。開発チームと IT チームは、ソフトウェアの開発とデリバリーに関係するコード、人、システム、プロセス全体でソフトウェア サプライ チェーンを保護するより良い方法を求めています。

Google は何年にもわたり、デベロッパー コミュニティ、公的機関、パートナー様と協力して、ソフトウェア サプライ チェーンのセキュリティを強化するために SLSA(ソフトウェア アーティファクトのためのサプライチェーン レベル)などの業界全体の標準やフレームワークを確立してきました。昨年 Google は、サイバーセキュリティ強化に向けた 100 億ドルのコミットメントの一環として、世界中の公共インフラストラクチャと企業の健全性にとって不可欠な主要オープンソース コンポーネントを保護することを約束しました。

ソフトウェア サプライ チェーンのセキュリティ強化の声にお応えしました

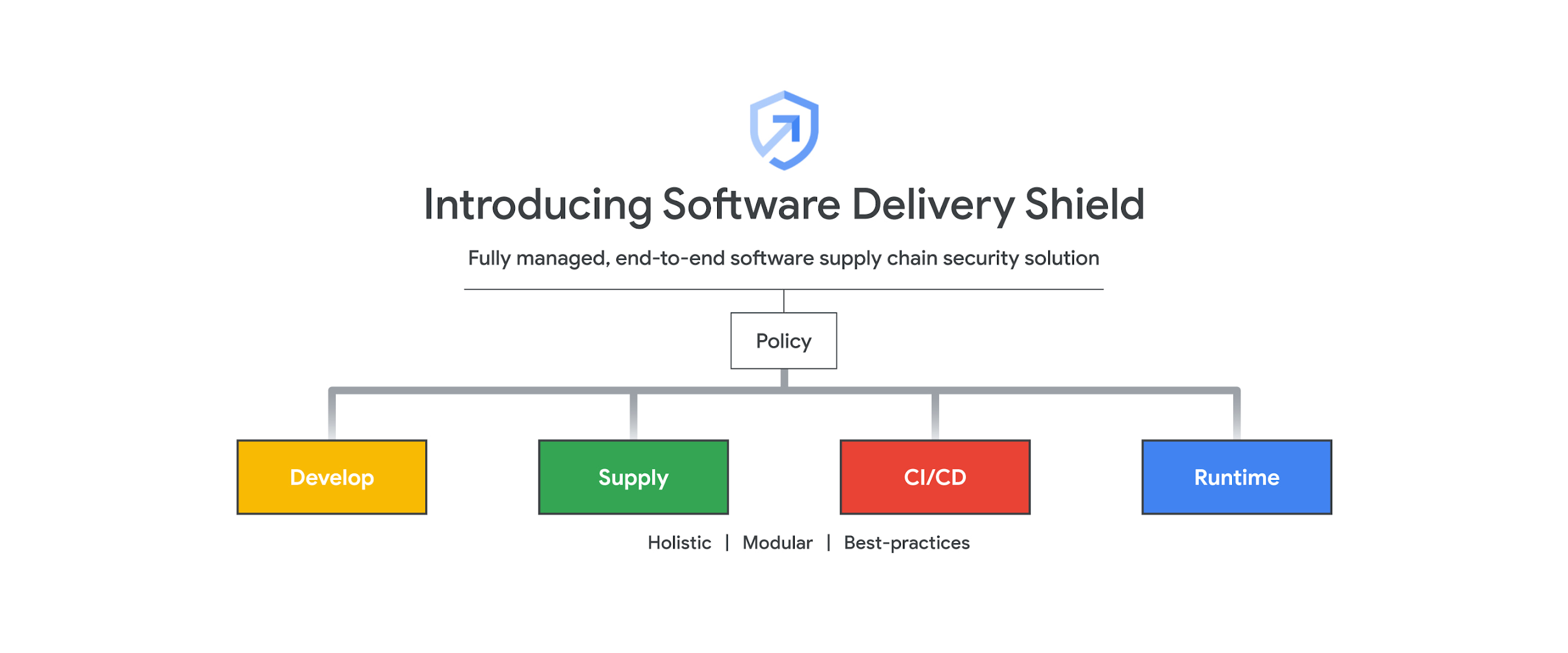

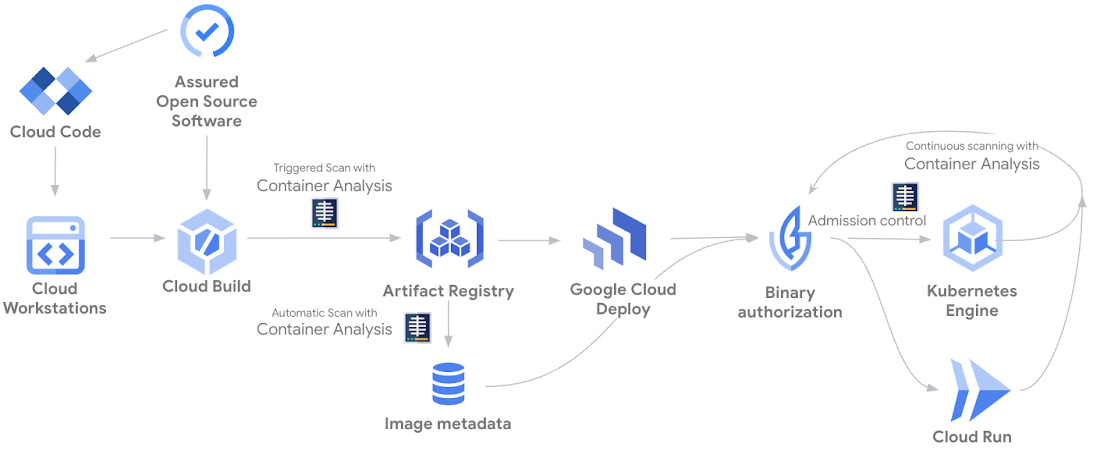

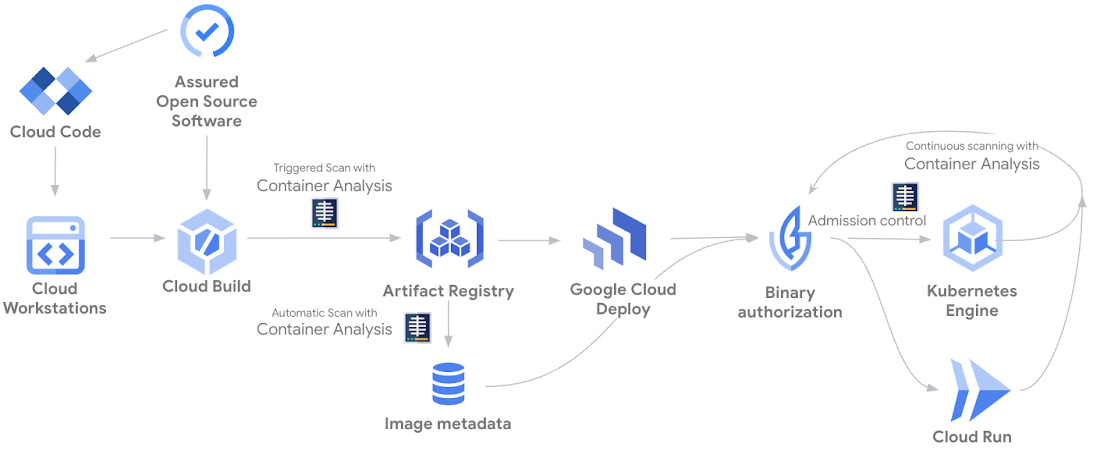

このたび、お客様のソフトウェア サプライ チェーンのセキュリティ強化に役立つソフトウェア デリバリー シールドについてお知らせいたします。このフルマネージド ソフトウェア サプライ チェーン セキュリティ ソリューションはモジュール型の機能セットを提供します。これにより、デベロッパー チーム、DevOps チーム、セキュリティ チームは安全なクラウド アプリケーションを構築するために必要なツールを利用できます。ソフトウェア デリバリー シールドの対象は、デベロッパー ツールから、GKE、Cloud Code、Cloud Build、Cloud Deploy、Artifact Registry、Binary Authorization などのランタイムまで、Google Cloud サービスのファミリー全体にわたります。

ソフトウェア デリバリー シールドには、ソフトウェア サプライ チェーンのセキュリティ上の懸念事項に対応するための 5 つの異なる分野の機能が含まれます。その分野とは、アプリケーション開発、ソフトウェアの「サプライ」、継続的インテグレーション(CI)と継続的デリバリー(CD)、本番環境、ポリシーです。また、段階的に導入することもできるため、組織は固有のニーズに合わせてソリューションをカスタマイズできます。既存の環境およびセキュリティ上の優先事項に基づき、任意のツールを選択して使用を開始できます。

迅速かつ安全に開発する

ソフトウェアを最初の段階(開発ステージ)から保護するための、新しいプレビュー版のサービス Cloud Workstations を Google Cloud Next で発表いたします。これは Google Cloud 上で動作するフルマネージドの開発環境です。Cloud Workstations を使用すると、開発者は、時間や場所を問わずにブラウザから安全かつ高速でカスタマイズ可能な開発環境にアクセスでき、一貫した構成やカスタマイズ可能なツールを利用できます。同時に、IT 管理者とセキュリティ管理者は、Google Cloud のインフラストラクチャ上で開発環境を簡単にプロビジョニング、スケール、管理、保護できます。

ソフトウェア デリバリー シールドの重要な要素である Cloud Workstations は、アプリケーション開発環境のセキュリティ対策を強化することで、セキュリティ対応の「シフトレフト」において重要な役割を担います。Cloud Workstations では、VPC Service Controls などの組み込みのセキュリティ対策、ソースコードのローカル環境以外への保存、プライベートの上り / 下り(内向き / 外向き)トラフィック、イメージの強制更新、IAM アクセス ポリシーなどを利用できるため、コードの引き出し、プライバシー上のリスク、構成の不整合など、ローカル環境での開発の一般的なセキュリティ上の課題に対応できます。

Cloud Workstations により安全な開発環境を実現できることに加え、開発者は、ノートパソコンから迅速かつ安全にコーディングを行えるツールも利用できます。Cloud Code は IDE プラグインのファミリーであり、プレビュー版の Source Protect が利用できるようになりました。Source Protect では、開発者は IDE での作業中にリアルタイムのセキュリティ フィードバックを利用でき、脆弱な依存関係やライセンス レポートなどの問題を特定できます。このような迅速で実用的なフィードバックにより、開発者は素早くコードを修正することで、将来的な修正にかかりうる時間やコストを削減できます。

ソフトウェアの「サプライ」を保護する

ソフトウェアのサプライ、つまり、ビルド アーティファクトとアプリケーションの依存関係を保護することも、ソフトウェア サプライ チェーンのセキュリティを強化するうえでの重要なステップです。オープンソース ソフトウェアが普及すると、この問題は特に難しい課題となります。

Google はオープンソース セキュリティの全体的なガイドラインとフレームワークの作成について幅広いコミュニティと協力していますが、この課題に直接対応できるサービスの提供も行っています。Google は 5 月に Assured Open Source Software サービスを発表しました。これは現在プレビュー版で提供されています。Assured OSS は Google 初の「キュレートされた」オープンソースです。今日の無料または「現状の」オープンソース上に、アカウンタビリティのレイヤが追加されます。Assured OSS は、ソフトウェア デリバリー シールド ソリューションの主要部分として、Google がキュレートおよび検証したオープンソース ソフトウェア パッケージへのアクセスを提供します。これらのパッケージは Google の保護されたパイプラインに組み込まれており、脆弱性を発見するために定期的にスキャン、分析、ファズテストが行われます。Assured OSS を使用することで、開発者は検証済みのオープンソースの依存関係を使用するため、セキュリティ チームはより自信を持って機能を提供できます。このサービスでは現在、来歴が確認された 250 を超える Java と Python のキュレート済みパッケージが提供されています。また、ソフトウェア部品表(SBOM)が自動で生成されます。これはアプリケーションの開発とデリバリーに含まれるすべてのコンポーネントの一覧であり、潜在的なリスクのある箇所を特定できます。

ソフトウェア デリバリー シールドによって、DevOps チームはビルド アーティファクトを Artifact Registry で保存、管理、保護できます。また、Container Analysis が提供する統合スキャン機能によって脆弱性をプロアクティブに検出できます。なお、Container Analysis には複数の言語パックのサポートが追加されました。ベースイメージのスキャンに加え、Maven と Go のコンテナおよびコンテナ化されていない Maven パッケージ(現在はプレビュー版)の push 時の脆弱性スキャンを実行できます。

CI / CD パイプラインをロックダウンする

不正な行為者は、CI / CD パイプラインを不正使用することでソフトウェア サプライ チェーンを攻撃できます。Google が CI と CD のプラットフォームのセキュリティ対策を常に強化しようとするのはそのためです。Cloud Build は Google のフルマネージド CI プラットフォームで、Cloud Deploy はフルマネージド CD プラットフォームです。どちらのプラットフォームも、ソフトウェア デリバリー シールド ソリューションの主要部分としてセキュリティ機能を備えています。それらの機能には、詳細な IAM 管理、VPC Service Controls、分離された一時的な環境、承認ゲートなどがあり、DevOps チームがビルドとデプロイのプロセスをより適切に管理するのに役立ちます。

Cloud Build は正式に SLSA レベル 3 ビルドをサポートするようになりました。SLSA レベル 3 のベスト プラクティスがデフォルトで実装されます。一時的な分離されたビルド環境を提供することに加え、Cloud Build は、コンテナ化アプリケーションとコンテナ化されていない Maven および Python パッケージの認証済みで改ざんできないビルドの来歴を生成し、さらに、ビルド済みアプリケーションのセキュリティに関する分析情報を表示できるようになりました。

本番環境のアプリケーションを保護する

ランタイム環境のセキュリティ対策を強化することも、ソフトウェア サプライ チェーン保護の重要な要素です。Google Kubernetes Engine(GKE)と Cloud Run はコンテナ化アプリケーション向けの Google の最先端のランタイム プラットフォームであり、どちらもセキュリティ機能が組み込まれており、実行中のアプリケーションを保護できます。

ついては、GKE 向けの新しい組み込みのセキュリティ対策の管理機能についてお知らせいたします。これは現在プレビュー版で、GKE クラスタおよびワークロードでセキュリティ上の懸念事項を特定、修正するのに役立ちます。業界基準および GKE チームのセキュリティに関する専門知識に基づき、GKE では、詳細な評価を行い、重要度を割り当て、クラスタとワークロードのセキュリティ対策についてアドバイスできるようになりました。これには、OS の脆弱性とワークロードの構成に関する分析情報が含まれます。GKE ダッシュボードでは、セキュリティ上の懸念事項に影響を受けるワークロードを明確に把握できるようになり、それに対応するための実用的なガイダンスが提供されます。ダッシュボード以外では、GKE は、セキュリティ対策の懸念事項を Cloud Logging にログ出力できます。同時に、Pub/Sub のイベント処理によってセキュリティ イベントの情報をチケット発行システムやセキュリティ情報およびイベント管理(SIEM)システムなどのサービスにルーティングできます。

Cloud Run サーバーレス プラットフォームのお客様向けに、Cloud Run のセキュリティ パネルの新しい機能強化についてお知らせいたします。SLSA のビルドレベルのコンプライアンス情報、ビルドの来歴、実行中のサービスで見つかった脆弱性(現在はプレビュー版)など、ソフトウェア サプライ チェーンのセキュリティに関する分析情報が表示されるようになりました。

ポリシーを使用して信頼チェーンを構築する

ソフトウェア デリバリー シールドでは、ソフトウェア デリバリー ライフサイクルの各ステージでセキュリティ対策を強化できることに加え、信頼に基づくポリシー エンジンを利用できます。これにより、サプライ チェーン全体で信頼チェーンを確立、維持、確認できます。

Binary Authorization は、デプロイ時のセキュリティ管理機能で、信頼できるコンテナ イメージのみが GKE または Cloud Run 上にデプロイされるようにできます。Binary Authorization を使用すると、DevOps チームまたはセキュリティ チームは、開発プロセス中にイメージに対して信頼できる機関による署名を必須にできます。また、その後デプロイ時に強制的に署名の検証を実行できます。検証を強制すると、ビルドとリリースのプロセスに検証済みのイメージのみが統合されるようになるため、コンテナ環境をより厳密に管理できます。

使ってみる

ソフトウェア サプライ チェーンのセキュリティは複雑な課題です。ソフトウェア デリバリー シールドはエンドツーエンドのソリューションで、さまざまな形式の攻撃からソフトウェアの整合性およびソフトウェア サプライ チェーンを保護できます。このツール コレクションは多くのクラウド サービスに対応しており、組織は今すぐ利用を開始して段階的により良いセキュリティ対策を導入できます。それにより、規模の大小を問わず、既存の環境とセキュリティ上の優先事項に基づき、包括的なソフトウェア サプライ チェーンのセキュリティを実現できます。

ソフトウェア デリバリー シールドについて詳しくは、ソリューションのページにアクセスしてください。ドキュメントのリンクからすぐに利用を開始し、ツールセット内の任意の関連するプロダクトと機能を有効化できます。

こちらの Next ’22 のセッションを視聴して、ソフトウェア デリバリー シールドの概要をご確認ください。

現在限定公開プレビュー版である機能を試すには、こちらのフォームにご記入ください。

ソフトウェア サプライ チェーンのセキュリティ全体について詳しくは、Google にお問い合わせいただくか、営業担当者に連絡してソフトウェア サプライ チェーンのセキュリティに関するワークショップをスケジュールしてください。

- アプリケーション エコシステム、エンジニアリング担当バイス プレジデント Michael McGrath