顧客管理の暗号鍵(CMEK)を使用して Data Fusion データとメタデータの暗号化が可能

Google Cloud Japan Team

※この投稿は米国時間 2022 年 1 月 21 日に、Google Cloud blog に投稿されたものの抄訳です。

このたび、Cloud Data Fusion 向けに顧客管理の暗号鍵(CMEK)の統合が一般提供されます。CMEK により、Cloud Key Management Service(KMS)で制御できる鍵を使用して、保存時にユーザーデータもメタデータも暗号化できるようになります。この機能は、Cloud Data Fusion のお客様(特に規制対象の業界)がミッション クリティカルなワークロードに対するセキュリティやプライバシー、コンプライアンスの要件を満たすのに役立ちます。

Data Fusion では暗号化がすでにサポートされており、Cloud Storage、BigQuery、Cloud Spanner などの一般的な Google Cloud サービスで生成されたユーザーデータをすべて CMEK で暗号化できます。今回のリリースは、さらにもう一歩踏み込み、お客様が Data Fusion メタデータを保存時に暗号化する場合に独自に管理できる鍵を使用できるようになります。特に、この最新の CMEK 統合により、テナント プロジェクトの Google 社内リソースに書き込まれるデータや、Cloud Data Fusion のパイプラインで書き込まれるデータに合わせて、ユーザーが暗号鍵を管理できます。たとえば、以下のデータに対応しています。

パイプライン ログとメタデータ

Dataproc クラスタ メタデータ

さまざまな Cloud Storage、BigQuery、Pub/Sub、Cloud Spanner のデータシンクやアクション、ソース

Cloud Data Fusion 向けの CMEK を使ってみる

1. CMEK を使用して保存時に Data Fusion メタデータを保護する

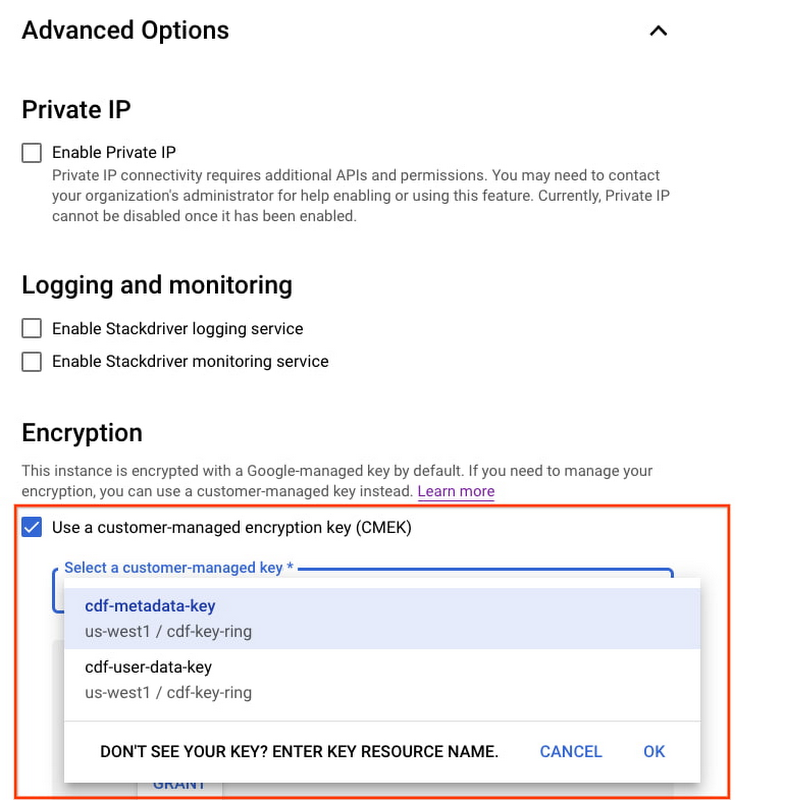

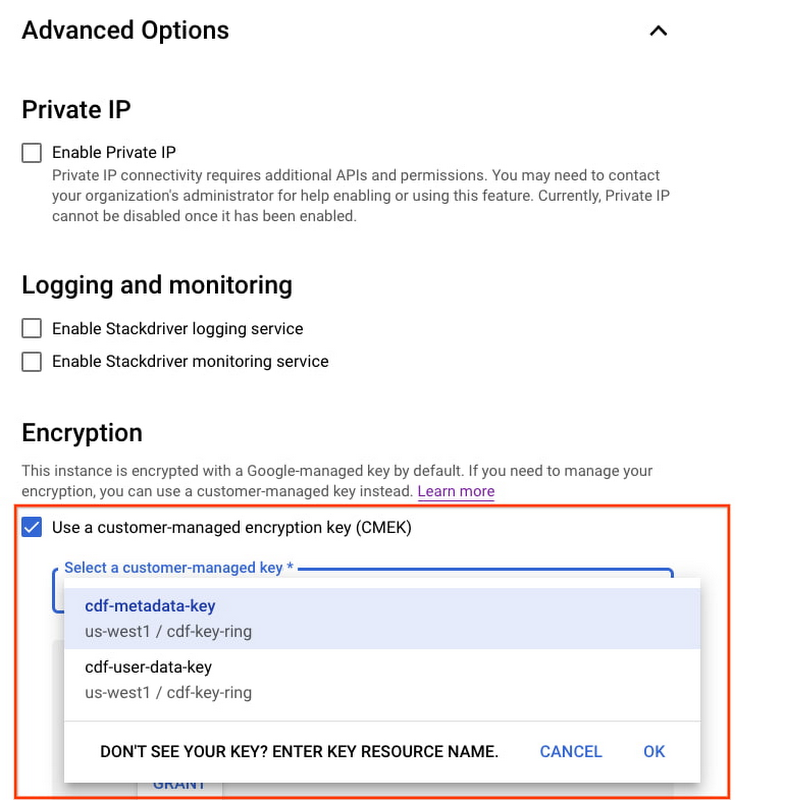

Data Fusion を使用してデータ パイプラインを作成、実行、管理すると、パイプライン仕様やパイプライン アーティファクト、実行履歴、ログ、指標といった各種メタデータに加え、リネージや検出のメタデータがテナント プロジェクトの Data Fusion のメタデータ リポジトリに保存されます。Data Fusion インスタンスの作成時に完全な CMEK リソース名を指定するだけで、このメタデータを CMEK で簡単に暗号化できるようになりました(下の画像を参照)。インスタンスの暗号化メカニズムは、作成後に変更できないことにご注意ください。CMEK リソースを指定するには、Data Fusion インスタンスの作成時に以下の手順を行います。

インスタンス作成フォームの [詳細オプション] セクションを開きます。

[暗号化] セクションで [顧客管理の暗号鍵(CMEK)を使用する] オプションを選択します。

[顧客管理の暗号鍵] のリストから選択するか、完全なリソース名を入力して手動で鍵を指定します(リソース名の形式は projects/project-name/locations/global/keyRings/my-keyring/cryptoKeys/my-key)。

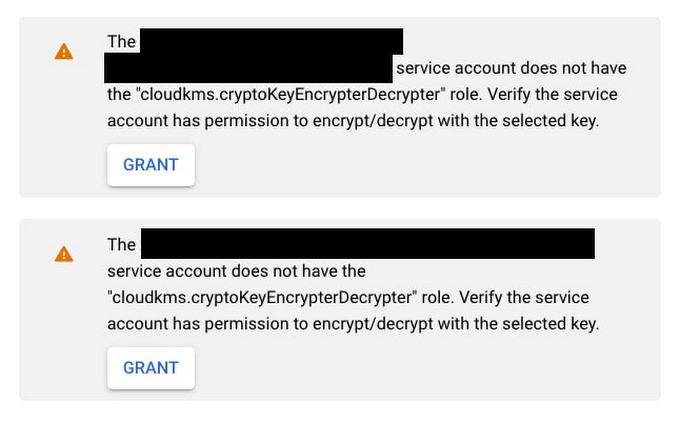

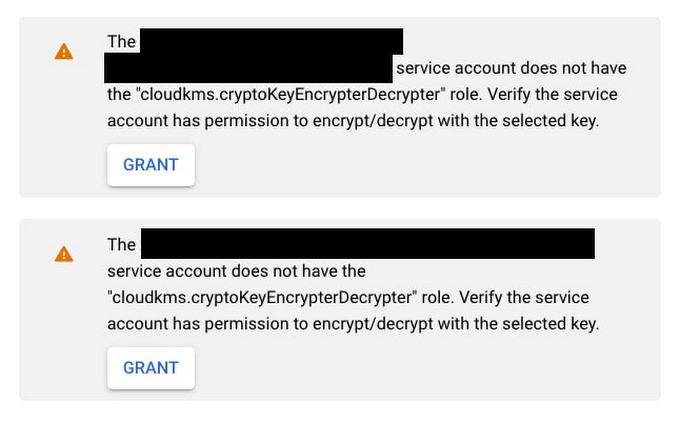

鍵を選択または指定します。鍵の暗号化と復号を行うために、Data Fusion サービス アカウントとデフォルトの Compute Engine サービス アカウント(デフォルトでは Dataproc クラスタのパイプライン実行に使用)の両方に権限の付与が必要になる場合もあります。この操作を実行するには、これらのサービス アカウントに cloudkms.cryptoKeyEncrypterDecrypter ロールを付与します。[権限を付与] ボタンをクリックすることで同じ UI から直接実行できます。

2. Data Fusion パイプラインで CMEK を使用して保存時にユーザーデータを保護する

CMEK では、保存時のメタデータ保護に加え、Cloud Storage、BigQuery、Cloud Spanner、Pub/Sub などのサポート対象の Google Cloud サービスで新たに作成されたリソースを保護することもできます。Data Fusion パイプラインで CMEK を使用して新規作成データを保護する場合、2 つのオプションを使用できます。

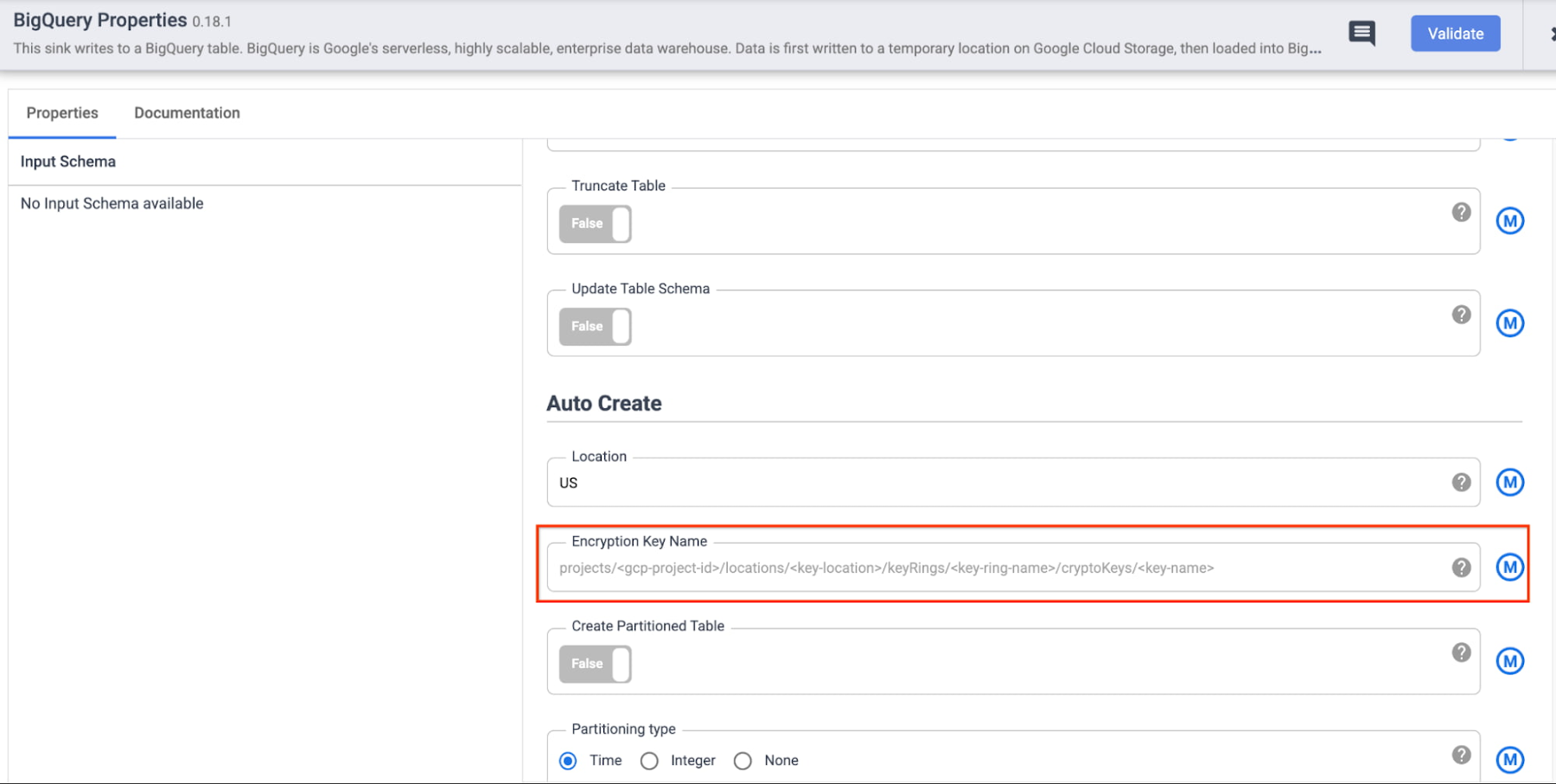

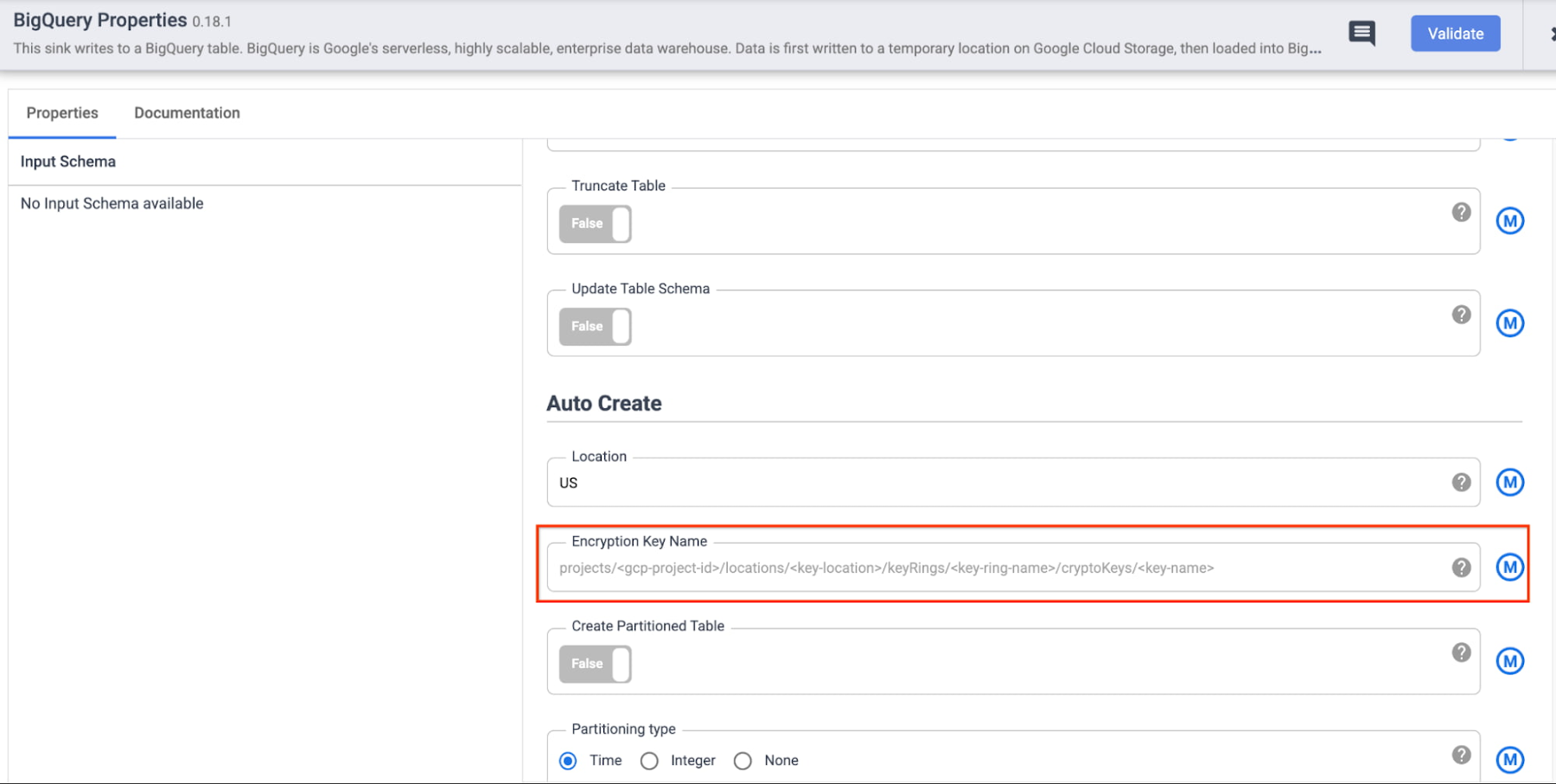

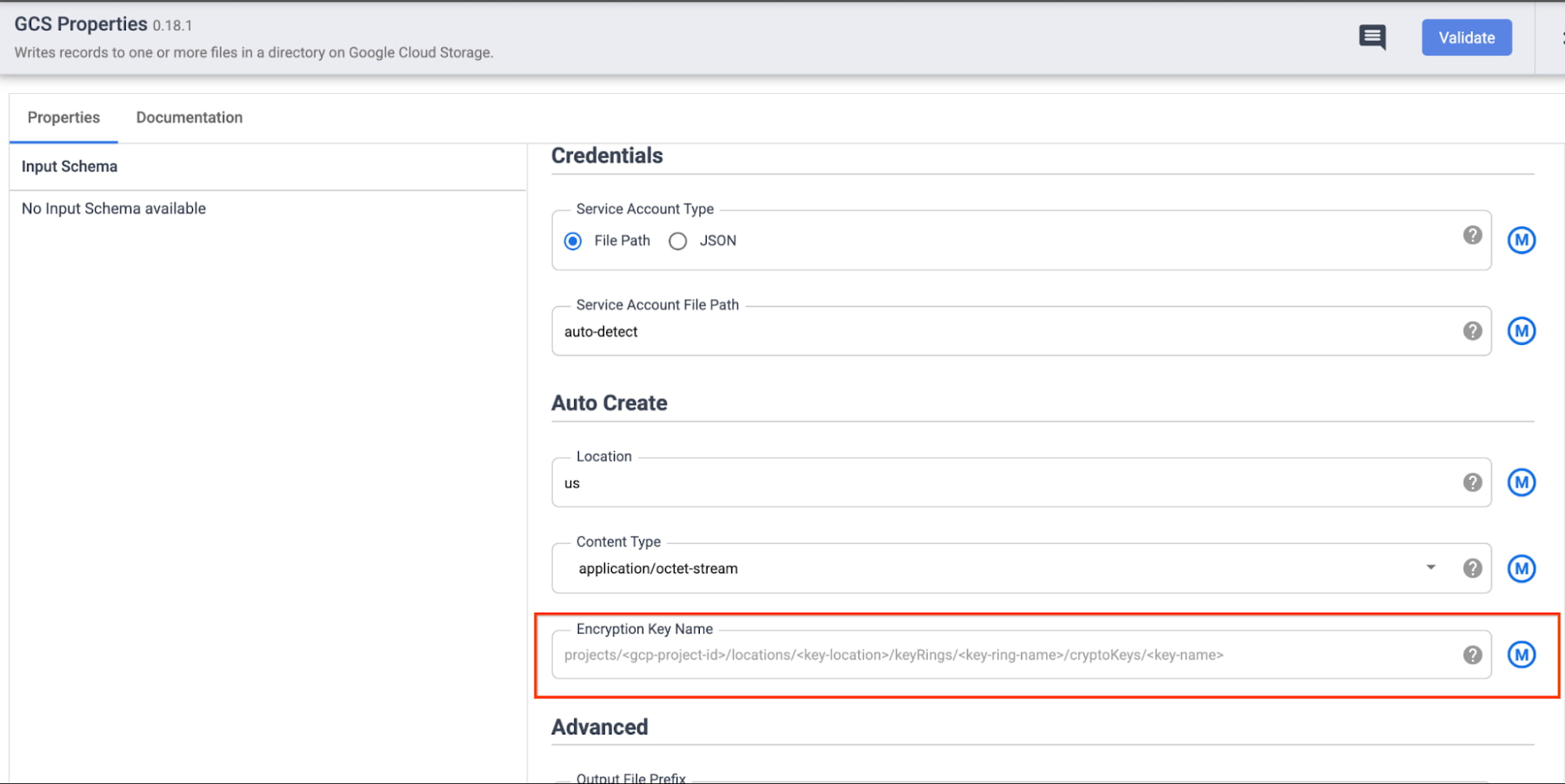

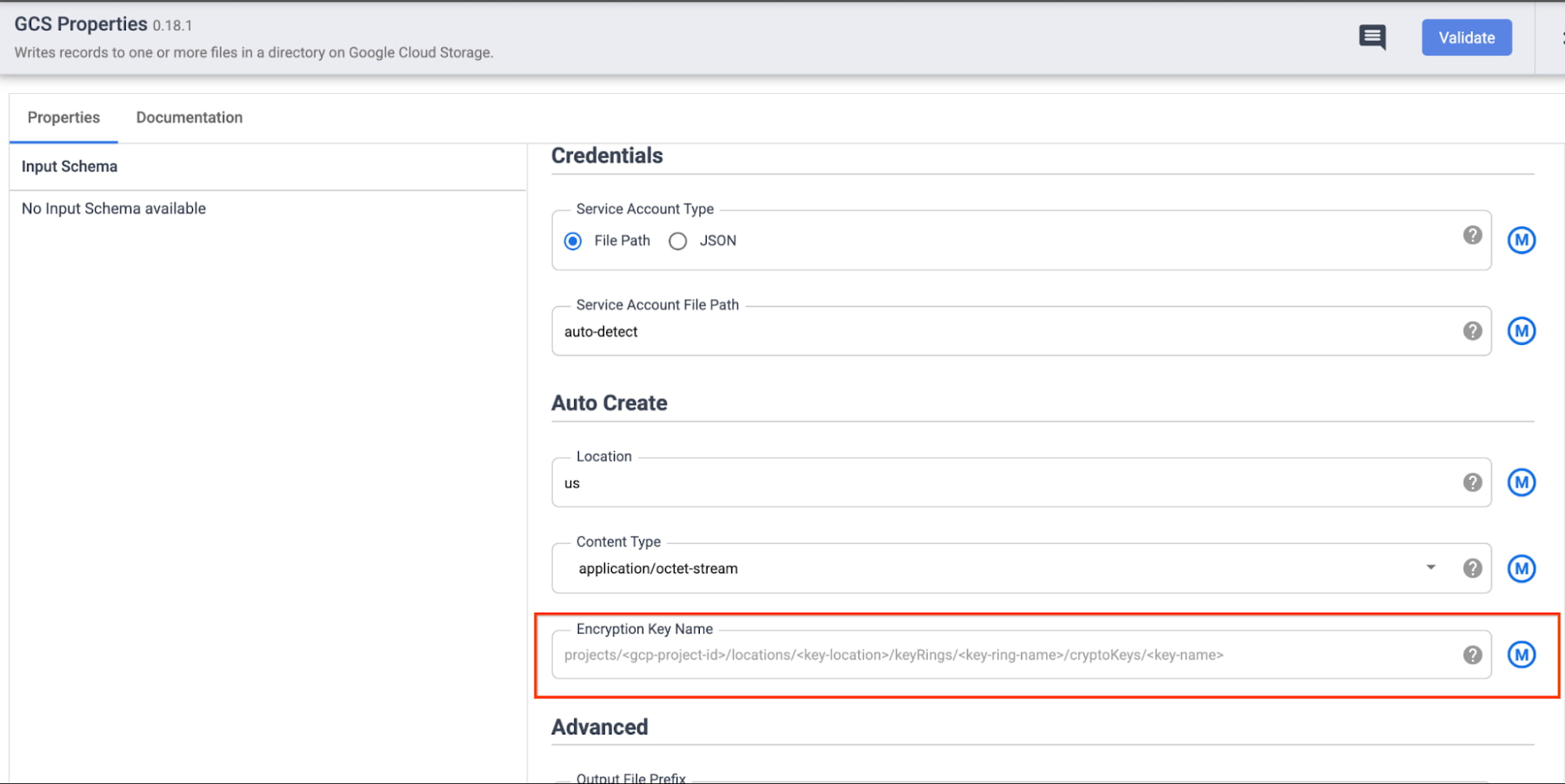

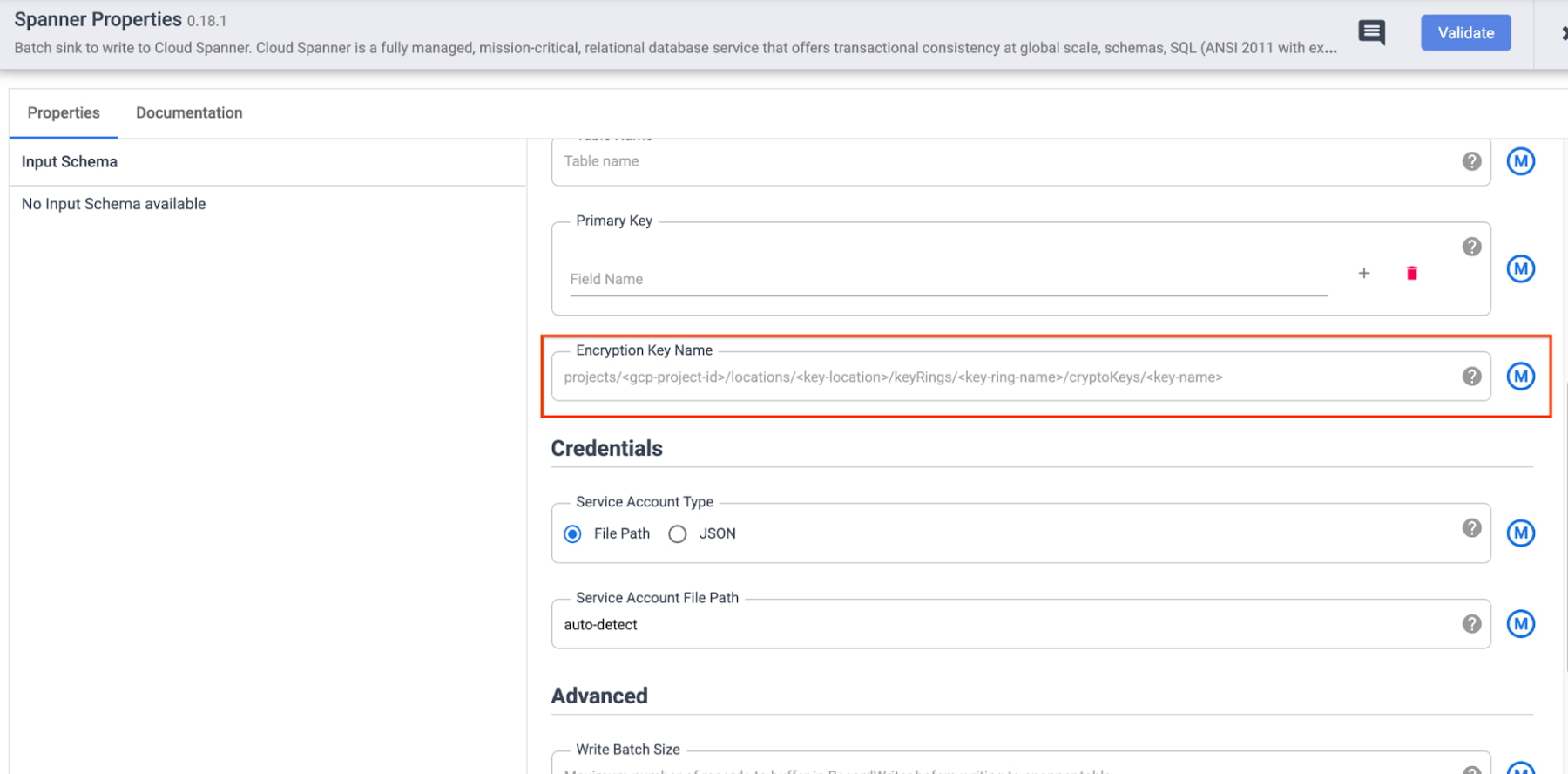

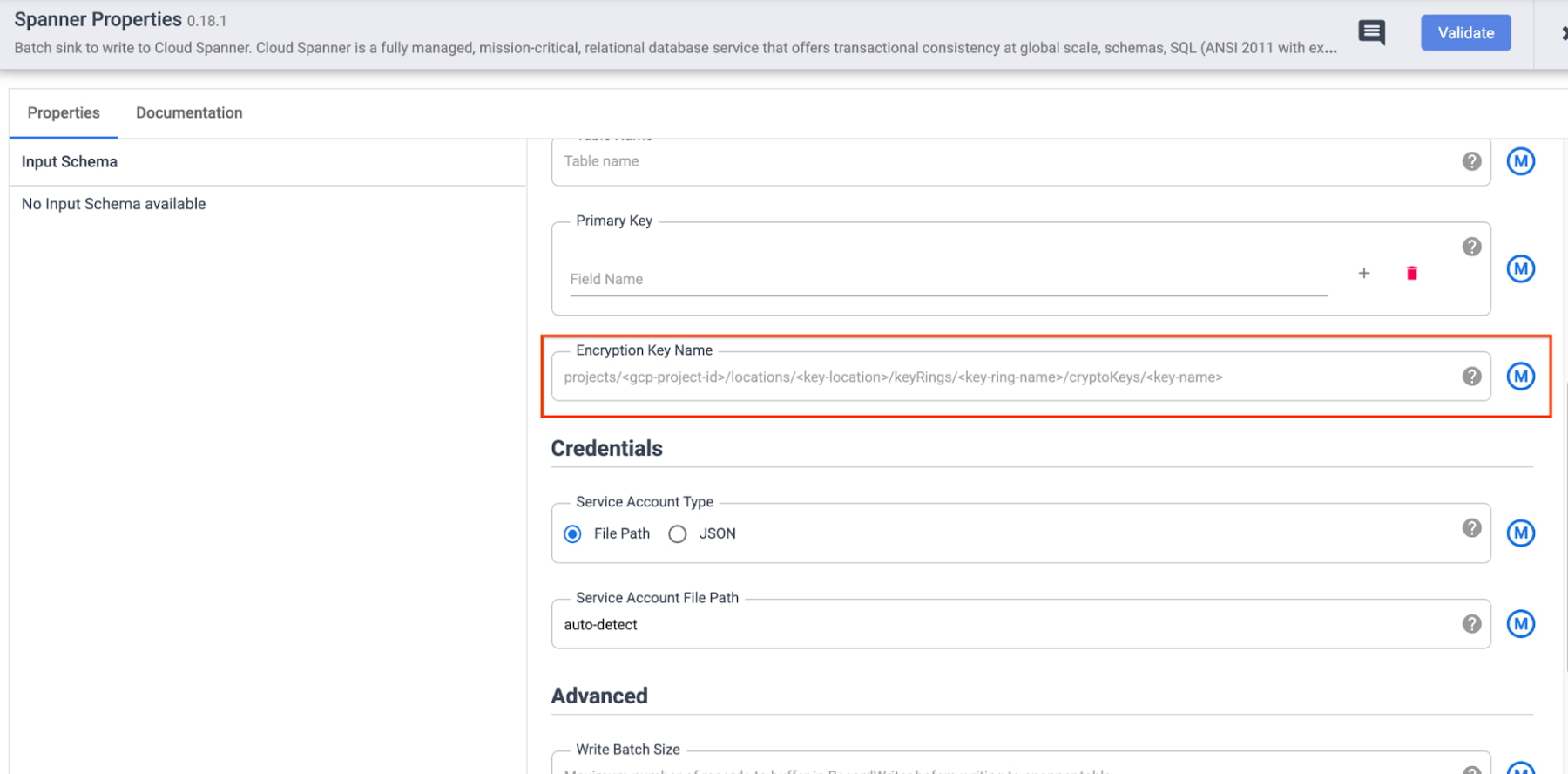

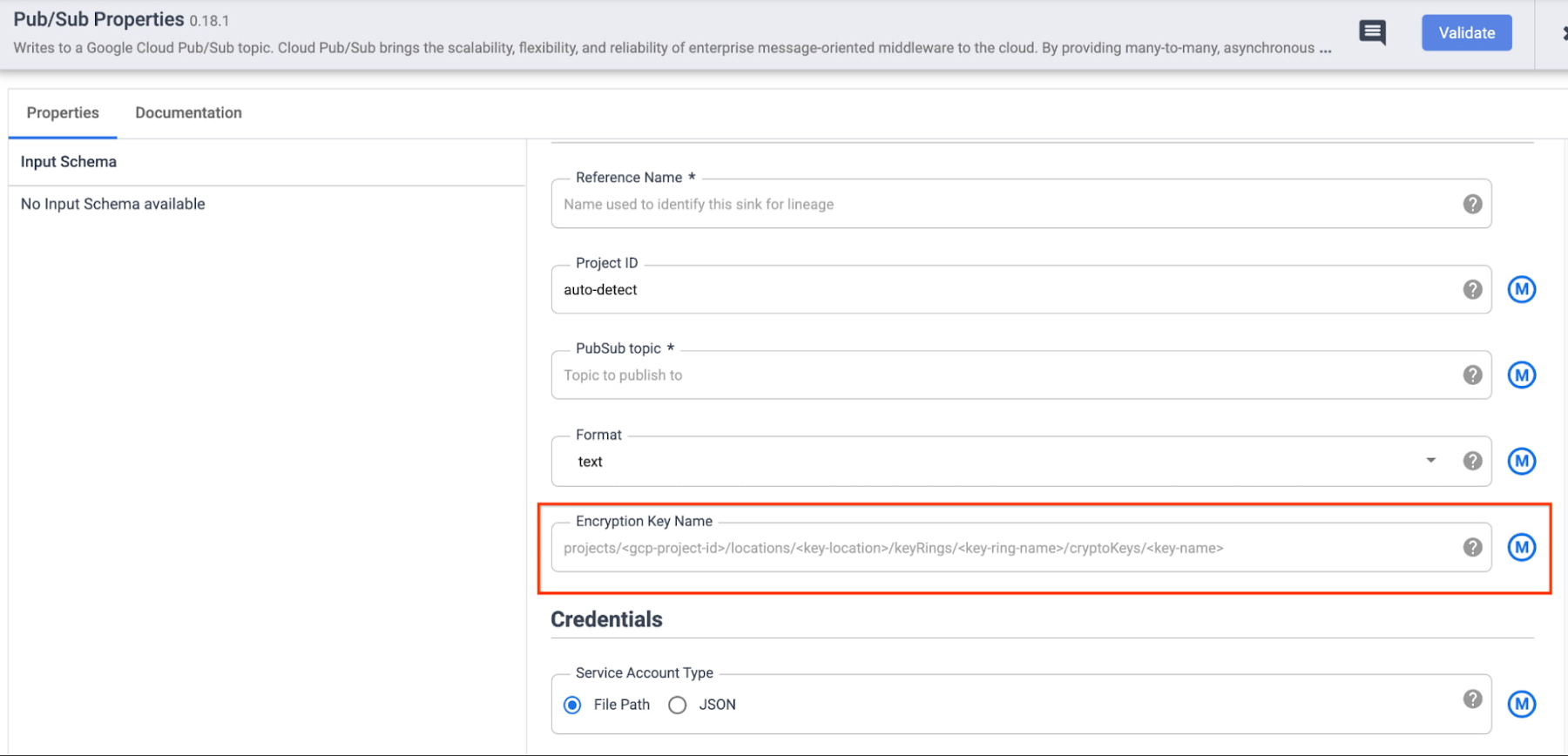

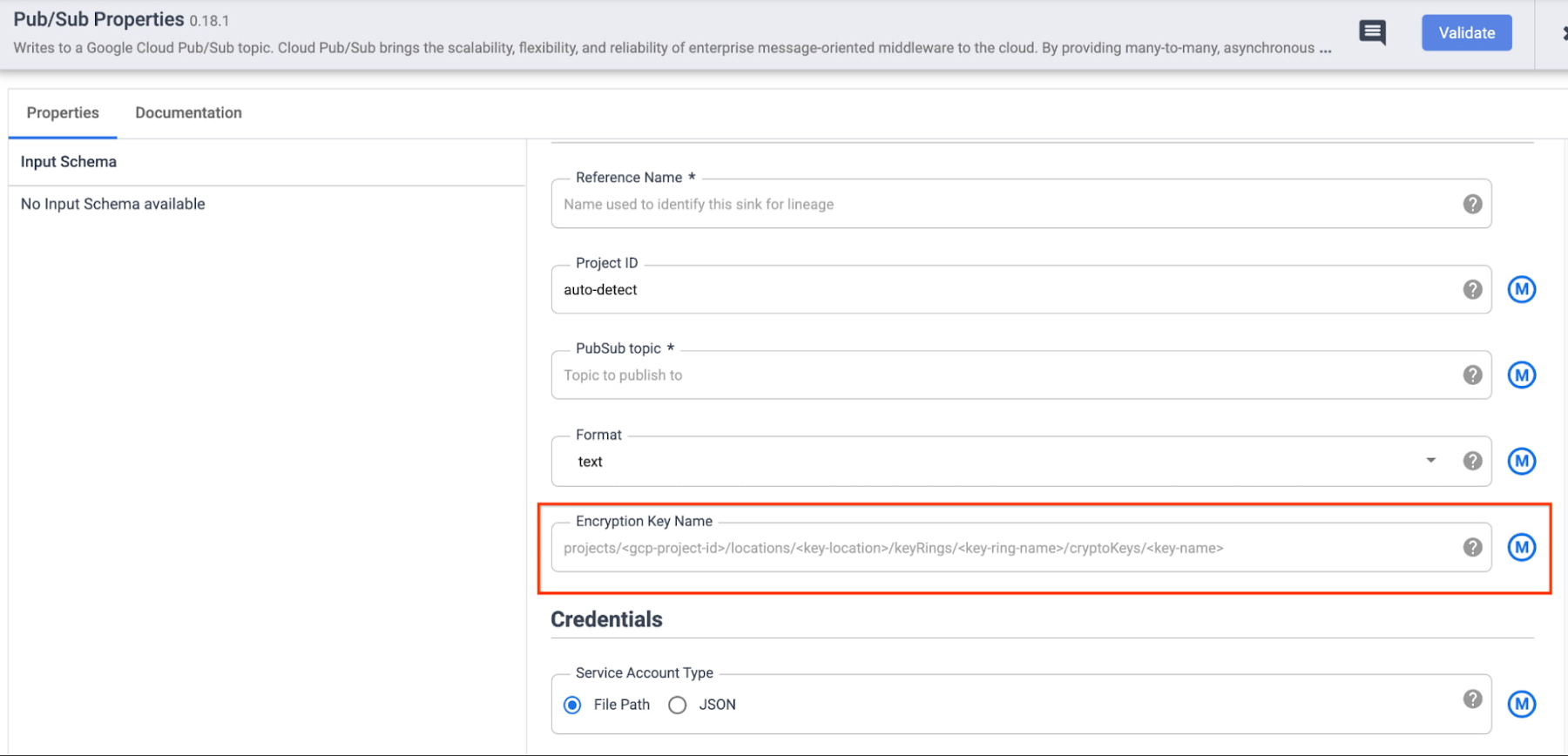

a.各シンクの構成で完全な CMEK リソース名を指定できます。これは、それぞれのシンクのデータを異なる鍵で保護する可能性がある場合に便利です。Data Fusion シンクで書き込まれたデータを保護するために CMEK を使用する例を以下に示します。

BigQuery シンク:

- GCS シンク:

- Cloud Spanner シンク:

- Pub/Sub シンク:

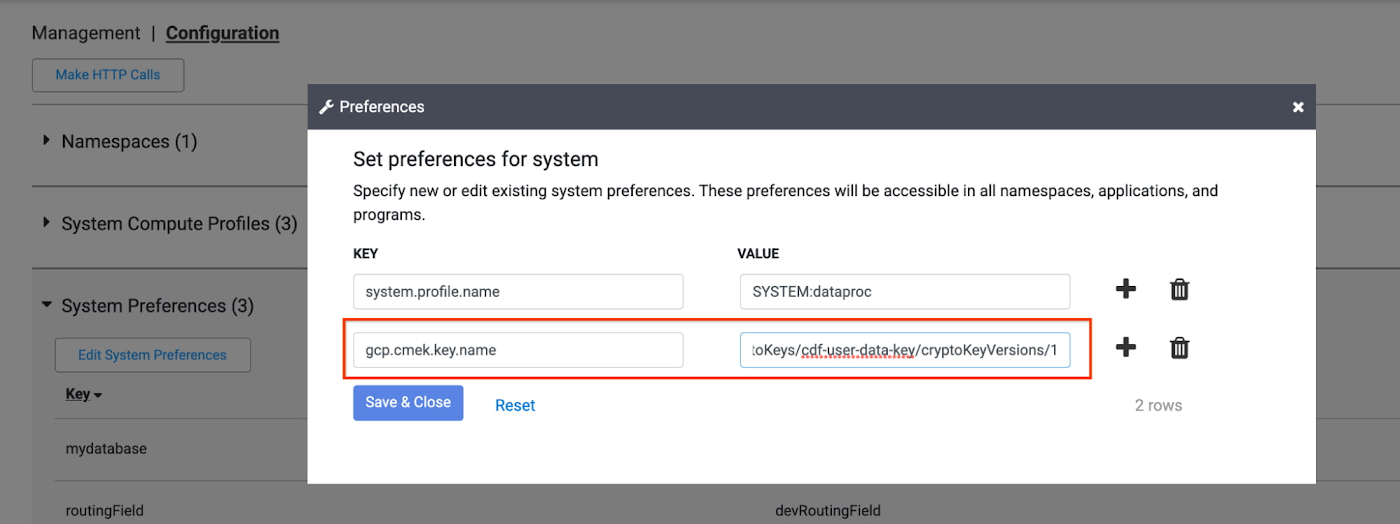

b.完全な CMEK リソース名を設定として指定できます。これは、同一の CMEK を使用して、特定のパイプライン、名前空間、またはインスタンスのすべてのシンクで新規作成データを保護する場合に便利です。そのためには、パイプライン、名前空間、またはインスタンス レベルで、完全な CMEK リソース名を設定鍵 gcp.cmek.key.name として指定します。

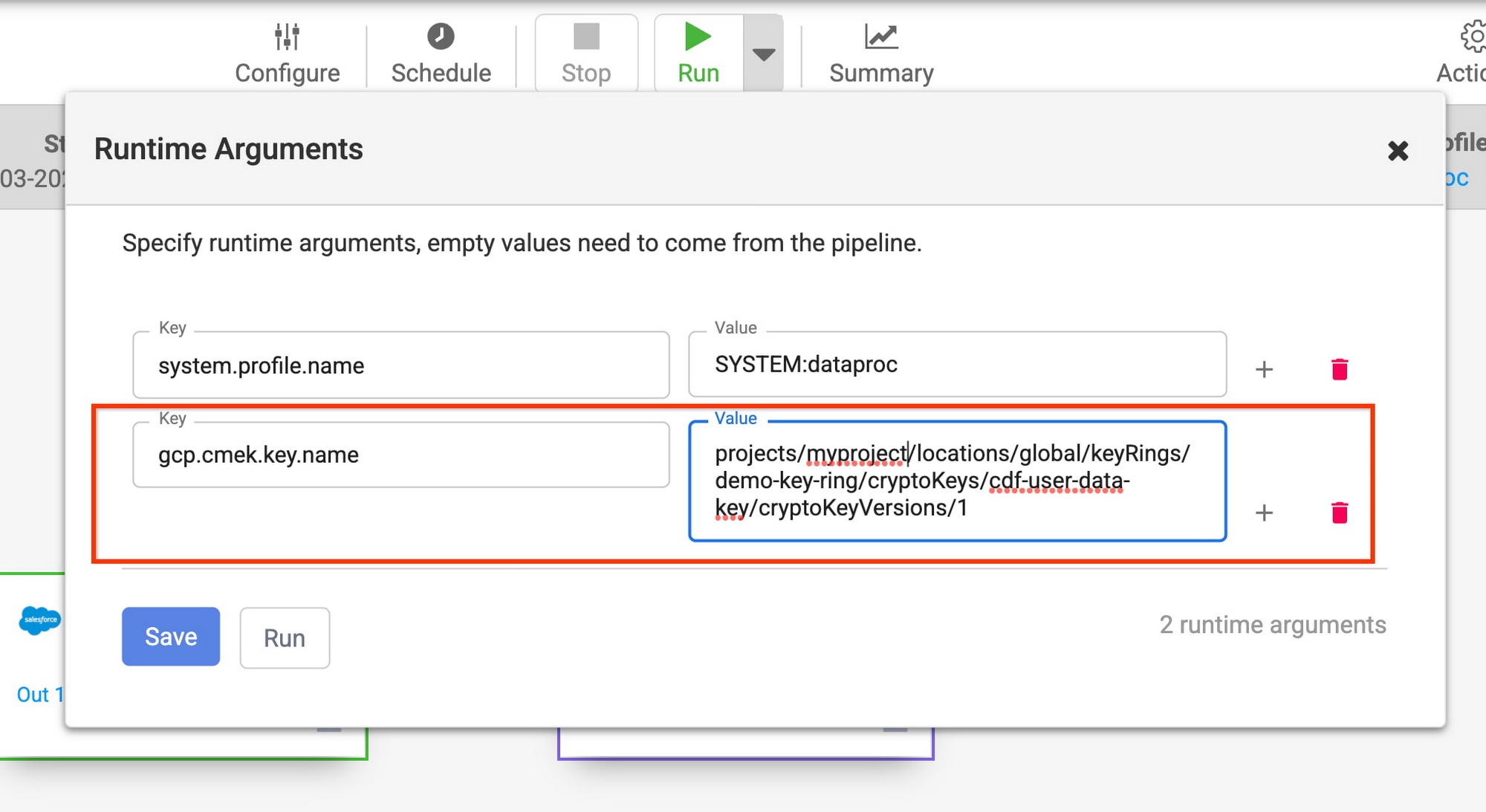

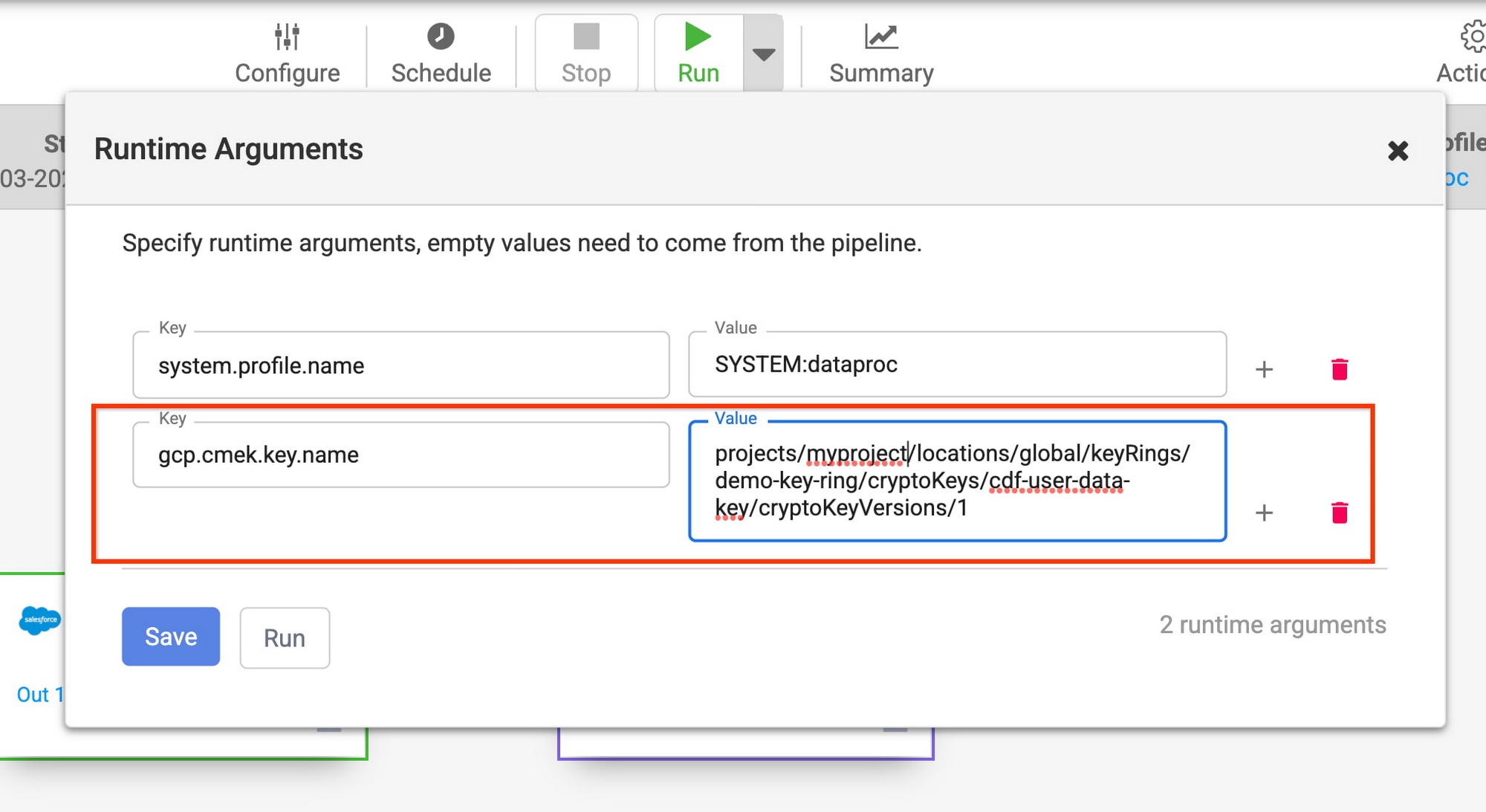

パイプライン レベル: パイプライン レベルでは、CMEK 鍵はランタイム引数(特定の実行に対してのみ設定する場合)またはパイプライン レベル設定(すべてのパイプライン実行に対して設定する場合)として指定できます。

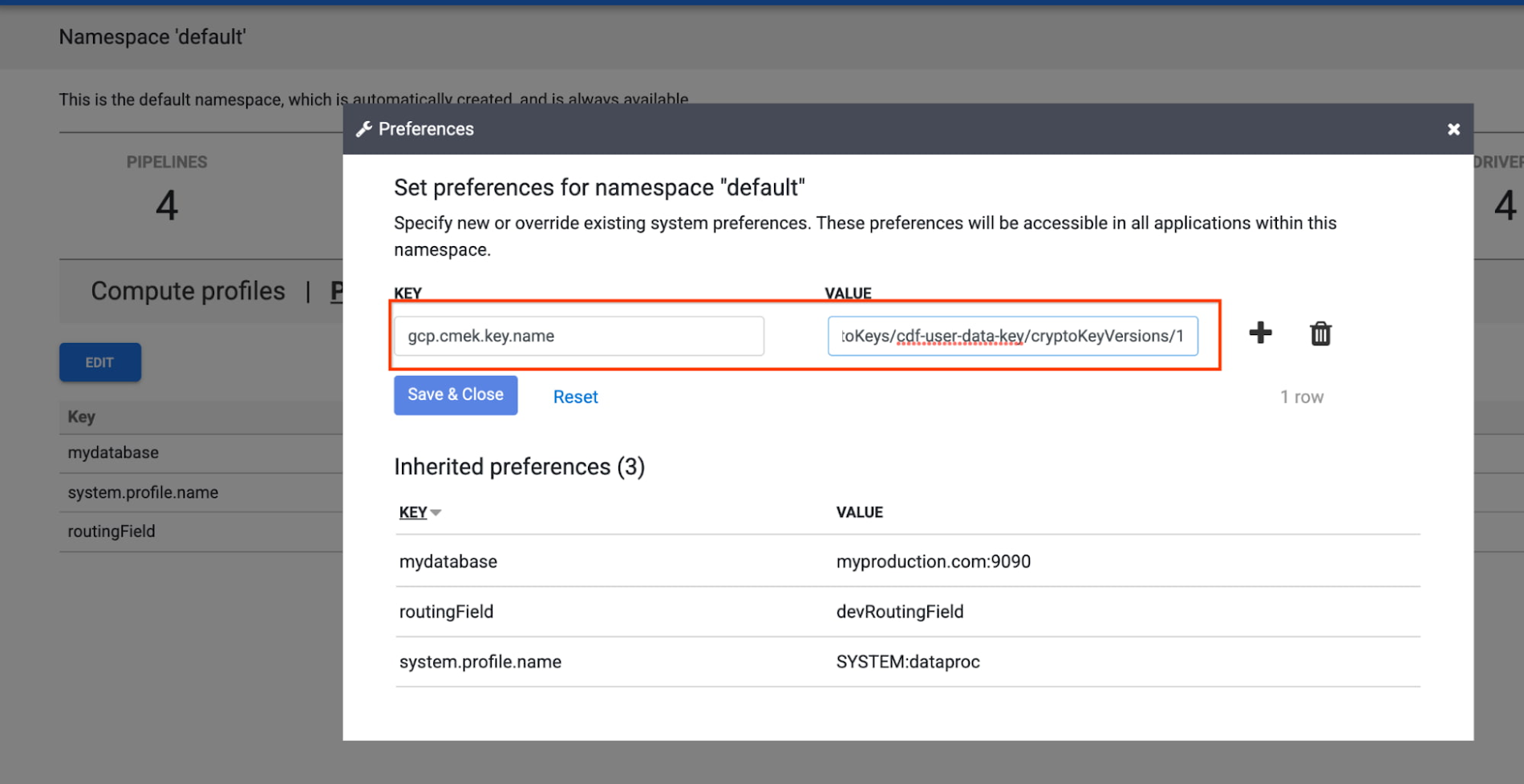

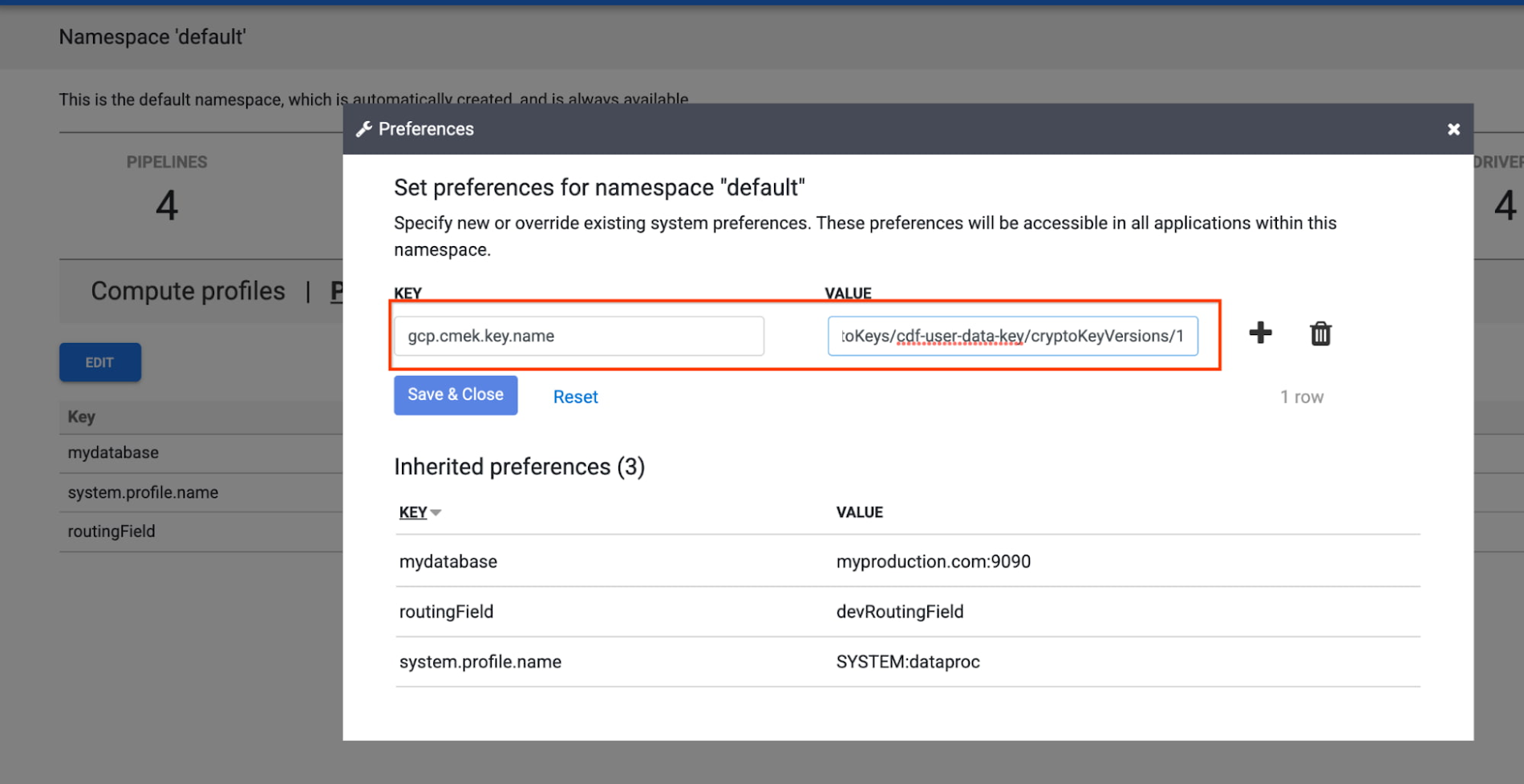

- 名前空間レベル: 名前空間レベルでは、CMEK 鍵を名前空間の詳細ページに設定として指定できます。こうした名前空間のすべての CMEK 対応シンクでは、パイプライン レベルか特定シンクのプラグイン構成で鍵を明示的に指定しない限り、この鍵が使用されます。

- インスタンス レベル: インスタンス レベルでは、CMEK 鍵をシステム管理ページに設定として指定できます。名前空間レベル、パイプライン レベル、特定シンクのプラグイン構成のいずれかで鍵を明示的に指定しない限り、インスタンス上のすべての CMEK 対応シンクでこの鍵が使用されます。

ユーザーデータ向けの CMEK の優先順位

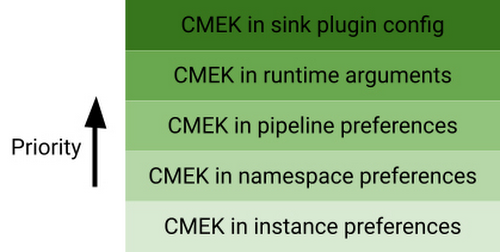

Data Fusion のユーザーデータについて CMEK で注意すべきもう一つの重要な機能として、鍵が選択される優先順位があります。前のセクションで説明したとおり、CMEK は Data Fusion のさまざまなレベルで指定できます。これらの構成は、以下の優先順位に従います。

ご覧のように、優先順位はインスタンス設定の CMEK が最も低く、シンク プラグイン構成の CMEK が最も高くなります。この強力な機能を使用すれば、Data Fusion パイプラインに CMEK を適切に設定できます。

このような重要な機能を Data Fusion のお客様にお届けできることを嬉しく思います。Data Fusion での CMEK の使用について詳しくは、こちらのドキュメントをご覧ください。CMEK をサポートする Cloud Data Fusion プラグインのリストについては、サポートされているプラグインをご覧ください。Google は、Cloud Data Fusion における安全でコンプライアンスを遵守したクラウドデータ統合サービスの提供に取り組んでまいります。今後も、この分野の最新情報をお伝えしていきます。

- プロダクト マネージャー Bhooshan Mogal