本页面简要介绍了跨组织授权功能及其配置步骤。

您可以使用 Chrome Enterprise 进阶版允许用户通过组织内的设备安全地访问数据。这样可确保在确定访问权限时,系统会在强制执行点根据组织访问权限政策评估设备。例如,是否允许或拒绝其他组织的访问权限,就是要评估的访问权限政策中的信息之一。如果您需要贵组织中的设备访问其他组织中的资源,则贵组织和其他组织必须配置跨组织授权。

借助跨组织授权,您可以配置访问权限政策,以信任和使用其他组织拥有的数据(例如设备属性)。例如,您可以配置贵组织的访问权限政策,允许其他组织中的设备访问贵组织的资源。

准备工作

如需设置和管理跨组织授权,您需要知道您组织的组织 ID 以及您要授权的组织的 ID。您还需要提供组织级政策编号。如果您没有组织 ID 或组织级政策编号,请参阅以下信息:

在设置和管理跨组织授权时,您需要使用 AuthorizedOrgsDesc 资源。AuthorizedOrgsDesc 资源包含您要授权的组织列表,并指定了这些组织的授权类型、资产类型和授权方向。

您可以使用 Google Cloud CLI 创建 AuthorizedOrgsDesc 资源并修改其设置。使用 AuthorizedOrgsDesc 资源时,请遵循以下规则:

ASSET_TYPE_DEVICE是素材资源类型的唯一选项。AUTHORIZATION_TYPE_TRUST是授权类型的唯一选项。

在两个组织之间设置跨组织设备授权

本部分将通过一个示例,介绍设置跨组织授权的步骤。

此示例会在两个组织之间创建双向授权关系,并允许一个组织中的设备访问另一个组织中的资源。资源组织 (organizations/RESOURCE_ORG_ID) 包含 Cloud Storage 存储分区和虚拟机等资源。资源组织具有访问权限级别,可允许组织中的特定设备访问其资源。合作伙伴组织 (organizations/PARTNER_ORG_ID) 是指需要访问资源组织中的资源的组织。

以下是配置跨组织授权之前资源组织和合作伙伴组织的政策:

资源组织 (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

合作伙伴组织 (organizations/PARTNER_ORG_ID):

no access policy

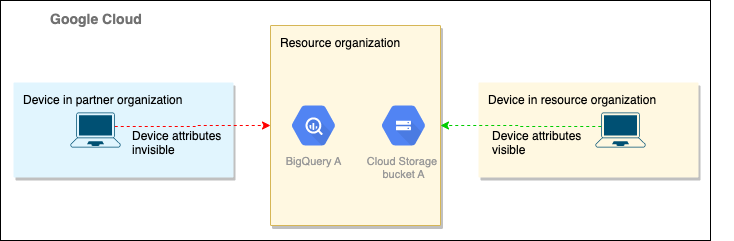

在下图中,由于未配置跨组织授权,因此资源组织无法看到合作伙伴组织中设备的设备属性。

以下步骤展示了如何使用 Google Cloud CLI 配置资源组织和合作伙伴组织,以启用跨组织授权。

准备

请针对资源和合作伙伴组织完成本部分中的步骤。

确保这两个组织都有组织级政策。如需创建组织级政策,请参阅创建组织级访问权限政策。

运行以下命令以获取组织级访问权限政策编号:

gcloud access-context-manager policies list --organization=ORG_ID

将 ORG_ID 替换为您的组织 ID。

您应该会收到以下格式的信息:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

配置资源组织

您必须是资源组织 (

organizations/RESOURCE_ORG_ID) 管理员,才能完成此步骤。运行以下命令,为资源组织创建AuthorizedOrgsDesc资源:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

PARTNER_ORG_ID:合作伙伴组织编号。

运行以下命令,显示新创建的

AuthorizedOrgsDesc资源,以验证其是否正确无误:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

配置合作伙伴组织

您必须是合作伙伴组织 (

organizations/PARTNER_ORG_ID) 管理员,才能完成此步骤。运行以下命令,为合作伙伴组织创建AuthorizedOrgsDesc资源:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

RESOURCE_ORG_ID:资源组织编号。

运行以下命令,显示新创建的

AuthorizedOrgsDesc资源,以验证其是否正确无误:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

预期的配置后政策

配置跨组织授权后,资源和合作伙伴组织的政策如下所示:

资源组织 (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

合作伙伴组织 (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

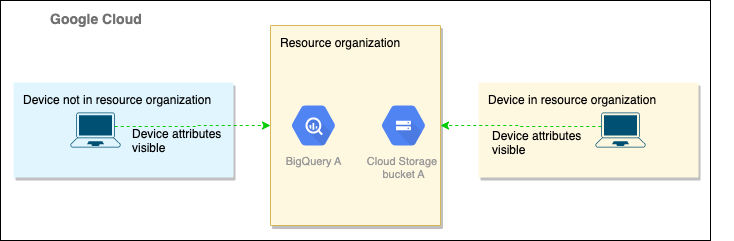

下图显示了配置跨组织授权后合作伙伴组织的设备属性的可见性。

测试配置

配置这两个组织后,您可以让合作伙伴组织中的用户尝试使用合规设备访问资源组织中的资源。如果授予访问权限,您的跨组织授权将按预期运行。现在,只有当合作伙伴组织中的用户设备采用了屏幕锁定政策时,他们才能访问资源组织的 Cloud Storage 中的存储分区 A。

如果未向设备授予访问权限,请重新完成配置步骤以修正配置。

管理跨组织授权配置

配置跨组织授权后,您可能需要移除对某个组织的访问权限、向其他组织添加访问权限,或执行其他任务。本部分介绍了如何在管理跨组织授权时完成常见任务。

创建 AuthorizedOrgsDesc 资源并授权外部组织

如需创建 AuthorizedOrgsDesc 资源并添加要向其授予访问权限的外部组织,请运行以下命令:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,并且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ORG_ID:您要授予访问权限的组织的组织 ID。指定多个组织时,请使用英文逗号分隔组织 ID。

ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

添加单位

如需向现有 AuthorizedOrgsDesc 资源添加组织,请运行以下命令:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,并且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ORG_ID:您要授予访问权限的组织的组织 ID。指定多个组织时,请使用英文逗号分隔组织 ID。

ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

移除组织

如需从现有 AuthorizedOrgsDesc 资源中移除组织,请运行以下命令:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,并且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ORG_ID 您要移除的组织的组织 ID。

ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

指定新的组织列表

如需在现有 AuthorizedOrgsDesc 资源中指定新的组织列表,请运行以下命令:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,并且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ORG_ID:您要授予访问权限的组织的组织 ID。指定多个组织时,请使用英文逗号分隔组织 ID。

ACCESS_POLICY_NUMBER:您的组织级访问权限政策编号。

移除所有组织

如需从现有 AuthorizedOrgsDesc 资源中移除所有组织,请运行以下命令:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,并且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ACCESS_POLICY_NUMBER 组织级访问权限政策编号。

显示 AuthorizedOrgsDesc 资源

如需显示现有 AuthorizedOrgsDesc 资源,请运行以下命令:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,并且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ACCESS_POLICY_NUMBER 组织级访问权限政策编号。

列出 AuthorizedOrgsDesc 资源

如需列出访问权限政策中的 AuthorizedOrgsDesc 资源,请运行以下命令:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

将 ACCESS_POLICY_NUMBER 替换为组织级访问权限政策编号。

移除 AuthorizedOrgsDesc 资源

如需移除 AuthorizedOrgsDesc 资源,请运行以下命令:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

替换以下内容:

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDesc资源的唯一名称。名称必须以字母开头,并且只能包含字母、数字和下划线。名称最多可以包含 50 个字符。ACCESS_POLICY_NUMBER 组织级访问权限政策编号。