このページでは、組織間の承認機能の概要と構成手順について説明します。

Chrome Enterprise Premium を使用すると、組織内のデバイスから安全にデータにアクセスできます。これにより、アクセスを決定する際に、適用ポイントでデバイスが組織のアクセス ポリシーと照合されるようになります。たとえば、別の組織からのアクセスを許可または拒否するかどうかは、評価されるアクセス ポリシーの情報の 1 つです。組織内のデバイスが別の組織のリソースにアクセスする必要がある場合は、組織と他の組織で組織間の承認が構成されている必要があります。

組織間の承認を使用すると、他の組織が所有するデバイス属性などのデータを信頼して使用するようにアクセス ポリシーを構成できます。たとえば、他の組織のデバイスからリソースへのアクセスを許可するように、組織のアクセス ポリシーを構成できます。

始める前に

組織間の承認を設定および管理するには、組織の組織 ID と、承認する組織の ID が必要です。また、組織レベルのポリシー番号も必要です。組織 ID または組織レベルのポリシー番号がない場合は、次の情報を参照してください。

組織間の承認を設定して管理する場合は、AuthorizedOrgsDesc リソースを使用します。AuthorizedOrgsDesc リソースには、承認する組織のリストが含まれ、組織の承認タイプ、アセットタイプ、承認の方向が指定されます。

Google Cloud CLI を使用して AuthorizedOrgsDesc リソースを作成し、その設定を変更できます。AuthorizedOrgsDesc リソースを使用する場合は、次のようになります。

- アセットタイプで使用できるオプションは

ASSET_TYPE_DEVICEのみです。 - 承認タイプで使用できるオプションは

AUTHORIZATION_TYPE_TRUSTのみです。

2 つの組織間での組織間デバイス承認を設定する

このセクションでは、手順全体で例を使用して、組織間の承認を設定する手順について説明します。

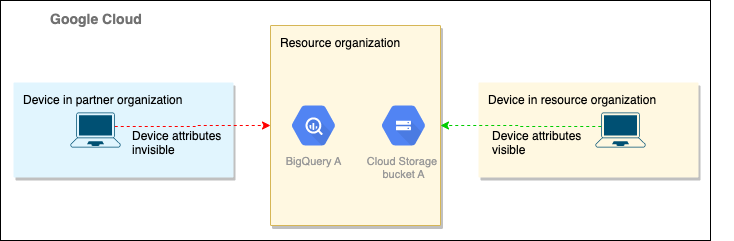

この例では、2 つの組織間に双方向の承認関係を作成し、一方の組織のデバイスがもう一方の組織のリソースにアクセスできるようにします。リソース組織(organizations/RESOURCE_ORG_ID)には、Cloud Storage バケットや VM などのリソースが含まれます。リソース組織には、組織内の特定のデバイスがリソースにアクセスできるようにするアクセスレベルがあります。パートナー組織(organizations/PARTNER_ORG_ID)は、リソース組織のリソースにアクセスする必要がある組織です。

組織間の承認が構成される前の、リソースとパートナー組織のポリシーは次のとおりです。

リソース組織(organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

パートナー組織(organizations/PARTNER_ORG_ID):

no access policy

次の図では、組織間の承認が構成されていないため、パートナー組織のデバイスのデバイス属性はリソース組織には表示されません。

次の手順では、Google Cloud CLI を使用して、リソース組織とパートナー組織の両方を構成し、組織間の承認を有効にする方法を示します。

準備

リソースとパートナー組織の両方で、このセクションの手順を完了します。

両方の組織に組織レベルのポリシーがあることを確認します。組織レベルのポリシーを作成するには、組織レベルのアクセス ポリシーを作成するをご覧ください。

次のコマンドを実行して、組織レベルのアクセス ポリシー番号を取得します。

gcloud access-context-manager policies list --organization=ORG_ID

ORG_ID は、実際の組織 ID に置き換えます。

情報は次の形式で届きます。

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

リソース組織を構成する

この手順を完了するには、リソース組織(

organizations/RESOURCE_ORG_ID)管理者である必要があります。次のコマンドを実行して、リソース組織のAuthorizedOrgsDescリソースを作成します。gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

PARTNER_ORG_ID: パートナー組織番号。

次のコマンドを実行して、新しく作成された

AuthorizedOrgsDescリソースを表示し、正しいことを確認します。gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

パートナー組織を構成する

この手順を完了するには、パートナー組織(

organizations/PARTNER_ORG_ID)の管理者である必要があります。次のコマンドを実行して、パートナー組織のAuthorizedOrgsDescリソースを作成します。gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

RESOURCE_ORG_ID: リソースの組織番号。

次のコマンドを実行して、新しく作成された

AuthorizedOrgsDescリソースを表示し、正しいことを確認します。gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

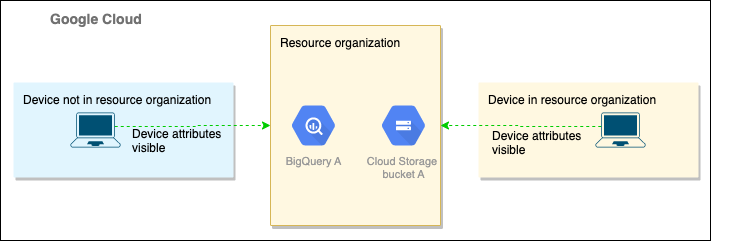

構成後に期待されるポリシー

組織間の承認が構成された後の、リソースとパートナー組織のポリシーは次のとおりです。

リソース組織(organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

パートナー組織(organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

次の図は、組織間の承認が構成された後のパートナー組織のデバイス属性の可視性を示しています。

構成をテストする

2 つの組織を構成したら、パートナー組織のユーザーが準拠したデバイスを使用してリソース組織のリソースにアクセスできるようにします。アクセスが付与されている場合、組織間の承認は想定どおりに機能します。パートナー組織のユーザーは、ユーザーのデバイスに画面ロックポリシーが設定されている場合にのみ、リソース組織の Cloud Storage のバケット A にアクセスできるようになりました。

デバイスにアクセス権が付与されていない場合は、構成手順をもう一度行って構成を修正します。

組織間での承認構成を管理する

組織間の承認を構成した後、組織へのアクセス権の削除、別の組織へのアクセス権の追加などのタスクが必要になる場合があります。このセクションでは、組織間の承認を管理する際の一般的なタスクを完了する方法について説明します。

AuthorizedOrgsDesc リソースを作成して外部組織を承認する

AuthorizedOrgsDesc リソースを作成し、アクセス権を付与する外部組織を含めるには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ORG_ID: アクセス権を付与する組織の組織 ID。複数の組織を指定する場合は、組織 ID をカンマで区切ります。

ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

組織を追加する

既存の AuthorizedOrgsDesc リソースに組織を追加するには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ORG_ID: アクセス権を付与する組織の組織 ID。複数の組織を指定する場合は、組織 ID をカンマで区切ります。

ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

組織を削除する

既存の AuthorizedOrgsDesc リソースから組織を削除するには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ORG_ID 削除する組織の組織 ID。

ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

組織の新しいリストを指定する

既存の AuthorizedOrgsDesc リソースに新しい組織のリストを指定するには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ORG_ID: アクセス権を付与する組織の組織 ID。複数の組織を指定する場合は、組織 ID をカンマで区切ります。

ACCESS_POLICY_NUMBER: 組織レベルのアクセス ポリシー番号。

すべての組織を削除する

既存の AuthorizedOrgsDesc リソースからすべての組織を削除するには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ACCESS_POLICY_NUMBER 組織レベルのアクセス ポリシー番号。

AuthorizedOrgsDesc リソースを表示する

既存の AuthorizedOrgsDesc リソースを表示するには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ACCESS_POLICY_NUMBER 組織レベルのアクセス ポリシー番号。

AuthorizedOrgsDesc リソースを一覧表示する

アクセス ポリシー内の AuthorizedOrgsDesc リソースを一覧表示するには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

ACCESS_POLICY_NUMBER は、組織レベルのアクセス ポリシー番号に置き換えます。

AuthorizedOrgsDesc リソースを削除する

AuthorizedOrgsDesc リソースを削除するには、次のコマンドを実行します。

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

以下を置き換えます。

AUTHORIZED_ORGS_DESC_NAME:

AuthorizedOrgsDescリソースの一意の名前。名前の先頭は英字にしてください。その後には英字、数字、アンダースコアのみ使用できます。名前は、最大 50 文字です。ACCESS_POLICY_NUMBER 組織レベルのアクセス ポリシー番号。