Analizar paquetes del SO automáticamente

Aprende a habilitar el análisis automático, a enviar una imagen de contenedor a Artifact Registry y a ver una lista de las vulnerabilidades encontradas en la imagen.

Artifact Analysis busca vulnerabilidades cada vez que se envía una imagen a Artifact Registry. Los administradores de plataformas y los desarrolladores de aplicaciones pueden usar esta función de análisis automático para identificar riesgos en su proceso de lanzamiento de software.

En esta guía de inicio rápido se usa un paquete sencillo disponible públicamente para mostrar un tipo de análisis de paquetes. De forma predeterminada, Artifact Analysis busca vulnerabilidades en varios tipos de paquetes una vez que habilitas la API de análisis. Entre los tipos de paquetes admitidos se incluyen OS, Go, Java (Maven), Python y Node.js (npm).

Antes de empezar

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

Install the Google Cloud CLI.

-

Si utilizas un proveedor de identidades (IdP) externo, primero debes iniciar sesión en la CLI de gcloud con tu identidad federada.

-

Para inicializar gcloud CLI, ejecuta el siguiente comando:

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable containerscanning.googleapis.com

artifactregistry.googleapis.com -

Install the Google Cloud CLI.

-

Si utilizas un proveedor de identidades (IdP) externo, primero debes iniciar sesión en la CLI de gcloud con tu identidad federada.

-

Para inicializar gcloud CLI, ejecuta el siguiente comando:

gcloud init -

Create or select a Google Cloud project.

Roles required to select or create a project

- Select a project: Selecting a project doesn't require a specific IAM role—you can select any project that you've been granted a role on.

-

Create a project: To create a project, you need the Project Creator

(

roles/resourcemanager.projectCreator), which contains theresourcemanager.projects.createpermission. Learn how to grant roles.

-

Create a Google Cloud project:

gcloud projects create PROJECT_ID

Replace

PROJECT_IDwith a name for the Google Cloud project you are creating. -

Select the Google Cloud project that you created:

gcloud config set project PROJECT_ID

Replace

PROJECT_IDwith your Google Cloud project name.

-

Verify that billing is enabled for your Google Cloud project.

-

Enable the Artifact Registry and Container Scanning APIs:

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.gcloud services enable containerscanning.googleapis.com

artifactregistry.googleapis.com Abre la página Repositorios en la consola de Google Cloud .

Haz clic en Crear repositorio.

En la página Create Repository (Crear repositorio), introduce los siguientes ajustes:

- Nombre:

quickstart-docker-repo - Formato: Docker

- Modo: Estándar

- Tipo de ubicación: región

- Región:

us-central1

- Nombre:

Haz clic en Crear.

Cambia al directorio en el que quieras guardar la imagen del contenedor.

Copia la imagen en tu directorio local. Por ejemplo, puedes usar Docker para extraer la imagen de Ubuntu más reciente de Docker Hub.

docker pull ubuntu:latest- PROJECT es tu Google Cloud

ID de proyecto.

Si el ID de tu proyecto contiene dos puntos (

:), consulta Proyectos con ámbito de dominio. us-central1es la región del repositorio de Artifact Registry.docker.pkg.deves el nombre de host de los repositorios de Docker.quickstart-imagees el nombre de la imagen que quieres usar en el repositorio. El nombre de la imagen puede ser diferente del nombre de la imagen local.tag1es una etiqueta que vas a añadir a la imagen Docker. Si no has especificado ninguna etiqueta, Docker aplicará la etiqueta predeterminadalatest.Abre la lista de tus repositorios de Artifact Registry en la consola de Artifact Analysis.

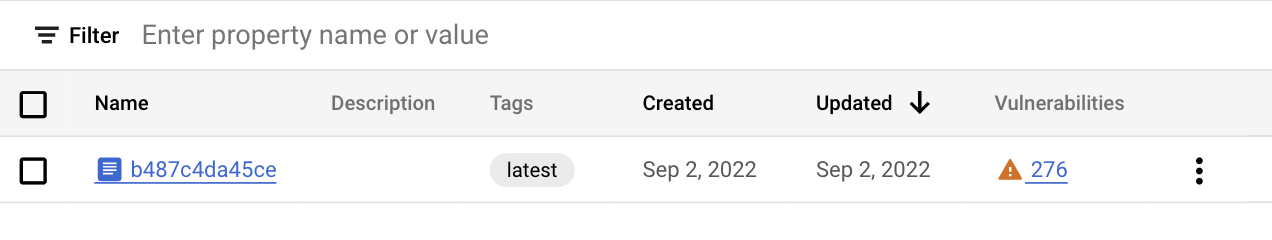

En la lista de repositorios, haz clic en uno.

Haz clic en el nombre de una imagen.

Verás una lista de resúmenes de tu imagen.

El total de vulnerabilidades de cada digest de imagen se muestra en la columna Vulnerabilidades.

Haga clic en el número total de vulnerabilidades vinculadas de la columna Vulnerabilidades.

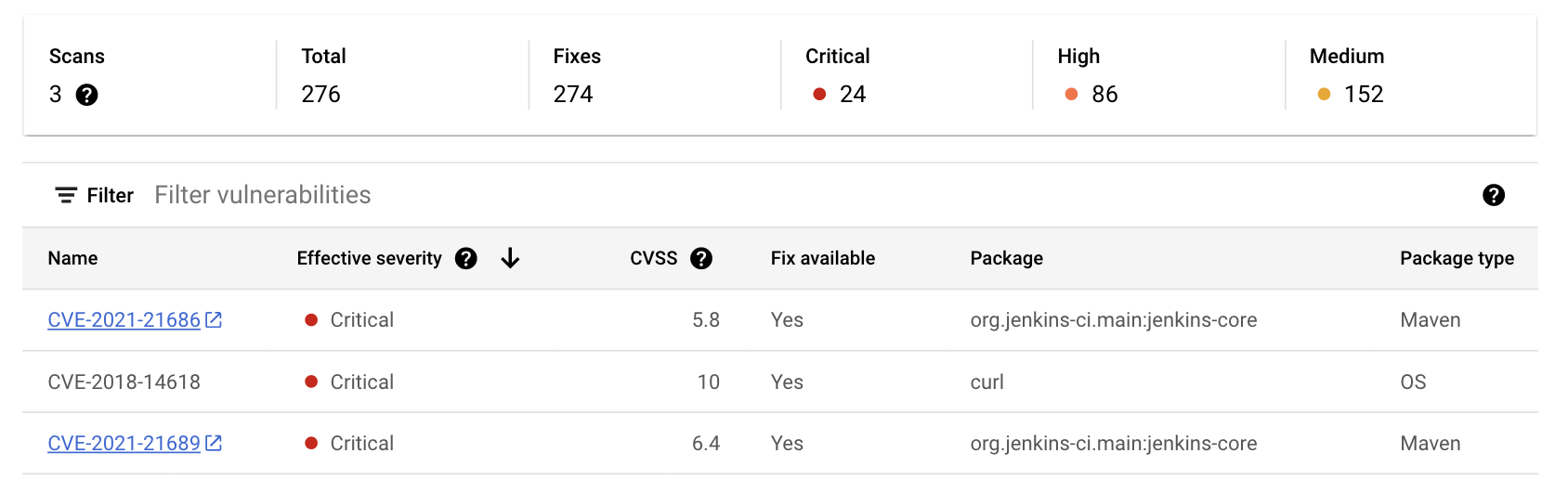

Verás una lista de vulnerabilidades.

En la lista de vulnerabilidades se muestra el número de veces que se ha analizado esta imagen, los niveles de gravedad de las vulnerabilidades, la disponibilidad de una solución, el nombre del paquete que contiene la vulnerabilidad y el tipo de paquete.

Para obtener más información sobre una vulnerabilidad concreta de la fuente de vulnerabilidades, haz clic en el identificador de CVE vinculado de la columna Nombre.

Crear un repositorio de Docker en Artifact Registry

Crea un repositorio de Docker para almacenar la imagen de muestra de esta guía de inicio rápido.

Verás la página Repositorios. Tu repositorio quickstart-docker-repo se añade a la lista de repositorios.

Configurar la autenticación

Para poder enviar o extraer imágenes con Artifact Registry, debes configurar Docker para que use Google Cloud CLI y autentique las solicitudes a Artifact Registry.

En Cloud Shell o en tu shell local, configura la autenticación para los repositorios de Docker de la región us-central1:

gcloud auth configure-docker us-central1-docker.pkg.dev

Obtener un paquete

Etiqueta tu paquete con un nombre de repositorio

Cuando quieras enviar un paquete a Artifact Registry, debes configurar el comando docker push para enviar la imagen a una ubicación específica.

Ejecuta el siguiente comando para etiquetar la imagen como quickstart-image:tag1:

docker tag ubuntu:latest \ us-central1-docker.pkg.dev/PROJECT/quickstart-docker-repo/quickstart-image:tag1

Dónde

Enviar la imagen a Artifact Registry

Artifact Analysis analiza automáticamente las imágenes nuevas cuando se suben a Artifact Registry.

Para enviar la imagen a tu repositorio de Docker en Artifact Registry, ejecuta el siguiente comando:

docker push us-central1-docker.pkg.dev/PROJECT/quickstart-docker-repo/quickstart-image:tag1

Sustituye PROJECT por el Google Cloud

ID de tu proyecto.

Si el ID de tu proyecto contiene dos puntos (:), consulta Proyectos con ámbito de dominio.

Ver los resultados del análisis de vulnerabilidades

Para ver las vulnerabilidades de una imagen, sigue estos pasos:

Otras formas de ver los resultados

La Google Cloud consola muestra hasta 1200 vulnerabilidades. Si tu imagen tiene más de 1200 vulnerabilidades, usa gcloud o la API para ver la lista completa.

Limpieza

Para evitar que se apliquen cargos en tu Google Cloud cuenta por los recursos utilizados en esta página, elimina el Google Cloud proyecto con los recursos.

Si has creado un proyecto para esta guía, ahora puedes eliminarlo.Delete a Google Cloud project:

gcloud projects delete PROJECT_ID