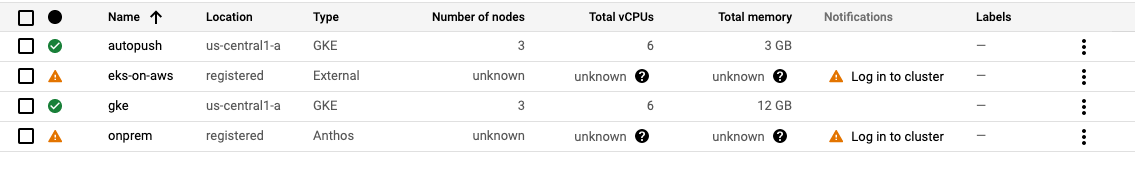

Tous les clusters qui ont été ajoutés à votre parc apparaissent dans la console Google Cloud .

La console Google Cloud offre une interface utilisateur centralisée pour gérer tous vos clusters Kubernetes et leurs ressources, quel que soit l'emplacement d'exécution. Toutes vos ressources sont affichées dans un tableau de bord unique, ce qui vous permet d'avoir une visibilité sur vos charges de travail sur plusieurs clusters Kubernetes. Pour en savoir plus sur l'utilisation des clustersGoogle Cloud dans la console Google Cloud , consultez la documentation GKE.

Pour les clusters GKE sur Google Cloud, vous pouvez afficher les détails du cluster, tels que les nœuds et les charges de travail, à condition de disposer des autorisations appropriées. Les autorisations sont listées dans la section suivante, Rôles requis.

Si votre parc inclut des clusters en dehors de Google Cloud, vous devez vous connecter à ces clusters et afficher leurs détails dans la console Google Cloud . Pour en savoir plus, consultez la section Se connecter aux clusters.

Rôles requis

Si vous n'êtes pas propriétaire d'un projet, vous devez disposer au minimum des rôles Identity and Access Management suivants pour afficher les clusters dans la console Google Cloud :

roles/container.viewer. Ce rôle permet aux utilisateurs d'afficher la page "Clusters GKE" et les autres ressources de conteneur dans la console Google Cloud . Pour en savoir plus sur les autorisations incluses dans ce rôle ou pour attribuer un rôle avec des autorisations de lecture/écriture, consultez la section Rôles Kubernetes Engine dans la documentation IAM.roles/gkehub.viewer. Ce rôle permet aux utilisateurs d'afficher les clusters situés en dehors deGoogle Cloud dans la console Google Cloud . Pour en savoir plus sur les autorisations incluses dans ce rôle ou pour attribuer un rôle avec des autorisations en lecture et en écriture, consultez la section Rôles GKE Hub dans la documentation IAM.roles/gkeonprem.viewer. Pour les utilisateurs de Google Distributed Cloud, ce rôle est requis en plus deroles/gkehub.viewerpour afficher les clusters sur site sur Bare Metal ou VMware dans la console Google Cloud . Pour en savoir plus sur les autorisations incluses dans ce rôle ou pour attribuer un rôle avec des autorisations de lecture/écriture, consultez Rôles GKE On-Prem dans la documentation IAM.

Afficher les clusters enregistrés

Une fois que vous avez enregistré un cluster dans le parc de votre projet, il apparaît dans la consoleGoogle Cloud dans la liste de clusters GKE. Toutefois, pour afficher plus de détails, tels que les nœuds et les charges de travail d'un cluster en dehors deGoogle Cloud, vous devez vous connecter et vous authentifier auprès du cluster. Les clusters nécessitant une connexion affichent un triangle d'avertissement orange et vous invitent à vous connecter. L'exemple suivant montre la page Clusters GKE avec deux clusters en dehors de Google Cloud qui nécessitent une connexion.

Une fois que vous êtes connecté à un cluster, vous pouvez le sélectionner et afficher ses détails. Il s'agit des mêmes informations que celles que vous pouvez consulter pour un cluster GKE sur Google Cloud .

Se connecter aux clusters

Si votre parc inclut des clusters en dehors de Google Cloud, votre administrateur de plate-forme doit configurer l'authentification afin que vous puissiez vous connecter à ces clusters et afficher leurs détails dans la console Google Cloud .

Vous devez connaître la méthode d'authentification configurée par votre administrateur de plate-forme pour pouvoir vous connecter à la console Google Cloud . Demandez à votre administrateur de plate-forme quelles sont les méthodes d'authentification utilisées parmi les méthodes suivantes :

- Identification de l'utilisateur Google

- Fournisseur d'identité tiers :

- Jeton de support

Suivez ensuite les instructions des sections suivantes pour vous connecter à vos clusters à l'aide de la méthode d'authentification appropriée.

Se connecter à l'aide de votre identité Google Cloud

Si votre cluster est configuré pour utiliser votre identitéGoogle Cloud , procédez comme suit pour vous connecter :

Ouvrez la page Clusters GKE dans la console Google Cloud .

Cochez la case correspondant à un ou plusieurs clusters auxquels vous souhaitez vous connecter. Si vous sélectionnez plusieurs clusters :

Pour sélectionner tous les clusters affichés sur la page, cochez la case dans la ligne d'en-tête du tableau.

Pour sélectionner tous les clusters du projet auxquels vous n'êtes pas connecté, sélectionnez l'option Se connecter qui accompagne l'avertissement indiquant que vous n'êtes pas connecté à un certain nombre de clusters.

Dans la barre de menu, cliquez sur Se connecter.

Sélectionnez Utilisez votre identité Google pour vous connecter.

Cliquez sur Log in (Connexion).

Se connecter à l'aide d'OpenID Connect (OIDC)

Bien que GKE Identity Service accepte également les fournisseurs d'identité LDAP, la connexion à l'aide de la console Google Cloud n'est possible que pour les fournisseurs OIDC.

Si Microsoft Entra ID (Azure AD) est configuré en tant que fournisseur d'identité OIDC pour votre cluster à l'aide de l'ancre azuread dans ClientConfig, suivez plutôt les instructions de la section Se connecter à l'aide de Microsoft Entra ID (Azure AD).

Si votre cluster est configuré pour utiliser un fournisseur d'identité OIDC avec GKE Identity Service, procédez comme suit pour vous connecter :

Ouvrez la page Clusters GKE dans la console Google Cloud .

Cochez la case correspondant à un ou plusieurs clusters auxquels vous souhaitez vous connecter. Si vous sélectionnez plusieurs clusters :

Pour sélectionner tous les clusters affichés sur la page, cochez la case dans la ligne d'en-tête du tableau.

Pour sélectionner tous les clusters du projet auxquels vous n'êtes pas connecté, sélectionnez l'option Se connecter qui accompagne l'avertissement indiquant que vous n'êtes pas connecté à un certain nombre de clusters.

Dans la barre de menu, cliquez sur Se connecter.

Sélectionnez S'authentifier auprès du fournisseur d'identité configuré pour le cluster. Vous êtes redirigé vers votre fournisseur d'identité et il vous faudra peut-être vous connecter ou autoriser la console Google Cloud à accéder à votre compte.

Cliquez sur Log in (Connexion).

Se connecter à l'aide de Microsoft Entra ID (Azure AD)

Si votre cluster est configuré pour utiliser Microsoft Entra ID (Azure ID) avec GKE Identity Service à l'aide de l'ancre azuread (également appelée configuration Azure AD avancée), procédez comme suit pour vous connecter :

Ouvrez la page Clusters GKE dans la console Google Cloud .

Cochez la case correspondant à un ou plusieurs clusters auxquels vous souhaitez vous connecter. Si vous sélectionnez plusieurs clusters :

Pour sélectionner tous les clusters affichés sur la page, cochez la case dans la ligne d'en-tête du tableau.

Pour sélectionner tous les clusters du projet auxquels vous n'êtes pas connecté, sélectionnez l'option Se connecter qui accompagne l'avertissement indiquant que vous n'êtes pas connecté à un certain nombre de clusters.

Dans la barre de menu, cliquez sur Se connecter.

Sélectionnez Authentification avec Microsoft Entra ID (anciennement Azure AD). Vous êtes redirigé vers votre fournisseur d'identité et il vous faudra peut-être vous connecter ou autoriser la console Google Cloud à accéder à votre compte.

Cliquez sur Log in (Connexion).

Se connecter à l'aide d'une identité tierce et de la passerelle Connect

Si votre cluster est configuré pour utiliser une identité tierce avec la passerelle Connect, vous pouvez vous connecter au cluster avec votre identité tierce dans la console de fédération d'identité de personnelGoogle Cloud , également appelée console (fédérée). La connexion depuis la console Google Cloud standard n'est pas possible.

Pour vous connecter, procédez comme suit :

- Accédez à la console de fédération d'identité de personnelGoogle Cloud , saisissez votre ID de fournisseur, puis connectez-vous à l'aide de votre fournisseur d'identité. L'administrateur de votre plate-forme doit vous fournir toutes les informations nécessaires pour vous connecter. Pour en savoir plus sur la configuration, consultez Configurer l'accès utilisateur à la console (fédérée).

Ouvrez la page Clusters GKE dans la console Google Cloud .

Cochez la case correspondant à un ou plusieurs clusters auxquels vous souhaitez vous connecter. Si vous sélectionnez plusieurs clusters :

Pour sélectionner tous les clusters affichés sur la page, cochez la case dans la ligne d'en-tête du tableau.

Pour sélectionner tous les clusters du projet auxquels vous n'êtes pas connecté, sélectionnez l'option Se connecter qui accompagne l'avertissement indiquant que vous n'êtes pas connecté à un certain nombre de clusters.

Dans la barre de menu, cliquez sur Se connecter.

Sélectionnez Utiliser votre fournisseur d'identité tiers pour vous connecter.

Cliquez sur Log in (Connexion).

Se connecter à l'aide d'un jeton de support

Si votre cluster est configuré pour utiliser un jeton de support de compte de service Kubernetes, procédez comme suit:

Ouvrez la page Clusters GKE dans la console Google Cloud .

Cochez la case correspondant à un ou plusieurs clusters auxquels vous souhaitez vous connecter. Si vous sélectionnez plusieurs clusters :

Pour sélectionner tous les clusters affichés sur la page, cochez la case dans la ligne d'en-tête du tableau.

Pour sélectionner tous les clusters du projet auxquels vous n'êtes pas connecté, sélectionnez l'option Se connecter qui accompagne l'avertissement indiquant que vous n'êtes pas connecté à un certain nombre de clusters.

Dans la barre de menu, cliquez sur Se connecter.

Sélectionnez Jeton, puis renseignez le champ Jeton avec le jeton de support du KSA.

Cliquez sur Log in (Connexion).

Audits

Les accès via la console Google Cloud sont enregistrés dans le journal d'audit du serveur d'API du cluster.

Étapes suivantes

Pour en savoir plus :

- Utiliser des clusters dans la console Google Cloud dans la documentation GKE

- Afficher l'état des clusters et l'utilisation des ressources dans la console Google Cloud , en consultant la présentation de GKE Enterprise

- Configurer l'authentification sur les clusters de parc dans Sécuriser votre parc

Connexion aux clusters de parcs à partir de la ligne de commande: