En este documento se describe cómo configurar los permisos y Cloud Storage mediante la aplicación de configuración en la nube de Transfer Appliance. Google Cloud

La aplicación de configuración de la nube del dispositivo te pedirá información, como el ID de la sesión de transferencia, el segmento de Cloud Storage de destino y las preferencias de Cloud Key Management Service (Cloud KMS). Con la información que proporciones, la aplicación de configuración en la nube del dispositivo configurará tus Google Cloud permisos, el segmento de Cloud Storage que prefieras y la clave de Cloud KMS para tu transferencia.

Antes de empezar

Asegúrate de que tienes lo siguiente:

El nombre del proyecto y la ubicación de la empresa que se han usado para pedir el dispositivo.

El ID del dispositivo, el ID de sesión, el nombre del segmento, el prefijo del segmento y la clave de cifrado especificados al pedir el dispositivo. Puedes encontrarlos en el correo Google Transfer Appliance Prepare Permissions and Storage (Preparar permisos y almacenamiento de Google Transfer Appliance).

El agente de servicio del Servicio de transferencia de Storage que se indica en el correo electrónico titulado Google Transfer Appliance Prepare Permissions and Storage (Google Transfer Appliance: preparación de permisos y almacenamiento). Tiene un aspecto similar al siguiente ejemplo:

project-TENANT_IDENTIFIER@storage-transfer-service.iam.gserviceaccount.comEn este ejemplo,

TENANT_IDENTIFIERes un número generado específico de este proyecto concreto.Usamos el Servicio de transferencia de Storage para transferir datos del dispositivo a tu segmento de Cloud Storage.

Asignar roles de gestión de identidades y accesos

Debes tener los roles de gestión de identidades y accesos correctos en el proyecto y en el segmento de Cloud Storage.

Si eres el propietario del proyecto, roles/owner es suficiente. Ve a la siguiente sección, Descargar la aplicación de configuración en la nube de Transfer Appliance.

Si no tienes roles/owner, debes tener los siguientes roles:

roles/serviceusage.serviceUsageAdmin: para habilitar las APIs necesarias en el proyecto.roles/iam.serviceAccountCreator: para crear cuentas de servicio.roles/iam.serviceAccountKeyAdmin: para crear y descargar claves de cuenta de servicio. Se puede conceder a nivel de proyecto o a la cuenta de servicio del dispositivo una vez que la aplicación de permisos la haya creado.roles/storagetransfer.admin: para crear la cuenta de servicio del Servicio de transferencia de Storage.roles/transferappliance.viewer: para obtener los detalles del segmento de Cloud Storage y de la clave de Cloud Key Management Service.roles/storage.admin: se puede conceder a nivel de proyecto si no has creado un segmento de Cloud Storage o a nivel de segmento si estás usando uno que ya tengas.roles/cloudkms.admin: se puede conceder a nivel de proyecto si no has creado una clave de Cloud KMS o a nivel de clave si estás usando una clave de Cloud KMS.

Ver roles

Para ver los roles de gestión de identidades y accesos que tienen tus principales en un proyecto y sus recursos, haz lo siguiente:

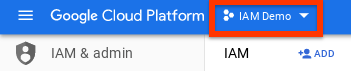

En la consola, ve a la página IAM. Google Cloud

En la página se muestran todas las entidades de seguridad que tienen roles de gestión de identidades y accesos en tu proyecto.

Descargar la aplicación de configuración en la nube de Transfer Appliance

Para descargar la aplicación de configuración en la nube de Transfer Appliance, sigue estos pasos:

Abre la página de bienvenida de la consola. Google Cloud

Comprueba que el nombre del proyecto utilizado para la transferencia se muestre en el selector de proyectos. El selector de proyectos te indica en qué proyecto estás trabajando.

Si no ves el nombre del proyecto que estás usando para la transferencia, haz clic en el selector de proyectos y, a continuación, selecciona el proyecto correcto.

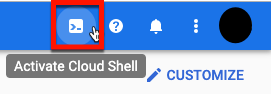

Haz clic en Activar Cloud Shell.

En Cloud Shell, usa el comando

wgetpara descargar la aplicación de configuración en la nube de Appliance:wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Ejecutar la aplicación de configuración en la nube de Appliance

En Cloud Shell, ejecuta el siguiente comando para iniciar la aplicación de configuración de Appliance Cloud:

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

La aplicación te guiará por los pasos necesarios para configurar tu proyecto.

Salida de la aplicación

La aplicación de configuración en la nube de Transfer Appliance realiza las siguientes acciones:

- Concede permisos a las cuentas de servicio de Transfer Appliance que se usan para transferir datos a tu segmento de Cloud Storage.

- Si has elegido usar una clave de encriptado gestionada por el cliente, concede permiso a las cuentas de servicio del dispositivo para acceder a los datos de la clave de Cloud KMS.

Muestra la siguiente información:

- El Google Cloud nombre del recurso de clave criptográfica, si has elegido usar una clave de encriptado de Cloud KMS gestionada por el cliente.

- El Google Cloud nombre del segmento de destino de Cloud Storage.

- Un Google Cloud prefijo de segmento de destino de Cloud Storage, si has proporcionado uno.

- Si procede, el nombre de la cuenta de servicio de Transferencia online y el nombre del agente de servicio del Servicio de transferencia de almacenamiento.

La información que se muestra también se almacena en el directorio principal de Cloud Shell, llamado SESSION_ID-output.txt, donde SESSION_ID es el ID de sesión de esta transferencia en concreto.

Los nombres de las cuentas de servicio a las que se ha concedido permiso para esta transferencia en concreto se almacenan en el directorio principal de Cloud Shell con el nombre cloudsetup.log.

Enviar información de CMEK a Google

Si has especificado una clave de cifrado gestionada por el cliente, envíanos la información de la clave rellenando el formulario que se incluye en el correo Google Transfer Appliance Prepare Permissions and Storage (Google Transfer Appliance: prepara los permisos y el almacenamiento).

Descargar claves de cuenta de servicio

Descarga y guarda una clave de cuenta de servicio para la cuenta de servicio de transferencia online.

gcloud iam service-accounts keys create key.json \ --iam-account=APPLIANCE_SERVICE_ACCOUNT_EMAIL

El valor de APPLIANCE_SERVICE_ACCOUNT_EMAIL se muestra en la salida de la aplicación de permisos:

...

Appliance Service Account Name:

example-sa@example-project.iam.gserviceaccount.com

Cuando recibas el dispositivo, sube la clave al directorio /tmp del dispositivo.

Solución de problemas

Error 400: la cuenta de servicio no existe

Problema:

La aplicación de configuración en la nube de Transfer Appliance muestra el siguiente mensaje:

Service account ta-SESSION_ID@transfer-appliance-zimbru.iam.gserviceaccount.com does not exist.

Donde SESSION_ID es el ID de sesión proporcionado a la aplicación de configuración en la nube de Transfer Appliance.

Solución:

Verifica el ID de sesión de tu transferencia. El ID de sesión es único para cada sesión de transferencia y lo comparte el equipo de Transfer Appliance. Si no has recibido un ID de sesión, ponte en contacto con data-support@google.com.

Error: Listing KMS locations

Problema:

La aplicación de configuración en la nube de Transfer Appliance muestra el siguiente mensaje:

Error: listing kms locations

Solución:

En Cloud Shell, haz lo siguiente:

Vuelve a autenticarte ejecutando

gcloud auth login.Vuelve a probar la aplicación de configuración en la nube de Transfer Appliance.

Si el error persiste, ponte en contacto con el equipo de Transfer Appliance a través de la dirección data-support@google.com.

Error: Creating Cloud KMS key constraint error

Problema:

La aplicación de configuración en la nube de Transfer Appliance muestra un mensaje similar al siguiente:

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

Solución:

Es posible que tu proyecto tenga políticas de organización que no permitan crear claves de Cloud Key Management Service en determinadas ubicaciones. Google Cloud Estas son algunas posibles soluciones:

- Elige otra ubicación para crear la clave de Cloud Key Management Service.

- Actualiza la política de la organización para permitir la creación de claves de Cloud Key Management Service en la ubicación que quieras.

Para obtener más información, consulta Restringir ubicaciones de recursos.