In diesem Dokument wird die Konfiguration von Google Cloud Berechtigungen und Cloud Storage mit der Appliance Cloud Setup Application beschrieben.

Sie werden von der Appliance Cloud Setup Application nach Informationen wie der Übertragungssitzungs-ID, dem Cloud Storage-Ziel-Bucket und den Cloud Key Management Service (Cloud KMS) gefragt. Anhand der von Ihnen bereitgestellten Informationen konfiguriert die Appliance Cloud Setup Application Ihre Google Cloud Berechtigungen, den bevorzugten Cloud Storage-Bucket und den Cloud KMS-Schlüssel für die Übertragung.

Hinweise

Die müssen Folgendes haben:

Der Name des Projekts und der Unternehmensstandort, die für die Bestellung des Geräts verwendet wurden.

Die Appliance-ID, Sitzungs-ID, der Bucket-Name, das Bucket-Präfix und der Verschlüsselungsschlüssel, die beim Bestellen der Appliance angegeben wurden. Sie finden sie in der E-Mail mit dem Betreff Google Transfer Appliance Prepare Permissions and Storage.

Der in der E-Mail mit dem Betreff Google Transfer Appliance Prepare Permissions and Storage aufgeführte Dienst-Agent für Storage Transfer Service. Das sieht in etwa so aus:

project-TENANT_IDENTIFIER@storage-transfer-service.iam.gserviceaccount.comIn diesem Beispiel ist

TENANT_IDENTIFIEReine für dieses Projekt spezifische Nummer.Wir verwenden den Storage Transfer Service, um Daten von der Appliance in Ihren Cloud Storage-Bucket zu übertragen.

IAM-Rollen zuweisen

Sie benötigen die richtigen IAM-Rollen für das Projekt und den Cloud Storage-Bucket.

Wenn Sie der Projektinhaber sind, reicht roles/owner aus. Fahren Sie mit dem nächsten Abschnitt Appliance Cloud Setup Application herunterladen fort.

Wenn Sie roles/owner nicht haben, benötigen Sie die folgenden Rollen:

roles/serviceusage.serviceUsageAdmin: Zum Aktivieren der erforderlichen APIs im Projekt.roles/iam.serviceAccountCreator: Zum Erstellen neuer Dienstkonten.roles/iam.serviceAccountKeyAdmin: Zum Erstellen und Herunterladen von Dienstkontoschlüsseln. Kann auf Projektebene oder für das Appliance-Dienstkonto gewährt werden, nachdem es von der Berechtigungs-App erstellt wurde.roles/storagetransfer.admin: Zum Erstellen des Dienstkontos für den Storage Transfer Service.roles/transferappliance.viewer: Zum Abrufen von Details zum Cloud Storage-Bucket und zum Cloud Key Management Service-Schlüssel.roles/storage.admin: Kann auf Projektebene gewährt werden, wenn Sie keinen Cloud Storage-Bucket erstellt haben, oder auf Bucket-Ebene, wenn Sie einen vorhandenen Cloud Storage-Bucket verwenden.roles/cloudkms.admin: Kann auf Projektebene gewährt werden, wenn Sie keinen Cloud KMS-Schlüssel erstellt haben, oder auf Schlüsselebene, wenn Sie einen vorhandenen Cloud KMS-Schlüssel verwenden.

Rollen ansehen

So rufen Sie die IAM-Rollen auf, die Ihre Hauptkonten für ein Projekt und dessen Ressourcen haben:

Rufen Sie in der Google Cloud Console die Seite IAM auf.

Auf der Seite werden alle Hauptkonten angezeigt, die in Ihrem Projekt IAM-Rollen haben.

Appliance Cloud Setup Application herunterladen

So laden Sie die Appliance Cloud Setup Application herunter:

Öffnen Sie die Google Cloud -Console.

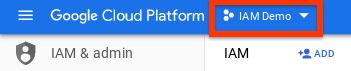

Prüfen Sie, ob der Name des für die Übertragung verwendeten Projekts in der Projektauswahl angezeigt wird. In der Projektauswahl sehen Sie, in welchem Projekt Sie gerade arbeiten.

Wenn Sie den Namen des Projekts, das Sie für die Übertragung verwenden, nicht sehen, klicken Sie auf die Projektauswahl und wählen Sie dann das richtige Projekt aus.

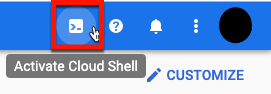

Klicken Sie auf „Cloud Shell aktivieren“.

Verwenden Sie in Cloud Shell den Befehl

wget, um die Appliance Cloud Setup Application herunterzuladen:wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Appliance Cloud Setup Application ausführen

Führen Sie in Cloud Shell den folgenden Befehl aus, um die Appliance Cloud Setup Application zu starten:

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

Die App führt Sie durch die erforderlichen Schritte zum Konfigurieren Ihres Projekts.

Anwendungsausgabe

Die Appliance Cloud Setup Application führt die folgenden Aktionen aus:

- Gewährt Berechtigungen für die Appliance-Dienstkonten, mit denen Daten in Ihren Cloud Storage-Bucket übertragen werden.

- Wenn Sie einen vom Kunden verwalteten Verschlüsselungsschlüssel verwenden, wird den Appliance-Dienstkonten die Berechtigung zum Zugriff auf Cloud KMS-Schlüsseldaten gewährt.

Zeigt die folgenden Informationen an:

- Den Google Cloud Ressourcennamen des kryptografischen Schlüssels, wenn Sie einen vom Kunden verwalteten Cloud KMS-Verschlüsselungsschlüssel verwenden möchten.

- Der Name des Cloud Storage-Ziel-Buckets.Google Cloud

- Ein Google Cloud Präfix für den Cloud Storage-Ziel-Bucket, falls Sie eins angegeben haben.

- Falls zutreffend, der Name des Dienstkontos für die Onlineübertragung und der Name des Dienst-Agents für den Storage Transfer Service.

Die angezeigten Informationen werden auch im Basisverzeichnis (SESSION_ID-output.txt) in Cloud Shell gespeichert, wobei SESSION_ID die Sitzungs-ID für diese konkrete Übertragung ist.

Die Namen der Dienstkonten, die die Berechtigung für diese konkrete Übertragung erhalten haben, werden in Cloud Shell im Basisverzeichnis cloudsetup.log gespeichert.

CMEK-Informationen an Google senden

Wenn Sie einen vom Kunden verwalteten Verschlüsselungsschlüssel angegeben haben, senden Sie uns die Schlüsselinformationen, indem Sie das Formular ausfüllen, das in der E‑Mail mit dem Betreff Google Transfer Appliance Prepare Permissions and Storage verlinkt ist.

Dienstkontoschlüssel herunterladen

Laden Sie einen Dienstkontoschlüssel für das Online Transfer Service Account herunter und speichern Sie ihn.

gcloud iam service-accounts keys create key.json \ --iam-account=APPLIANCE_SERVICE_ACCOUNT_EMAIL

Der Wert von APPLIANCE_SERVICE_ACCOUNT_EMAIL wird in der Ausgabe der Berechtigungs-App angezeigt:

...

Appliance Service Account Name:

example-sa@example-project.iam.gserviceaccount.com

Wenn Sie die Appliance erhalten, laden Sie den Schlüssel in das Verzeichnis /tmp auf der Appliance hoch.

Fehlerbehebung

Fehler 400: Dienstkonto existiert nicht

Problem:

In der Appliance Cloud Setup Application wird die folgende Meldung angezeigt:

Service account ta-SESSION_ID@transfer-appliance-zimbru.iam.gserviceaccount.com does not exist.

Dabei ist SESSION_ID die Sitzungs-ID, die für die Appliance Cloud Setup Application bereitgestellt wird.

Lösung

Prüfen Sie die Sitzungs-ID der Übertragung. Die Sitzungs-ID ist für jede Übertragungssitzung eindeutig und wird vom Transfer Appliance-Team bereitgestellt. Wenn Sie keine Sitzungs-ID erhalten haben, wenden Sie sich an data-support@google.com.

Fehler: KMS-Standorte auflisten

Problem:

In der Appliance Cloud Setup Application wird die folgende Meldung angezeigt:

Error: listing kms locations

Lösung

Führen Sie in Cloud Shell folgende Schritte aus:

Führen Sie eine erneute Authentifizierung durch Ausführen von

gcloud auth logindurch.Führen Sie die Appliance Cloud Setup Application noch einmal aus.

Wenn der Fehler weiterhin auftritt, wenden Sie sich an das Transfer Appliance-Team unter data-support@google.com.

Fehler: Cloud KMS-Schlüsseleinschränkung erstellen

Problem:

In der Appliance Cloud Setup Application wird eine Meldung wie die folgende angezeigt:

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

Lösung

Ihr Google Cloud -Projekt hat möglicherweise Organisationsrichtlinien, die das Erstellen von Cloud Key Management Service-Schlüsseln an bestimmten Standorten nicht zulassen. Folgende Lösungen sind möglich:

- Wählen Sie einen anderen Standort aus, um den Cloud Key Management Service-Schlüssel zu erstellen.

- Aktualisieren Sie die Organisationsrichtlinie, um das Erstellen des Cloud Key Management Service-Schlüssels am gewünschten Standort zuzulassen.

Weitere Informationen finden Sie unter Ressourcenstandorte einschränken.