Optionale Features auf der Steuerungsebene im Cluster aktivieren

Auf dieser Seite wird beschrieben, wie Sie optionale Features auf einer Steuerungsebene im Cluster aktivieren Informationen zur der verwalteten Steuerungsebene, finden Sie unter Konfigurieren Sie das verwaltete Cloud Service Mesh.

Wenn Sie Cloud Service Mesh im Cluster installieren,

Funktionen, die standardmäßig aktiviert sind, unterscheiden sich je nach Plattform.

Sie können die Standardkonfiguration überschreiben und eine optionale Funktion aktivieren, indem Sie

einschließlich einer Overlay-Datei, wenn Sie Cloud Service Mesh installieren (oder upgraden). Eine

Overlay-Datei ist eine YAML-Datei, die ein

IstioOperator benutzerdefinierte Ressource (CR)

mit dem Sie die Steuerungsebene konfigurieren. Geben Sie pro Overlay-Datei ein Feature an. Sie können weitere Overlays,

und jede Overlay-Datei überschreibt die Konfiguration auf den vorherigen Ebenen.

Informationen zu Overlay-Dateien

Die Overlay-Dateien auf dieser Seite befinden sich im

anthos-service-mesh

-Paket in GitHub. Diese Dateien enthalten gängige Anpassungen der Standardkonfiguration. Sie können diese Dateien unverändert anwenden oder weitere Änderungen daran vornehmen.

Wenn Sie Cloud Service Mesh mit dem von Google bereitgestellten

asmcli-Skript können Sie

kann eine oder mehrere Overlay-Dateien mit der --option oder der

--custom_overlay Optionen. Wenn Sie keine Änderungen an den Dateien im anthos-service-mesh-Repository vornehmen müssen, können Sie --option verwenden. Das Skript ruft die Datei von GitHub ab. Sie können aber auch die Overlay-Datei ändern und die Änderungen mit der Option --custom_overlay an asmcli übergeben.

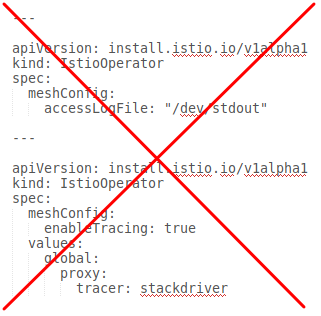

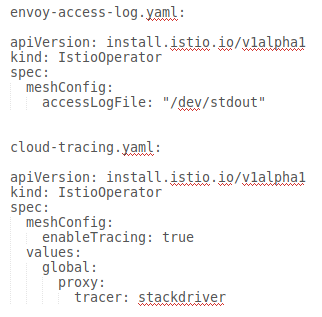

| Fügen Sie nicht mehrere CRs in eine Overlay-Datei ein. | Separate Overlay-Dateien für jede CR erstellen |

|---|---|

|

|

So aktivieren Sie optionale Features

Die folgenden Beispiele sind vereinfacht, damit nur die benutzerdefinierten Overlays zur Aktivierung optionaler Features angezeigt werden. Ersetzen Sie OTHER_FLAGS durch den

erforderliche Installations-Flags.

Der Befehl asmcli install bietet zwei Möglichkeiten zum Aktivieren eines optionalen Features. Welche Methode Sie verwenden, hängt davon ab, ob Sie Änderungen an der Overlay-Datei vornehmen müssen.

Verwenden Sie

--option, wenn Sie keine Änderungen an der Overlay-Datei vornehmen müssen. Mit--optionruftasmclidie Datei aus dem GitHub-Repository für Sie ab. Dazu benötigen Sie eine Internetverbindung../asmcli install \ OTHER_FLAGS \ --option OPTION_NAMEErsetzen Sie

OPTION_NAMEdurch die Option, die Sie aktivieren möchten. Lassen Sie die Erweiterung „.yaml“ weg und geben Sie nur den Namen des Overlays an. z. B.iap-operatorundattached-cluster. Eine Liste der Optionen finden Sie in deranthos-service-meshPaket.Verwenden Sie

--custom_overlay, wenn Sie die Overlay-Datei anpassen müssen../asmcli install \ OTHER_FLAGS \ --custom_overlay PATH_TO_FILEErsetzen Sie

PATH_TO_FILEdurch den Pfad zur Overlay-Datei, die Sie verwenden möchten.

YAML für optionale Features

Die folgenden Abschnitte enthalten die YAML-Datei, um optionale und unterstützte Funktionen zu aktivieren.

mTLS-STRICT-Modus

Die Konfiguration global.mtls.enabled wurde aus der IstioOperator-CR entfernt, um Probleme mit Upgrades zu vermeiden und eine flexiblere Installation zu ermöglichen.

Konfigurieren Sie zum Aktivieren von STRICT mTLS stattdessen eine Peer-Authentifizierungsrichtlinie.

Proxy-Image löschen

Als Best Practice sollten Sie den Inhalt einer Containerlaufzeit auf die erforderlichen Pakete beschränken. Dieser Ansatz verbessert die Sicherheit und das Signal-Rausch-Verhältnis von CVE-Scannen (Common Vulnerabilities and Exposures). Istio stellt Proxy-Images bereit, die auf Distroless-Basis-Images basieren.

Mit der folgenden Konfiguration werden Images vom Typ „Distroless“ für das gesamte Cloud Service Mesh aktiviert. Bei einer Änderung des Image-Typs muss jeder Pod neu gestartet und neu eingefügt werden, um wirksam zu werden.

apiVersion: install.istio.io/v1alpha1

kind: IstioOperator

spec:

meshConfig:

defaultConfig:

image:

imageType: distroless

Das Distroless-Image enthält keine anderen Binärdateien als den Proxy. Daher ist es nicht möglich, eine Shell mit exec zu versehen oder curl, ping oder andere Fehlerbehebungsfunktionen im Container zu verwenden.

Wenn Sie einen curl-Befehl ausführen, wird der folgende Fehler angezeigt:

error: Internal error occurred: error executing command in container: failed to exec in container: failed to start exec "<container-id>"

OCI runtime exec failed: exec failed: unable to start container process: exec: "curl": executable file not found in $PATH: unknown

Wenn Sie einen Shell-Befehl ausführen, wird der folgende Fehler angezeigt: error.v

error: Internal error occurred: error executing command in container: failed to exec in container: failed to start exec "<container-id>"

OCI runtime exec failed: exec failed: container_linux.go:380: starting container process caused: exec: "sh": executable file not found in $PATH: unknown

Wenn Sie für bestimmte Pods Zugriff auf diese Tools benötigen, können Sie imageType mit der folgenden Pod-Annotation überschreiben.

sidecar.istio.io/proxyImageType: debug

Nachdem Sie den Image-Typ einer Bereitstellung über die Annotation geändert haben, sollte die Bereitstellung neu gestartet werden.

kubectl rollout restart deployment -n NAMESPACE DEPLOYMENT_NAME

Für die meisten Arten von Proxy-Debugging sollte istioctl proxy-cmd verwendet werden, für das kein Debug-Basis-Image erforderlich ist.

Benutzerdefiniertes Overlay für eine benutzerdefinierte Registry verwenden

Sie können ein benutzerdefiniertes Overlay für benutzerdefinierte Registrys verwenden, z. B. wenn Sie Cloud Service Mesh aus einer benutzerdefinierten Container Registry installieren Beispiel:

apiVersion: install.istio.io/v1alpha1

kind: IstioOperator

spec:

hub: {private_registry_url}

Im Folgenden finden Sie eine Liste der Images für Cloud Service Mesh, in die Sie gespiegelt werden müssen Benutzerdefinierte Container Registry:

- Install-cni -

gke.gcr.io/asm/install-cni:1.26.4-asm.1 - Verwaltete Datenebene -

gke.gcr.io/asm/mdp:1.26.4-asm.1 - Pilot -

gke.gcr.io/asm/pilot:1.26.4-asm.1 - Proxyv2 -

gke.gcr.io/asm/proxyv2:1.26.4-asm.1

Images zu einer privaten Registry hinzufügen

Führen Sie die folgenden Schritte aus, um Cloud Service Mesh-Images in eine private Registry zu übertragen Schritte.

-

Rufen Sie die Cloud Service Mesh-Images ab:

docker pull gke.gcr.io/asm/install-cni:1.26.4-asm.1 docker pull gke.gcr.io/asm/mdp:1.26.4-asm.1 docker pull gke.gcr.io/asm/pilot:1.26.4-asm.1 docker pull gke.gcr.io/asm/proxyv2:1.26.4-asm.1

-

Erstellen Sie eine Variable für die URL Ihrer privaten Registry:

export PRIVATE_REGISTRY_URL=PRIVATE_REGISTRY_URL

PRIVATE_REGISTRY_URLdurch private Registry ersetzen URL -

Taggen Sie die Images mit Ihrer privaten Registry-URL:

docker tag gke.gcr.io/asm/install-cni:1.26.4-asm.1 \ ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/install-cni:1.26.4-asm.1 docker tag gke.gcr.io/asm/mdp:1.26.4-asm.1 \ ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/mdp:1.26.4-asm.1 docker tag gke.gcr.io/asm/pilot:1.26.4-asm.1 \ ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/pilot:1.26.4-asm.1 docker tag gke.gcr.io/asm/proxyv2:1.26.4-asm.1 \ ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/proxyv2:1.26.4-asm.1 - Übertragen Sie die getaggten Images in Ihre private Registry:

docker push ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/install-cni:1.26.4-asm.1 docker push ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/mdp:1.26.4-asm.1 docker push ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/pilot:1.26.4-asm.1 docker push ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/proxyv2:1.26.4-asm.1 - Optional: Wenn Sie eine

kanonischen Dienst und fügen Sie den Parameter

kanonische Dienst-Images

in Ihre private Registry hochladen.

- Rufen Sie die kanonischen Cloud Service Mesh-Dienst-Images ab:

docker pull gcr.io/kubebuilder/kube-rbac-proxy:v0.13.1 docker pull gke.gcr.io/asm/canonical-service-controller:1.10.3-asm.16 - Taggen Sie die Images mit Ihrer privaten Registry-URL:

docker tag gcr.io/kubebuilder/kube-rbac-proxy:v0.13.1 \ ${PRIVATE_REGISTRY_URL}/gcr.io/kubebuilder/kube-rbac-proxy:v0.13.1 docker tag gke.gcr.io/asm/canonical-service-controller:1.10.3-asm.16 \ ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/canonical-service-controller:1.10.3-asm.16 - Übertragen Sie die getaggten Images in Ihre private Registry:

docker push ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/kube-rbac-proxy:v0.13.1 docker push ${PRIVATE_REGISTRY_URL}/gke.gcr.io/asm/canonical-service-controller:1.10.3-asm.16

- Rufen Sie die kanonischen Cloud Service Mesh-Dienst-Images ab:

Wenn Sie die getaggten Images aus Ihrer privaten Registry abrufen können, war der Vorgang erfolgreich.

Dauer des Verbindungsausgleichs verlängern

Standardmäßig wartet Envoy fünf Sekunden (5s) auf den Abschluss bestehender Verbindungen, wenn ein Pod beendet wird.

Der Pod terminationGracePeriodSeconds muss größer als der Wert terminationDrainDuration sein.

Weitere Informationen finden Sie unter Globale Mesh-Netzwerkoptionen.

---

apiVersion: install.istio.io/v1alpha1

kind: IstioOperator

spec:

meshConfig:

defaultConfig:

terminationDrainDuration: 30s

Zugriffslogs aktivieren

Weitere Informationen finden Sie unter Zugriffs-Logging von Envoy aktivieren.

Cloud Trace

Cloud Trace ist für Cloud Service Mesh-Installationen auf den folgenden Plattformen verfügbar: Plattformen:

- GKE in Google Cloud

- GKE Enterprise-Cluster lokal, wenn Sie mit Cloud Service Mesh-Zertifizierungsstelle

Weitere Informationen finden Sie unter Auf Traces zugreifen.

Ausgehender Traffic über Egress-Gateways

Wir empfehlen, ein injiziertes Gateway zu installieren, wie unter Gateways installieren und aktualisieren beschrieben.

Container-Netzwerkschnittstelle von Istio

Wie Sie das Container Network Interface (CNI) von Istio aktivieren, hängt davon ab, der Umgebung, in der Cloud Service Mesh installiert ist.

Wählen Sie die Overlay-Datei aus, die Ihrer Plattform entspricht.

CNI in GKE aktivieren

CNI lokal aktivieren

Traffic-Logs außerhalb von Google Cloud aktivieren

Cloud Service Mesh mit Istio-CA außerhalb von Google Cloud-Berichten installieren standardmäßig an Prometheus senden. Verwenden Sie diese Option, um die Berichterstellung für Zugriffe zu aktivieren oder sowohl in Prometheus als auch in Stackdriver. Cloud Service Mesh-Dashboards.

Nur Stackdriver

Stackdriver und Prometheus

Internen Load-Balancer aktivieren

Wir empfehlen, ein injiziertes Gateway zu installieren, wie unter Gateways installieren und aktualisierenbeschrieben, um einen internen Load-Balancer in GKE einzurichten. Beim Konfigurieren des Gateway-Dienstes geben Sie die Annotation networking.gke.io/load-balancer-type: "Internal" an.

Externe Zertifikatsverwaltung auf dem Ingress-Gateway

Informationen zum Aktivieren der externen Zertifikatsverwaltung auf dem Ingress-Gateway mit Envoy SDS finden Sie unter Sichere Gateways.