Esta página aborda os principais conceitos e terminologia da VM protegida. Para começar a usar a VM protegida, experimente o guia de início rápido ou consulte Modificar opções da VM protegida.

A VM protegida oferece integridade validável das instâncias de VM do Compute Engine, para que possa ter a certeza de que as suas instâncias não foram comprometidas por software malicioso ou rootkits ao nível do arranque ou do kernel.

Principais vantagens das VMs protegidas

As VMs protegidas oferecem várias vantagens estratégicas, como proteção abrangente contra ataques ao nível do firmware, modificações do carregador de arranque e compromissos ao nível do kernel.

Vantagens operacionais: incluem um tempo de resposta a incidentes de segurança reduzido, uma gestão da conformidade simplificada e uma visibilidade melhorada da integridade do sistema.

Vantagens empresariais: incluem maior confiança na infraestrutura na nuvem, redução do risco de violações de segurança e melhoria da postura de conformidade regulamentar.

Arquitetura de segurança essencial das VMs protegidas

As VMs protegidas implementam uma arquitetura de proteção tripla. Esta arquitetura oferece uma proteção robusta desde a base, conforme descrito na seguinte tabela.

| Funcionalidade | O que é | Como ajuda |

|---|---|---|

| Tecnologia de arranque seguro | Uma funcionalidade do firmware UEFI que garante que a sua MV arranca apenas com software

autêntico e assinado, validando a assinatura digital de todos os

componentes de arranque, como controladores de firmware, o carregador de arranque do SO e o kernel.

Para mais informações, consulte o artigo Arranque seguro. |

Impede o carregamento de carregadores de arranque e kernels não autorizados ou adulterados, o que impede muitos bootkits e rootkits. Interrompe o processo de arranque se um componente não tiver uma assinatura fidedigna. |

| Módulo de plataforma fidedigna virtual (vTPM) | Um processador de segurança virtualizado que fornece a cada VM protegida um vTPM dedicado para segurança ao nível do hardware.

Para mais informações, consulte o artigo Módulo de plataforma fidedigna virtual (vTPM). |

Oferece as seguintes funcionalidades:

|

| Monitorização avançada da integridade | Um sistema de monitorização que estabelece uma base de referência de ouro das medições de arranque feitas durante o arranque medido.

Para mais informações, consulte o artigo Monitorização da integridade. |

Compara as medições de arranque atuais com a base de referência fidedigna em arrancamentos subsequentes. Gera alertas no Cloud Logging e no Security Command Center se detetar discrepâncias, o que permite a investigação proativa de potenciais violações de integridade. |

Arranque seguro

O arranque seguro ajuda a garantir que o sistema só executa software autêntico através da validação da assinatura digital de todos os componentes de arranque e da interrupção do processo de arranque se a validação da assinatura falhar.

As instâncias de VMs protegidas executam firmware assinado e validado através da autoridade de certificação da Google, o que garante que o firmware da instância não foi modificado e estabelece a raiz de confiança para o arranque seguro. O firmware da interface de firmware extensível unificada (UEFI) 2.3.1, gere de forma segura os certificados que contêm as chaves usadas pelos fabricantes de software para assinar o firmware do sistema, o carregador de arranque do sistema e quaisquer binários que carreguem. As instâncias de VMs protegidas usam firmware de UEFI.

Em cada arranque, o firmware UEFI valida a assinatura digital de cada componente de arranque em comparação com o armazenamento seguro de chaves aprovadas. Não é permitido executar nenhum componente de arranque que não esteja devidamente assinado ou que não esteja assinado.

Se isto ocorrer, o registo da consola série da instância de VM tem uma entrada que contém as strings UEFI: Failed to load image e Status: Security Violation, juntamente com uma descrição da opção de arranque que falhou. Para resolver o problema da falha, desative o arranque seguro através das instruções em Modificar as opções da VM protegida para poder arrancar a instância de VM, diagnosticar e resolver o problema e, em seguida, reative o arranque seguro.

Módulo Trusted Platform virtual (vTPM)

Um vTPM é um módulo de plataforma fidedigna virtualizado, que é um chip de computador especializado que pode usar para proteger objetos, como chaves e certificados, que usa para autenticar o acesso ao seu sistema. O vTPM da VM protegida é totalmente compatível com a especificação da biblioteca do Trusted Computing Group (TPM) 2.0 e usa a biblioteca BoringSSL. A biblioteca BoringSSL baseia-se no módulo BoringCrypto. Para ver detalhes da FIPS 140-2 acerca do módulo BoringCrypto, consulte o certificado n.º 3678 do Programa de validação de módulos criptográficos do NIST.

O vTPM da VM protegida ativa o Arranque medido através da realização das medições necessárias para criar uma base de referência de arranque conhecida, denominada base de referência da política de integridade. A base da política de integridade é usada para comparação com as medições dos arranques da VM subsequentes para determinar se algo foi alterado.

Também pode usar o vTPM para proteger segredos através da proteção ou da vedação. Consulte o projeto Go-TPM no GitHub para ver exemplos da linguagem Go que ilustram como usar um vTPM para este fim.

inicialização medida

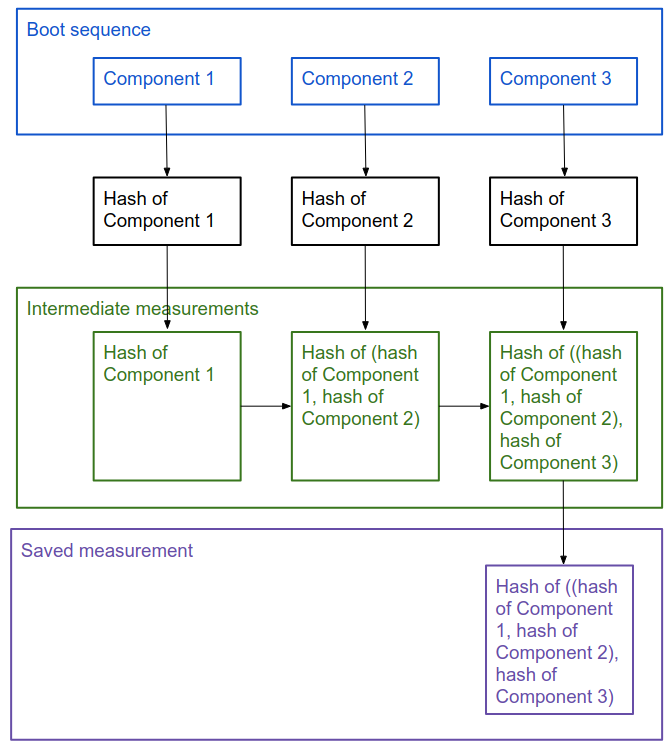

Durante o arranque medido, é criada uma hash de cada componente (por exemplo, o firmware, o carregador de arranque ou o kernel) à medida que o componente é carregado. Em seguida, essa hash é concatenada e recalculada com as hashes de todos os componentes que já foram carregados, conforme ilustrado aqui:

Estas informações identificam os componentes que foram carregados e a respetiva ordem de carregamento.

Na primeira vez que arranca uma instância de VM, o arranque medido cria a base de referência da política de integridade a partir do primeiro conjunto destas medições e armazena estes dados de forma segura. Sempre que a instância de VM arranca depois disso, estas medições são feitas novamente e armazenadas na memória segura até ao próximo reinício. Ter estes dois conjuntos de medições permite a monitorização da integridade, que pode usar para determinar se houve alterações à sequência de arranque de uma instância de VM.

Monitorização da integridade

A monitorização da integridade ajuda a compreender e a tomar decisões sobre o estado das suas instâncias de VM.

A monitorização da integridade baseia-se nas medições criadas pelo Arranque medido, que usa registos de configuração da plataforma (PCRs) para armazenar informações sobre os componentes e a ordem de carregamento dos componentes da base de referência da política de integridade (uma sequência de arranque conhecida como boa) e a sequência de arranque mais recente.

A monitorização da integridade compara as medições de arranque mais recentes com a base de referência da política de integridade e devolve um par de resultados de aprovação ou reprovação, consoante correspondam ou não, um para a sequência de arranque inicial e outro para a sequência de arranque tardio. O arranque antecipado é a sequência de arranque desde o início do firmware UEFI até passar o controlo para o carregador de arranque. O arranque tardio é a sequência de arranque do carregador de arranque até passar o controlo para o kernel do sistema operativo. Se qualquer parte da sequência de arranque mais recente não corresponder à base, recebe uma falha de validação de integridade.

Se a falha for esperada, por exemplo, se aplicou uma atualização do sistema nessa instância de VM, deve atualizar a base de referência da política de integridade. A atualização da base da política de integridade define a base para as medições capturadas a partir da sequência de arranque mais recente. Se não for esperado, deve parar essa instância de VM e investigar o motivo da falha.

Pode ver relatórios de integridade no Cloud Monitoring e definir alertas sobre falhas de integridade. Pode rever os detalhes dos resultados da monitorização da integridade no Cloud Logging. Para mais informações, consulte o artigo Monitorizar a integridade em instâncias de VMs protegidas.

Eventos de monitorização da integridade

A VM protegida cria entradas de registo para os seguintes tipos de eventos:

clearTPMEvent: identifica se o vTPM foi limpo, o que elimina todos os segredos armazenados no mesmo. Isto não afeta nenhum aspeto da VM protegida, pelo que só se deve preocupar com isto se usar o vTPM para proteger dados confidenciais, conforme descrito no artigo Módulo de plataforma fidedigna virtual (vTPM).earlyBootReportEvent: identifica se a verificação de integridade da sequência de arranque inicial foi aprovada e fornece detalhes sobre os valores de PCR da base e da sequência de arranque mais recente que foram comparados para fazer essa determinação.lateBootReportEvent: identifica se a verificação de integridade da sequência de arranque tardio foi aprovada e fornece detalhes sobre os valores de PCR da base e da sequência de arranque mais recente que foram comparados para fazer essa determinação.setShieldedInstanceIntegrityPolicy: registado sempre que atualiza a base da política de integridade.shutdownEvent: registado sempre que a instância de VM é parada.startupEvent: registado sempre que a instância de VM é iniciada. As informações interessantes neste evento são o valorbootCounter, que identifica quantas vezes esta instância foi reiniciada.updateShieldedInstanceConfig: registado sempre que ativa ou desativa uma das opções da VM protegida.

A progressão típica de eventos que vê nos registos é startupEvent,

earlyBootReportEvent, lateBootReportEvent e, eventualmente, shutdownEvent,

tudo com o mesmo valor bootCounter para os identificar como descritivos da mesma

sequência de arranque da instância de VM.

Se atualizar a base de referência da política de integridade em resposta a uma falha de integridade esperada numa instância de VM, verá eventos earlyBootReportEvent e lateBootReportEvent adicionais que descrevem as novas medições da base de referência da política de integridade. O exemplo seguinte mostra a sequência esperada:

startupEventearlyBootReportEventque compara a base original com a sequência de arranque mais recente (aprovado)lateBootReportEventque compara o valor de referência original com a sequência de arranque mais recente (falha)setShieldedInstanceIntegrityPolicyquando atualiza a base da política de integridade, que define a base de referência para as medições capturadas a partir da sequência de arranque mais recenteearlyBootReportEventque compara a nova base com a sequência de arranque mais recente (aprovado)lateBootReportEventque compara a nova base com a sequência de arranque mais recente (aprovado)

Windows

earlyBootReportEvent

O earlyBootReportEvent contém as seguintes secções e elementos:

actualMeasurements: contém os valores do registo de configuração da plataforma (PCR) para a sequência de arranque mais recente. Os valores de PCR são o que identifica os componentes de arranque e a ordem de carregamento dos componentes usados pela sequência de arranque mais recente, e são o que é comparado com a base de referência da política de integridade (cujos valores são capturados na secçãopolicyMeasurements) para determinar se houve alguma alteração na sequência de arranque da instância de VM. Os elementos da secçãoactualMeasurementspodem variar consoante o SO, a distribuição e a configuração. Normalmente, a secção inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o código do gestor de arranque UEFI e as tentativas de arranque.2: contém o valor do PCR5, que contém informações sobre a tabela de partição GUID do disco. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.3: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.

policyEvaluationPassed: identifica se a secção especificada da sequência de arranque passou na validação em relação à linha de base da política de integridade.policyMeasurements: Contém os valores de PCR de base que a validação de integridade usa como valores esperados. A secçãopolicyMeasurementspode variar consoante o SO, a distribuição e a configuração, mas normalmente inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o código do gestor de arranque UEFI e as tentativas de arranque. Este valor não está incluído no primeiro arranque.2: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.

Para saber como usar os valores de earlyBootReportEventPCR para diagnosticar uma falha de validação da integridade de arranque, consulte o artigo Determinar a causa da falha de validação da integridade de arranque.

lateBootReportEvent

O lateBootReportEvent contém as seguintes secções e elementos:

actualMeasurements: contém os valores do registo de configuração da plataforma (PCR) para a sequência de arranque mais recente. Os valores de PCR são o que identifica os componentes de arranque e a ordem de carregamento dos componentes usados pela sequência de arranque mais recente, e são o que é comparado com a base de referência da política de integridade (cujos valores são capturados na secçãopolicyMeasurements) para determinar se houve alguma alteração na sequência de arranque da instância de VM. Os elementos da secçãoactualMeasurementspodem variar consoante o SO, a distribuição e a configuração. Normalmente, a secção inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o código do gestor de arranque UEFI e as tentativas de arranque.2: contém o valor do PCR5, que contém informações sobre a tabela de partição GUID do disco. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.3: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.4: contém o valor de PCR11, que contém informações sobre o controlo de acesso da encriptação do disco BitLocker.5: contém o valor de PCR12, que contém informações sobre eventos de dados. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.6: contém o valor do PCR13, que contém informações sobre o kernel do Windows e os controladores de arranque.7: contém o valor do PCR14, que contém informações sobre as autoridades de arranque do Windows.

policyEvaluationPassed: identifica se a secção especificada da sequência de arranque passou na validação em relação à linha de base da política de integridade.policyMeasurements: Contém os valores de PCR de base que a validação de integridade usa como valores esperados. A secçãopolicyMeasurementspode variar consoante o SO, a distribuição e a configuração, mas normalmente inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o código do gestor de arranque UEFI e as tentativas de arranque.2: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.3: contém o valor de PCR11, que contém informações sobre o controlo de acesso da encriptação do disco BitLocker.4: contém o valor do PCR13, que contém informações sobre o kernel do Windows e os controladores de arranque.5: contém o valor do PCR14, que contém informações sobre as autoridades de arranque do Windows.

Para saber como usar os valores de lateBootReportEventPCR para diagnosticar uma falha de validação da integridade de arranque, consulte o artigo Determinar a causa da falha de validação da integridade de arranque.

Linux

earlyBootReportEvent

O earlyBootReportEvent contém as seguintes secções e elementos:

actualMeasurements: contém os valores do registo de configuração da plataforma (PCR) para a sequência de arranque mais recente. Os valores de PCR são o que identifica os componentes de arranque e a ordem de carregamento dos componentes usados pela sequência de arranque mais recente, e são o que é comparado com a base de referência da política de integridade (cujos valores são capturados na secçãopolicyMeasurements) para determinar se houve alguma alteração na sequência de arranque da instância de VM. Os elementos da secçãoactualMeasurementspodem variar consoante o SO, a distribuição e a configuração. Normalmente, a secção inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o shim do sistema operativo.2: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.

policyEvaluationPassed: identifica se a secção especificada da sequência de arranque passou na validação em relação à base de referência da política de integridade.policyMeasurements: Contém os valores de PCR de base que a validação de integridade usa como valores esperados. A secçãopolicyMeasurementspode variar consoante o SO, a distribuição e a configuração, mas normalmente inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o shim do sistema operativo. Este valor não está incluído no primeiro arranque.2: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.

Para saber como usar os valores de earlyBootReportEventPCR para diagnosticar uma falha de validação da integridade de arranque, consulte o artigo Determinar a causa da falha de validação da integridade de arranque.

lateBootReportEvent

O lateBootReportEvent contém as seguintes secções e elementos:

actualMeasurements: contém os valores do registo de configuração da plataforma (PCR) para a sequência de arranque mais recente. Os valores de PCR são o que identifica os componentes de arranque e a ordem de carregamento dos componentes usados pela sequência de arranque mais recente e são o que é comparado com a base de referência da política de integridade (cujos valores são capturados na secçãopolicyMeasurements) para determinar se houve alguma alteração na sequência de arranque da instância de VM. Os elementos da secçãoactualMeasurementspodem variar consoante o SO, a distribuição e a configuração. Normalmente, a secção inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o carregador de arranque de segunda fase e o kernel.2: contém o valor do PCR5, que contém informações sobre a tabela de partição GUID do disco. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.3: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.

policyEvaluationPassed: identifica se a secção especificada da sequência de arranque passou na validação em relação à base de referência da política de integridade.policyMeasurements: Contém os valores de PCR de base que a validação de integridade usa como valores esperados. A secçãopolicyMeasurementspode variar consoante o SO, a distribuição e a configuração, mas normalmente inclui os seguintes elementos:0: contém o valor de PCR0, que contém informações sobre os componentes de firmware e a tecnologia de encriptação de memória que está ativa. Este PCR diverge do perfil de firmware da plataforma TCG PCClient, uma vez que mede apenas os seguintes eventos:EV_S_CRTM_VERSION, a versão de firmware do Compute Engine- , representando a tecnologia de encriptação de memória

EV_NONHOST_INFO EV_SEPARATOR, o firmware do evento delimitador especificado mede quando não vai adicionar mais eventos PCR0. Isto significa que o PCR0 tem um valor estático durante a duração de uma VM. O valor só muda para novas VMs após atualizações de firmware da versão principal ou alterações na tecnologia de encriptação. Não é usado quando valida a sequência de arranque mais recente em relação à base de referência da política de integridade.

1: contém o valor para PCR4, que contém informações sobre o carregador de arranque de segunda fase e o kernel.2: contém o valor de PCR7, que contém informações sobre a política de arranque seguro da instância.

Para saber como usar os valores de lateBootReportEventPCR para diagnosticar uma falha de validação da integridade de arranque, consulte o artigo Determinar a causa da falha de validação da integridade de arranque.

Usar o BitLocker com imagens de VMs protegidas

Pode ativar o BitLocker para discos de arranque do Windows que fazem parte de imagens de VMs protegidas. As imagens de VMs protegidas oferecem funcionalidades de segurança, como firmware compatível com UEFI, arranque seguro, arranque medido protegido por vTPM e monitorização da integridade. O vTPM e a monitorização da integridade estão ativados por predefinição, e a Google recomenda ativar o arranque seguro, se possível.

Se optar por ativar o BitLocker num disco de arranque do Windows que faça parte de uma imagem de VM protegida, recomendamos vivamente que guarde a chave de recuperação num local seguro, porque se não tiver a chave de recuperação, não pode recuperar os dados.

Tenha em atenção o seguinte antes de ativar o BitLocker num disco de arranque do Windows que faça parte de uma imagem de VM protegida:

Nos discos de arranque da VM protegida, o BitLocker usa o vTPM para armazenar as chaves de encriptação, e o vTPM está permanentemente associado à VM na qual foi criado. Isto significa que pode restaurar uma captura de ecrã de um disco de arranque de uma VM protegida para outro disco persistente, mas não pode desencriptá-lo porque o vTPM que contém as chaves do BitLocker não está disponível. Se tiver uma chave de recuperação, pode recuperar os dados seguindo as instruções no guia de recuperação do BitLocker. Se não tiver uma chave de recuperação, os dados no disco são irrecuperáveis.

Nos discos de dados da VM protegida, os dados do disco persistente são encriptados por predefinição. A ativação do BitLocker além da encriptação de disco persistente não afeta a taxa de transferência, mas pode aumentar ligeiramente a utilização da vCPU. A ativação do BitLocker em discos de dados anexados à VM não apresenta os mesmos desafios de recuperação que os discos de arranque. Isto deve-se ao facto de as chaves de encriptação do BitLocker para discos de dados não estarem armazenadas no vTPM. Se perdeu a capacidade de desbloquear o disco normalmente e tiver a chave de recuperação, pode anexar o disco a outra VM não encriptada e recuperá-lo a partir daí. Se não tiver uma chave de recuperação, os dados no disco são irrecuperáveis.

Autorização da gestão de identidade e de acesso

A VM protegida usa o IAM para autorização.

As operações de VMs protegidas usam as seguintes autorizações do Compute Engine:

compute.instances.updateShieldedInstanceConfig: permite que o utilizador altere as opções da VM protegida numa instância de VM.compute.instances.setShieldedInstanceIntegrityPolicy: permite ao utilizador atualizar a base de referência da política de integridade numa instância de VM.compute.instances.getShieldedInstanceIdentity: permite ao utilizador obter informações da chave de aprovação do vTPM.

As autorizações de VMs protegidas são concedidas às seguintes funções do Compute Engine:

roles/compute.instanceAdmin.v1roles/compute.securityAdmin

Também pode conceder autorizações de VMs protegidas a funções personalizadas.

Restrições de políticas da organização para VMs protegidas

Pode definir a restrição da política da organização constraints/compute.requireShieldedVm como True para exigir que as instâncias de VM do Compute Engine criadas na sua organização sejam instâncias de VM protegidas.

Saiba como definir a restrição constraints/compute.requireShieldedVm em

Usar restrições booleanas na política

da organização.

Tem de ser um administrador da política da organização para definir uma restrição.

Limitações

A VM protegida não é suportada em instâncias bare-metal.

O que se segue?

- Saiba como obter a chave de aprovação do vTPM.

- Saiba mais sobre uma abordagem para automatizar as respostas a eventos de monitorização da integridade.