Questa pagina illustra i concetti e la terminologia chiave per Shielded VM. Per iniziare a utilizzare Shielded VM, prova la guida rapida o consulta Modifica delle opzioni delle Shielded VM.

Shielded VM offre un'integrità verificabile delle istanze VM di Compute Engine, quindi puoi avere la certezza che le tue istanze non siano state compromesse da malware o rootkit a livello di avvio o kernel.

Vantaggi principali delle Shielded VM

Le Shielded VM offrono diversi vantaggi strategici, come la protezione completa da attacchi a livello di firmware, modifiche del bootloader e compromissioni a livello di kernel.

Vantaggi operativi:includono tempi di risposta agli incidenti di sicurezza ridotti, gestione della conformità semplificata e maggiore visibilità sull'integrità del sistema.

Vantaggi aziendali: includono una maggiore fiducia nell'infrastruttura cloud, un rischio ridotto di violazioni della sicurezza e una migliore conformità normativa.

Architettura di sicurezza principale delle Shielded VM

Le VM schermate implementano un'architettura a tripla protezione. Questa architettura fornisce una protezione solida fin dalle fondamenta, come descritto nella tabella seguente.

| Funzionalità | Descrizione | Come ti aiuta |

|---|---|---|

| Tecnologia di avvio protetto | Una funzionalità del firmware UEFI che garantisce l'avvio della VM solo con software autentico e firmato verificando la firma digitale di tutti i componenti di avvio, come i driver del firmware, il bootloader del sistema operativo e il kernel.

Per maggiori informazioni, vedi Avvio protetto. |

Impedisce il caricamento di bootloader e kernel non autorizzati o manomessi, bloccando molti bootkit e rootkit. Interrompe il processo di avvio se un componente non ha una firma attendibile. |

| Virtual Trusted Platform Module (vTPM) | Un processore di sicurezza virtualizzato, che fornisce a ogni Shielded VM

un vTPM dedicato per la sicurezza a livello hardware.

Per ulteriori informazioni, vedi Virtual Trusted Platform Module (vTPM). |

Fornisce le seguenti funzionalità:

|

| Monitoraggio avanzato dell'integrità | Un sistema di monitoraggio che stabilisce una baseline di riferimento delle misurazioni di avvio eseguite durante l'avvio con misurazioni.

Per saperne di più, consulta Monitoraggio dell'integrità. |

Confronta le misurazioni di avvio attuali con la baseline attendibile negli avvii successivi. Genera avvisi in Cloud Logging e Security Command Center se rileva discrepanze, consentendo un'indagine proattiva di potenziali violazioni dell'integrità. |

Avvio protetto

L'avvio protetto garantisce che il sistema esegua solo software autentici verificando la firma digitale di tutti i componenti di avvio e interrompendo il processo di avvio in caso di mancata verifica della firma.

Le istanze VM schermate eseguono il firmware che è firmato e verificato utilizzando l'Autorità di certificazione di Google, assicurando che il firmware dell'istanza non sia modificato e stabilendo la radice di attendibilità per l'avvio protetto. Il firmware Unified Extensible Firmware Interface (UEFI) 2.3.1 gestisce in modo sicuro i certificati che contengono le chiavi utilizzate dai produttori di software per firmare il firmware di sistema, il bootloader di sistema e tutti i programmi binari caricati. Le istanze VM schermate utilizzano il firmware UEFI.

Ad ogni avvio, il firmware UEFI verifica la firma digitale di ogni componente di avvio rispetto all'archivio sicuro delle chiavi approvate. Non è consentito eseguire alcun componente di avvio non firmato correttamente o non firmato per nulla.

Se ciò si verifica, il log della console seriale dell'istanza VM avrà una voce contenente le stringhe UEFI: Impossibile caricare l'immagine e Stato: Violazione di sicurezza, insieme a una descrizione dell'opzione di avvio non riuscita. Per risolvere l'errore, disabilita Avvio protetto utilizzando le istruzioni in Modifica delle opzioni delle VM schermate, in modo da poter avviare l'istanza VM, diagnosticare e risolvere il problema, quindi riattivare l'avvio protetto.

Virtual Trusted Platform Module (vTPM)

Un vTPM è un modulo per una piattaforma fidata virtualizzato, ossia un chip di computer specializzato che puoi utilizzare per proteggere oggetti, come chiavi e certificati, che utilizzi per autenticare l'accesso al tuo sistema. Il vTPM Shielded VM è completamente compatibile con la specifica della libreria TPM (Trusted Computing Group) 2.0 e utilizza la libreria BoringSSL. La libreria BoringSSL si basa sul modulo BoringCrypto. Per i dettagli relativi allo standard FIPS 140-2 sul modulo BoringCrypto, consulta il certificato 3678 del programma CMVP (Cryptographic Module Validation Program) del NIST.

Il vTPM della VM schermata consente l'avvio con misurazioni eseguendo le misurazioni necessarie per creare una baseline di avvio nota, denominata baseline dei criteri di integrità. La baseline dei criteri di integrità viene utilizzata per il confronto con misurazioni da avvii VM successivi per stabilire se qualcosa è cambiato.

Puoi inoltre utilizzare il vTPM per proteggere i secret tramite schermatura o sigillatura. Vedi il progetto Go-TPM su GitHub per gli esempi di linguaggio Go che illustrano come utilizzare un vTPM per questo scopo.

avvio con misurazioni

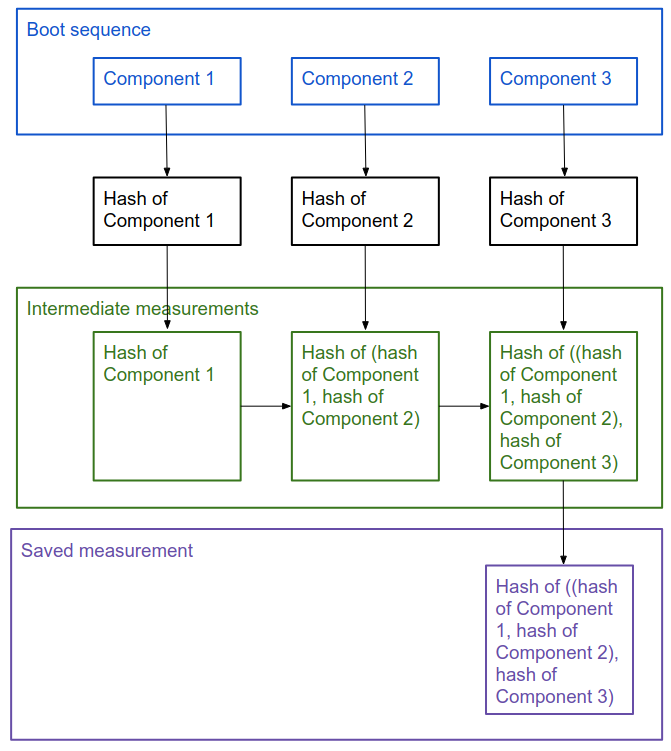

Durante l'avvio con misurazioni, un hash di ciascun componente (ad esempio, il firmware, il bootloader o il kernel) viene creato mentre il componente viene caricato e quell'hash viene quindi concatenato e riproposto con gli hash di tutti i componenti che sono già stati caricati, come illustrato di seguito:

Questa informazione identifica sia i componenti che sono stati caricati, sia il loro ordine di caricamento.

La prima volta che si avvia un'istanza VM, l'avvio con misurazioni crea la baseline dei criteri di integrità per il primo insieme di queste misurazioni e archivia in modo sicuro questi dati. Ogni volta che viene avviata l'istanza VM, queste misurazioni vengono riprese di nuovo e archiviate nella memoria sicura fino al successivo riavvio. Disporre di questi due insiemi di misurazioni consente il monitoraggio dell'integrità, che puoi utilizzare per determinare se sono state apportate modifiche alla sequenza di avvio di un'istanza VM.

Monitoraggio dell'integrità

Il monitoraggio dell'integrità consente di comprendere e prendere decisioni sullo stato delle istanze VM.

Il monitoraggio dell'integrità fa affidamento sulle misurazioni create da Avvio con misurazioni, che utilizza i registri di configurazione della piattaforma (PCR) per archiviare informazioni sui componenti e sull'ordine di caricamento dei componenti sia della baseline dei criteri di integrità (una sequenza di avvio nota), sia della sequenza di avvio più recente.

Il monitoraggio dell'integrità confronta le misurazioni di avvio più recenti con la baseline dei criteri di integrità e restituisce una coppia di risultati Superato/Non superato a seconda che corrispondano o meno, uno per la sequenza fase iniziale di avvio e uno per la sequenza fase finale di avvio. La fase iniziale di avvio è la sequenza di avvio dall'inizio del firmware UEFI fino a quando non passa il controllo al bootloader. La fase finale di avvio è la sequenza di avvio dal bootloader finché non passa il controllo al kernel del sistema operativo. Se una delle parti della sequenza di avvio più recente non corrisponde alla baseline, ottieni un errore di convalida dell'integrità.

Se l'errore è previsto, ad esempio se è stato applicato un aggiornamento di sistema su tale istanza VM, devi aggiornare la baseline dei criteri di integrità. L'aggiornamento della baseline dei criteri di integrità imposta la baseline sulle misurazioni acquisite dalla sequenza di avvio più recente. Se non è previsto, devi interrompere l'istanza VM e indagare sul motivo dell'errore.

Puoi visualizzare i report di integrità in Cloud Monitoring e impostare avvisi sugli errori di integrità. Puoi esaminare i dettagli dei risultati del monitoraggio dell'integrità in Cloud Logging. Per ulteriori informazioni, consulta Monitoraggio dell'integrità su Shielded VM schermate.

Eventi di monitoraggio dell'integrità

La VM schermata consente di creare voci di log per i seguenti tipi di eventi:

clearTPMEvent: riconosce se il vTPM è stato cancellato, il che cancella qualsiasi secret memorizzato in esso. Ciò non influisce su alcun aspetto della Shielded VM, quindi ti interesserà solo se utilizzi il vTPM per proteggere i dati sensibili come descritto in Virtual Trusted Platform Module (vTPM).earlyBootReportEvent: identifica se è stato superato il controllo dell'integrità della sequenza fase iniziale di avvio e fornisce dettagli sui valori della PCR dalla baseline e la sequenza di avvio più recente confrontata per effettuare tale determinazione.lateBootReportEvent: riconosce se è stato superato il controllo dell'integrità della sequenza fase finale di avvio e fornisce dettagli sui valori della PCR dalla baseline e la sequenza di avvio più recente confrontata per effettuare tale determinazione.setShieldedInstanceIntegrityPolicy: registrato ogni volta che si aggiorna la baseline dei criteri di integrità.shutdownEvent: registrato ogni volta che l'istanza VM viene arrestata.startupEvent: registrato ogni volta che viene avviata l'istanza VM. L'informazione interessante in questo evento è il valorebootCounter, che identifica quante volte questa istanza è stata riavviata.updateShieldedInstanceConfig: registrato ogni volta che si abilita o disabilita una delle opzioni della Shielded VM.

La progressione evento tipica che si vede nei log è startupEvent,

earlyBootReportEvent, lateBootReportEvent e infine shutdownEvent,

il tutto con lo stesso valore bootCounter per identificarli come descrizione della stessa

sequenza di avvio dell'istanza VM.

Se aggiorni la baseline dei criteri di integrità in risposta a un errore di integrità previsto su un'istanza VM, verranno visualizzati eventi earlyBootReportEvent e lateBootReportEvent aggiuntivi che descrivono le nuove misurazioni della baseline dei criteri di integrità. L'esempio seguente mostra la sequenza prevista:

startupEventearlyBootReportEventche confronta la baseline originale con la sequenza di avvio più recente (riuscito)lateBootReportEventche confronta la baseline originale con la sequenza di avvio più recente (non riuscito)setShieldedInstanceIntegrityPolicyquando aggiorni la baseline dei criteri di integrità, che imposta la baseline sulle misurazioni acquisite dall'ultima sequenza di avvioearlyBootReportEventche confronta la nuova baseline con la sequenza di avvio più recente (riuscito)lateBootReportEventche confronta la nuova baseline con la sequenza di avvio più recente (riuscito)

Windows

earlyBootReportEvent

earlyBootReportEvent contiene le seguenti sezioni ed elementi:

actualMeasurements: contiene i valori PCR (platform configuration register) per la sequenza di avvio più recente. I valori PCR identificano i componenti di avvio e l'ordine di caricamento dei componenti utilizzati dalla sequenza di avvio più recente e vengono confrontati con la baseline dei criteri di integrità (i cui valori sono acquisiti nella sezionepolicyMeasurements) per determinare se si è verificata una modifica nella sequenza di avvio dell'istanza VM. Gli elementi della sezioneactualMeasurementspossono variare in base al sistema operativo, alla distribuzione e alla configurazione. In genere, la sezione include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sul codice boot manager UEFI e sui tentativi di avvio.2: contiene il valore per PCR5, che contiene informazioni sulla tabella delle partizioni GUID del disco. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.3: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.

policyEvaluationPassed: identifica se la sezione specificata della sequenza di avvio ha superato la verifica rispetto alla baseline dei criteri di integrità.policyMeasurements: contiene i valori PCR di base che la convalida dell'integrità utilizza come valori previsti. La sezionepolicyMeasurementspuò variare in base al sistema operativo, alla distribuzione e alla configurazione, ma in genere include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sul codice boot manager UEFI e sui tentativi di avvio. Questo valore non è incluso nel primo avvio.2: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.

Per informazioni su come utilizzare i valori PCR earlyBootReportEvent per diagnosticare un errore di convalida dell'integrità di avvio, consulta Determinazione della causa dell'errore di convalida dell'integrità di avvio.

lateBootReportEvent

lateBootReportEvent contiene le seguenti sezioni ed elementi:

actualMeasurements: contiene i valori PCR (platform configuration register) per la sequenza di avvio più recente. I valori PCR identificano i componenti di avvio e l'ordine di caricamento dei componenti utilizzati dalla sequenza di avvio più recente e vengono confrontati con la baseline dei criteri di integrità (i cui valori sono acquisiti nella sezionepolicyMeasurements) per determinare se si è verificata una modifica nella sequenza di avvio dell'istanza VM. Gli elementi della sezioneactualMeasurementspossono variare in base al sistema operativo, alla distribuzione e alla configurazione. In genere, la sezione include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sul codice boot manager UEFI e sui tentativi di avvio.2: contiene il valore per PCR5, che contiene informazioni sulla tabella delle partizioni GUID del disco. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.3: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.4: contiene il valore per PCR11, che contiene informazioni sul controllo di accesso di BitLocker Drive Encryption.5: contiene il valore per PCR12, che contiene informazioni sugli eventi dati. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.6: contiene il valore per PCR13, che contiene informazioni sul kernel di Windows e i driver di avvio.7: contiene il valore per PCR14, che contiene informazioni sulle autorità di avvio di Windows.

policyEvaluationPassed: identifica se la sezione specificata della sequenza di avvio ha superato la verifica rispetto alla baseline dei criteri di integrità.policyMeasurements: contiene i valori PCR di base che la convalida dell'integrità utilizza come valori previsti. La sezionepolicyMeasurementspuò variare in base al sistema operativo, alla distribuzione e alla configurazione, ma in genere include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sul codice boot manager UEFI e sui tentativi di avvio.2: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.3: contiene il valore per PCR11, che contiene informazioni sul controllo di accesso di BitLocker Drive Encryption.4: contiene il valore per PCR13, che contiene informazioni sul kernel di Windows e i driver di avvio.5: contiene il valore per PCR14, che contiene informazioni sulle autorità di avvio di Windows.

Per informazioni su come utilizzare i valori PCR lateBootReportEvent per diagnosticare un errore di convalida dell'integrità di avvio, consulta Determinazione della causa dell'errore di convalida dell'integrità di avvio.

Linux

earlyBootReportEvent

earlyBootReportEvent contiene le seguenti sezioni ed elementi:

actualMeasurements: contiene i valori PCR (platform configuration register) per la sequenza di avvio più recente. I valori PCR identificano i componenti di avvio e l'ordine di caricamento dei componenti utilizzati dalla sequenza di avvio più recente e vengono confrontati con la baseline dei criteri di integrità (i cui valori sono acquisiti nella sezionepolicyMeasurements) per determinare se si è verificata una modifica nella sequenza di avvio dell'istanza VM. Gli elementi della sezioneactualMeasurementspossono variare in base al sistema operativo, alla distribuzione e alla configurazione. In genere, la sezione include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sullo shim del sistema operativo.2: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.

policyEvaluationPassed: identifica se la sezione specificata della sequenza di avvio ha superato la verifica rispetto alla baseline dei criteri di integrità.policyMeasurements: contiene i valori PCR di base che la convalida dell'integrità utilizza come valori previsti. La sezionepolicyMeasurementspuò variare in base al sistema operativo, alla distribuzione e alla configurazione, ma in genere include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sullo shim del sistema operativo. Questo valore non è incluso nel primo avvio.2: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.

Per informazioni su come utilizzare i valori PCR earlyBootReportEvent per diagnosticare un errore di convalida dell'integrità di avvio, consulta Determinazione della causa dell'errore di convalida dell'integrità di avvio.

lateBootReportEvent

lateBootReportEvent contiene le seguenti sezioni ed elementi:

actualMeasurements: contiene i valori PCR (platform configuration register) per la sequenza di avvio più recente. I valori PCR identificano i componenti di avvio e l'ordine di caricamento dei componenti utilizzati dall'ultima sequenza di avvio e vengono confrontati con la baseline dei criteri di integrità (i cui valori sono acquisiti nella sezionepolicyMeasurements) per determinare se si è verificata una modifica nella sequenza di avvio dell'istanza VM. Gli elementi della sezioneactualMeasurementspossono variare in base al sistema operativo, alla distribuzione e alla configurazione. In genere, la sezione include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sul bootloader di seconda fase e sul kernel.2: contiene il valore per PCR5, che contiene informazioni sulla tabella delle partizioni GUID del disco. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.3: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.

policyEvaluationPassed: identifica se la sezione specificata della sequenza di avvio ha superato la verifica rispetto alla baseline dei criteri di integrità.policyMeasurements: contiene i valori PCR di base che la convalida dell'integrità utilizza come valori previsti. La sezionepolicyMeasurementspuò variare in base al sistema operativo, alla distribuzione e alla configurazione, ma in genere include i seguenti elementi:0: contiene il valore per PCR0, che contiene informazioni sui componenti del firmware e sulla tecnologia di crittografia della memoria attiva. Questo PCR si discosta dal profilo del firmware della piattaforma TCG PCClient in quanto misura solo i seguenti eventi:EV_S_CRTM_VERSION, la versione del firmware di Compute EngineEV_NONHOST_INFO, che rappresenta la tecnologia di crittografia della memoriaEV_SEPARATOR, il firmware dell'evento delimitatore specificato misura quando non aggiungerà più eventi PCR0. Ciò significa che PCR0 ha un valore statico per tutta la durata di una VM. Il valore cambia solo per le nuove VM dopo gli aggiornamenti del firmware della versione principale o la modifica della tecnologia di crittografia. Non viene utilizzato durante la convalida della sequenza di avvio più recente rispetto alla baseline dei criteri di integrità.

1: contiene il valore per PCR4, che contiene informazioni sul bootloader di seconda fase e sul kernel.2: contiene il valore per PCR7, che contiene informazioni sul criterio di avvio protetto dell'istanza.

Per informazioni su come utilizzare i valori PCR lateBootReportEvent per diagnosticare un errore di convalida dell'integrità di avvio, consulta Determinazione della causa dell'errore di convalida dell'integrità di avvio.

Utilizzo di BitLocker con le immagini Shielded VM

Puoi attivare BitLocker per i dischi di avvio Windows che fanno parte delle immagini Shielded VM. Le immagini Shielded VM offrono funzionalità di sicurezza come firmware compatibile con UEFI, avvio protetto, avvio con misurazioni protetto da vTPM e monitoraggio dell'integrità. vTPM e monitoraggio dell'integrità sono abilitati per impostazione predefinita e Google consiglia di abilitare l'avvio protetto, se possibile.

Se scegli di attivare BitLocker su un disco di avvio Windows che fa parte di un'immagine Shielded VM, ti consigliamo vivamente di salvare la chiave di recupero in una posizione sicura, perché se non la possiedi, non puoi recuperare i dati.

Tieni presente quanto segue prima di attivare BitLocker su un disco di avvio Windows che fa parte di un'immagine Shielded VM:

Sui dischi di avvio delle Shielded VM, BitLocker utilizza il vTPM per archiviare le chiavi di crittografia e il vTPM è associato in modo permanente alla VM su cui è stato creato. Ciò significa che puoi ripristinare uno snapshot di un disco di avvio di Shielded VM su un altro disco permanente, ma non puoi decrittografarlo perché il vTPM contenente le chiavi BitLocker non è disponibile. Se hai una chiave di recupero, puoi recuperare i dati seguendo le istruzioni riportate nella guida al recupero di BitLocker. Se non hai una chiave di recupero, i dati sul disco non sono recuperabili.

Sui dischi di dati delle VM schermate, i dati del disco permanente vengono criptati per impostazione predefinita. L'attivazione di BitLocker in aggiunta alla crittografia del disco permanente non influisce sul throughput, ma potrebbe aumentare leggermente l'utilizzo della vCPU. L'attivazione di BitLocker sui dischi di dati collegati alla VM non pone le stesse sfide di recupero dei dischi di avvio. Questo perché le chiavi di crittografia BitLocker per i dischi di dati non sono archiviate nel vTPM. Se non riesci più a sbloccare il disco normalmente e disponi della chiave di ripristino, puoi collegare il disco a un'altra VM non criptata e recuperarlo da lì. Se non hai una chiave di recupero, i dati sul disco non sono recuperabili.

Autorizzazione Identity and Access Management

Shielded VM utilizza IAM per l'autorizzazione.

Le operazioni delle VM schermate utilizzano le seguenti autorizzazioni di Compute Engine:

compute.instances.updateShieldedInstanceConfig: consente all'utente di modificare le opzioni Shielded VM su un'istanza VM.compute.instances.setShieldedInstanceIntegrityPolicy: consente all'utente di aggiornare la baseline dei criteri di integrità su un'istanza VM.compute.instances.getShieldedInstanceIdentity: consente all'utente di recuperare le informazioni della chiave di verifica dal vTPM.

Le autorizzazioni delle VM schermate utilizzano le seguenti autorizzazioni di Compute Engine:

roles/compute.instanceAdmin.v1roles/compute.securityAdmin

Puoi anche concedere autorizzazioni di Shielded VM a ruoli personalizzati.

Vincoli dei criteri dell'organizzazione per la VM schermata

Puoi impostare il constraints/compute.requireShieldedVm vincolo dei criteri dell'organizzazione su True per richiedere che le istanze VM di Compute Engine create nell'organizzazione siano istanze Shielded VM.

Scopri come impostare il vincolo constraints/compute.requireShieldedVm in

Utilizzo dei vincoli booleani nei criteri dell'organizzazione.

Devi essere un amministratore dei criteri dell'organizzazione per impostare un vincolo.

Limitazioni

Shielded VM non è supportata sulle istanze bare metal.

Passaggi successivi

- Scopri di più sul recupero della chiave di verifica dal vTPM.

- Scopri un approccio per automatizzare le risposte agli eventi di monitoraggio dell'integrità.