Questa pagina mostra come gestire gli approfondimenti sui criteri, ovvero i risultati basati sul machine learning relativi all'utilizzo delle autorizzazioni. Gli approfondimenti sui criteri possono aiutarti a identificare le entità che dispongono di autorizzazioni di cui non hanno bisogno.

Questa pagina è incentrata sugli approfondimenti sulle policy per progetti, cartelle e organizzazioni. Il motore per suggerimenti offre anche approfondimenti sulle norme per i seguenti tipi di risorse:

A volte gli approfondimenti sulle norme sono collegati ai suggerimenti sui ruoli. I suggerimenti sui ruoli propongono azioni che puoi intraprendere per risolvere i problemi identificati dagli approfondimenti sulle norme.

Prima di iniziare

-

Enable the Recommender API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Acquisisci familiarità con i suggerimenti sui ruoli IAM.

- Assicurati di aver attivato a livello di organizzazione o di progetto il livello Premium o Enterprise di Security Command Center. Per ulteriori informazioni, vedi Domande sulla fatturazione.

- (Facoltativo) Scopri di più sugli approfondimenti del motore per suggerimenti.

Ruoli obbligatori

Per ottenere le autorizzazioni necessarie per gestire gli approfondimenti sulle policy, chiedi all'amministratore di concederti i seguenti ruoli IAM sul progetto, sulla cartella o sull'organizzazione per cui vuoi gestire gli approfondimenti:

-

Per visualizzare gli approfondimenti sulle norme:

Visualizzatore motore per suggerimenti IAM (

roles/recommender.iamViewer) -

Per modificare gli approfondimenti sulle norme:

IAM Recommender Admin (

roles/recommender.iamAdmin)

Per ulteriori informazioni sulla concessione dei ruoli, consulta Gestisci l'accesso a progetti, cartelle e organizzazioni.

Questi ruoli predefiniti contengono le autorizzazioni necessarie per gestire gli approfondimenti sulle policy. Per vedere quali sono esattamente le autorizzazioni richieste, espandi la sezione Autorizzazioni obbligatorie:

Autorizzazioni obbligatorie

Per gestire gli approfondimenti sulle policy sono necessarie le seguenti autorizzazioni:

-

Per visualizzare gli approfondimenti sulle norme:

-

recommender.iamPolicyInsights.get -

recommender.iamPolicyInsights.list

-

-

Per modificare gli approfondimenti sulle norme:

recommender.iamPolicyInsights.update

Potresti anche ottenere queste autorizzazioni con ruoli personalizzati o altri ruoli predefiniti.

Elenco degli insight sui criteri

Per elencare tutti gli approfondimenti sulle norme per il tuo progetto, la tua cartella o la tua organizzazione, utilizza uno dei seguenti metodi:Console

-

Nella console Google Cloud , vai alla pagina IAM.

- Seleziona un progetto, una cartella o un'organizzazione.

La colonna Approfondimenti sulla sicurezza mostra tutti gli approfondimenti relativi alla sicurezza per il tuo progetto, inclusi gli approfondimenti sui criteri. Gli approfondimenti sulle norme hanno il formato

EXCESS/TOTAL excess

permissions, dove EXCESS è il numero di autorizzazioni nel

ruolo di cui l'entità non ha bisogno e TOTAL è il numero totale di

autorizzazioni nel ruolo.

gcloud

Utilizza il comando gcloud recommender

insights list per visualizzare tutti gli insight sui criteri per il tuo

progetto,

cartella

o organizzazione.

Prima di eseguire il comando, sostituisci i seguenti valori:

-

RESOURCE_TYPE: Il tipo di risorsa per cui vuoi elencare gli approfondimenti. Utilizza il valoreproject,folder, oorganization. -

RESOURCE_ID: L'ID del progetto, della cartella o dell'organizzazione per cui vuoi elencare gli approfondimenti.

gcloud recommender insights list --insight-type=google.iam.policy.Insight \ --RESOURCE_TYPE=RESOURCE_ID \ --location=global

L'output elenca tutti gli insight sui criteri per il tuo progetto, cartella o organizzazione. Ad esempio:

INSIGHT_ID CATEGORY INSIGHT_STATE LAST_REFRESH_TIME SEVERITY INSIGHT_SUBTYPE DESCRIPTION 00133c0b-5431-4b30-9172-7c903aa4af24 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE 9 of the permissions in this role binding were used in the past 90 days. 0161f2eb-acb7-4a5e-ad52-50284beaa312 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE 0 of the permissions in this role binding were used in the past 90 days. 01ea0d0d-e9a1-4073-9367-5a934a857fb4 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE 1 of the permissions in this role binding were used in the past 90 days. 039407bc-a25b-4aeb-b573-5c851f2e9833 SECURITY ACTIVE 2022-05-24T07:00:00Z HIGH PERMISSIONS_USAGE 52 of the permissions in this role binding were used in the past 90 days. 0541df88-8bc3-44b3-ad5d-9cb372630aeb SECURITY ACTIVE 2022-05-24T07:00:00Z HIGH PERMISSIONS_USAGE 31 of the permissions in this role binding were used in the past 90 days. 07841f74-02ce-4de8-bbe6-fc4eabb68568 SECURITY ACTIVE 2022-05-24T07:00:00Z HIGH PERMISSIONS_USAGE 0 of the permissions in this role binding were used in the past 90 days. 07713094-fdee-4475-9c43-cd53d52c9de1 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE 2 of the permissions in this role binding were used in the past 90 days. 0a438d19-9d63-4749-aadd-578aa4e77908 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE 0 of the permissions in this role binding were used in the past 90 days. f4292f55-105b-4744-9dc3-fcacf59685bb SECURITY ACTIVE 2022-05-24T07:00:00Z HIGH PERMISSIONS_USAGE 4 of the permissions in this role binding were used in the past 90 days.

REST

Il metodo

insights.list

dell'API Recommender elenca tutti gli approfondimenti sui criteri per il tuo progetto, la tua cartella o la tua organizzazione.

Prima di utilizzare i dati della richiesta, apporta le seguenti sostituzioni:

-

RESOURCE_TYPE: Il tipo di risorsa per cui vuoi elencare gli approfondimenti. Utilizza il valoreprojects,folders, oorganizations. -

RESOURCE_ID: L'ID del progetto, della cartella o dell'organizzazione per cui vuoi elencare gli approfondimenti. PROJECT_ID: il tuo ID progetto Google Cloud . Gli ID progetto sono stringhe alfanumeriche, comemy-project.

Metodo HTTP e URL:

GET https://recommender.googleapis.com/v1/RESOURCE_TYPE/RESOURCE_ID/locations/global/insightTypes/google.iam.policy.Insight/insights

Per inviare la richiesta, espandi una di queste opzioni:

La risposta elenca tutti gli insight sui criteri per il tuo progetto, cartella o organizzazione. Ad esempio:

{

"insights": [

{

"name": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/07841f74-02ce-4de8-bbe6-fc4eabb68568",

"description": "0 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/viewer",

"member": "serviceAccount:my-service-account@my-project.iam.gserviceaccount.com",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [],

"inferredPermissions": []

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7776000s",

"stateInfo": {

"state": "ACTIVE"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/b1932220-867d-43d1-bd74-fb95876ab656"

}

],

"targetResources": [

"//cloudresourcemanager.googleapis.com/projects/123456789012"

],

"insightSubtype": "PERMISSIONS_USAGE",

"etag": "\"b153ab487e4ae100\"",

"severity": "HIGH"

},

{

"name": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/f4292f55-105b-4744-9dc3-fcacf59685bb",

"description": "4 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/owner",

"member": "serviceAccount:my-service-account2@my-project.iam.gserviceaccount.com",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [

{

"permission": "iam.roles.create"

},

{

"permission": "iam.roles.delete"

},

{

"permission": "iam.roles.list"

},

{

"permission": "iam.roles.update"

}

],

"inferredPermissions": []

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7776000s",

"stateInfo": {

"state": "ACTIVE"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/6ab16c1d-edce-45e5-8d82-570fdd49892a"

}

],

"targetResources": [

"//cloudresourcemanager.googleapis.com/projects/123456789012"

],

"insightSubtype": "PERMISSIONS_USAGE",

"etag": "\"49bb705553338fc3\"",

"severity": "HIGH"

}

]

}Per saperne di più sui componenti di un approfondimento, consulta la sezione Esamina gli approfondimenti sulle norme di questa pagina.

Visualizzare un singolo insight sui criteri

Per ottenere maggiori informazioni su un singolo approfondimento, inclusi descrizione, stato e consigli associati, utilizza uno dei seguenti metodi:

Console

-

Nella console Google Cloud , vai alla pagina IAM.

- Seleziona un progetto, una cartella o un'organizzazione.

-

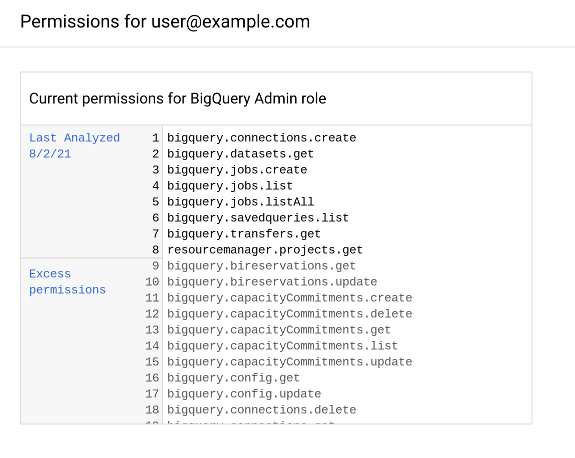

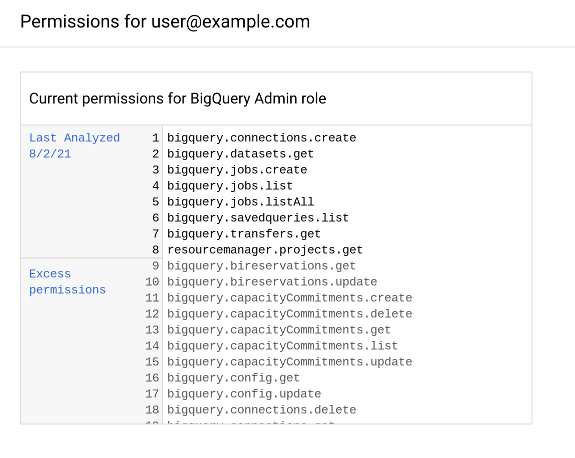

Nella colonna Approfondimenti sulla sicurezza, fai clic su un approfondimento sui criteri. Gli approfondimenti sulle norme hanno il formato

EXCESS/TOTAL excess permissions, doveEXCESSè il numero di autorizzazioni nel ruolo di cui l'entità non ha bisogno eTOTALè il numero totale di autorizzazioni nel ruolo.

La Google Cloud console apre un riquadro che mostra i dettagli dell'approfondimento.

gcloud

Utilizza il comando gcloud recommender

insights describe con l'ID approfondimento per visualizzare le informazioni su un singolo approfondimento.

-

INSIGHT_ID: l'ID dell'insight che vuoi visualizzare. Per trovare l'ID, elenca gli approfondimenti per il tuo progetto, cartella o organizzazione. -

RESOURCE_TYPE: Il tipo di risorsa per cui vuoi gestire gli insight. Utilizza il valoreproject,folder, oorganization. -

RESOURCE_ID: L'ID del progetto, della cartella o dell'organizzazione per cui vuoi gestire gli approfondimenti.

gcloud recommender insights describe INSIGHT_ID \ --insight-type=google.iam.policy.Insight \ --RESOURCE_TYPE=RESOURCE_ID \ --location=global

L'output mostra in dettaglio l'approfondimento. Ad esempio, il seguente approfondimento indica che

my-service-account@my-project.iam.gserviceaccount.com non ha utilizzato alcuna autorizzazione del

ruolo Visualizzatore (roles/viewer) negli ultimi 90 giorni:

associatedRecommendations: - recommendation: projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/0573b702-96a5-4622-a916-c762e7b0731f category: SECURITY content: condition: description: '' expression: '' location: '' title: '' exercisedPermissions: [] inferredPermissions: [] member: serviceAccount:my-service-account@my-project.iam.gserviceaccount.com role: roles/viewer description: 0 of the permissions in this role binding were used in the past 90 days. etag: '"d3cdec23cc712bd0"' insightSubtype: PERMISSIONS_USAGE lastRefreshTime: '2020-07-11T07:00:00Z' name: projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/0d3ce433-f067-4e78-b6ae-03d7d1f6f040 observationPeriod: 7776000s severity: HIGH stateInfo: state: ACTIVE targetResources: - //cloudresourcemanager.googleapis.com/projects/123456789012

Per saperne di più sui componenti di un approfondimento, consulta la sezione Esamina gli approfondimenti sulle norme di questa pagina.

REST

Il metodo

insights.get

dell'API Recommender recupera un singolo approfondimento.

Prima di utilizzare i dati della richiesta, apporta le seguenti sostituzioni:

-

RESOURCE_TYPE: Il tipo di risorsa per cui vuoi gestire gli insight. Utilizza il valoreprojects,folders, oorganizations. -

RESOURCE_ID: L'ID del progetto, della cartella o dell'organizzazione per cui vuoi gestire gli approfondimenti. -

INSIGHT_ID: l'ID dell'insight che vuoi visualizzare. Se non conosci l'ID approfondimento, puoi trovarlo elencando gli approfondimenti nel tuo progetto, nella tua cartella o nella tua organizzazione. L'ID di un insight è tutto ciò che segueinsights/nel camponamedell'insight. PROJECT_ID: il tuo ID progetto Google Cloud . Gli ID progetto sono stringhe alfanumeriche, comemy-project.

Metodo HTTP e URL:

GET https://recommender.googleapis.com/v1/RESOURCE_TYPE/RESOURCE_ID/locations/global/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID

Per inviare la richiesta, espandi una di queste opzioni:

La risposta contiene l'approfondimento. Ad esempio, il seguente approfondimento indica che

my-service-account@my-project.iam.gserviceaccount.com non ha utilizzato alcuna autorizzazione del

ruolo Visualizzatore (roles/viewer) negli ultimi 90 giorni:

{

"name": "projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/07841f74-02ce-4de8-bbe6-fc4eabb68568",

"description": "0 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/viewer",

"member": "serviceAccount:my-service-account@my-project.iam.gserviceaccount.com",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [],

"inferredPermissions": []

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7776000s",

"stateInfo": {

"state": "ACTIVE"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/b1932220-867d-43d1-bd74-fb95876ab656"

}

],

"targetResources": [

"//cloudresourcemanager.googleapis.com/projects/123456789012"

],

"insightSubtype": "PERMISSIONS_USAGE",

"etag": "\"d3cdec23cc712bd0\"",

"severity": "HIGH"

}Per saperne di più sui componenti di un approfondimento, consulta la sezione Esamina gli approfondimenti sulle norme di questa pagina.

Esaminare gli approfondimenti sulle norme

Dopo aver ottenuto un singolo approfondimento, puoi esaminarne i contenuti per comprendere il pattern di utilizzo delle risorse che mette in evidenza.

Console

Quando fai clic su un approfondimento sui criteri nella console Google Cloud , la console Google Cloud apre un riquadro che mostra i dettagli dell'approfondimento. L'aspetto di questi dettagli dipende dal fatto che l'insight sia associato a un suggerimento.

Se l'approfondimento è associato a un suggerimento, nel riquadro vengono visualizzati i dettagli del suggerimento.

Se l'approfondimento non è associato a un consiglio, il riquadro mostra un elenco di tutte le autorizzazioni nel ruolo. Le autorizzazioni utilizzate dall'entità vengono visualizzate in cima all'elenco, seguite da quelle in eccesso.

gcloud

I contenuti di un insight sono determinati dai relativi sottotipi.

Gli insight sui criteri (google.iam.policy.Insight) hanno il sottotipo PERMISSIONS_USAGE.

Gli approfondimenti di PERMISSIONS_USAGE sono composti dai seguenti elementi, non necessariamente

in questo ordine:

-

associatedRecommendations: Gli identificatori di eventuali suggerimenti associati all'insight. Se non sono presenti suggerimenti associati all'insight, questo campo è vuoto. -

category: la categoria per gli approfondimenti IAM è sempreSECURITY. -

content: Genera un report sull'utilizzo delle autorizzazioni di un'entità per un ruolo specifico. Questo campo contiene i seguenti componenti:condition: eventuali condizioni associate all'associazione che concede il ruolo all'entità. Se non ci sono condizioni, questo campo contiene una condizione vuota.exercisedPermissions: le autorizzazioni nel ruolo utilizzato dall'entità durante il periodo di osservazione.inferredPermissions: le autorizzazioni nel ruolo che Recommender ha determinato, tramite l'ML, che l'entità probabilmente avrà bisogno in base alle autorizzazioni esercitate.member: l'entità di cui è stato analizzato l'utilizzo delle autorizzazioni.role: il ruolo per cui è stato analizzato l'utilizzo delle autorizzazioni.

-

description: un riepilogo dell'insight leggibile da una persona. -

etag: un identificatore univoco per lo stato attuale di un insight. Ogni volta che l'insight cambia, viene assegnato un nuovo valoreetag.Per modificare lo stato di un approfondimento, devi fornire

etagdell'approfondimento esistente. L'utilizzo dietagconsente di garantire che le operazioni vengano eseguite solo se l'insight non è cambiato dall'ultima volta che l'hai recuperato. -

insightSubtype: Il sottotipo di insight. -

lastRefreshTime: la data dell'ultimo aggiornamento dell'approfondimento, che indica l'aggiornamento dei dati utilizzati per generare l'approfondimento. -

name: il nome dell'insight, nel seguente formato:RESOURCE_TYPE/RESOURCE_ID/locations/global/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID

I segnaposto hanno i seguenti valori:

-

RESOURCE_TYPE: Il tipo di risorsa per cui è stato generato l'insight. -

RESOURCE_ID: l'ID del progetto, della cartella o dell'organizzazione in cui è stato generato l'approfondimento. INSIGHT_ID: un ID univoco per l'insight.

-

-

observationPeriod: Il periodo di tempo che precede l'insight. I dati di origine utilizzati per generare l'insight terminano il giornolastRefreshTimee iniziano il giornolastRefreshTimemenoobservationPeriod. -

stateInfo: gli approfondimenti passano attraverso più transizioni di stato dopo essere stati proposti:-

ACTIVE: l'approfondimento è stato generato, ma non sono state intraprese azioni o è stata intrapresa un'azione senza aggiornare lo stato dell'approfondimento. Gli insight attivi vengono aggiornati quando cambiano i dati di base. -

ACCEPTED: è stata intrapresa un'azione in base all'approfondimento. Gli approfondimenti vengono accettati quando un consiglio associato è stato contrassegnato comeCLAIMED,SUCCEEDEDoFAILEDoppure quando l'approfondimento è stato accettato direttamente. Quando un approfondimento si trova nello statoACCEPTED, il suo contenuto non può cambiare. Gli approfondimenti accettati vengono conservati per 90 giorni dopo l'accettazione.

-

-

targetResources: il nome completo della risorsa del progetto, della cartella o dell'organizzazione a cui si riferisce l'insight. Ad esempio,//cloudresourcemanager.googleapis.com/projects/123456789012.

REST

I contenuti di un insight sono determinati dai relativi sottotipi.

Gli insight sui criteri (google.iam.policy.Insight) hanno il sottotipo PERMISSIONS_USAGE.

Gli approfondimenti di PERMISSIONS_USAGE sono composti dai seguenti elementi, non necessariamente

in questo ordine:

-

associatedRecommendations: Gli identificatori di eventuali suggerimenti associati all'insight. Se non sono presenti suggerimenti associati all'insight, questo campo è vuoto. -

category: la categoria per gli approfondimenti IAM è sempreSECURITY. -

content: Genera un report sull'utilizzo delle autorizzazioni di un'entità per un ruolo specifico. Questo campo contiene i seguenti componenti:condition: eventuali condizioni associate all'associazione che concede il ruolo all'entità. Se non ci sono condizioni, questo campo contiene una condizione vuota.exercisedPermissions: le autorizzazioni nel ruolo utilizzato dall'entità durante il periodo di osservazione.inferredPermissions: le autorizzazioni nel ruolo che Recommender ha determinato, tramite l'ML, che l'entità probabilmente avrà bisogno in base alle autorizzazioni esercitate.member: l'entità di cui è stato analizzato l'utilizzo delle autorizzazioni.role: il ruolo per cui è stato analizzato l'utilizzo delle autorizzazioni.

-

description: un riepilogo dell'insight leggibile da una persona. -

etag: un identificatore univoco per lo stato attuale di un insight. Ogni volta che l'insight cambia, viene assegnato un nuovo valoreetag.Per modificare lo stato di un approfondimento, devi fornire

etagdell'approfondimento esistente. L'utilizzo dietagconsente di garantire che le operazioni vengano eseguite solo se l'insight non è cambiato dall'ultima volta che l'hai recuperato. -

insightSubtype: Il sottotipo di insight. -

lastRefreshTime: la data dell'ultimo aggiornamento dell'approfondimento, che indica l'aggiornamento dei dati utilizzati per generare l'approfondimento. -

name: il nome dell'insight, nel seguente formato:RESOURCE_TYPE/RESOURCE_ID/locations/global/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID

I segnaposto hanno i seguenti valori:

-

RESOURCE_TYPE: Il tipo di risorsa per cui è stato generato l'insight. -

RESOURCE_ID: l'ID del progetto, della cartella o dell'organizzazione in cui è stato generato l'approfondimento. INSIGHT_ID: un ID univoco per l'insight.

-

-

observationPeriod: Il periodo di tempo che precede l'insight. I dati di origine utilizzati per generare l'insight terminano il giornolastRefreshTimee iniziano il giornolastRefreshTimemenoobservationPeriod. -

stateInfo: gli approfondimenti passano attraverso più transizioni di stato dopo essere stati proposti:-

ACTIVE: l'approfondimento è stato generato, ma non sono state intraprese azioni o è stata intrapresa un'azione senza aggiornare lo stato dell'approfondimento. Gli insight attivi vengono aggiornati quando cambiano i dati di base. -

ACCEPTED: è stata intrapresa un'azione in base all'approfondimento. Gli approfondimenti vengono accettati quando un consiglio associato è stato contrassegnato comeCLAIMED,SUCCEEDEDoFAILEDoppure quando l'approfondimento è stato accettato direttamente. Quando un approfondimento si trova nello statoACCEPTED, il suo contenuto non può cambiare. Gli approfondimenti accettati vengono conservati per 90 giorni dopo l'accettazione.

-

-

targetResources: il nome completo della risorsa del progetto, della cartella o dell'organizzazione a cui si riferisce l'insight. Ad esempio,//cloudresourcemanager.googleapis.com/projects/123456789012.

Contrassegnare un insight sulle norme come ACCEPTED

Se intraprendi un'azione in base a un approfondimento attivo, puoi contrassegnarlo come

ACCEPTED. Lo stato ACCEPTED indica all'API Recommender che hai intrapreso un'azione in base a questo approfondimento, il che contribuisce a perfezionare i tuoi consigli.

Gli approfondimenti accettati vengono conservati per 90 giorni dopo

essere stati contrassegnati come ACCEPTED.

Console

Se un insight è associato a un suggerimento,

l'applicazione del suggerimento

modifica lo stato dell'insight in ACCEPTED.

Per contrassegnare un insight come ACCEPTED senza applicare un suggerimento, utilizza

gcloud CLI o l'API REST.

gcloud

Utilizza il comando

gcloud recommender insights mark-accepted con l'ID approfondimento per contrassegnare

un approfondimento come ACCEPTED.

-

INSIGHT_ID: l'ID dell'insight che vuoi visualizzare. Per trovare l'ID, elenca gli approfondimenti per il tuo progetto, cartella o organizzazione. -

RESOURCE_TYPE: Il tipo di risorsa per cui vuoi gestire gli insight. Utilizza il valoreproject,folder, oorganization. -

RESOURCE_ID: L'ID del progetto, della cartella o dell'organizzazione per cui vuoi gestire gli approfondimenti. -

ETAG: un identificatore per una versione dell'insight. Per ottenereetag, segui questi passaggi:-

Ottieni l'approfondimento utilizzando il comando

gcloud recommender insights describe. -

Trova e copia il valore

etagdall'output, incluse le virgolette di chiusura. Ad esempio,"d3cdec23cc712bd0".

-

Ottieni l'approfondimento utilizzando il comando

gcloud recommender insights mark-accepted INSIGHT_ID \ --insight-type=google.iam.policy.Insight \ --RESOURCE_TYPE=RESOURCE_ID \ --location=global \ --etag=ETAG

L'output mostra l'approfondimento, ora con lo stato ACCEPTED:

associatedRecommendations: - recommendation: projects/123456789012/locations/global/recommenders/google.iam.policy.Recommender/recommendations/0573b702-96a5-4622-a916-c762e7b0731f category: SECURITY content: condition: description: '' expression: '' location: '' title: '' exercisedPermissions: [] inferredPermissions: [] member: serviceAccount:my-service-account@my-project.iam.gserviceaccount.com role: roles/viewer description: 0 of the permissions in this role binding were used in the past 90 days. etag: '"b153ab487e4ae100"' insightSubtype: PERMISSIONS_USAGE lastRefreshTime: '2020-07-11T07:00:00Z' name: projects/123456789012/locations/global/insightTypes/google.iam.policy.Insight/insights/0d3ce433-f067-4e78-b6ae-03d7d1f6f040 observationPeriod: 7776000s severity: HIGH stateInfo: state: ACCEPTED targetResources: - //cloudresourcemanager.googleapis.com/projects/123456789012

Per saperne di più sullo stato di un insight, consulta la sezione Esaminare gli insight sulle norme in questa pagina.

REST

Il metodo

insights.markAccepted

dell'API Recommender contrassegna un approfondimento come ACCEPTED.

Prima di utilizzare i dati della richiesta, apporta le seguenti sostituzioni:

-

RESOURCE_TYPE: Il tipo di risorsa per cui vuoi gestire gli insight. Utilizza il valoreprojects,folders, oorganizations. -

RESOURCE_ID: L'ID del progetto, della cartella o dell'organizzazione per cui vuoi gestire gli approfondimenti. -

INSIGHT_ID: l'ID dell'insight che vuoi visualizzare. Se non conosci l'ID approfondimento, puoi trovarlo elencando gli approfondimenti nel tuo progetto, nella tua cartella o nella tua organizzazione. L'ID di un insight è tutto ciò che segueinsights/nel camponamedell'insight. -

ETAG: un identificatore per una versione dell'insight. Per ottenereetag, segui questi passaggi:- Ottieni l'approfondimento utilizzando il

metodo

insights.get. - Trova e copia il valore di

etagdalla risposta.

- Ottieni l'approfondimento utilizzando il

metodo

PROJECT_ID: il tuo ID progetto Google Cloud . Gli ID progetto sono stringhe alfanumeriche, comemy-project.

Metodo HTTP e URL:

POST https://recommender.googleapis.com/v1/RESOURCE_TYPE/RESOURCE_ID/locations/global/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID:markAccepted

Corpo JSON della richiesta:

{

"etag": "ETAG"

}Per inviare la richiesta, espandi una di queste opzioni:

La risposta contiene l'approfondimento, ora con lo stato ACCEPTED:

{

"name": "projects/1234567890/locations/global/insightTypes/google.iam.policy.Insight/insights/07841f74-02ce-4de8-bbe6-fc4eabb68568",

"description": "0 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/viewer",

"member": "serviceAccount:my-service-account@my-project.iam.gserviceaccount.com",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [],

"inferredPermissions": []

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7776000s",

"stateInfo": {

"state": "ACCEPTED"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/1234567890/locations/global/recommenders/google.iam.policy.Recommender/recommendations/b1932220-867d-43d1-bd74-fb95876ab656"

}

],

"targetResources": [

"//cloudresourcemanager.googleapis.com/projects/123456789012"

],

"insightSubtype": "PERMISSIONS_USAGE",

"etag": "\"b153ab487e4ae100\"",

"severity": "HIGH"

}Per saperne di più sullo stato di un insight, consulta la sezione Esaminare gli insight sulle norme in questa pagina.

Passaggi successivi

- Scopri come visualizzare e applicare i suggerimenti per le norme.

- Utilizza Active Assist per visualizzare e gestire tutti i suggerimenti per il tuo progetto, inclusi quelli IAM.