Halaman ini menunjukkan cara mengelola insight kebijakan tingkat bucket, yang merupakan temuan berbasis machine learning tentang penggunaan izin untuk bucket Cloud Storage Anda. Insight kebijakan dapat membantu Anda mengidentifikasi akun utama mana yang memiliki izin yang tidak mereka perlukan.

Halaman ini berfokus pada insight kebijakan untuk bucket. Recommender juga menawarkan insight kebijakan untuk jenis resource berikut:

Analisis kebijakan tingkat bucket terkadang ditautkan ke rekomendasi peran. Rekomendasi peran menyarankan tindakan yang dapat Anda lakukan untuk memperbaiki masalah yang diidentifikasi oleh insight kebijakan tingkat bucket.

Sebelum memulai

-

Enable the Recommender API.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - Pahami rekomendasi peran IAM.

- Pastikan Anda memiliki aktivasi level organisasi atau level project untuk paket Premium atau Enterprise Security Command Center. Untuk mengetahui informasi selengkapnya, lihat Pertanyaan terkait penagihan.

- Opsional: Baca artikel Insight pemberi rekomendasi.

Peran yang diperlukan

Untuk mendapatkan izin yang diperlukan untuk mengelola insight kebijakan tingkat bucket, minta administrator Anda untuk memberi Anda peran IAM berikut di project Anda:

-

Storage Admin (

roles/storage.admin) - Mengelola insight kebijakan tingkat bucket dengan gcloud CLI atau REST API: Pengguna Penggunaan Layanan (`roles/serviceusage.serviceUsageConsumer`)

Untuk mengetahui informasi selengkapnya tentang pemberian peran, lihat Mengelola akses ke project, folder, dan organisasi.

Peran bawaan ini berisi izin yang diperlukan untuk mengelola insight kebijakan tingkat bucket. Untuk melihat izin yang benar-benar diperlukan, luaskan bagian Izin yang diperlukan:

Izin yang diperlukan

Izin berikut diperlukan untuk mengelola insight kebijakan tingkat bucket:

-

Untuk melihat insight kebijakan tingkat bucket:

-

recommender.iamPolicyInsights.get -

recommender.iamPolicyInsights.list

-

-

Untuk mengubah insight kebijakan tingkat bucket:

recommender.iamPolicyInsights.update -

Untuk mengelola insight kebijakan tingkat bucket di konsol Google Cloud :

-

resourcemanager.projects.get -

storage.buckets.list

-

-

Mengelola insight kebijakan tingkat bucket dengan gcloud CLI atau REST API:

serviceusage.services.use

Anda mungkin juga bisa mendapatkan izin ini dengan peran khusus atau peran bawaan lainnya.

Mencantumkan insight kebijakan tingkat bucket

Untuk mencantumkan semua insight kebijakan tingkat bucket untuk project Anda, gunakan salah satu metode berikut:Konsol

-

Di konsol Google Cloud , buka halaman Buckets.

-

Temukan kolom Insight keamanan di tabel. Jika kolom Insight keamanan tidak terlihat, klik Opsi tampilan kolom dan pilih Insight keamanan.

Kolom ini menampilkan ringkasan semua insight kebijakan untuk bucket. Setiap ringkasan menunjukkan jumlah total izin berlebih untuk semua peran yang diberikan pada bucket tersebut.

-

Temukan bucket yang insight-nya ingin Anda lihat, lalu klik ringkasan insight kebijakan di baris tersebut. Tindakan ini akan membuka panel Rekomendasi keamanan, yang mencantumkan semua akun utama yang memiliki peran di bucket, peran mereka, dan insight kebijakan yang terkait dengan peran tersebut.

Dalam tabel ini, insight kebijakan memiliki bentuk

EXCESS/TOTAL excess permissions, denganEXCESSadalah jumlah izin dalam peran yang tidak diperlukan oleh akun utama danTOTALadalah jumlah total izin dalam peran.

gcloud

Gunakan perintah gcloud recommender

insights list untuk melihat semua insight kebijakan tingkat bucket untuk project Anda.

Sebelum menjalankan perintah, ganti nilai berikut:

PROJECT_ID: ID project yang ingin Anda lihat insight-nya.LOCATION: Lokasi bucket yang insight-nya ingin Anda cantumkan.

gcloud recommender insights list --insight-type=google.iam.policy.Insight \ --project=PROJECT_ID \ --location=LOCATION\ --filter="insightSubtype:PERMISSIONS_USAGE_STORAGE_BUCKET"

Output mencantumkan semua insight kebijakan tingkat bucket untuk project Anda di lokasi yang ditentukan. Contoh:

INSIGHT_ID CATEGORY INSIGHT_STATE LAST_REFRESH_TIME SEVERITY INSIGHT_SUBTYPE DESCRIPTION 00dd7eb5-15c2-4fb3-a9b2-1a85f842462b SECURITY ACTIVE 2022-05-24T07:00:00Z CRITICAL PERMISSIONS_USAGE_STORAGE_BUCKET 2 of the permissions in this role binding were used in the past 90 days. 04307297-f57c-416d-9323-38abac450db0 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE_STORAGE_BUCKET 2 of the permissions in this role binding were used in the past 90 days. 04845da5-74ba-46b4-a0f3-47d83095c261 SECURITY ACTIVE 2022-05-24T07:00:00Z CRITICAL PERMISSIONS_USAGE_STORAGE_BUCKET 1 of the permissions in this role binding were used in the past 90 days. 0a39f643-d7a8-4c11-b490-fecd74290fb5 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE_STORAGE_BUCKET 2 of the permissions in this role binding were used in the past 90 days. 0a4cee48-777b-4dea-a2b0-702b70da4b6f SECURITY ACTIVE 2022-05-24T07:00:00Z CRITICAL PERMISSIONS_USAGE_STORAGE_BUCKET 0 of the permissions in this role binding were used in the past 90 days. 0b2d147c-b26e-4afe-8fab-449c6e793750 SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE_STORAGE_BUCKET 0 of the permissions in this role binding were used in the past 90 days. 0b5eacc5-ba9a-45f6-aea2-bcdc33ce2a2d SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE_STORAGE_BUCKET 1 of the permissions in this role binding were used in the past 90 days. 0bb3032d-721c-44e8-b464-5293f235281c SECURITY ACTIVE 2022-05-24T07:00:00Z LOW PERMISSIONS_USAGE_STORAGE_BUCKET 3 of the permissions in this role binding were used in the past 90 days.

REST

Metode Recommender API

insights.list

mencantumkan semua insight kebijakan tingkat bucket untuk project Anda.

Sebelum menggunakan salah satu data permintaan, lakukan penggantian berikut:

PROJECT_ID: ID project yang ingin Anda lihat insight-nya.LOCATION: Lokasi bucket yang insight-nya ingin Anda cantumkan.

Metode HTTP dan URL:

GET https://recommender.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/insightTypes/google.iam.policy.Insight/insights?filter=insightSubtype%20%3D%20PERMISSIONS_USAGE_STORAGE_BUCKET

Untuk mengirim permintaan, perluas salah satu opsi berikut:

Respons mencantumkan semua insight kebijakan tingkat bucket untuk project Anda di lokasi yang ditentukan. Contoh:

{

"insights": [

{

"name": "projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/00dd7eb5-15c2-4fb3-a9b2-1a85f842462b",

"description": "2 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/storage.legacyBucketReader",

"member": "allUsers",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [

{

"permission": "storage.buckets.get"

},

{

"permission": "storage.objects.list"

}

],

"inferredPermissions": [],

"currentTotalPermissionsCount": "3"

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7772400s",

"stateInfo": {

"state": "ACTIVE"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/4a31a9d4-5132-4616-8a1f-fb07fad01883"

}

],

"targetResources": [

"//storage.googleapis.com/bucket-1"

],

"insightSubtype": "PERMISSIONS_USAGE_STORAGE_BUCKET",

"etag": "\"2a8784e529b80aea\"",

"severity": "CRITICAL"

},

{

"name": "projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/04307297-f57c-416d-9323-38abac450db0",

"description": "2 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/storage.legacyBucketReader",

"member": "projectViewer:my-project",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [

{

"permission": "storage.buckets.get"

},

{

"permission": "storage.objects.list"

}

],

"inferredPermissions": [],

"currentTotalPermissionsCount": "3"

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7772400s",

"stateInfo": {

"state": "ACTIVE"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/f3198e63-7f76-462e-a980-8e6370ff32d6"

}

],

"targetResources": [

"//storage.googleapis.com/bucket-2"

],

"insightSubtype": "PERMISSIONS_USAGE_STORAGE_BUCKET",

"etag": "\"5b60b935f27caf2c\"",

"severity": "LOW"

}

]

}Untuk mempelajari lebih lanjut komponen insight, lihat Meninjau insight kebijakan tingkat bucket di halaman ini.

Mendapatkan insight kebijakan level bucket tunggal

Untuk mendapatkan informasi selengkapnya tentang satu insight, termasuk deskripsi, status, dan rekomendasi yang terkait dengan insight tersebut, gunakan salah satu metode berikut:

Konsol

-

Di konsol Google Cloud , buka halaman Buckets.

- Pastikan kolom Insight keamanan terlihat.

-

Temukan kolom Insight keamanan di tabel. Kolom ini menampilkan ringkasan semua insight kebijakan untuk bucket. Setiap ringkasan menunjukkan jumlah total izin berlebih untuk semua peran yang diberikan pada bucket tersebut.

Jika kolom Insight keamanan tidak terlihat, klik Opsi tampilan kolom dan pilih Insight keamanan. Kemudian, temukan kolom dalam tabel.

- Temukan bucket yang insight-nya ingin Anda lihat, lalu klik ringkasan insight kebijakan di baris tersebut. Tindakan ini akan membuka panel yang mencantumkan semua akun utama yang memiliki peran di bucket, peran mereka, dan insight kebijakan yang terkait dengan peran tersebut.

-

Di kolom Insight keamanan, klik insight kebijakan.

Insight kebijakan memiliki bentuk

EXCESS/TOTAL excess permissions, denganEXCESSadalah jumlah izin dalam peran yang tidak diperlukan akun utama danTOTALadalah jumlah total izin dalam peran.

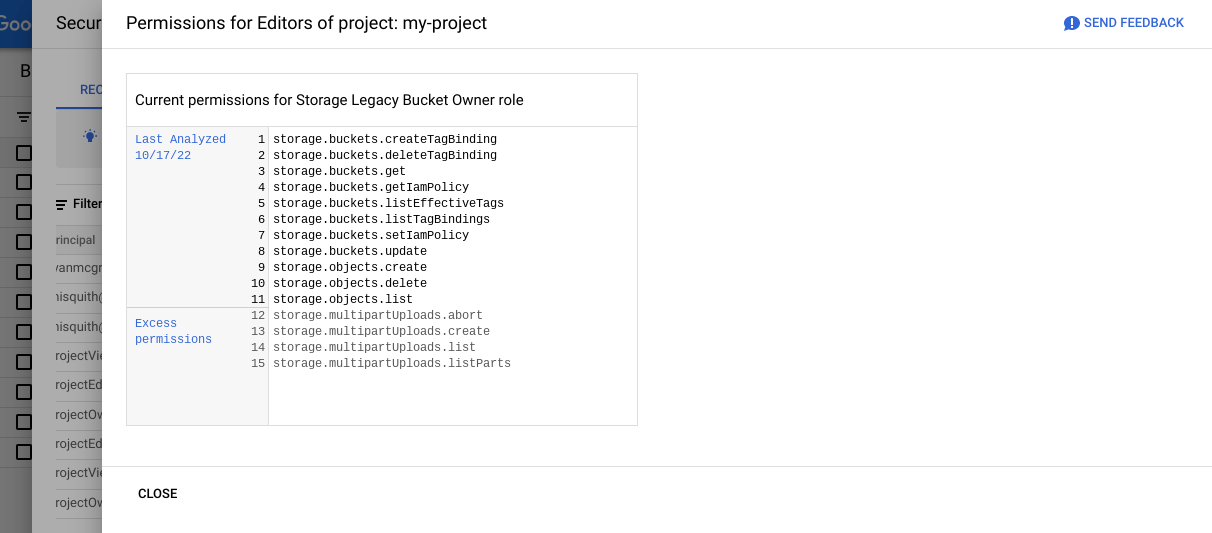

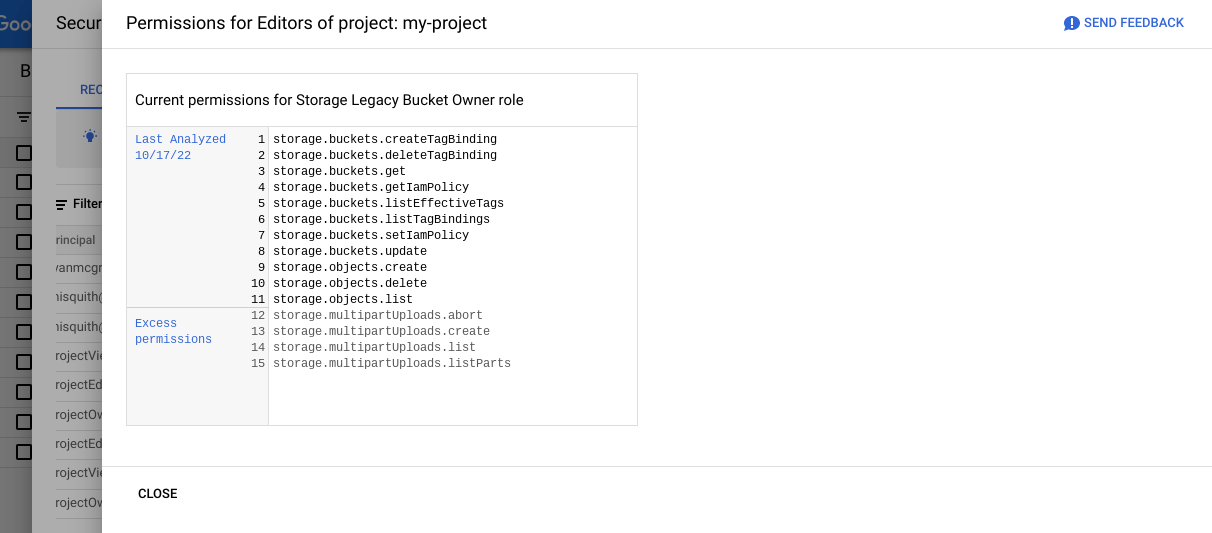

Konsol Google Cloud akan membuka panel yang menampilkan detail insight.

gcloud

Gunakan perintah gcloud recommender

insights describe dengan ID insight Anda untuk melihat informasi tentang satu

insight.

-

INSIGHT_ID: ID insight yang ingin Anda lihat. Untuk menemukan ID, cantumkan insight untuk project Anda. PROJECT_ID: ID project yang ingin Anda kelola insight-nya.LOCATION: Lokasi bucket yang insight-nya ingin Anda dapatkan.

gcloud recommender insights describe INSIGHT_ID \ --insight-type=google.iam.policy.Insight \ --project=PROJECT_ID \ --location=LOCATION

Output akan menampilkan insight secara mendetail. Misalnya, insight berikut menunjukkan bahwa semua pengguna (allUsers) memiliki

peran Storage Legacy Bucket Reader (roles/storage.legacyBucketReader) di bucket

bucket-1, tetapi hanya dua izin dalam peran tersebut yang digunakan dalam

90 hari terakhir:

associatedRecommendations: - recommendation: projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/4a31a9d4-5132-4616-8a1f-fb07fad01883 category: SECURITY content: condition: description: '' expression: '' location: '' title: '' currentTotalPermissionsCount: '3' exercisedPermissions: - permission: storage.buckets.get - permission: storage.objects.list inferredPermissions: [] member: allUsers role: roles/storage.legacyBucketReader description: 2 of the permissions in this role binding were used in the past 90 days. etag: '"2a8784e529b80aea"' insightSubtype: PERMISSIONS_USAGE_STORAGE_BUCKET lastRefreshTime: '2022-05-24T07:00:00Z' name: projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/00dd7eb5-15c2-4fb3-a9b2-1a85f842462b observationPeriod: 7772400s severity: CRITICAL stateInfo: state: ACTIVE targetResources: - //storage.googleapis.com/bucket-1

Untuk mempelajari lebih lanjut komponen insight, lihat Meninjau insight kebijakan tingkat bucket di halaman ini.

REST

Metode

insights.get

Recommender API mendapatkan satu insight.

Sebelum menggunakan salah satu data permintaan, lakukan penggantian berikut:

-

PROJECT_ID: ID project yang ingin Anda kelola insight-nya. LOCATION: Lokasi bucket yang insight-nya ingin Anda dapatkan.-

INSIGHT_ID: ID insight yang ingin Anda lihat. Jika Anda tidak mengetahui ID insight, Anda dapat menemukannya dengan mencantumkan insight di project Anda. ID insight adalah semua yang ada setelahinsights/di kolomnameuntuk insight.

Metode HTTP dan URL:

GET https://recommender.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID

Untuk mengirim permintaan, perluas salah satu opsi berikut:

Responsnya berisi insight. Misalnya, insight berikut menunjukkan bahwa semua pengguna (allUsers) memiliki

peran Storage Legacy Bucket Reader (roles/storage.legacyBucketReader) di bucket

bucket-1, tetapi hanya dua izin dalam peran tersebut yang digunakan dalam

90 hari terakhir:

{

"name": "projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/00dd7eb5-15c2-4fb3-a9b2-1a85f842462b",

"description": "2 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/storage.legacyBucketReader",

"member": "allUsers",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [

{

"permission": "storage.buckets.get"

},

{

"permission": "storage.objects.list"

}

],

"inferredPermissions": [],

"currentTotalPermissionsCount": "3"

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7772400s",

"stateInfo": {

"state": "ACTIVE"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/4a31a9d4-5132-4616-8a1f-fb07fad01883"

}

],

"targetResources": [

"//storage.googleapis.com/bucket-1"

],

"insightSubtype": "PERMISSIONS_USAGE_STORAGE_BUCKET",

"etag": "\"2a8784e529b80aea\"",

"severity": "CRITICAL"

}Untuk mempelajari lebih lanjut komponen insight, lihat Meninjau insight kebijakan tingkat bucket di halaman ini.

Meninjau insight kebijakan tingkat bucket

Setelah mendapatkan satu insight, Anda dapat meninjau isinya untuk memahami pola penggunaan resource yang disorot.

Konsol

Saat Anda mengklik insight kebijakan di konsol Google Cloud , konsol Google Cloud akan membuka panel yang menampilkan detail insight. Tampilan detail ini bergantung pada apakah insight terkait dengan rekomendasi.

Jika insight dikaitkan dengan rekomendasi, panel akan menampilkan detail rekomendasi.

Jika insight tidak terkait dengan rekomendasi, panel akan menampilkan daftar semua izin dalam peran. Izin yang digunakan oleh akun utama muncul di bagian atas daftar, diikuti dengan izin berlebih.

gcloud

Konten insight ditentukan oleh subjenisnya.

Insight kebijakan tingkat bucket (google.iam.policy.Insight) memiliki subjenis PERMISSIONS_USAGE_STORAGE_BUCKET.

Insight PERMISSIONS_USAGE_STORAGE_BUCKET memiliki komponen berikut, tidak harus dalam urutan ini:

-

associatedRecommendations: ID untuk rekomendasi yang terkait dengan insight. Jika tidak ada rekomendasi yang terkait dengan insight, kolom ini akan kosong. -

category: Kategori untuk insight IAM selaluSECURITY. -

content: Melaporkan penggunaan izin akun utama untuk peran tertentu. Kolom ini berisi komponen berikut:condition: Kondisi apa pun yang dilampirkan pada binding yang memberikan peran kepada akun utama. Jika tidak ada kondisi, kolom ini berisi kondisi kosong.exercisedPermissions: Izin dalam peran yang digunakan akun utama selama periode pengamatan.inferredPermissions: Izin dalam peran yang telah ditentukan Recommender, melalui ML, yang kemungkinan akan dibutuhkan akun utama berdasarkan izin yang telah digunakan.member: Akun utama yang penggunaan izinnya dianalisis.role: Peran yang penggunaan izinnya dianalisis.

-

description: Ringkasan insight yang dapat dibaca manusia. -

etag: ID unik untuk status insight saat ini. Setiap kali insight berubah, nilaietagbaru akan ditetapkan.Untuk mengubah status insight, Anda harus memberikan

etagdari insight yang ada. Penggunaanetagmembantu memastikan bahwa setiap operasi hanya dilakukan jika insight tidak berubah sejak terakhir kali Anda mengambilnya. -

insightSubtype: Subjenis insight. -

lastRefreshTime: Tanggal saat insight terakhir diperbarui, yang menunjukkan keaktualan data yang digunakan untuk menghasilkan insight. -

name: Nama insight, dalam format berikut:projects/PROJECT_ID/locations/LOCATION/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID

Placeholder memiliki nilai berikut:

-

PROJECT_ID: ID project tempat insight dibuat. LOCATION: Lokasi bucket yang terkait dengan insight.INSIGHT_ID: ID unik untuk insight.

-

-

observationPeriod: Jangka waktu yang mengarah ke insight. Data sumber yang digunakan untuk membuat insight berakhir padalastRefreshTimedan dimulai padalastRefreshTimedikurangiobservationPeriod. -

stateInfo: Insight mengalami beberapa transisi status setelah diusulkan:-

ACTIVE: Insight telah dibuat, tetapi tidak ada tindakan yang diambil, atau tindakan diambil tanpa memperbarui status insight. Insight aktif diperbarui saat data pokok berubah. -

ACCEPTED: Beberapa tindakan telah dilakukan berdasarkan insight. Insight diterima saat rekomendasi terkait ditandaiCLAIMED,SUCCEEDED, atauFAILED, atau insight diterima secara langsung. Saat insight berada dalam statusACCEPTED, konten insight tidak dapat berubah. Insight yang diterima disimpan selama 90 hari setelah diterima.

-

-

targetResources: Nama resource lengkap bucket yang menjadi tujuan insight. Misalnya,//storage.googleapis.com/my-bucket.

REST

Konten insight ditentukan oleh subjenisnya.

Insight kebijakan tingkat bucket (google.iam.policy.Insight) memiliki subjenis PERMISSIONS_USAGE_STORAGE_BUCKET.

Insight PERMISSIONS_USAGE_STORAGE_BUCKET memiliki komponen berikut, tidak harus dalam urutan ini:

-

associatedRecommendations: ID untuk rekomendasi yang terkait dengan insight. Jika tidak ada rekomendasi yang terkait dengan insight, kolom ini akan kosong. -

category: Kategori untuk insight IAM selaluSECURITY. -

content: Melaporkan penggunaan izin akun utama untuk peran tertentu. Kolom ini berisi komponen berikut:condition: Kondisi apa pun yang dilampirkan pada binding yang memberikan peran kepada akun utama. Jika tidak ada kondisi, kolom ini berisi kondisi kosong.exercisedPermissions: Izin dalam peran yang digunakan akun utama selama periode pengamatan.inferredPermissions: Izin dalam peran yang telah ditentukan Recommender, melalui ML, yang kemungkinan akan dibutuhkan akun utama berdasarkan izin yang telah digunakan.member: Akun utama yang penggunaan izinnya dianalisis.role: Peran yang penggunaan izinnya dianalisis.

-

description: Ringkasan insight yang dapat dibaca manusia. -

etag: ID unik untuk status insight saat ini. Setiap kali insight berubah, nilaietagbaru akan ditetapkan.Untuk mengubah status insight, Anda harus memberikan

etagdari insight yang ada. Penggunaanetagmembantu memastikan bahwa setiap operasi hanya dilakukan jika insight tidak berubah sejak terakhir kali Anda mengambilnya. -

insightSubtype: Subjenis insight. -

lastRefreshTime: Tanggal saat insight terakhir diperbarui, yang menunjukkan keaktualan data yang digunakan untuk menghasilkan insight. -

name: Nama insight, dalam format berikut:projects/PROJECT_ID/locations/LOCATION/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID

Placeholder memiliki nilai berikut:

-

PROJECT_ID: ID project tempat insight dibuat. LOCATION: Lokasi bucket yang terkait dengan insight.INSIGHT_ID: ID unik untuk insight.

-

-

observationPeriod: Jangka waktu yang mengarah ke insight. Data sumber yang digunakan untuk membuat insight berakhir padalastRefreshTimedan dimulai padalastRefreshTimedikurangiobservationPeriod. -

stateInfo: Insight mengalami beberapa transisi status setelah diusulkan:-

ACTIVE: Insight telah dibuat, tetapi tidak ada tindakan yang diambil, atau tindakan diambil tanpa memperbarui status insight. Insight aktif diperbarui saat data pokok berubah. -

ACCEPTED: Beberapa tindakan telah dilakukan berdasarkan insight. Insight diterima saat rekomendasi terkait ditandaiCLAIMED,SUCCEEDED, atauFAILED, atau insight diterima secara langsung. Saat insight berada dalam statusACCEPTED, konten insight tidak dapat berubah. Insight yang diterima disimpan selama 90 hari setelah diterima.

-

-

targetResources: Nama resource lengkap bucket yang menjadi tujuan insight. Misalnya,//storage.googleapis.com/my-bucket.

Menandai insight kebijakan tingkat bucket sebagai ACCEPTED

Jika Anda mengambil tindakan berdasarkan analisis aktif, Anda dapat menandai analisis tersebut sebagai

ACCEPTED. Status ACCEPTED memberi tahu

Recommender API bahwa Anda telah mengambil tindakan berdasarkan

insight ini, yang membantu menyempurnakan rekomendasi Anda.

Insight yang diterima disimpan selama 90 hari setelah

ditandai sebagai ACCEPTED.

Konsol

Jika analisis dikaitkan dengan rekomendasi,

menerapkan rekomendasi

akan mengubah status analisis menjadi ACCEPTED.

Untuk menandai insight sebagai ACCEPTED tanpa menerapkan rekomendasi, gunakan

gcloud CLI atau REST API.

gcloud

Gunakan perintah

gcloud recommender insights mark-accepted dengan ID insight Anda untuk menandai

insight sebagai ACCEPTED.

-

INSIGHT_ID: ID insight yang ingin Anda lihat. Untuk menemukan ID, cantumkan insight untuk project Anda. PROJECT_ID: ID project yang ingin Anda kelola insight-nya.LOCATION: Lokasi bucket yang insight-nya ingin Anda tandai sebagaiACCEPTED.-

ETAG: ID untuk versi insight. Untuk mendapatkanetag, lakukan hal berikut:-

Dapatkan insight menggunakan perintah

gcloud recommender insights describe. -

Temukan dan salin nilai

etagdari output, termasuk tanda kutip yang mengapitnya. Contoh,"d3cdec23cc712bd0".

-

Dapatkan insight menggunakan perintah

gcloud recommender insights mark-accepted INSIGHT_ID \ --insight-type=google.iam.policy.Insight \ --project=PROJECT_ID \ --location=LOCATION \ --etag=ETAG

Output menampilkan insight, sekarang dengan status ACCEPTED:

associatedRecommendations: - recommendation: projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/4a31a9d4-5132-4616-8a1f-fb07fad01883 category: SECURITY content: condition: description: '' expression: '' location: '' title: '' currentTotalPermissionsCount: '3' exercisedPermissions: - permission: storage.buckets.get - permission: storage.objects.list inferredPermissions: [] member: allUsers role: roles/storage.legacyBucketReader description: 2 of the permissions in this role binding were used in the past 90 days. etag: '"0187c0362e4bcea7"' insightSubtype: PERMISSIONS_USAGE_STORAGE_BUCKET lastRefreshTime: '2022-05-24T07:00:00Z' name: projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/00dd7eb5-15c2-4fb3-a9b2-1a85f842462b observationPeriod: 7772400s severity: CRITICAL stateInfo: state: ACCEPTED targetResources: - //storage.googleapis.com/bucket-1

Untuk mempelajari lebih lanjut info status insight, lihat Meninjau insight kebijakan tingkat bucket di halaman ini.

REST

Metode

insights.markAccepted

Recommender API menandai insight sebagai ACCEPTED.

Sebelum menggunakan salah satu data permintaan, lakukan penggantian berikut:

-

PROJECT_ID: ID project yang ingin Anda kelola insight-nya. LOCATION: Lokasi bucket yang insight-nya ingin Anda tandai sebagaiACCEPTED.-

INSIGHT_ID: ID insight yang ingin Anda lihat. Jika Anda tidak mengetahui ID insight, Anda dapat menemukannya dengan mencantumkan insight di project Anda. ID insight adalah semua yang ada setelahinsights/di kolomnameuntuk insight. -

ETAG: ID untuk versi insight. Untuk mendapatkanetag, lakukan hal berikut:- Dapatkan insight menggunakan

metode

insights.get. - Temukan dan salin nilai

etagdari respons.

- Dapatkan insight menggunakan

metode

Metode HTTP dan URL:

POST https://recommender.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/insightTypes/google.iam.policy.Insight/insights/INSIGHT_ID:markAccepted

Meminta isi JSON:

{

"etag": "ETAG"

}Untuk mengirim permintaan Anda, perluas salah satu opsi berikut:

Responsnya berisi insight, kini dengan status ACCEPTED:

{

"name": "projects/123456789012/locations/us/insightTypes/google.iam.policy.Insight/insights/00dd7eb5-15c2-4fb3-a9b2-1a85f842462b",

"description": "2 of the permissions in this role binding were used in the past 90 days.",

"content": {

"role": "roles/storage.legacyBucketReader",

"member": "allUsers",

"condition": {

"expression": "",

"title": "",

"description": "",

"location": ""

},

"exercisedPermissions": [

{

"permission": "storage.buckets.get"

},

{

"permission": "storage.objects.list"

}

],

"inferredPermissions": [],

"currentTotalPermissionsCount": "3"

},

"lastRefreshTime": "2022-05-24T07:00:00Z",

"observationPeriod": "7772400s",

"stateInfo": {

"state": "ACCEPTED"

},

"category": "SECURITY",

"associatedRecommendations": [

{

"recommendation": "projects/123456789012/locations/us/recommenders/google.iam.policy.Recommender/recommendations/4a31a9d4-5132-4616-8a1f-fb07fad01883"

}

],

"targetResources": [

"//storage.googleapis.com/bucket-1"

],

"insightSubtype": "PERMISSIONS_USAGE_STORAGE_BUCKET",

"etag": "\"9a5485cdc1f05b58\"",

"severity": "CRITICAL"

}Untuk mempelajari lebih lanjut info status insight, lihat Meninjau insight kebijakan tingkat bucket di halaman ini.

Langkah berikutnya

- Pelajari cara melihat dan menerapkan rekomendasi kebijakan untuk bucket Cloud Storage.

- Gunakan Active Assist untuk melihat dan mengelola semua rekomendasi untuk project Anda, termasuk rekomendasi IAM.