Looker와 데이터베이스 간에 가장 강력한 암호화를 위해서는 터널 서버 또는 데이터베이스 서버 자체에 대한 SSH 터널을 만들면 됩니다.

1단계: 터널을 종료할 호스트 선택

데이터베이스에 대해 SSH 터널 액세스를 설정하는 첫 번째 단계는 터널을 종료하는 데 사용할 호스트를 선택하는 것입니다. 데이터베이스 호스트 자체 또는 별도의 호스트(터널 서버)에서 터널을 종료할 수 있습니다.

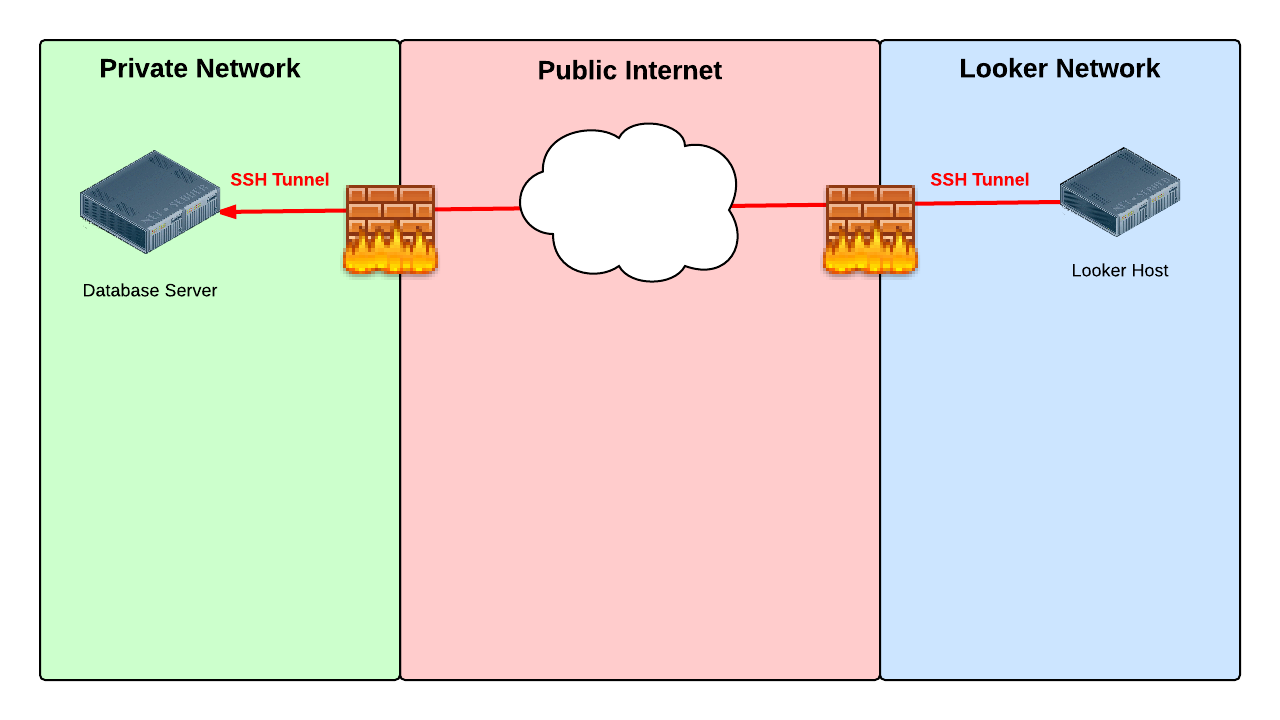

데이터베이스 서버 사용

터널 서버를 사용하지 않는 경우 Looker가 공개 인터넷을 통해 SSH 터널을 통해 데이터베이스 서버에 직접 연결합니다. 데이터베이스를 종료하면 단순성 이점이 있습니다. 관련된 호스트가 하나 적기 때문에 추가적인 머신 및 관련 비용이 발생하지 않습니다. 데이터베이스 서버가 인터넷에서 직접 액세스할 수 없는 보호된 네트워크에 있으면 이 옵션을 사용하지 못할 수 있습니다.

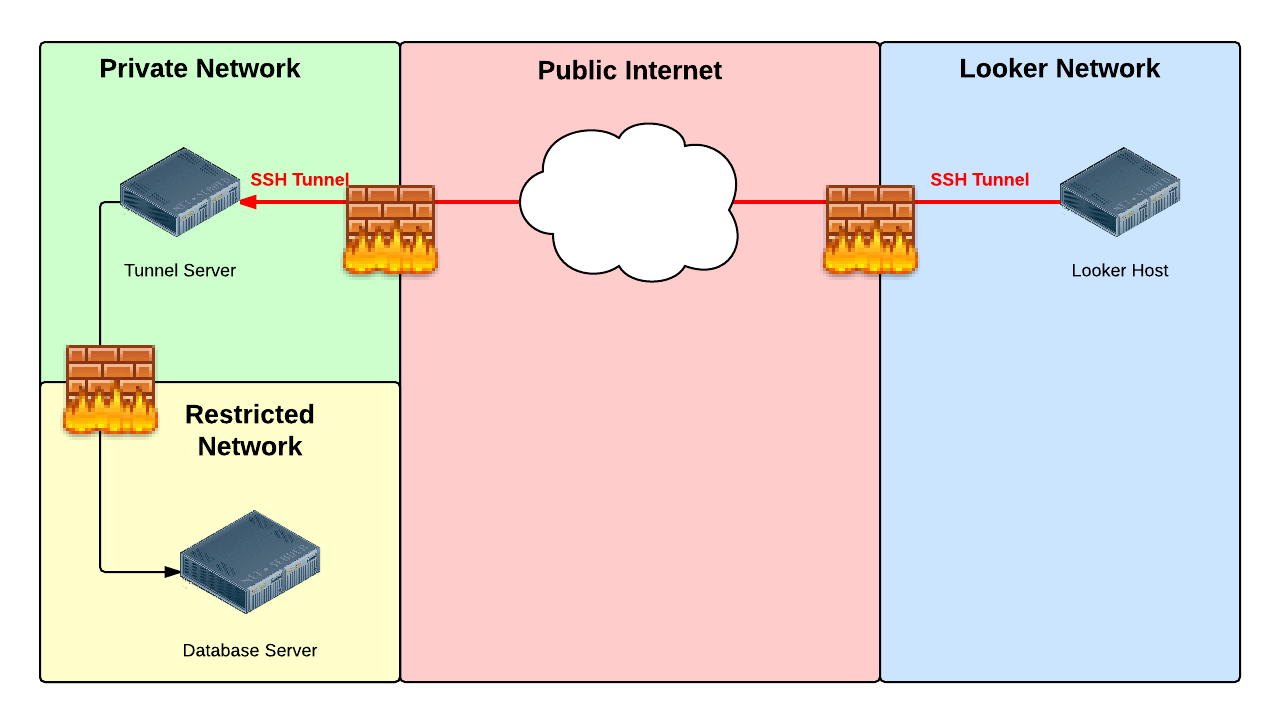

터널 서버 사용

터널 서버를 사용하면 Looker가 제한된 네트워크의 별도의 터널 서버를 통해 데이터베이스 서버에 연결합니다. 별도의 서버에서 터널을 종료하면 인터넷에서 데이터베이스 서버에 액세스할 수 없다는 이점이 있습니다. 터널 서버가 손상된 경우 데이터베이스 서버에서 한 단계가 삭제됩니다. 터널 서버에서 필수가 아닌 소프트웨어 및 사용자를 모두 삭제하고 IDS와 같은 도구로 면밀히 모니터링하는 것이 좋습니다.

터널 서버는 다음과 같은 모든 Unix 또는 Linux 호스트일 수 있습니다.

- SSH를 사용하여 인터넷에서 액세스할 수 있음

- 데이터베이스에 액세스할 수 있음

2단계: IP 허용 목록 만들기

두 번째 단계는 일반적으로 TCP 포트 22에 있는 SSH를 통해 네트워크 트래픽이 터널 서버 또는 데이터베이스 호스트에 도달하도록 허용하는 것입니다.

Looker 인스턴스가 호스팅되는 리전에 대해 여기에 나열된 각 IP 주소에서 네트워크 트래픽을 허용합니다. 기본적으로 미국입니다.

Google Cloud에서 호스팅되는 인스턴스

Looker 호스팅 인스턴스는 기본적으로 Google Cloud 에서 호스팅됩니다. Google Cloud에서 호스팅되는 인스턴스의 경우 허용 목록에 리전과 일치하는 IP 주소를 추가합니다.

Google Cloud에서 호스팅되는 인스턴스의 전체 IP 주소 목록을 보려면 여기를 클릭하세요.

미국 사우스캐롤라이나 몽크스 코너(us-east1)

34.23.50.13735.211.210.6435.211.95.5535.185.59.10034.111.239.10235.237.174.1734.73.200.23535.237.168.21634.75.58.12335.196.30.11035.243.254.166

미국 북버지니아 애쉬번(us-east4)

34.150.212.934.150.174.5434.85.200.21735.221.30.17735.245.82.7334.86.214.22635.245.177.11235.245.211.10934.86.118.23934.86.136.19035.194.74.18534.86.52.18835.221.3.16335.221.62.21834.86.34.13535.236.240.16835.199.50.23734.145.252.25535.245.141.4235.245.20.1634.145.147.14634.145.139.2234.150.217.2035.199.35.17635.245.72.3534.85.187.17535.236.220.22534.150.180.944.85.195.16834.86.126.12434.145.200.834.85.142.9534.150.217.9635.245.140.3634.86.124.23435.194.69.23935.230.163.2635.186.187.4834.86.154.13434.85.128.25035.245.212.21235.245.74.7534.86.246.18734.86.241.21634.85.222.934.86.171.12734.145.204.10634.150.252.16935.245.9.213

미국 아이오와 카운실 블러프스(us-central1)

104.154.21.23135.192.130.12635.184.100.5134.70.128.7434.69.207.17635.239.118.19734.172.2.22734.71.191.21034.173.109.5035.225.65.334.170.192.19034.27.97.6735.184.118.15534.27.58.16034.136.4.15335.184.8.25535.222.218.14034.123.109.4934.67.240.23104.197.72.4034.72.128.3335.226.158.6634.134.4.9135.226.210.85

미국 오리건 댈러스(us-west1)

34.127.41.19934.82.57.22535.197.66.24435.197.64.5734.82.193.21535.247.117.035.233.222.22634.82.120.2535.247.5.9935.247.61.15135.233.249.16035.233.172.2335.247.55.3334.83.138.10535.203.184.4834.83.94.15134.145.90.8334.127.116.8535.197.35.18834.105.127.12235.233.191.8434.145.93.13035.233.178.16634.105.18.120104.199.118.1435.185.228.21634.145.16.15134.82.91.7534.82.142.24534.105.35.1934.83.231.9634.168.230.4735.247.46.21434.105.44.2535.185.196.7534.145.39.11334.168.121.44

미국 캘리포니아 로스앤젤레스(us-west2)

35.236.22.7735.235.83.17735.236.51.71

캐나다 퀘벡 몬트리올(northamerica-northeast1)

35.234.253.10335.203.46.25534.152.60.21035.203.0.635.234.252.15035.203.96.23534.152.34.22934.118.131.3635.203.113.51

영국 잉글랜드 런던(europe-west2)

34.105.198.15135.246.117.5834.142.123.9634.89.124.13934.89.127.5134.105.209.4435.242.138.13335.197.222.22035.189.111.17334.105.219.15434.105.181.13334.89.25.535.246.10.20634.105.131.13334.142.77.1834.89.54.8435.189.94.10535.246.36.6735.234.140.7735.242.174.15835.197.199.2034.89.3.12034.105.156.10735.246.79.7234.105.139.3834.105.147.15734.105.195.12934.105.194.21034.142.79.12334.142.55.5834.142.85.24934.105.148.3835.246.100.6635.246.3.16534.105.176.20935.189.95.16734.89.55.2

독일 프랑크푸르트(europe-west3)

35.242.243.25534.159.247.21135.198.128.12634.159.10.5934.159.72.7734.159.224.18734.89.159.13834.159.253.10334.159.244.4335.246.162.18734.89.141.19034.159.65.10634.159.197.3134.89.194.13434.159.252.15534.141.65.21634.159.124.6235.246.130.21334.89.206.2134.89.185.20134.159.171.4635.246.217.22835.242.236.11534.159.148.253

인도 뭄바이(asia-south1)

35.200.234.3434.100.205.3734.93.225.1234.93.221.13735.244.24.19835.244.52.179

네덜란드 엠스하벤(europe-west4)

35.204.118.2835.204.216.734.90.52.19135.204.176.2934.90.199.9534.90.145.22634.141.162.735.204.56.18935.204.11.22934.34.66.13134.32.195.8934.32.173.138

타이완 창후아 카운티(asia-east1)

104.199.206.20934.80.173.21235.185.137.114

일본 도쿄(asia-northeast1)

34.85.3.19834.146.68.20334.84.4.218

싱가포르 주롱웨스트(asia-southeast1)

34.143.210.11634.143.132.20634.87.134.20234.101.158.8834.101.157.23834.101.184.52

인도네시아 자카르타(asia-southeast2)

34.101.158.8834.101.157.23834.101.184.52

오스트레일리아 시드니(australia-southeast1)

34.87.195.3634.116.85.14034.151.78.4835.189.13.2935.189.9.8135.244.68.217

브라질 오사스꼬(상파울루)(southamerica-east1)

34.151.199.20135.199.122.1934.95.180.12234.95.168.3834.151.235.24134.95.181.1935.199.91.12035.247.197.10935.199.86.4835.199.106.16635.198.1.19135.247.235.12835.247.211.235.247.200.24934.95.177.253

Amazon Elastic Kubernetes Service(Amazon EKS)에서 호스팅되는 인스턴스

Amazon EKS에서 호스팅되는 인스턴스의 경우 허용 목록에 리전과 일치하는 IP 주소를 추가합니다.Amazon EKS에서 호스팅되는 인스턴스의 전체 IP 주소 목록을 보려면 여기를 클릭하세요.

미국 동부(북 버지니아(us-east-1)

18.210.137.13054.204.171.25350.17.192.8754.92.246.22375.101.147.9718.235.225.16352.55.239.16652.86.109.6854.159.176.1993.230.52.22054.211.95.15052.55.10.236184.73.10.8552.203.92.11452.3.47.18952.7.255.5454.196.92.552.204.125.24434.200.64.24318.206.32.25454.157.231.7654.162.175.24454.80.5.1735.168.173.23852.44.187.2218.213.96.4023.22.133.20634.239.90.16934.236.92.873.220.81.24154.197.142.23834.200.121.563.83.72.4154.159.42.1443.229.81.10134.225.255.22054.162.193.16534.235.77.1173.233.169.6354.87.86.11318.208.86.2952.44.90.201

미국 동부(오하이오)(us-east-2)

3.135.171.2918.188.208.2313.143.85.223

미국 서부(오리건)(us-west-2)

44.237.129.3254.184.191.25035.81.99.30

캐나다(중부)(ca-central-1)

52.60.157.6135.182.169.2552.60.59.12835.182.207.12815.222.172.643.97.27.5135.183.191.13315.222.86.12352.60.52.14

유럽(아일랜드)(eu-west-1)

54.74.243.24654.195.216.9554.170.208.6752.49.220.10352.31.69.11734.243.112.7652.210.85.11052.30.198.16334.249.159.11252.19.248.17654.220.245.17154.247.22.227176.34.116.19754.155.205.15952.16.81.13954.75.200.18834.248.52.454.228.110.3234.248.104.9854.216.117.22552.50.172.40

유럽(프랑크푸르트)(eu-central-1)

18.157.231.10818.157.207.3318.157.64.19818.198.116.1333.121.148.1783.126.54.154

아시아 태평양(도쿄)(ap-northeast-1)

54.250.91.5713.112.30.11054.92.76.24152.68.245.253.114.138.054.249.39.36

아시아 태평양(시드니)(ap-southeast-2)

13.238.132.1743.105.238.713.105.113.36

남미(상파울루)(sa-east-1)

54.232.58.18154.232.58.98177.71.134.208

Microsoft Azure에서 호스팅되는 인스턴스

Azure에서 호스팅되는 인스턴스의 경우 허용 목록에 리전과 일치하는 IP 주소를 추가합니다.기존 호스팅

AWS에서 호스팅되고 2020년 7월 7일 이전에 생성된 모든 인스턴스에 이러한 IP 주소를 사용합니다.기존 호스팅의 전체 IP 주소 목록을 보려면 여기를 클릭하세요.

미국(AWS 기본값)

54.208.10.16754.209.116.19152.1.5.22852.1.157.15654.83.113.5

캐나다

99.79.117.12735.182.216.56

아시아

52.68.85.4052.68.108.109

아일랜드

52.16.163.15152.16.174.170

독일

18.196.243.9418.184.246.171

오스트레일리아

52.65.128.17052.65.124.87

남아메리카

52.67.8.10354.233.74.59

3단계: SSH 터널링

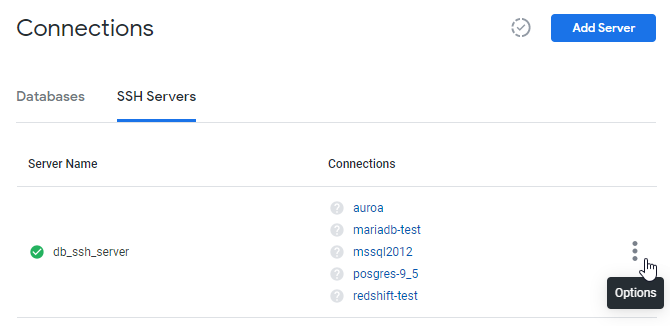

SSH 서버 탭이 사용 설정된 경우 이 페이지의 안내에 따라 SSH 서버 구성 정보를 Looker에 추가합니다.

Looker의 관리 섹션에 있는 연결 페이지에서 SSH 서버 탭을 선택합니다.

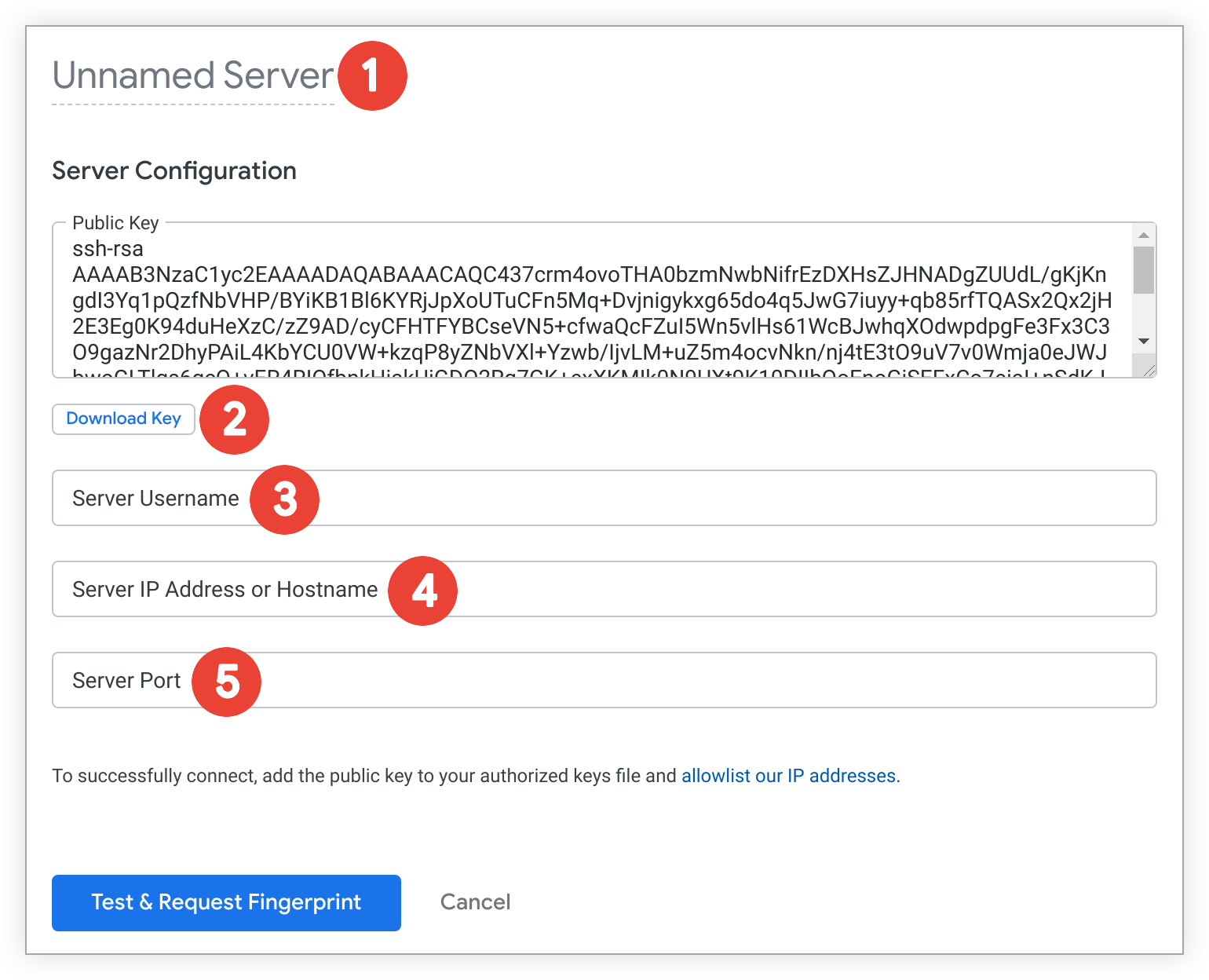

그런 다음 서버 추가를 선택합니다. Looker에 SSH 서버 추가 페이지가 표시됩니다.

- SSH 서버 구성의 이름을 입력합니다.

- 키 다운로드를 선택하여 공개 키를 텍스트 파일로 다운로드합니다. 나중에 SSH 서버의 승인된 키 파일에 공개 키를 추가해야 하므로, 이 파일을 저장해야 합니다.

- Looker가 SSH 서버에 연결하는 데 사용할 사용자 이름을 입력합니다.

- SSH 서버 IP 주소 또는 호스트 이름을 입력합니다.

- SSH 서버에 연결하는 데 사용되는 포트 번호를 입력합니다.

4단계: 터널 호스트 준비

공개 키를 authorized_keys 파일에 추가합니다

SSH 터널 세션을 인증하려면 Looker에 고유한 공개 키가 필요합니다(Looker는 비밀번호를 사용한 로그인을 지원하지 않음). 인스턴스에 SSH 서버 탭이 사용 설정된 경우, SSH 구성 정보를 입력할 때 키 다운로드 버튼을 선택하여 공개 키를 텍스트 파일로 다운로드할 수 있습니다. Looker 분석가의 도움을 받아 SSH 터널을 구성하는 경우 Looker 분석가가 고유한 공개 키를 제공합니다.

looker 사용자를 만들고 Looker 공개 키를 Looker .ssh/authorized_keys 파일에 추가하여 호스트 (데이터베이스 서버 또는 터널 서버)를 준비해야 합니다. 방법은 다음과 같습니다.

명령줄에서

looker라는 그룹을 만듭니다.sudo groupadd looker사용자

looker및 홈 디렉터리를 만듭니다.sudo useradd -m -g looker lookerlooker사용자로 전환합니다.sudo su - looker.ssh디렉터리를 만듭니다.mkdir ~/.ssh권한을 설정합니다.

chmod 700 ~/.ssh.ssh디렉터리로 변경합니다.cd ~/.sshauthorized_keys파일을 만듭니다.touch authorized_keys권한을 설정합니다.

chmod 600 authorized_keys

원하는 텍스트 편집기를 사용하여 Looker 분석가가 제공한 SSH 키를 authorized_keys 파일에 추가합니다. 키는 모두 한 줄에 있어야 합니다. 경우에 따라 이메일에서 키를 검색할 때 이메일 클라이언트에서 줄바꿈이 삽입됩니다. 이를 삭제하지 않으면 SSH 터널을 설정할 수 없습니다.

sshd_config 파일에 ssh-rsa를 추가

OpenSSH가 기본적으로 ssh-rsa를 사용 중지했으므로 SSH 터널을 설정할 때 오류가 발생할 수 있습니다. 이 문제를 해결하려면 ssh-rsa를 서버의 허용 알고리즘 목록에 추가합니다. 방법은 다음과 같습니다.

sshd_config파일을 수정합니다. 일반적으로~/etc/ssh/sshd_config에서 찾을 수 있습니다.sshd_config파일에 다음을 추가합니다.HostKeyAlgorithms +ssh-rsa PubKeyAcceptedAlgorithms +ssh-rsa

Redshift MTU 설정

Amazon Redshift 사용자는 Redshift 클라이언트와 SSH 서버를 MTU 1500으로 설정해야 합니다.

터널 보안 참고

데이터베이스 서버에서 SSH 터널이 종료되면 Looker의 연결이 데이터베이스 서버의 로컬 연결로 표시됩니다. 따라서 MySQL과 같은 데이터베이스 플랫폼에 내장된 연결 기반 보안 메커니즘이 무산됩니다. 예를 들어 비밀번호 없이 로컬 액세스 권한을 루트 사용자에게 부여하는 것이 매우 일반적입니다.

기본적으로 SSH 액세스를 열면 Looker와 SSH 터널을 종료하는 데이터베이스 호스트 간의 방화벽을 우회하여 모든 포트를 전달할 수 있습니다. 이 보안 위험은 허용되지 않는 것으로 간주될 수 있습니다. 이 포트 전달과 터널 서버에 로그인하는 기능은 Looker 공개 키에 대해 .ssh/authorized_keys 항목을 올바르게 구성하여 제어할 수 있습니다.

예를 들어 authorized_keys 파일의 Looker SSH 키 앞에 다음 텍스트를 추가할 수 있습니다. 이 텍스트는 환경에 맞게 맞춤설정되어야 합니다.

no-pty,no-X11-forwarding,permitopen="localhost:3306",permitopen="localhost:3307",

command="/bin/echo Login Not Permitted"

예시 및 전체 세부정보는 man ssh 및 man authorized_keys Linux 문서를 참고하십시오.

다음 단계

인스턴스에 SSH 서버 탭을 사용 설정한 경우 SSH 서버 추가 페이지로 돌아가서 테스트 및 디지털 지문 요청을 선택해 SSH 서버와의 연결을 확인합니다. Looker는 새로운 SSH 구성과 공개 키를 다운로드하거나 확인하고 SSH 서버 구성의 고유 디지털 지문을 볼 수 있는 옵션이 포함된 화면을 표시합니다.

그런 다음 데이터베이스의 연결 설정 페이지에서 다음을 수행합니다.

- SSH 서버 전환 버튼을 사용 설정하고 드롭다운 목록에서 SSH 서버 구성을 선택합니다.

- 원격 호스트 및 포트 필드에 데이터베이스의 IP 주소 또는 호스트 이름과 포트 번호를 입력합니다.

Looker 분석가의 도움을 받아 SSH 터널을 구성하는 경우 Looker 분석가에게 SSH 터널을 테스트할 준비가 되었음을 알립니다. 터널이 설정되었음을 확인하면 SSH 터널의 Looker 측 포트 번호를 제공합니다.

그런 다음 데이터베이스의 연결 설정 페이지에서 다음을 수행합니다.

- 원격 호스트 필드에

localhost를 입력합니다. - 포트 필드에 Looker 분석가가 제공한 SSH 터널의 Looker 측 포트 번호를 입력합니다.

데이터베이스 연결 페이지에서 SSL 인증서 확인을 사용 중지합니다.

Looker에서 데이터베이스로 SSH 터널을 설정할 때 SSL 인증서는 지원되지 않습니다. 대신 4단계에서 추가한 SSH 키가 Looker와 데이터베이스 간에 핸드셰이크 보안을 제공합니다.