Las reglas de cortafuegos de nube privada virtual (VPC) se aplican a una sola red de VPC. Para tener un control más preciso sobre el tráfico enviado o recibido por las instancias de máquina virtual (VM) de tu red de VPC, puedes usar etiquetas de red o cuentas de servicio en las reglas de cortafuegos de VPC. Sin embargo, las reglas de firewall de VPC tienen las siguientes limitaciones:

No se pueden editar por lotes: las reglas de cortafuegos de las VPC se aplican de forma individual y deben editarse una a una, lo que puede resultar ineficiente.

Control limitado de Gestión de Identidades y Accesos (IAM): las etiquetas de red no ofrecen los controles de IAM sólidos que se necesitan para una segmentación estricta del tráfico.

Para solucionar las limitaciones de las reglas de cortafuegos de VPC, Cloud NGFW admite políticas de cortafuegos de red globales y regionales. Puedes definir y aplicar políticas de cortafuegos de red a varias redes de VPC de varias regiones. Estas políticas también admiten etiquetas seguras gestionadas por la gestión de identidades y accesos que te permiten aplicar un control pormenorizado a nivel de máquina virtual para microsegmentar de forma segura y fiable todos los tipos de tráfico de red.

Para obtener más información, consulta Ventajas de migrar reglas de cortafuegos de VPC a una política de cortafuegos de red.

Para controlar el acceso a tu red de VPC, puedes migrar las reglas de cortafuegos de VPC que ya tengas a una política de cortafuegos de red global y aprovechar las funciones de las políticas de cortafuegos de red.

Ventajas de migrar reglas de cortafuegos de VPC a una política de cortafuegos de red

Una política de cortafuegos de red ofrece una experiencia de cortafuegos coherente en toda laGoogle Cloud jerarquía de recursos y proporciona varias ventajas operativas con respecto a las reglas de cortafuegos de VPC.

Proporciona seguridad y control de acceso detallados mediante el uso de etiquetas gestionadas por gestión de identidades y accesos. Google Cloud te permite adjuntar etiquetas independientes a cada interfaz de red de una VM. En función de las etiquetas, puedes definir las reglas de tu política de cortafuegos para restringir el acceso no autorizado a tus recursos y al tráfico de cargas de trabajo. De esta forma, obtienes un mayor control sobre tus recursos, lo que te ayuda a garantizar un entorno de autoservicio con los mínimos privilegios para cada grupo de usuarios o aplicación. Las reglas de cortafuegos de VPC usan etiquetas de red, que no admiten el control de acceso de gestión de identidades y accesos.

Permite simplificar la gestión de reglas. Las políticas de cortafuegos de red admiten la edición en lote, lo que te permite editar varias reglas en una sola política. Las reglas de cortafuegos de VPC solo funcionan a nivel de regla.

Facilita las operaciones. Las políticas de cortafuegos de red admiten el uso de funciones como objetos de nombre de dominio completo (FQDN), objetos de geolocalización, detección de amenazas, prevención de intrusiones y grupos de direcciones. Las reglas de cortafuegos de VPC no admiten estas funciones avanzadas.

Admite la residencia de datos flexible. Las políticas de cortafuegos de red se pueden aplicar a varias regiones o a una sola región de una red. Las reglas de cortafuegos de VPC solo se pueden aplicar de forma global.

Herramienta de migración de reglas de cortafuegos de VPC

La herramienta de migración de reglas de cortafuegos de VPC puede migrar automáticamente reglas de cortafuegos de VPC a una política de cortafuegos de red global. Se trata de una utilidad de línea de comandos a la que puedes acceder mediante la CLI de Google Cloud.

Especificaciones

La herramienta de migración crea una política de cortafuegos de red global, convierte las reglas de cortafuegos de VPC en reglas de política de cortafuegos y añade las nuevas reglas a la política.

Si dos o más reglas de cortafuegos de VPC tienen la misma prioridad, la herramienta de migración actualiza automáticamente las prioridades de las reglas para evitar solapamientos. A las reglas con la acción

denyse les asigna una prioridad más alta que a las reglas con la acciónallow. Al actualizar las prioridades, la herramienta conserva la secuencia relativa de las reglas de cortafuegos de VPC originales.Por ejemplo, si tienes cuatro reglas de cortafuegos de VPC con una prioridad de

1000y una quinta regla con una prioridad de2000, la herramienta de migración asigna un número de prioridad único a las cuatro primeras reglas con la secuencia1000,1001,1002y1003. A la quinta regla, que tiene la prioridad2000, se le asigna una nueva prioridad única:1004. De esta forma, las nuevas prioridades de las cuatro primeras reglas serán más altas que las de todas las reglas que tengan una prioridad inferior a1000.Si tus reglas de cortafuegos de VPC contienen dependencias, como etiquetas de red o cuentas de servicio, la herramienta de migración puede usar etiquetas gestionadas por IAM que sustituyan a esas etiquetas de red y cuentas de servicio.

Si tu red de VPC contiene reglas de cortafuegos de VPC y una política de cortafuegos de red asociada, la herramienta de migración moverá las reglas de cortafuegos de VPC compatibles, así como las reglas de la política de cortafuegos de red, a la nueva política de cortafuegos de red global.

La herramienta de migración conserva los ajustes de registro de las reglas de cortafuegos de VPC. Si una regla de cortafuegos de VPC tiene activado el registro, la herramienta de migración lo mantendrá activado. Si el registro está desactivado, la herramienta de migración lo mantendrá así.

La herramienta de migración solo genera la política de cortafuegos de red global. La herramienta no elimina las reglas de cortafuegos de VPC que ya tengas ni asocia la nueva política de cortafuegos de red global con la red de VPC necesaria. Debes asociar manualmente la política de cortafuegos de red global a la red de VPC necesaria y, a continuación, eliminar la asociación entre las reglas de cortafuegos de VPC y la red de VPC.

Después de asociar la política de cortafuegos de red global con la red de VPC necesaria, puedes inhabilitar las reglas de cortafuegos de la VPC si las reglas de la política de cortafuegos de red global funcionan correctamente.

Si es necesario, también puedes asociar la nueva política de cortafuegos de red global, así como las reglas de cortafuegos de VPC, a la misma red de VPC, ya que las reglas se aplican según el orden de evaluación de políticas y reglas. Sin embargo, te recomendamos que inhabilites las reglas de cortafuegos de VPC.

Casos prácticos de migración

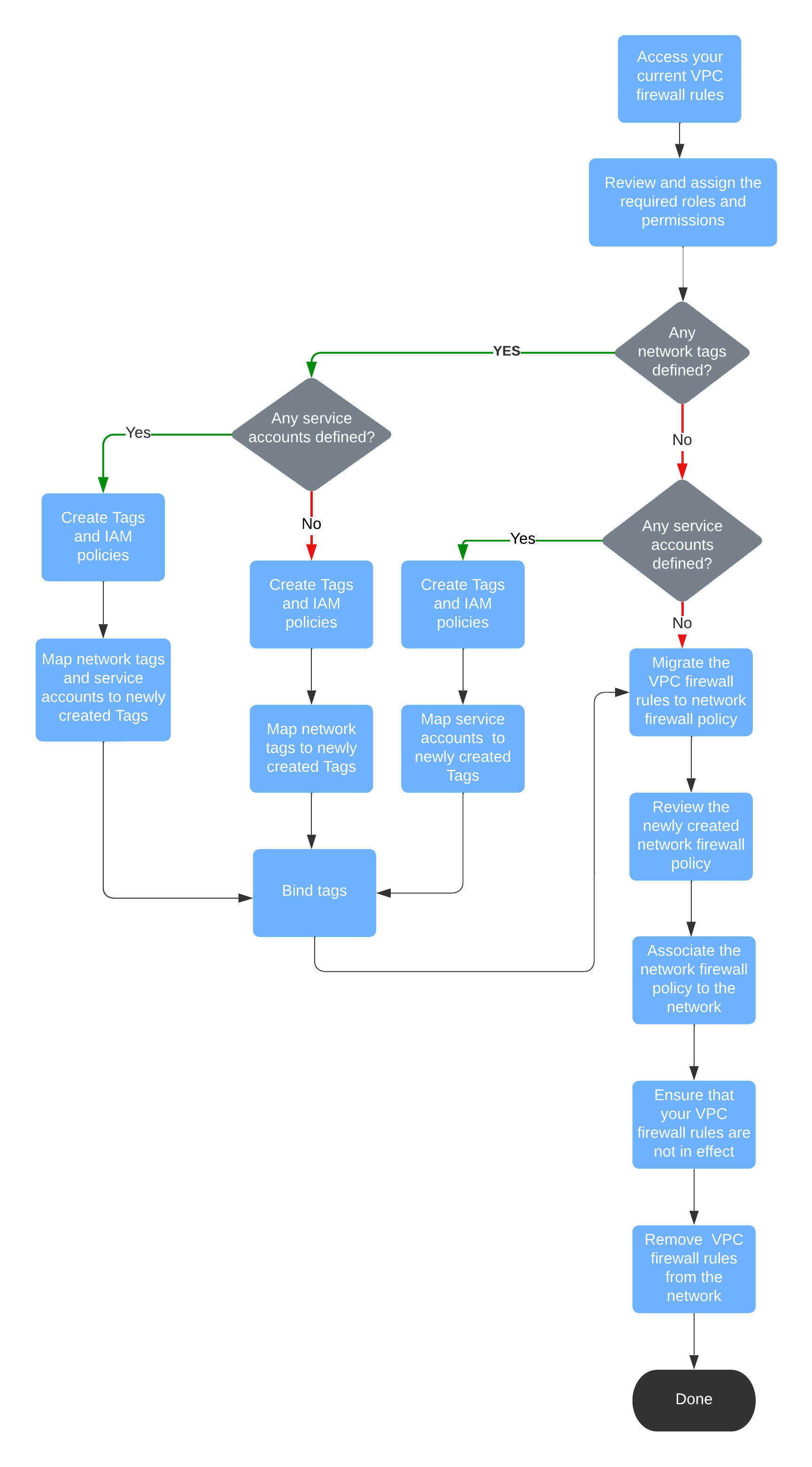

Ten en cuenta los siguientes casos al migrar tus reglas de cortafuegos de VPC a una política de cortafuegos de red global:

- Las reglas de cortafuegos de VPC no contienen etiquetas de red ni cuentas de servicio.

- Las reglas de cortafuegos de VPC contienen etiquetas de red o cuentas de servicio de destino, o ambas.

En el siguiente diagrama se muestra el flujo de trabajo de migración de las combinaciones de configuración anteriores. Elige el flujo de trabajo que se ajuste a los requisitos de tu red.

Siguientes pasos

- Migrar reglas de cortafuegos de VPC que no usen etiquetas de red ni cuentas de servicio

- Migrar reglas de cortafuegos de VPC que usen etiquetas de red y cuentas de servicio