En esta página, se describe cómo crear un proyecto. Para obtener más información sobre los proyectos, consulta la Descripción general del proyecto en la documentación de Google Distributed Cloud aislado.

Accede como administrador de la plataforma

Para crear un proyecto, necesitarás una cuenta con los permisos necesarios. Asegúrate de haber seguido los pasos que se indican en Configura la cuenta de administrador de la plataforma para asignar los roles necesarios a la cuenta de administrador y conectarte a la instancia con esa cuenta.

Crea un proyecto

Para crear un proyecto en tu instancia de GDC Sandbox, sigue estos pasos. Estos pasos incluyen algunos valores específicos que debes usar cuando crees un proyecto en tu instancia de GDC Sandbox.

- En el menú de navegación, haz clic en Proyectos.

- Haz clic en Agregar proyecto.

- En el campo Nombre del proyecto, ingresa un nombre para el proyecto. Toma nota del nombre del proyecto que especifiques, ya que se usará en los comandos. Por ejemplo, este nombre se usa como el parámetro

namespacepara los comandoskubectl. - Opcional: Configura las capacidades de redes de tu proyecto. Desmarca la casilla de verificación Habilitar la robo de datos datos para habilitar todo el tráfico de salida a otros proyectos dentro de tu organización.

- Haz clic en Crear.

- Para verificar que el proyecto nuevo esté disponible, se muestra un mensaje en la consola:

Project PROJECT_NAME successfully created.

Para obtener más detalles sobre la creación de proyectos, consulta la documentación de Google Distributed Cloud aislado, Crea un proyecto.

Agrega el administrador de la plataforma al proyecto

- Espera 30 segundos y actualiza la página para ver tu proyecto en la página Proyectos.

- Haz clic en el nombre del proyecto en la lista de proyectos.

- En la sección Acceso al proyecto, haz clic en Ir a Identity and Access Management.

- Haz clic en Agregar miembro.

- En la lista Proveedor de identidad, selecciona fake-oidc-provider.

- En la lista Tipo de miembro, haz clic en Usuario.

- En el campo Alias de usuario o grupo, ingresa

platform-admin@example.com. - En la lista Rol, selecciona Administrador de IAM del proyecto.

- Haz clic en Agregar. El administrador de la plataforma se agrega al proyecto y aparece en la lista de usuarios como

fop-platform-admin@example.com. - Para agregar otro rol del proyecto, busca el usuario

fop-platform-admin@example.comen la lista y haz clic en > Editar roles. Por ejemplo, si quieres agregar permisos para el desarrollo de IA generativa, puedes agregar los siguientes roles:- Editor de paneles

- Administrador de instancias de Harbor

- Administrador de KMS

- Editor de MonitoringRule

- Visualizador de Grafana del proyecto

- PNP global

- Haz clic en Guardar.

Si ves un mensaje de error de permisos durante tu experiencia en el entorno de pruebas de GDC en la consola, la API o la CLI, copia el mensaje de error para determinar el rol requerido. Revisa Identidad y acceso y Acceso al proyecto para ubicar y aplicar los permisos de rol deseados para tu caso de uso.

Agregar más usuarios

Opcional: Crea más usuarios con acceso más detallado a través de la consola de GDC.

- Haz clic en Agregar miembro.

- En la lista Proveedor de identidad, selecciona fake-oidc-provider.

- En la lista Tipo de miembro, haz clic en Usuario.

- En el campo Nombre de usuario o alias de grupo, ingresa tu nombre de usuario.

- En la lista Rol, selecciona el rol que deseas asignar al usuario, como Creador del proyecto.

- Haz clic en Agregar.

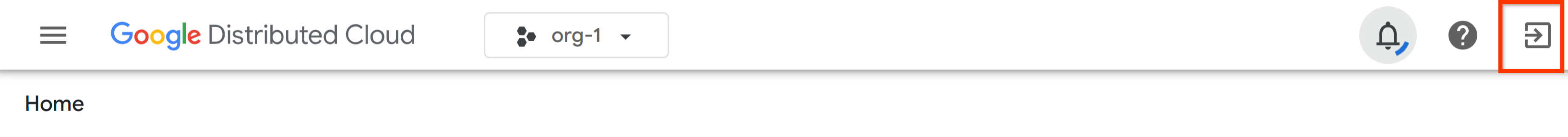

- Haz clic en Salir en la barra de menú para volver a la página del proveedor de OIDC falso.

- Selecciona Usuario personalizado.

- Ingresa un nombre de usuario personalizado.

Haz clic en Enviar.

Conecta clústeres (opcional)

De manera opcional, puedes adjuntar un clúster de Kubernetes a tu proyecto. Tu instancia incluye dos clústeres para cargas de trabajo basadas en contenedores, user-vm-1 y user-vm-2, como se describe en Cómo trabajar con clústeres.

Para adjuntar un clúster a tu proyecto, consulta Cómo adjuntar proyectos a un clúster en la documentación de Distributed Cloud.

¿Qué sigue?

Completaste tu primer acceso, configuraste los roles de usuario y creaste un proyecto. Puedes consultar Administra la identidad y el acceso para obtener más información sobre las definiciones de roles, o bien continuar con las siguientes secciones para comenzar a trabajar con recursos como contenedores y máquinas virtuales.