Cette page explique comment utiliser des proxys pour établir une connectivité privée entre Database Migration Service et votre source de données. Votre source de données peut être Cloud SQL ou une source hébergée dans un autre cloud privé virtuel (VPC) ou en dehors du réseau. Google Cloud

La connectivité privée désigne une connexion privée et dédiée entre votre réseau VPC et le réseau privé de Database Migration Service. Cela signifie qu'aucun autre client ne peut partager cette connexion. La connexion privée permet à Database Migration Service de communiquer avec les ressources à l'aide d'adresses IP internes.

Vous pouvez utiliser une connectivité privée pour connecter Database Migration Service à n'importe quelle source. Toutefois, seuls les réseaux VPC que vous appairez peuvent communiquer entre eux.

L'appairage transitif n'est pas compatible. Si votre source est hébergée sur un autre VPC ou en dehors du réseau Google Cloud , et que le réseau VPC auquel Database Migration Service est appairé n'a pas de connectivité directe au VPC ou au réseau qui héberge la source, vous devez disposer d'un proxy inverse.

Configurer un proxy inverse

Si le réseau VPC de Database Migration Service est appairé à votre réseau VPC et que votre source est accessible à partir d'un autre réseau VPC, Database Migration Service ne peut pas utiliser uniquement l'appairage de réseaux VPC pour communiquer avec la source. Pour établir la liaison entre Database Migration Service et la source, vous avez également besoin d'un proxy inverse.

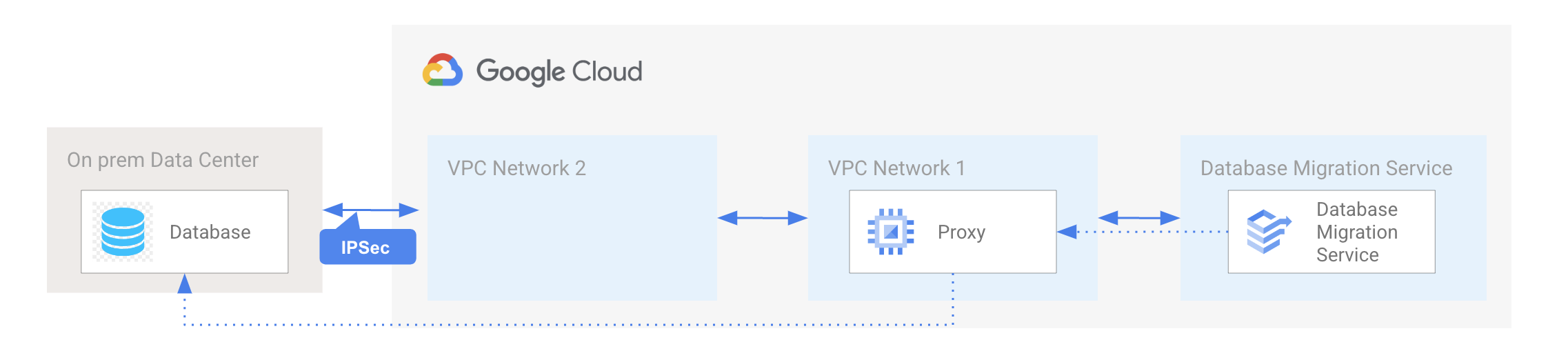

Le schéma suivant illustre l'utilisation d'un proxy inverse pour établir une connexion privée entre Database Migration Service et une source hébergée en dehors du réseau Google Cloud . Dans ce diagramme, le réseau VPC 1 correspond à votre réseau VPC, et le réseau VPC 2 à l'autre réseau VPC à partir duquel votre source est accessible.

Pour établir une connexion privée entre Database Migration Service et Cloud SQL à l'aide d'un proxy inverse, procédez comme suit:

Identifiez le réseau VPC via lequel vous souhaitez que Database Migration Service se connecte à la source.

Dans ce réseau VPC, créez une VM en utilisant l'image de base Debian ou Ubuntu. Cette VM héberge le proxy inverse.

Vérifiez que le sous-réseau se trouve dans la même région que Database Migration Service, et que le proxy inverse transfère bien le trafic vers la source (et non depuis celle-ci).

Vérifiez que votre VM peut communiquer avec la source en exécutant

pingou une commandetelnetà partir de la VM et à destination de l'adresse IP interne et du port de la source.Pour établir une connexion SSH avec le proxy inverse et créer un fichier, utilisez le script suivant:

#! /bin/bash export DB_ADDR=SOURCE_PRIVATE_IP export DB_PORT=DATABASE_PORT # Enable the VM to receive packets whose destinations do # not match any running process local to the VM echo 1 > /proc/sys/net/ipv4/ip_forward # Ask the Metadata server for the IP address of the VM nic0 # network interface: md_url_prefix="http://169.254.169.254/computeMetadata/v1/instance" vm_nic_ip="$(curl -H "Metadata-Flavor: Google" ${md_url_prefix}/network-interfaces/0/ip)" # Clear any existing iptables NAT table entries (all chains): iptables -t nat -F # Create a NAT table entry in the prerouting chain, matching # any packets with destination database port, changing the destination # IP address of the packet to your source instance IP address: iptables -t nat -A PREROUTING \ -p tcp --dport $DB_PORT \ -j DNAT \ --to-destination $DB_ADDR # Create a NAT table entry in the postrouting chain, matching # any packets with destination database port, changing the source IP # address of the packet to the NAT VM's primary internal IPv4 address: iptables -t nat -A POSTROUTING \ -p tcp --dport $DB_PORT \ -j SNAT \ --to-source $vm_nic_ip # Save iptables configuration: iptables-save

Exécutez le script.

Créez une configuration de connectivité privée dans Database Migration Service pour établir un appairage VPC entre votre VPC et le VPC de Database Migration Service.

Créez un profil de connexion dans Database Migration Service. Pour les informations de connexion, saisissez l'adresse IP et le port internes de la VM qui héberge le proxy.

Étape suivante

- Découvrez comment créer une configuration de connectivité privée.

- Découvrez comment créer un profil de connexion dans Database Migration Service.