VM Manager는 Compute Engine에서 Windows 및 Linux를 실행하는 대규모 가상 머신(VM) 그룹의 운영체제 관리에 사용할 수 있는 도구 모음입니다.

VM Manager는 자동화를 통해 효율성을 높이고 이러한 VM 그룹의 유지보수에 따른 운영 부담을 줄여줍니다.

VM Manager는 VPC 서비스 제어 서비스 경계의 프로젝트를 지원합니다.

개요

다음 서비스는 VM Manager 제품군의 일부로 사용할 수 있습니다.

- 패치: 이 서비스를 사용하여 주문형 패치와 예약된 패치를 적용합니다. 사용자 환경에서 패치 규정 준수 보고에 패치를 사용할 수도 있습니다.

- OS 인벤토리 관리: 이 서비스를 사용하여 운영체제 정보를 수집하고 검토합니다.

- OS 정책: 이 서비스를 사용하여 소프트웨어 패키지를 설치, 삭제, 자동 업데이트합니다.

Google Cloud 프로젝트에서 VM Manager를 설정하거나 사용 설정하면 VM Manager 도구의 전체 제품군(패치, OS 정책, OS 인벤토리 관리)에 액세스할 수 있습니다.

VM Manager 사용 설정

VM Manager가 자동으로 사용 설정되거나 수동으로 사용 설정되도록 설정할 수 있습니다. 자동 사용 설정은 프로젝트 전체에 적용됩니다. VM 또는 전체 프로젝트에 수동 사용 설정을 수행할 수 있습니다.

요약하자면, VM Manager를 사용 설정하면 자동 또는 수동인지 관계없이 다음과 같은 설정이 수행됩니다.

- OS 구성 서비스 API가 Google Cloud 프로젝트에서 사용 설정되어 있습니다.

선택한 각 VM에서 실행되는 OS 구성 에이전트는 필요한 인스턴스 메타데이터 값을 설정하여 활성화됩니다.

수동으로 VM Manager를 사용 설정하는 방법에 대한 자세한 내용은 설정 개요를 참조하세요.

Google Cloud 콘솔에서 자동 사용 설정됩니다.

OS 구성 에이전트

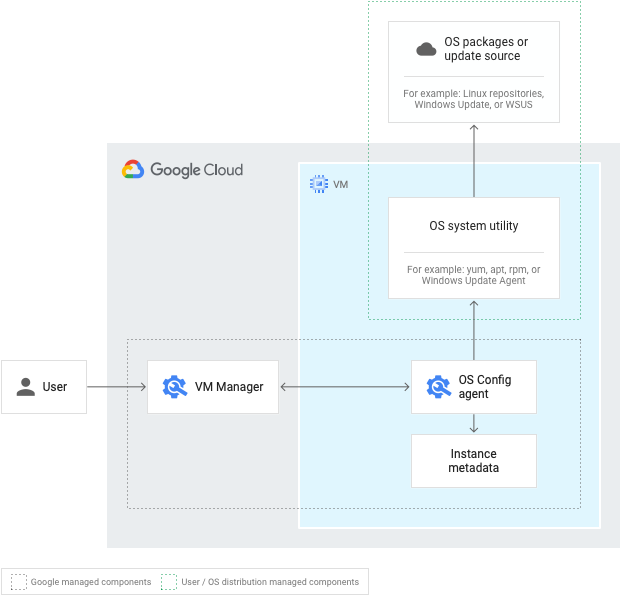

VM Manager가 사용 설정되면 OS 구성 에이전트는 각 서비스에서 다음과 같이 작동합니다.

- 패치의 경우 OS 구성 에이전트가 OS 시스템 유틸리티(예:

yum,apt,rpm또는 Windows 업데이트 에이전트)를 사용하여 OS 패키지 또는 업데이트 소스에서 패치 또는 업데이트를 가져와 VM에 적용합니다. 자세한 내용은 패치 작동 방식을 참조하세요. - OS 정책의 경우 OS 구성 에이전트는 OS 시스템 유틸리티(예:

yum,apt,rpm또는 Windows 업데이트 에이전트)를 사용하여 OS 정책에 지정된 VM의 상태를 유지합니다. 자세한 내용은 OS 정책 작동 방식을 참조하세요. - OS 인벤토리 관리의 경우 OS 구성 에이전트가 인벤토리 데이터를 수집합니다. 이 인벤토리 데이터는 인스턴스 메타데이터 및 다양한 로그 스트림에 저장됩니다. 그런 후 Google Cloud CLI를 사용해서 이 데이터를 쿼리할 수 있습니다. 자세한 내용은 OS 인벤토리 관리 작동 방식을 참조하세요.

Google Cloud OS 구성 서비스 에이전트

일부 Google Cloud 서비스에는 서비스가 리소스에 액세스하도록 허용하는 Google 관리 서비스 계정이 있습니다. 이러한 서비스 계정을 서비스 에이전트라고도 합니다. 서비스 에이전트에 대한 자세한 내용은 서비스 에이전트를 참조하세요.

VM Manager는 사용자를 대신하여 VM에 대한 정보를 수집하는 서비스 에이전트를 사용하여 VM을 관리합니다. 이 Google 관리형 서비스 에이전트의 이메일은 service-PROJECT_NUMBER@gcp-sa-osconfig.iam.gserviceaccount.com입니다.

이 계정은 Cloud OS 구성 서비스 에이전트 역할(roles/osconfig.serviceAgent)을 사용합니다.

Google Cloud 콘솔의 IAM 페이지에서 프로젝트의 서비스 에이전트와 서비스 에이전트에 부여된 역할을 볼 수 있습니다. 그러나 서비스 에이전트의 Cloud OS 구성 서비스 에이전트 역할을 취소한 경우에는 IAM 페이지에서 서비스 에이전트를 볼 수 없습니다.

OS 패키지 및 업데이트 소스

패치 및 OS 정책 모두 VM이 패키지 소스 및 저장소에 액세스할 수 있어야 합니다. 비공개 네트워크의 VM에는 비공개 Google 액세스를 설정할 수 있습니다.

VM Manager 및 Terraform

Terraform을 사용하여 VM Manager 범위를 Google Cloud 조직의 여러 프로젝트로 확장할 수 있습니다. Terraform 및 VM Manager를 사용해서 패치 작업 및 OS 정책 할당을 만드는 방법은 OS 구성 GitHub 저장소에서 Terraform 예시 및 튜토리얼을 참조하세요.

Terraform 구성 및 사용에 대한 자세한 내용은 다음 리소스에 대한 문서를 검토하세요.

Terraform 사용을 시작하는 데 사용할 수 있는 리소스 목록은 Google Cloud에서 Terraform 사용하기를 참조하세요.

가격 책정

가격 책정 정보는 VM Manager 가격 책정을 참조하세요.

다음 단계

- OS 인벤토리 관리 알아보기

- 패치에 대해 알아보기

- OS 정책에 대해 알아보기