Use o Patch para aplicar patches do sistema operativo num conjunto de instâncias de VM do Compute Engine (VMs). As VMs de execução prolongada requerem atualizações periódicas do sistema para proteção contra defeitos e vulnerabilidades.

A funcionalidade Patch tem dois componentes principais:

- Relatórios de conformidade de patches, que fornecem estatísticas sobre o estado dos patches das suas instâncias de VMs em distribuições Windows e Linux. Juntamente com as estatísticas, também pode ver recomendações para as suas instâncias de VM.

- Implementação de patches, que automatiza o processo de atualização de patches do sistema operativo e do software. Uma implementação de patches agenda tarefas de patches. Uma tarefa de patch é executada em instâncias de VM e aplica patches.

Vantagens

O serviço Patch oferece-lhe a flexibilidade de concluir os seguintes processos:

- Crie aprovações de patches. Pode selecionar os patches a aplicar ao seu sistema a partir do conjunto completo de atualizações disponíveis para o sistema operativo específico.

- Configure o agendamento flexível. Pode escolher quando executar atualizações de patches (agendamentos únicos e recorrentes).

- Aplique definições de configuração de patches avançadas. Pode personalizar as suas correções adicionando configurações, como scripts pré e pós-correção.

- Faça a gestão destas tarefas de aplicação de patches ou atualizações a partir de uma localização centralizada. Pode usar o painel de controlo de patches para monitorizar e criar relatórios de tarefas de patches e do estado de conformidade.

Preços

Para ver informações sobre preços, consulte o artigo Preços do VM Manager.

Como funciona o Patch

Para usar a funcionalidade de aplicação de patches, tem de configurar a API OS Config e instalar o agente OS Config. Para instruções detalhadas, consulte o artigo Configure o VM Manager. O serviço OS Config permite a gestão de patches no seu ambiente, enquanto o agente OS Config usa o mecanismo de atualização para cada sistema operativo para aplicar patches. As atualizações são extraídas dos repositórios de pacotes (também denominados pacote de origem de distribuição) ou de um repositório local para o sistema operativo.

As seguintes ferramentas de atualização são usadas para aplicar patches:

- Red Hat Enterprise Linux (RHEL), Rocky Linux e CentOS:

yum upgrade - Debian e Ubuntu:

apt upgrade - SUSE Linux Enterprise Server (SLES) -

zypper update - Windows – Agente do Windows Update

Fontes de patches e pacotes

Para usar a funcionalidade de patches no VM Manager, a VM tem de ter acesso às atualizações de pacotes ou aos patches. O serviço Patch não aloja nem mantém atualizações de pacotes nem patches. Em alguns cenários, a sua MV pode não ter acesso às atualizações. Por exemplo, se a sua VM não usar IPs públicos ou estiver a usar uma rede VPC privada. Nestes cenários, tem de concluir passos adicionais para permitir o acesso às atualizações ou aos patches. Considere as seguintes opções:

- A Google recomenda alojar o seu próprio repositório local ou um Windows Server Update Service para ter controlo total sobre a base de referência de patches.

- Em alternativa, pode disponibilizar origens de atualizações externas às suas VMs através do Cloud NAT ou de outros serviços de proxy.

A gestão de patches consiste em dois serviços: implementação de patches e conformidade de patches. Cada serviço é explicado nas secções seguintes.

Vista geral da implementação de patches

Uma implementação de patch é iniciada através de uma chamada à API VM Manager (também conhecida como API OS Config). Isto pode ser feito através daGoogle Cloud consola, da Google Cloud CLI ou de uma chamada API direta. Em seguida, a API VM Manager notifica o agente de configuração do SO que está a ser executado nas VMs de destino para iniciar a aplicação de patches.

O agente de configuração do SO executa a aplicação de patches em cada VM através da ferramenta de gestão de patches disponível para cada distribuição. Por exemplo, as VMs do Ubuntu usam a ferramenta de utilidade apt. A ferramenta de utilidade obtém atualizações (patches) da origem de distribuição do sistema operativo. À medida que a aplicação de patches avança, o agente OS

Config comunica o progresso à API VM Manager.

Vista geral da conformidade das correções

Depois de configurar o gestor de VMs numa VM, ocorre o seguinte na VM:

- O agente de configuração do SO comunica periodicamente (aproximadamente a cada 10 minutos) os dados de inventário do SO .

- O back-end de conformidade de patches lê periodicamente estes dados, faz referências cruzadas com os metadados dos pacotes obtidos a partir da distribuição do SO e guarda-os.

- Em seguida, a Google Cloud consola recebe os dados de conformidade das correções e apresenta estas informações na consola.

Como são gerados os dados de conformidade de patches

O back-end de conformidade de patches conclui periodicamente as seguintes tarefas:

- Lê os relatórios recolhidos a partir de dados de inventário do SO numa VM.

Procura dados de classificação na origem da vulnerabilidade para cada sistema operativo e ordena estes dados com base na gravidade (da mais elevada para a mais baixa).

A tabela seguinte resume a origem das vulnerabilidades usada para cada sistema operativo.

Sistema operativo Pacote de origem da vulnerabilidade RHEL e CentOS https://access.redhat.com/security/data Os resultados da análise de vulnerabilidades do RHEL baseiam-se na versão secundária mais recente de cada versão principal lançada. Pode haver imprecisões nos resultados da análise para versões secundárias mais antigas do RHEL.

Debian https://security-tracker.debian.org/tracker Ubuntu https://launchpad.net/ubuntu-cve-tracker SLES N/A Os relatórios de conformidade de patches não são suportados no SLES

Rocky Linux N/A Os relatórios de conformidade de patches são suportados no Rocky Linux. No entanto, a classificação dos dados de vulnerabilidade com base na gravidade não está disponível.

Windows O back-end de conformidade de patches recebe os dados de classificação da API Windows Update Agent. Mapeia estas classificações (fornecidas pela origem da vulnerabilidade) ao estado de conformidade das correções da Google.

A tabela seguinte resume o sistema de mapeamento usado para gerar o estado de conformidade das correções da Google.

Categorias de origens de distribuição Estado de conformidade das correções da Google - Crítico

- Urgente

- WINDOWS_CRITICAL_UPDATE

Crítico (VERMELHO) - Importante

- Alto

- WINDOWS_SECURITY_UPDATE

Importante/Segurança (LARANJA) - Tudo o resto

Outro (AMARELO) - Não existem atualizações disponíveis

Atualizado (VERDE) Seleciona os dados de gravidade mais elevada para cada atualização disponível e apresenta-os na página do painel de controlo da consola Google Cloud . Também pode ver um relatório completo de todas as atualizações disponíveis para a VM na página de detalhes da VM.

Por exemplo, se os dados de inventário do SO para uma VM do RHEL 7 tiverem os seguintes dados de pacotes:

- Nome do pacote: package1

- Versão instalada: 1.4

- Versão da atualização: 2.0

O back-end de conformidade de patches procura dados de classificação (da distribuição de origem) e obtém as seguintes informações:

- Versão 1.5 => Crítica, corrige CVE-001

- Versão 1.8 => Baixo, corrige CVE-002

- Versão 1.9 => Baixa, corrige CVE-003

Em seguida, no Google Cloud painel de controlo da consola, esta VM do RHEL 7 é adicionada à

lista de VMs que têm uma atualização Critical disponível. Se rever os detalhes

desta MV, vê 1 atualização Critical disponível (versão 2.0) com 3 CVEs: CVE-001, CVE-002 e CVE-003.

Aplicação de patches simultânea

Quando inicia uma tarefa de aplicação de patches, o serviço usa o filtro de instâncias que forneceu para determinar as instâncias específicas às quais aplicar patches. Os filtros de instâncias permitem aplicar patches a muitas instâncias em simultâneo. Esta filtragem é feita quando a tarefa de aplicação de patches começa a ter em conta as alterações no seu ambiente após a agendamento da tarefa.

Aplicação de patches agendada

As correções podem ser executadas a pedido, agendadas previamente ou configuradas com um agendamento recorrente. Também pode cancelar uma tarefa de aplicação de patches em curso se precisar de a parar imediatamente.

Pode configurar períodos de manutenção de patches criando implementações de patches com uma frequência e uma duração especificadas. O agendamento de tarefas de aplicação de patches com uma duração especificada garante que as tarefas de aplicação de patches não são iniciadas fora do período de manutenção designado.

Também pode aplicar prazos de instalação de patches criando implementações de patches a concluir numa hora específica. Se as VMs segmentadas não forem corrigidas até esta data, a implementação agendada começa a instalar patches nesta data. Se as VMs já tiverem patches, não é realizada nenhuma ação nessas VMs, a menos que seja especificado um script pré ou pós-patch, ou seja necessário reiniciar.

O que está incluído num trabalho de aplicação de patches?

Quando uma tarefa de aplicação de patches é executada numa VM, dependendo do sistema operativo, é aplicada uma combinação de atualizações. Pode optar por segmentar atualizações ou pacotes específicos ou, para sistemas operativos Windows, especificar os IDs de KB que quer atualizar.

Também pode usar uma tarefa de patch para atualizar quaisquer agentes Google instalados como um pacote padrão para essa distribuição específica. Use a ferramenta de atualização para essa distribuição para consultar os pacotes disponíveis. Por exemplo, para ver os agentes Google disponíveis para um sistema operativo Ubuntu, execute apt list --installed | grep -P 'google'.

Windows

Para o sistema operativo Windows, pode aplicar todas as atualizações ou selecionar as seguintes:

- Atualizações de definições

- Atualizações de controladores

- Atualizações de pacotes de funcionalidades

- Atualizações de segurança

- Atualizações de ferramentas

RHEL/Rocky/CentOS

Para os sistemas operativos Red Hat Enterprise Linux, Rocky Linux e CentOS, pode aplicar todas as seguintes atualizações ou selecionar as que quiser:

- Atualizações do sistema

- Atualizações de segurança

Debian/Ubuntu

Para sistemas Debian e Ubuntu, pode aplicar todas as atualizações ou selecionar as seguintes:

- Atualizações de distribuição

- Atualizações do gestor de pacotes

SUSE

Para os sistemas operativos SUSE Enterprise Linux Server (SLES) e openSUSE, pode aplicar todas as atualizações ou selecionar as seguintes:

- Atualizações de pacotes do sistema

- Patches do Zypper (correções de erros específicos e correções de segurança)

Aceda ao resumo de patches das suas VMs

Para ver o resumo das correções para as suas VMs, tem as seguintes opções:

Para ver as informações de resumo dos patches de todas as VMs numa organização ou numa pasta, use o painel de controlo de patches na Google Cloud consola. Consulte o artigo Veja o resumo dos patches para VMs.

Para ver o estado das tarefas de aplicação de patches, use a página Tarefas de aplicação de patches na Google Cloud consola. Também pode usar a CLI do Google Cloud ou a API OS Config. Para mais informações, consulte o artigo Faça a gestão de tarefas de aplicação de patches.

Para ver outras informações, como atualizações de pacotes do SO e relatórios de vulnerabilidades, consulte o artigo Veja detalhes do sistema operativo.

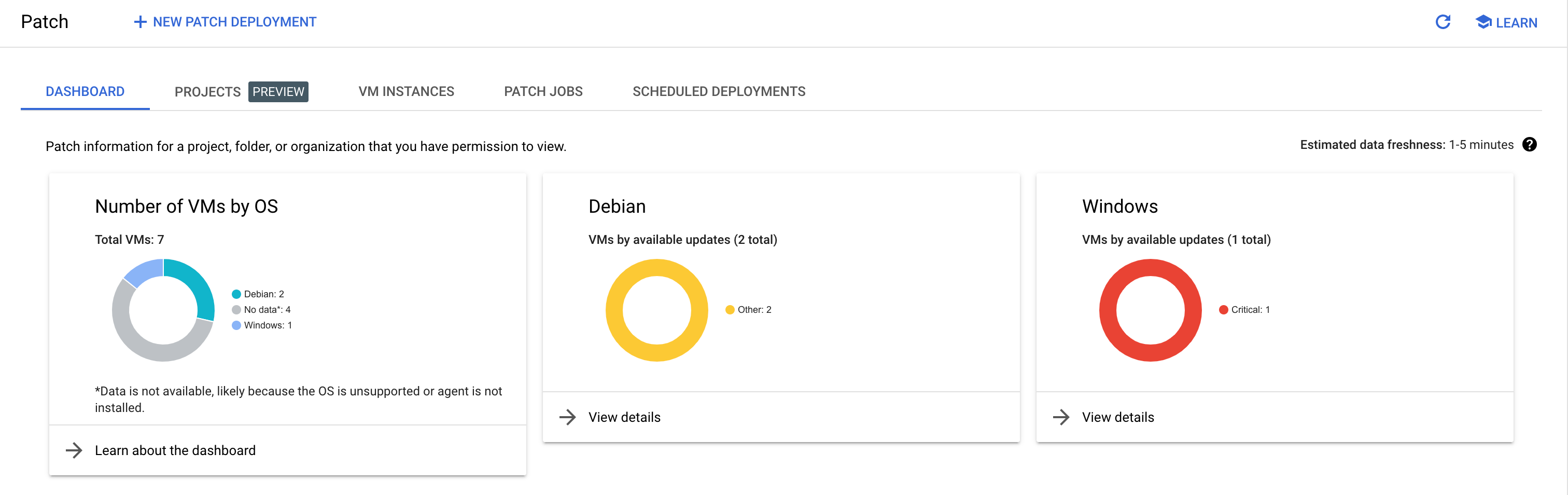

O painel de controlo de patches

Na Google Cloud consola, está disponível um painel de controlo que pode usar para monitorizar a conformidade das correções para as suas instâncias de VM.

Compreender o painel de controlo do Patch

Vista geral do sistema operativo

Esta secção reflete o número total de VMs, organizado por sistema operativo. Para que uma VM seja apresentada nesta lista, tem de ter o agente de configuração do SO instalado e a gestão de inventário do SO ativada.

Se uma VM for apresentada com o respetivo sistema operativo como No data, um ou mais dos seguintes cenários podem ser verdadeiros:

- A VM não está a responder.

- O agente de configuração do SO não está instalado.

- A gestão de inventário do SO não está ativada.

- O sistema operativo não é suportado. Para ver uma lista dos sistemas operativos suportados, consulte o artigo Sistemas operativos suportados.

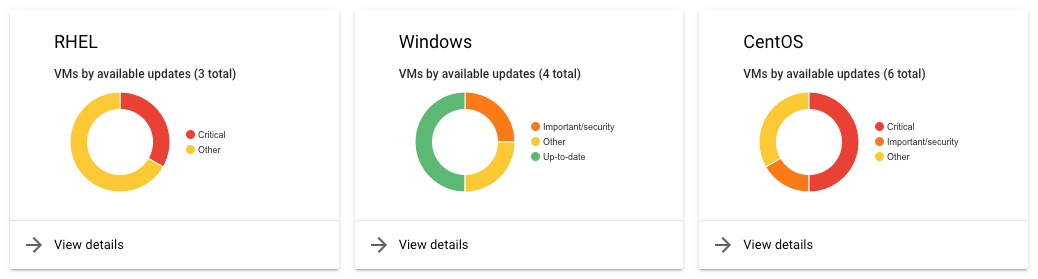

Estado de conformidade das correções

Esta secção descreve o estado de conformidade de cada MV, organizado por sistema operativo.

O estado de conformidade é categorizado em quatro categorias principais:

- Crítico: isto significa que uma MV tem atualizações críticas disponíveis.

- Importante ou segurança: isto significa que uma VM tem atualizações importantes ou de segurança disponíveis.

- Outro: isto significa que uma VM tem atualizações disponíveis, mas nenhuma destas atualizações está categorizada como uma atualização crítica ou de segurança.

- Up-to-date: isto significa que não existem atualizações disponíveis para uma VM.

O que se segue?

- Crie um trabalho de patch.

- Faça a gestão de tarefas de aplicação de patches.

- Agende tarefas de aplicação de patches.