Verwenden Sie Patches, um Betriebssystempatches auf eine Reihe von Compute Engine-VM-Instanzen (VMs) anzuwenden. Für lang andauernde VMs sind regelmäßige Systemupdates erforderlich, um Fehler und Sicherheitslücken zu vermeiden.

Das Patch-Feature besteht aus zwei Hauptkomponenten:

- Die Berichterstellung zur Patchcompliance, die Informationen zum Patchstatus Ihrer VM-Instanzen in Windows- und Linux-Distributionen bietet. Neben diesen Informationen können Sie sich auch Empfehlungen für Ihre VM-Instanzen anzeigen lassen.

- Die Patchbereitstellung für eine automatisierte Aktualisierung mit Betriebssystem- und Softwarepatches. Bei einer Patchbereitstellung werden Patchjobs geplant. Ein Patchjob wird auf VM-Instanzen ausgeführt und dient zur Anwendung von Patches.

Vorteile

Mit dem Patch-Dienst können Sie die folgenden Prozesse flexibel ausführen:

- Erstellen Sie Patchgenehmigungen. Aus einer ganzen Reihe von Updates, die für ein bestimmtes Betriebssystem zur Verfügung stehen, können Sie die Patches auswählen, die auf Ihr System angewendet werden sollen.

- Richten Sie die flexible Planung ein. Sie können auswählen, wann Patchupdates (einmalige und wiederkehrende Zeitpläne) ausgeführt werden sollen.

- Wenden Sie die erweiterten Patch-Konfigurationseinstellungen an. Sie können die Patches anpassen, indem Sie Konfigurationen wie Pre- und Post-Patching-Skripts hinzufügen.

- Verwalten Sie diese Patchjobs oder Updates zentral. Sie können das Patch-Dashboard verwenden, um Patch-Jobs sowie den Compliancestatus zu überwachen und Berichte dazu zu erstellen.

Preise

Informationen zu Preisen finden Sie unter Preise für VM Manager.

Funktionsweise von Patch

Wenn Sie das Patch-Feature verwenden möchten, müssen Sie die OS Config API einrichten und den OS Config-Agent installieren. Eine ausführliche Anleitung finden Sie unter VM Manager einrichten. Der OS Config-Dienst ermöglicht die Patchverwaltung in Ihrer Umgebung und der OS Config-Agent nutzt den Updatemechanismus für das jeweilige Betriebssystem, um Patches anzuwenden. Aktualisierungen werden aus den Package Repositories (auch als Distribution Source Package bezeichnet) oder einem lokalen Repository für das Betriebssystem abgerufen.

Die folgenden Update-Tools werden verwendet, um Patches anzuwenden:

- Red Hat Enterprise Linux (RHEL), Rocky Linux und CentOS –

yum upgrade - Debian und Ubuntu –

apt upgrade - SUSE Linux Enterprise Server (SLES) –

zypper update - Windows – Windows Update-Agent

Patch- und Paketquellen

Wenn Sie die Patch-Funktion im VM-Manager verwenden möchten, muss die VM Zugriff auf die Paketupdates oder Patches haben. Der Patch-Dienst hostet und verwaltet keine Paketupdates oder Patches. In einigen Szenarien hat Ihre VM möglicherweise keinen Zugriff auf die Updates. Wenn Ihre VM beispielsweise keine öffentlichen IP-Adressen verwendet oder Sie ein privates VPC-Netzwerk verwenden. In diesen Szenarien müssen Sie zusätzliche Schritte ausführen, um den Zugriff auf die Updates oder Patches zu ermöglichen. Optionen:

- Google empfiehlt, ein eigenes lokales Repository oder einen Windows Server Update Service zu hosten, um die Patch-Basis komplett selbst steuern zu können.

- Alternativ können Sie für Ihre VMs mithilfe von Cloud NAT oder mit anderen Proxy-Diensten externe Updatequellen zur Verfügung stellen.

Die Patchverwaltung besteht aus zwei Diensten: Patch-Deployment und Patch-Compliance. Die einzelnen Dienste werden in den folgenden Abschnitten erläutert.

Übersicht über Patch-Deployment

Ein Patch-Deployment wird beim Aufrufen der VM Manager API (auch als OS Config API bezeichnet) initiiert. Verwenden Sie dazu entweder die Google Cloud Console, das Google Cloud CLI oder einen direkten API-Aufruf. Die VM Manager API benachrichtigt dann den OS Config-Agent, der auf den Ziel-VMs ausgeführt wird, um mit dem Patchen zu beginnen.

Der OS Config-Agent führt das Patching auf jeder VM mithilfe des Patch Management Tools aus, das für jede Distribution verfügbar ist. Ubuntu-VMs nutzen beispielsweise das Dienstprogramm apt. Das Dienstprogrammtool ruft Aktualisierungen (Patches) aus der Distributionsquelle für das Betriebssystem ab. Wenn das Patching fortgesetzt wird, meldet der OS Config-Agent den Fortschritt an die VM Manager API.

Übersicht über die Patch-Compliance

Nachdem Sie auf einer VM VM Manager eingerichtet haben, passiert auf der VM Folgendes:

- Der OS Config-Agent meldet (etwa alle zehn Minuten) Betriebssystem-Bestandsdaten .

- Das Patch-Compliance-Backend liest diese Daten regelmäßig, vergleicht sie mit den Paketmetadaten aus der Betriebssystemverteilung und speichert sie.

- Die Google Cloud Console ruft dann die Patch-Compliance-Daten ab und zeigt diese Informationen in der Console an.

So werden Patch-Compliance-Daten generiert

Das Patch-Compliance-Backend führt regelmäßig die folgenden Aufgaben aus:

- Liest die Berichte, die aus Betriebssystem-Bestandsdaten auf einer VM erfasst wurden.

Sucht nach Klassifizierungsdaten aus der Sicherheitslückenquelle für jedes Betriebssystem und sortiert diese Daten nach Schweregrad (von der höchsten bis zur niedrigsten Priorität).

In der folgenden Tabelle sind die Sicherheitslückenquellen aufgeführt, die für jedes Betriebssystem verwendet werden.

Betriebssystem Sicherheitslückenquellenpaket RHEL und CentOS https://access.redhat.com/security/data Die Ergebnisse des Scannens auf Sicherheitslücken für RHEL basieren auf der neuesten Nebenversion für jede veröffentlichte Hauptversion. Es kann zu Ungenauigkeiten bei den Scanergebnissen für ältere Nebenversionen von RHEL kommen.

Debian https://security-tracker.debian.org/tracker Ubuntu https://launchpad.net/ubuntu-cve-tracker SLES – Berichte zur Patch-Compliance werden in SLES nicht unterstützt.

Rocky Linux – Die Berichterstellung zur Patch-Compliance wird auf Rocky Linux unterstützt. Die Klassifizierung von Daten zu Sicherheitslücken nach Schweregrad ist jedoch nicht verfügbar.

Windows Das Backend der Patch-Compliance ruft die Klassifizierungsdaten aus der Windows Update Agent API ab. Ordnet diese Klassifizierungen (von der Sicherheitslückenquelle bereitgestellt) dem Patch-Compliancestatus von Google zu.

In der folgenden Tabelle ist das Kartensystem zusammengefasst, mit dem der Patch-Konformitätsstatus von Google generiert wird.

Kategorien von Distributionsquellen Patch-Compliancestatus von Google - Kritisch

- Dringend

- WINDOWS_CRITICAL_UPDATE

Kritisch (ROT) - Wichtig

- Hoch

- WINDOWS_SECURITY_UPDATE

Wichtig/Sicherheit (ORANGE) - Alles andere

Sonstiges (GELB) - Keine Updates verfügbar

Aktuell (GRÜN) Wählt die Daten mit dem höchsten Schweregrad für jedes verfügbare Update aus und zeigt sie auf der Dashboard-Seite der Google Cloud Console an. Auf der Seite VM-Details finden Sie einen vollständigen Bericht über alle verfügbaren Updates für die VM.

Wenn beispielsweise die Betriebssystemdaten für das Betriebssystem einer RHEL 7-VM die folgenden Paketdaten haben:

- Paketname: package1

- Installierte Version: 1.4

- Update-Version: 2.0

Das Patch-Compliance-Backend sucht nach Klassifizierungsdaten (aus der Distribution der Quelldatei) und ruft die folgenden Informationen ab:

- Version 1.5 = Kritisch, behebt Fehler bei CVE-001

- Version 1.8 = Niedrig, behebt Fehler bei CVE-002

- Version 1.9 = Niedrig, behebt Fehler bei CVE-003

Diese RHEL 7-VM wird dann im Google Cloud Console-Dashboard zur Liste der VMs hinzugefügt, für die ein Critical-Update verfügbar ist. Wenn Sie sich die Details für diese VM ansehen, sehen Sie, dass ein Critical-Update (Version 2.0) mit drei CVEs verfügbar ist: CVE-001, CVE-002 und CVE-003.

Gleichzeitiges Patchen

Wenn Sie einen Patchjob initialisieren, verwendet der Dienst den von Ihnen angegebenen Instanzfilter, um die spezifischen Instanzen zu ermitteln, die gepatcht werden sollen. Mit Instanzfiltern können Sie mehrere Instanzen gleichzeitig aktualisieren. Dieses Filtern erfolgt, wenn der Patchjob beginnt, Änderungen in Ihrer Umgebung zu berücksichtigen, nachdem der Job geplant wurde.

Geplantes Patching

Patches können bei Bedarf ausgeführt, im Voraus geplant oder mit einem wiederkehrenden Zeitplan konfiguriert werden. Sie können einen laufenden Patchjob auch abbrechen, wenn Sie ihn sofort anhalten müssen.

Sie können Patchwartungsfenster einrichten. Erstellen Sie dazu Patchbereitstellungen mit einer bestimmten Häufigkeit und Dauer. Durch das Planen von Patchjobs mit einer angegebenen Dauer wird dafür gesorgt, dass Patchaufgaben nicht außerhalb des festgelegten Wartungsfensters gestartet werden.

Sie können auch Fristen für die Patchinstallation erzwingen. Erstellen Sie dazu Patchbereitstellungen, die zu einem bestimmten Zeitpunkt abgeschlossen werden müssen. Wenn die gewünschten VMs bis zu diesem Datum nicht gepatcht wurden, beginnt an diesem Datum die geplante Bereitstellung mit der Installation von Patches. Sollten VMs bereits gepatcht sein, werden für diese VMs keine Maßnahmen ergriffen, außer es ist ein Skript angegeben, das vor oder nach dem Patch ausgeführt wird, oder es ist ein Neustart erforderlich.

Was beinhaltet ein Patch-Job?

Beim Ausführen eines Patchjobs auf einer VM wird je nach Betriebssystem eine Kombination von Updates angewendet. Sie können bestimmte Updates und Pakete festlegen oder für Windows-Betriebssysteme die KB-IDs angeben, die Sie aktualisieren möchten.

Sie können auch einen Patch-Job verwenden, um alle Google-Agents zu aktualisieren, die als Standardpaket für diese spezifische Distribution installiert sind. Verwenden Sie das Update-Tool für diese Distribution, um die verfügbaren Pakete abzufragen. Führen Sie beispielsweise apt list --installed | grep -P 'google' aus, um die verfügbaren Google-Agents für ein Ubuntu-Betriebssystem aufzurufen.

Windows

Beim Windows-Betriebssystem können Sie alle Updates anwenden oder eine Auswahl aus den folgenden Updates treffen:

- Definitionsupdates

- Treiberupdates

- Updates für Featurepakete

- Sicherheitsupdates

- Toolupdates

RHEL/Rocky/CentOS

Bei Red Hat Enterprise Linux-, Rocky Linux und CentOS-Betriebssystemen können Sie alle Updates anwenden oder eine Auswahl aus den folgenden Updates treffen:

- Systemupdates

- Sicherheitsupdates

Debian/Ubuntu

Bei Debian- und Ubuntu-Systemen können Sie alle Updates anwenden oder eine Auswahl aus den folgenden Updates treffen:

- Distributionsupdates

- Paketmanager-Updates

SUSE

Bei SUSE Enterprise Linux Server- (SLES) und openSUSE-Betriebssystemen können Sie alle Updates anwenden oder eine Auswahl aus den folgenden Updates treffen:

- Updates des Systempakets

- Zypper-Patches (spezielle Fehlerkorrekturen und Sicherheitsupdates)

Zugriff auf die Patchübersicht für Ihre VMs

Sie haben folgende Möglichkeiten, um die Patchübersicht für Ihre VMs aufzurufen:

Verwenden Sie das Patch-Dashboard in der Google Cloud Console, um die Patchübersicht für alle VMs in einer Organisation oder einem Ordner aufzurufen. Weitere Informationen finden Sie unter Patchübersicht für VMs aufrufen.

Den Status der Patch-Jobs finden Sie in der Google Cloud Console auf der Seite Patch-Jobs. Sie können auch die Google Cloud CLI oder die OS Config API verwenden. Weitere Informationen finden Sie unter Patch-Jobs verwalten.

Weitere Informationen wie Updates von Betriebssystempaketen und Sicherheitslücken finden Sie unter Betriebssystemdetails aufrufen.

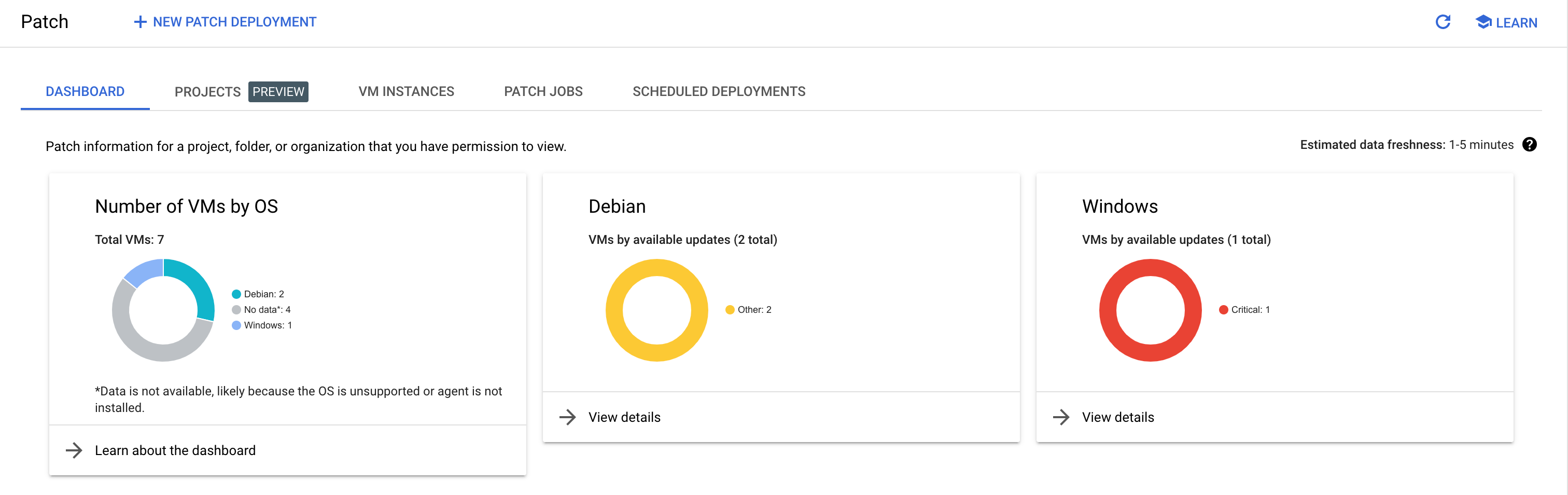

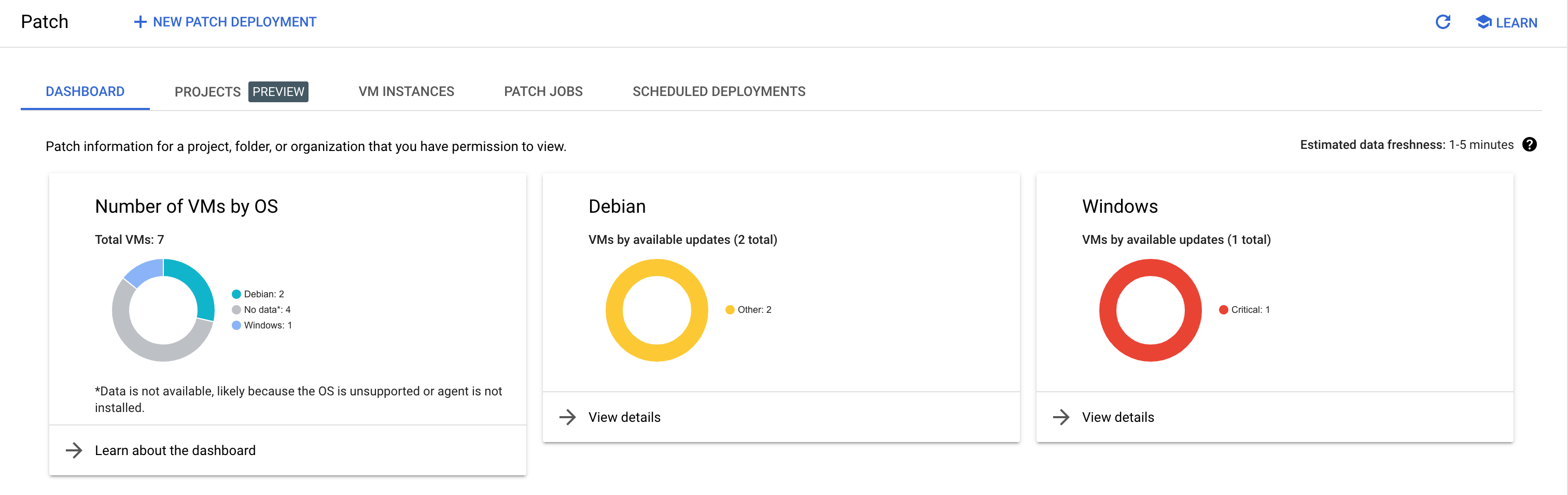

Das Patch-Dashboard

In der Google Cloud Console ist ein Dashboard verfügbar, mit dem Sie die Patch-Compliance für Ihre VM-Instanzen überwachen können.

Informationen zum Patch-Dashboard

Übersicht über das Betriebssystem

In diesem Abschnitt wird die Gesamtzahl der VMs nach Betriebssystem angezeigt. Damit eine VM in dieser Liste angezeigt wird, muss der OS Config-Agent installiert und OS Inventory Management aktiviert sein.

Wenn für eine VM als Betriebssystem No data aufgelistet ist, können eines oder mehrere der folgenden Szenarien zutreffen:

- Die VM reagiert nicht mehr.

- Der OS Config-Agent ist nicht installiert.

- OS Inventory Management ist nicht aktiviert.

Das Betriebssystem wird nicht unterstützt. Eine Liste der unterstützten Betriebssysteme finden Sie unter Unterstützte Betriebssysteme.

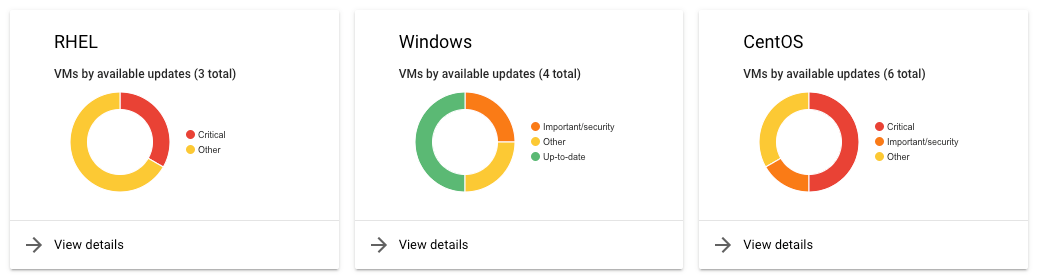

Compliancestatus des Patches

In diesem Abschnitt wird der Compliancestatus der einzelnen VMs nach Betriebssystem beschrieben.

Der Compliancestatus ist in vier Hauptkategorien unterteilt:

- Kritisch: Dies bedeutet, dass für eine VM kritische Updates verfügbar sind.

- Wichtig oder Sicherheit: Dies bedeutet, dass für eine VM wichtige Updates oder Sicherheitsupdates verfügbar sind.

- Sonstiges: Dies bedeutet, dass für eine VM Updates verfügbar sind, aber keines dieser Updates wird als kritisches Update oder Sicherheitsupdate kategorisiert.

- Up-to-date: Dies bedeutet, dass für die VM keine Updates verfügbar sind.