Coletar registros do AWS CloudTrail

Este documento detalha as etapas para configurar a ingestão de registros do AWS CloudTrail e dados de contexto no Google Security Operations. Essas etapas também se aplicam à ingestão de registros de outros serviços da AWS, como AWS GuardDuty, AWS VPC Flow, AWS CloudWatch e AWS Security Hub.

Para processar os registros de eventos, a configuração direciona os registros do CloudTrail para um bucket do Amazon Simple Storage Service (Amazon S3). Você pode escolher o Amazon Simple Queue Service (Amazon SQS) ou o Amazon S3 como o tipo de origem do feed.

A primeira seção deste documento apresenta etapas concisas para transferir registros usando o Amazon S3 como o tipo de origem do feed ou, de preferência, usando o Amazon S3 com o Amazon SQS como o tipo de origem do feed.

A segunda seção apresenta etapas mais detalhadas com capturas de tela para usar o Amazon S3 como o tipo de origem do feed. O Amazon SQS não é abordado nesta seção.

A terceira seção descreve como ingestir dados de contexto da AWS para hosts, serviços, redes VPC e usuários.

Etapas básicas para ingerir registros do S3 com ou sem o SQS

Esta seção descreve as etapas básicas para ingerir registros do AWS CloudTrail na sua instância do Google SecOps. As etapas descrevem como fazer isso usando o Amazon S3 com Amazon SQS como o tipo de origem do feed ou, opcionalmente, usando o Amazon S3 como o tipo de origem do feed.

Configurar o AWS CloudTrail e o S3

Neste procedimento, você configura os registros do AWS CloudTrail para serem gravados em um bucket do S3.

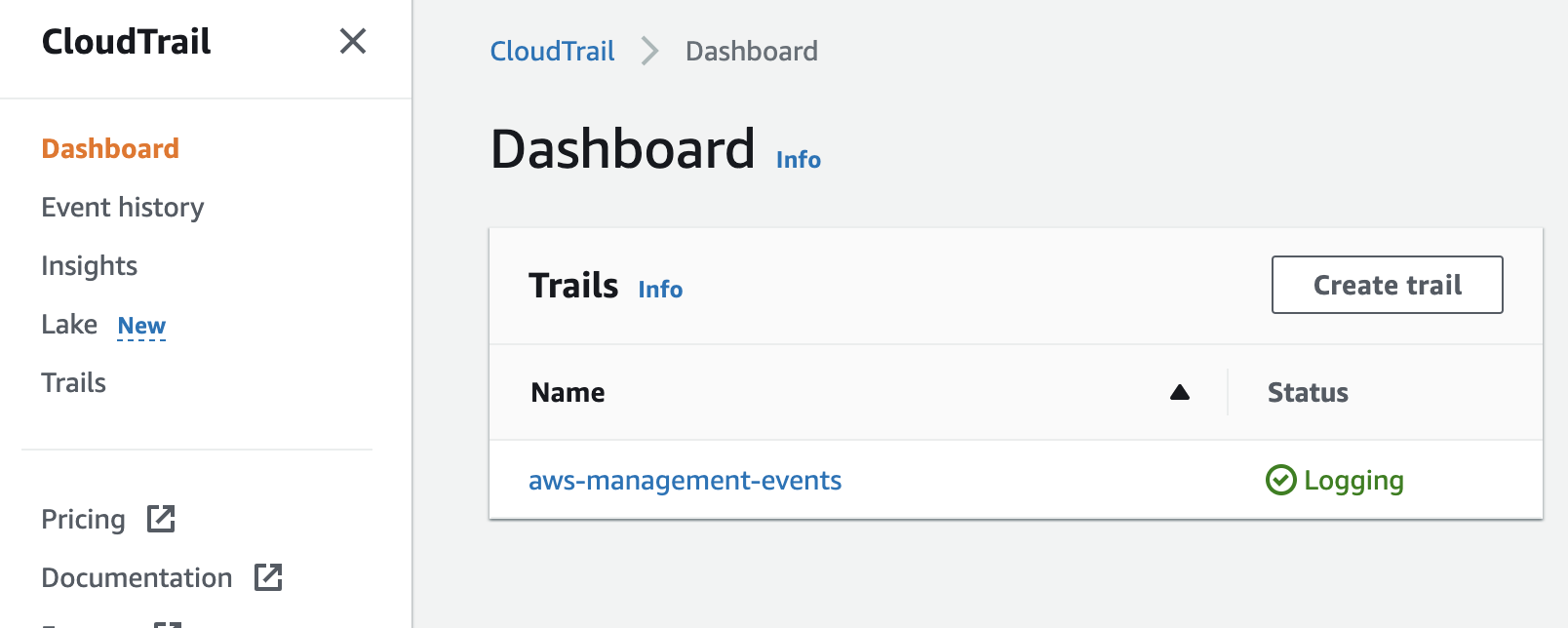

- No console da AWS, pesquise CloudTrail.

- Clique em Criar trilha.

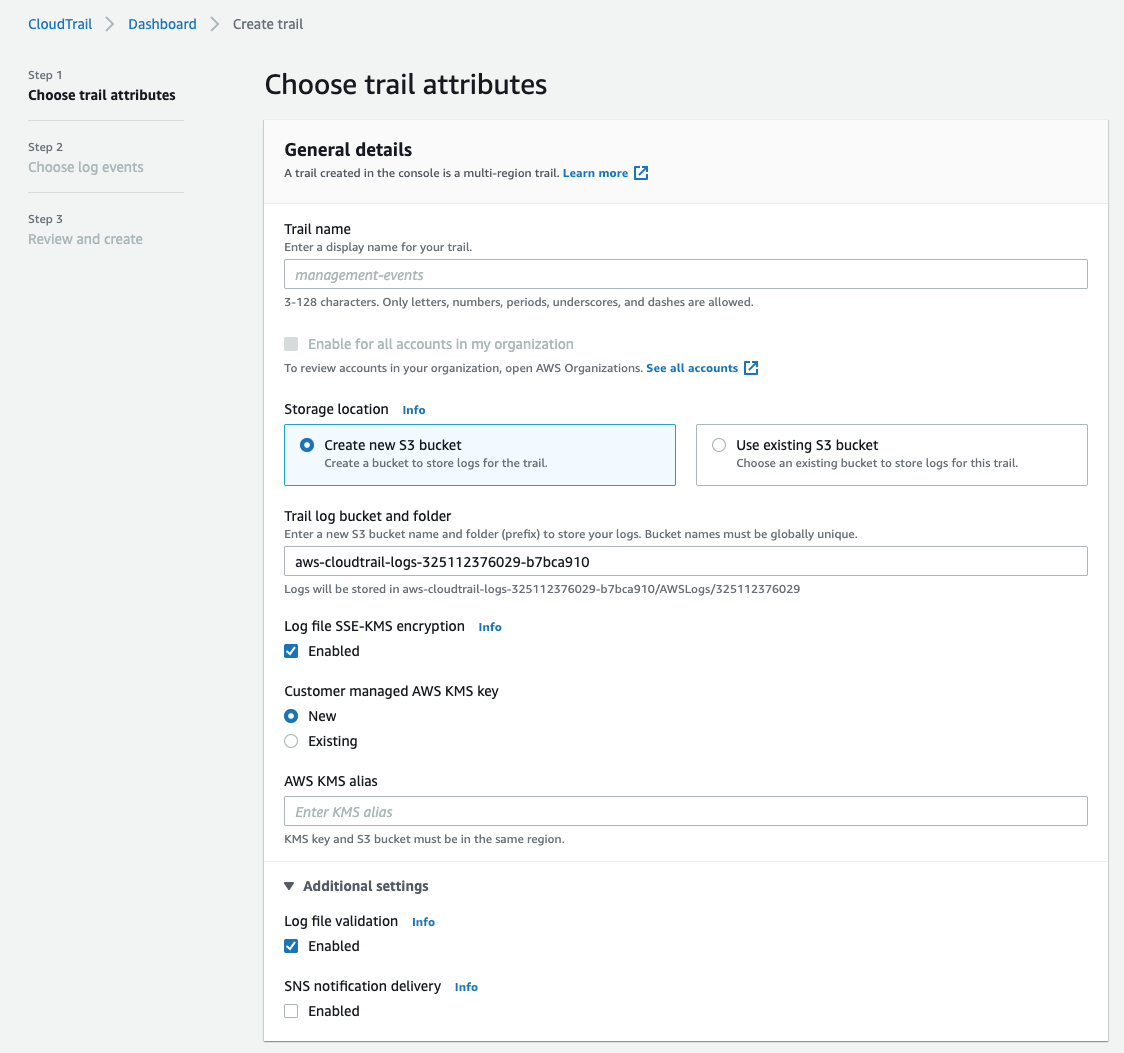

- Informe o nome do percurso.

- Selecione Criar bucket do S3. Você também pode usar um bucket do S3.

- Informe um nome para o alias do AWS KMS ou escolha uma chave do AWS KMS.

- Deixe as outras configurações como padrão e clique em Próxima.

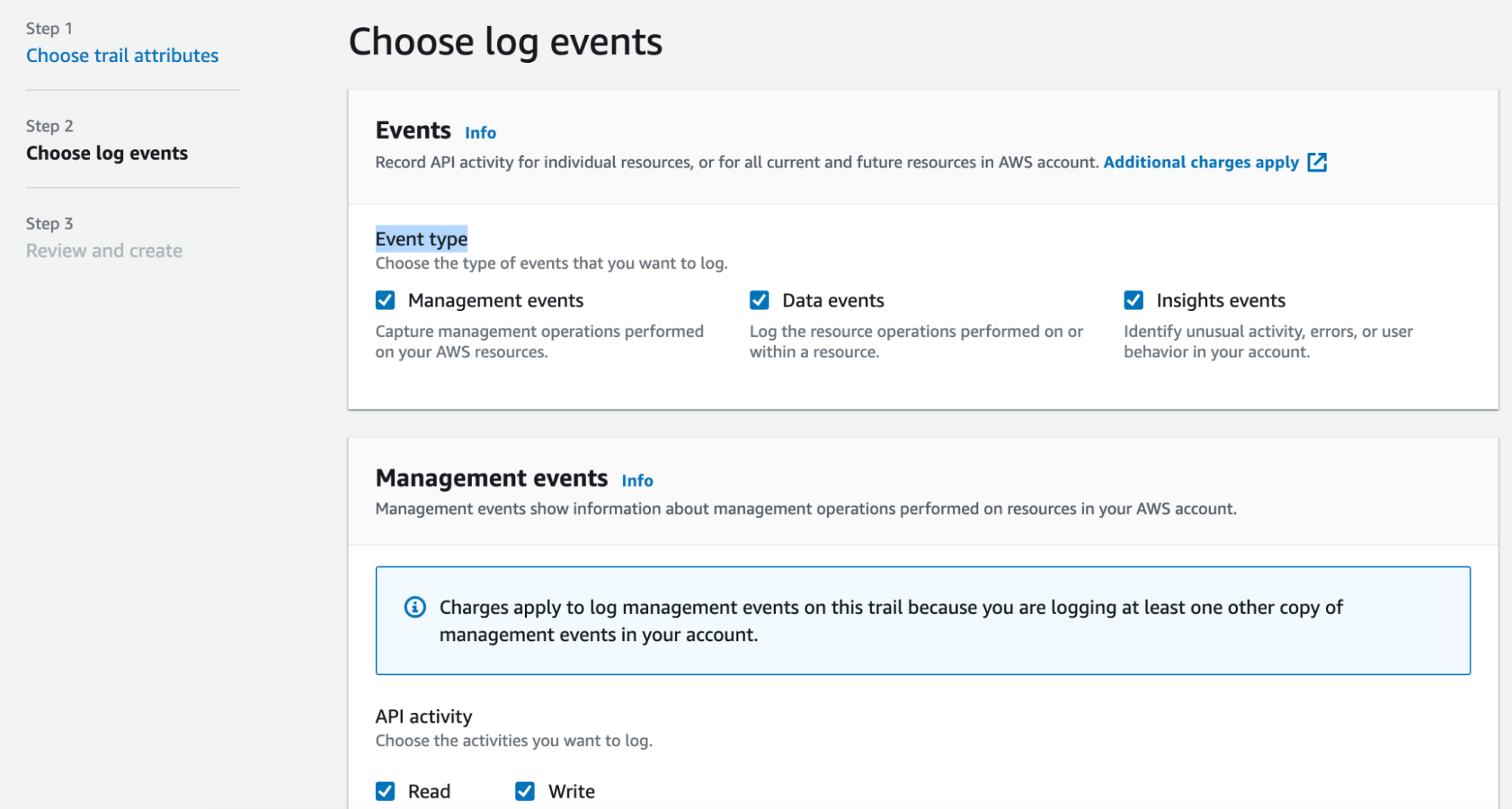

- Escolha Tipo de evento, adicione Eventos de dados conforme necessário e clique em Próxima.

- Revise as configurações em Revisar e criar e clique em Criar trilha.

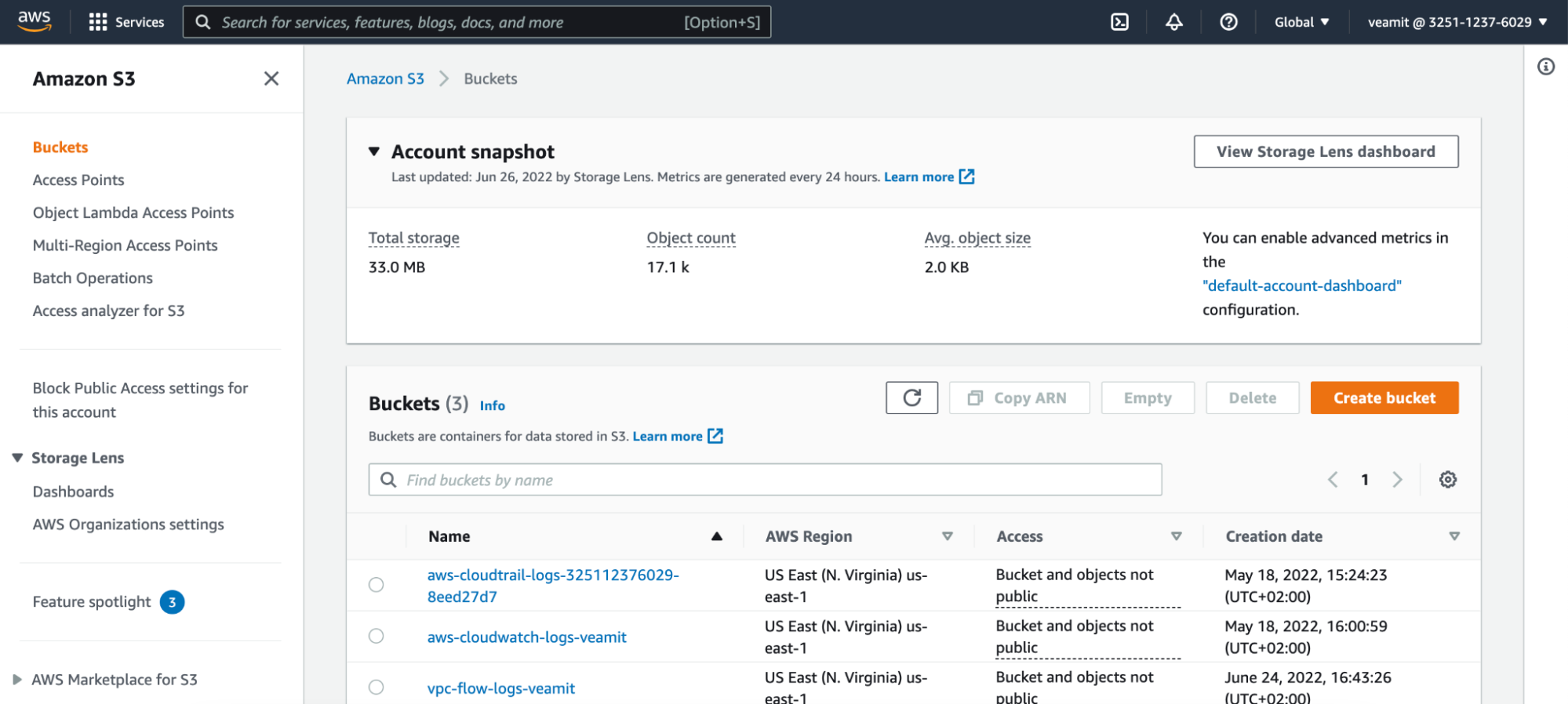

- No console da AWS, pesquise Buckets do Amazon S3.

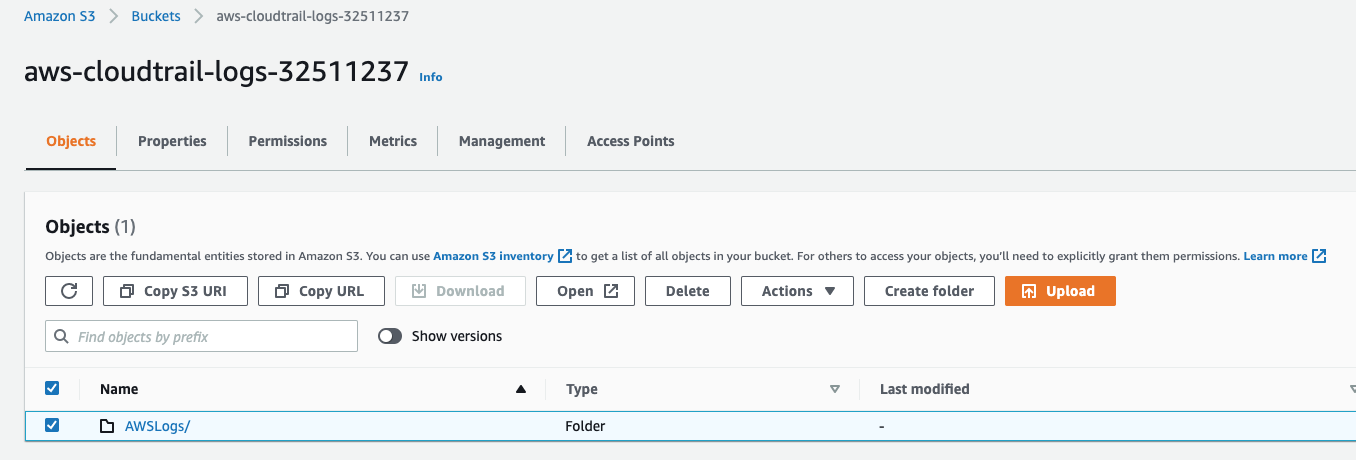

- Clique no bucket de registros recém-criado e selecione a pasta AWSLogs. Em seguida, clique em Copiar URI do S3 e salve para usar nas próximas etapas.

Criar uma fila do SQS

É recomendável usar uma fila do SQS. Se você usar uma fila do SQS, ela precisa ser padrão, não uma fila PEPS.

Para saber como criar filas do SQS, consulte Primeiros passos com o Amazon SQS.

Configurar notificações na fila do SQS

Se você usar uma fila do SQS, configure notificações no bucket do S3 para gravar na fila do SQS. Anexe uma política de acesso.

Configurar o usuário do AWS IAM

Configure um usuário do IAM da AWS que o Google SecOps vai usar para acessar a fila do SQS (se usada) e o bucket do S3.

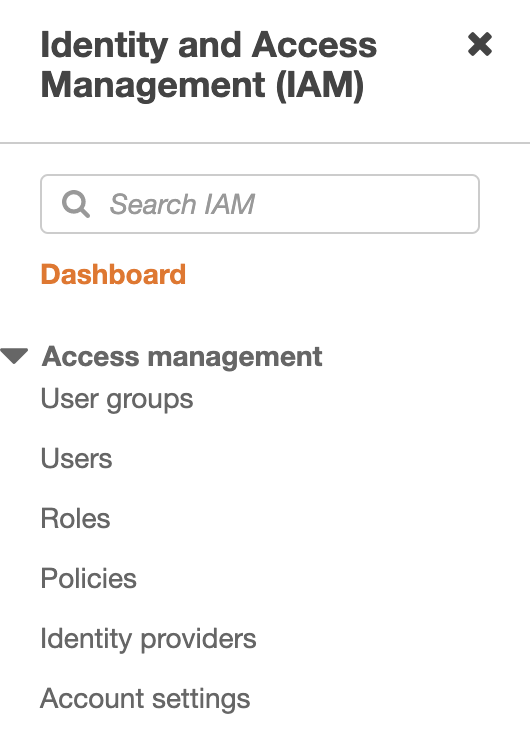

- No console da AWS, pesquise IAM.

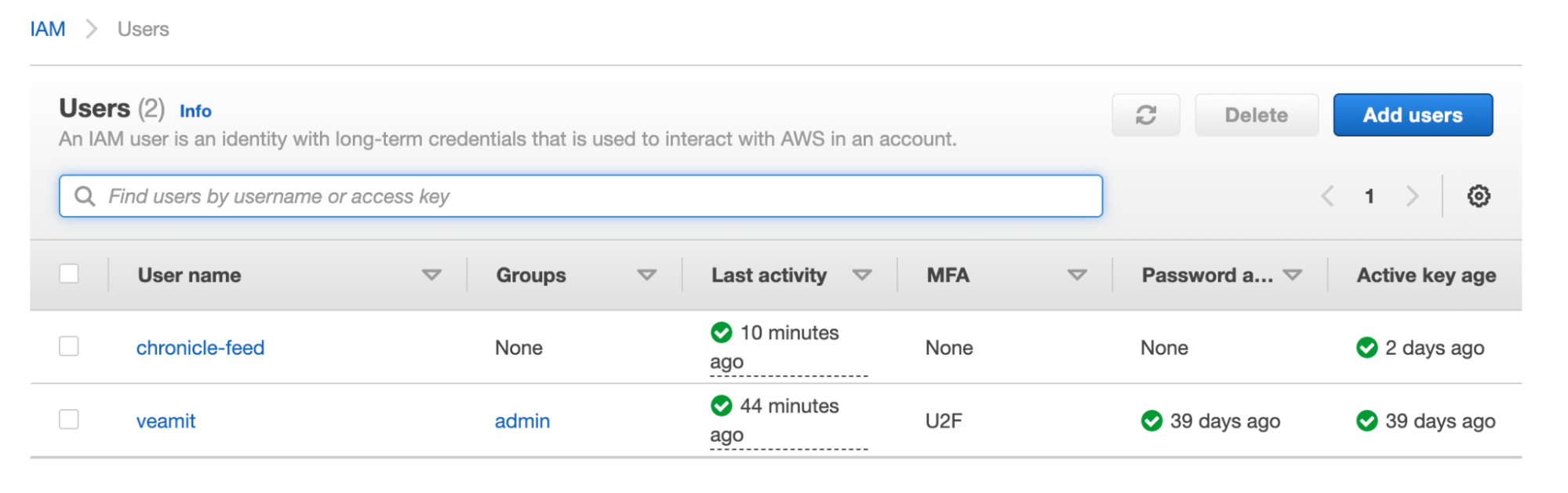

- Clique em Usuários e,na tela seguinte, em Adicionar usuários.

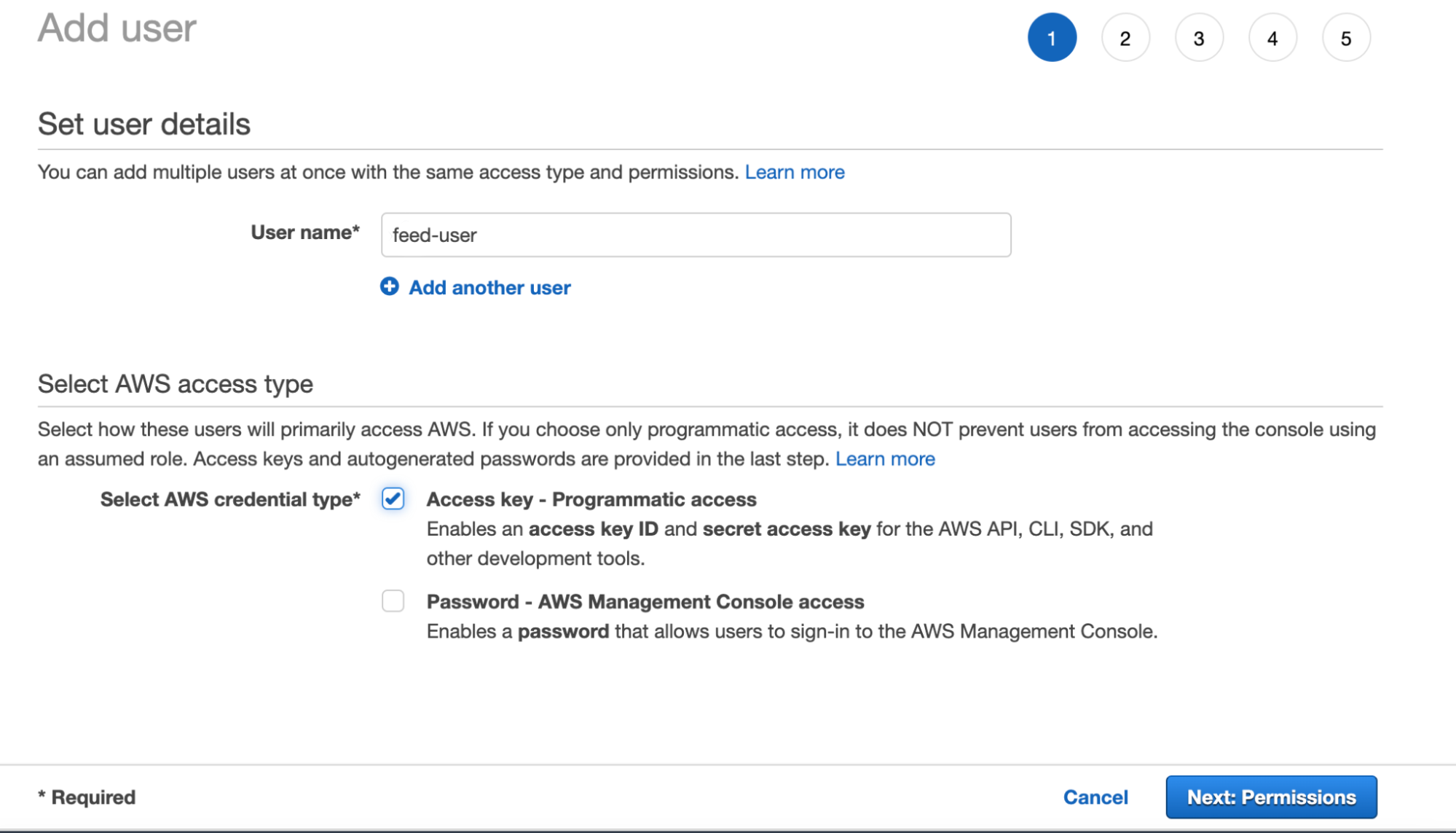

- Dê um nome ao usuário, por exemplo, chronicle-feed-user, Selecione o tipo de credencial da AWS como Chave de acesso - Acesso programático e clique em Próxima: Permissões.

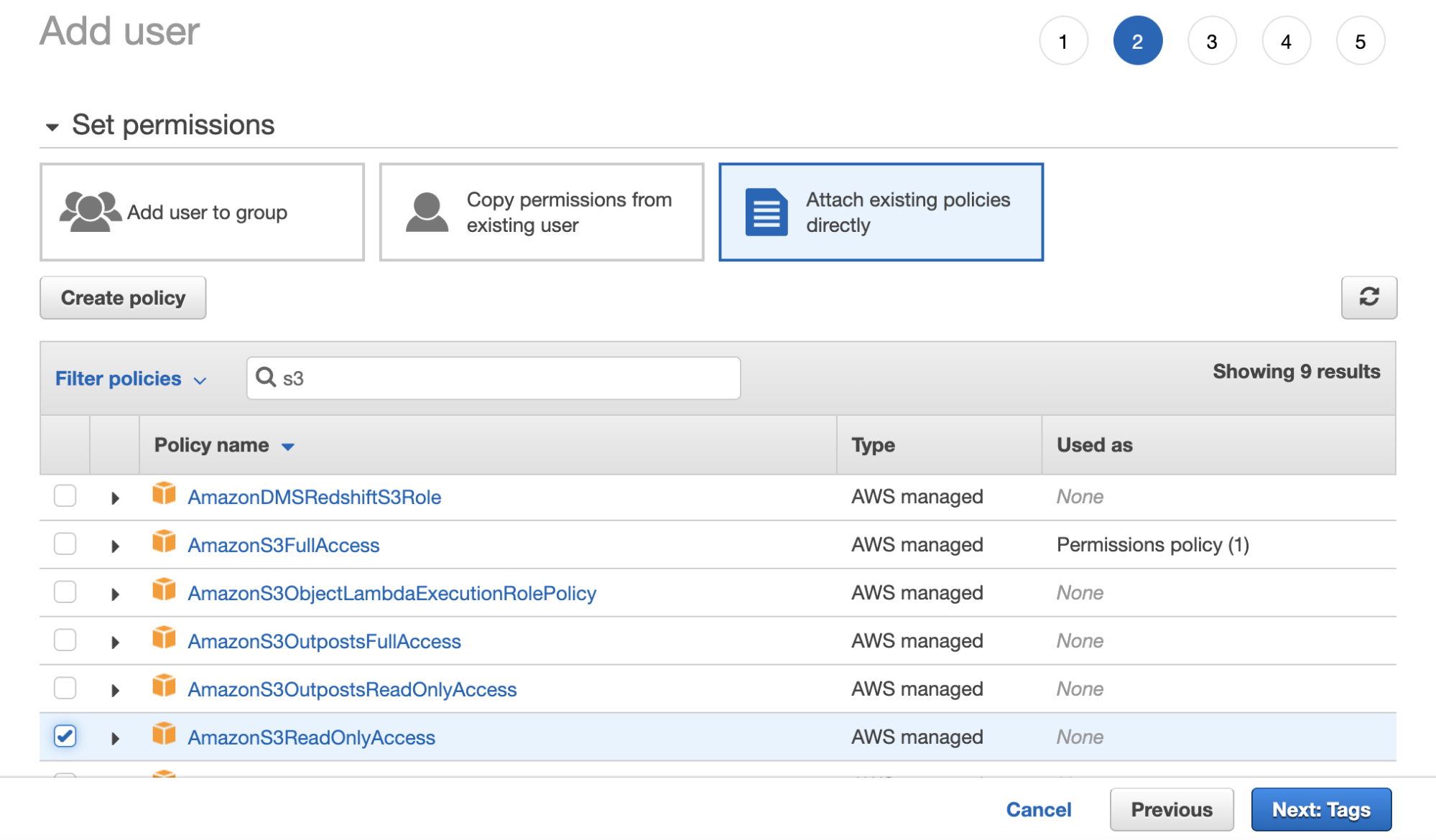

- Na próxima etapa, selecione Anexar políticas atuais diretamente e selecione AmazonS3ReadOnlyAccess ou AmazonS3FullAccess, conforme necessário. AmazonS3FullAccess seria usado se o Google SecOps precisasse limpar os buckets do S3 depois de ler os logs para otimizar os custos de armazenamento do AWS S3.

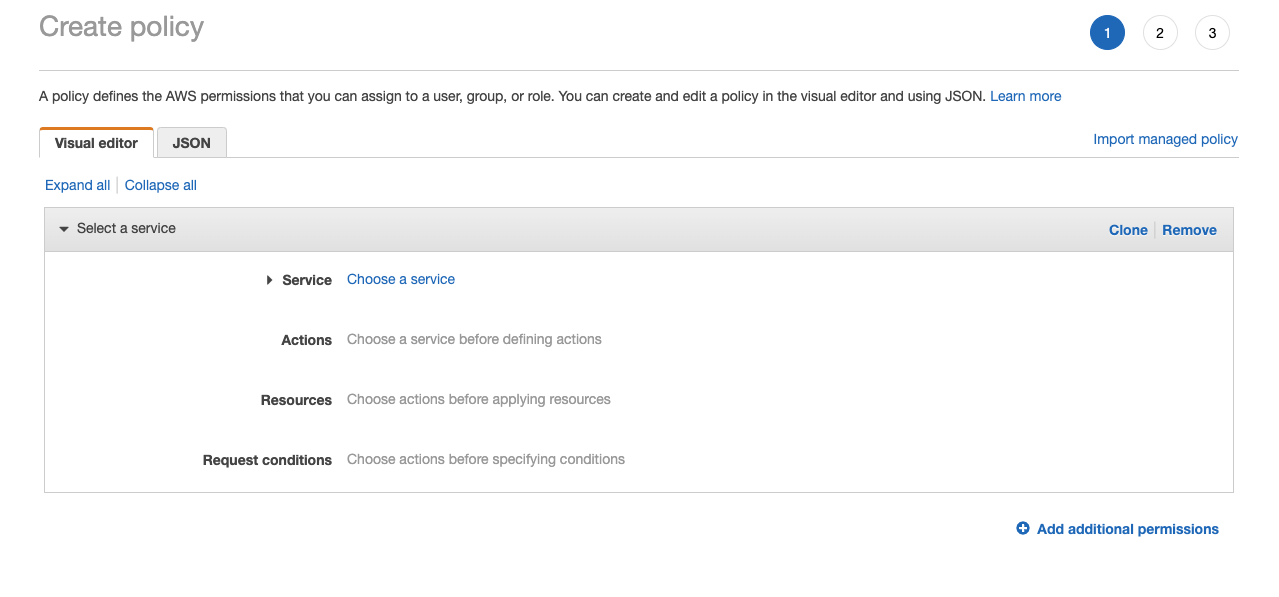

- Como alternativa recomendada à etapa anterior, você pode restringir ainda mais o acesso apenas ao bucket do S3 especificado criando uma política personalizada. Clique em Criar política e siga a documentação da AWS para criar uma política personalizada.

- Ao aplicar uma política, inclua

sqs:DeleteMessage. O Google SecOps não pode excluir mensagens se a permissãosqs:DeleteMessagenão estiver anexada à fila do SQS. Todas as mensagens são acumuladas no lado da AWS, o que causa um atraso, já que o Google SecOps tenta transferir os mesmos arquivos repetidamente. - Clique em Próxima:tags.

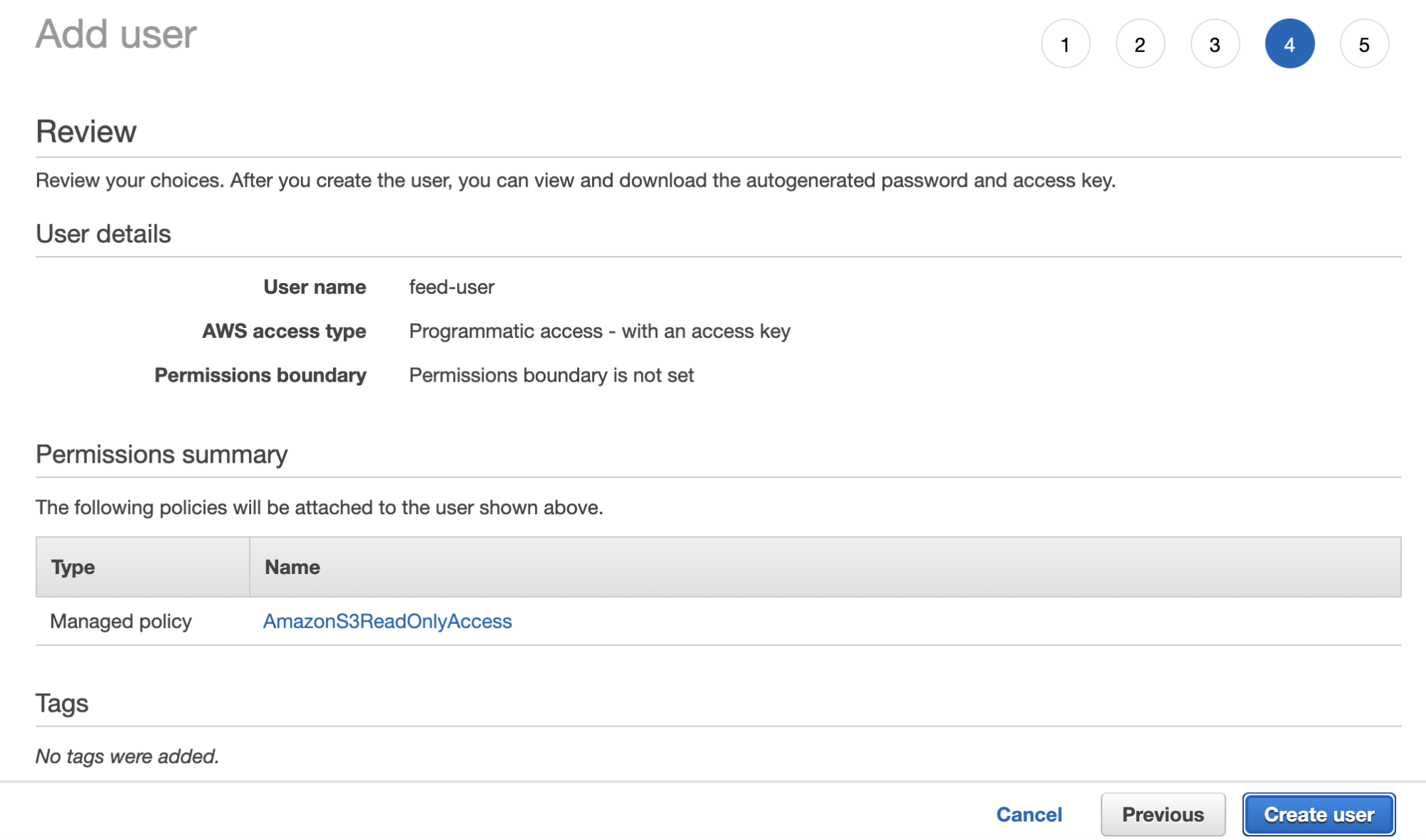

- Adicione tags, se necessário, e clique em Próxima > Revisar.

- Revise a configuração e clique em Criar usuário.

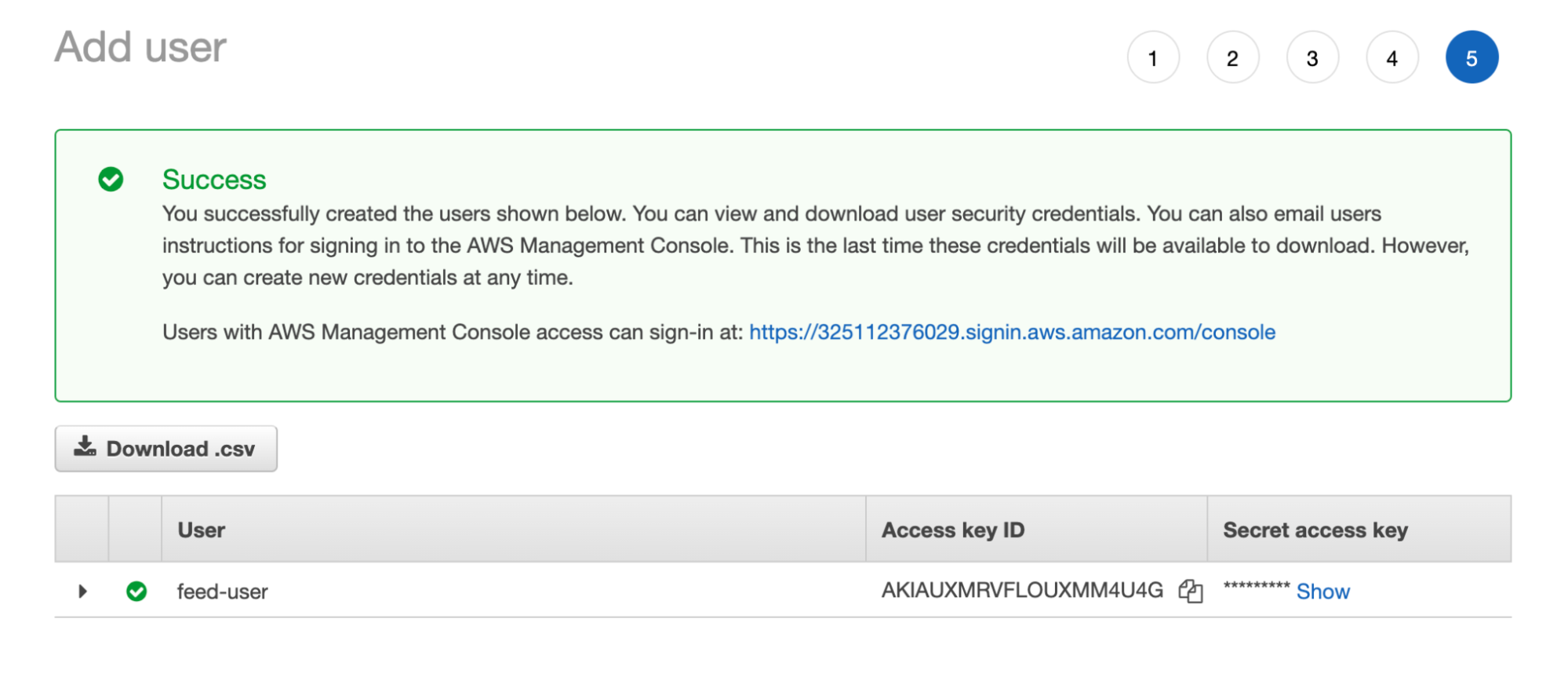

- Copie o ID da chave de acesso e a chave de acesso secreta do usuário criado para usar na próxima etapa.

Configurar feeds

Há dois pontos de entrada diferentes para configurar feeds na plataforma Google SecOps:

- Configurações do SIEM > Feeds

- Hub de conteúdo > Pacotes de conteúdo

Configurar feeds em Configurações do SIEM > Feeds

Depois de concluir os procedimentos anteriores, crie um feed para transferir os registros da AWS do bucket do Amazon S3 para a instância do Google SecOps. Se você não estiver usando uma fila do SQS, selecione Amazon S3 como o tipo de origem do feed em vez de Amazon SQS no procedimento a seguir.

Para configurar vários feeds para diferentes tipos de registro nessa família de produtos, consulte Configurar feeds por produto.

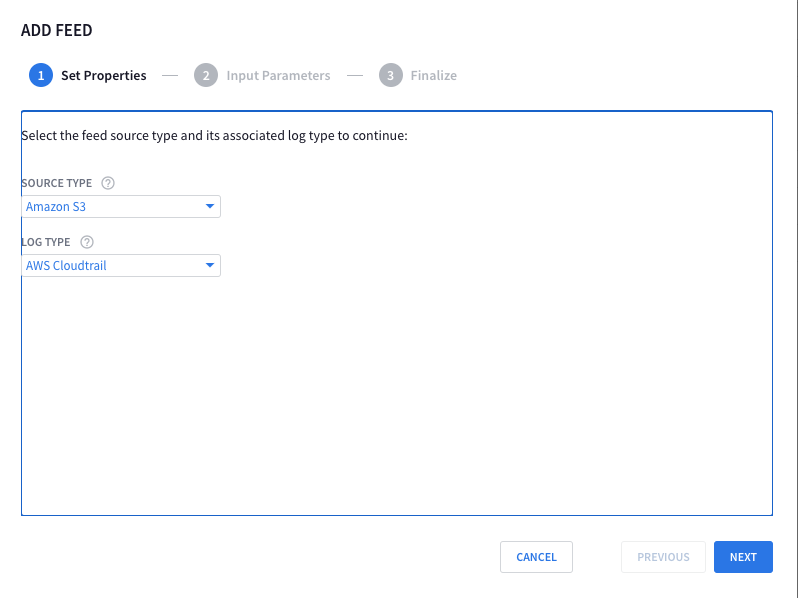

Para configurar um único feed, siga estas etapas:

- Acesse Configurações do SIEM > Feeds.

- Clique em Adicionar novo feed.

- Na próxima página, clique em Configurar um único feed.

- Na caixa de diálogo Tipo de origem, selecione Amazon S3.

- No menu Tipo de registro, selecione AWS CloudTrail (ou outro serviço da AWS).

- Clique em Próxima.

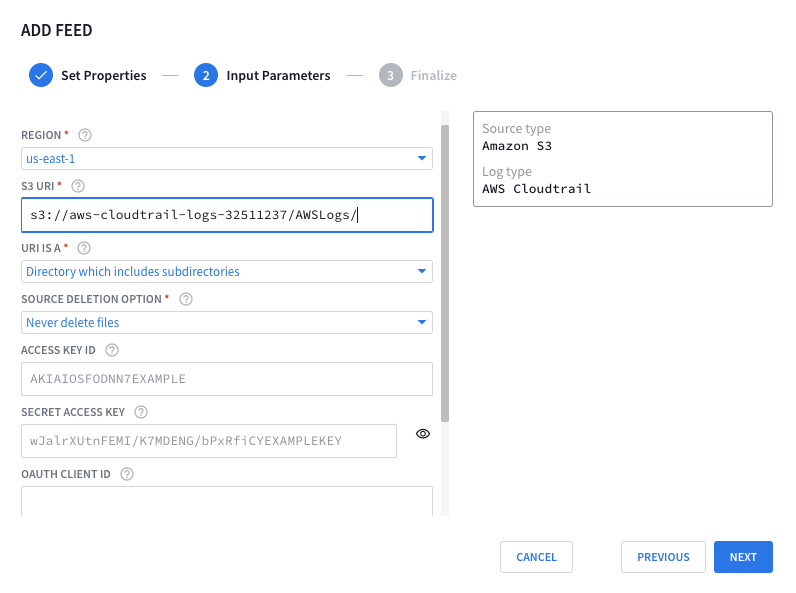

Insira os parâmetros de entrada do seu feed nos campos.

Se o tipo de origem do feed for Amazon S3, faça o seguinte:Selecione a região e informe o URI do S3 do bucket do Amazon S3 que você copiou anteriormente. Também é possível anexar o URI do S3 usando a variável.

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/Em URI IS A, selecione Directories including subdirectories. Selecione uma opção adequada em Opção de exclusão da origem. Verifique se ele corresponde às permissões da conta de usuário do IAM que você criou anteriormente.

Informe o ID da chave de acesso e a chave de acesso secreta da conta de usuário do IAM criada anteriormente.

Clique em Próximo e em Concluir.

Configurar feeds na Central de conteúdo

É possível configurar o feed de transferência no Google SecOps usando o Amazon SQS (preferível) ou o Amazon S3.

Especifique valores para os seguintes campos:

- Região: insira o URI do bucket do Amazon S3 que você copiou anteriormente. Também é possível anexar o URI do S3 usando a variável.

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/ - URI IS A: selecione Diretórios, incluindo subdiretórios.

- Opção de exclusão da origem: escolha uma opção adequada que corresponda às permissões da conta de usuário do IAM criada anteriormente.

- Informe o ID da chave de acesso e a chave de acesso secreta da conta de usuário do IAM criada anteriormente.

Opções avançadas

- Nome do feed: um valor preenchido automaticamente que identifica o feed.

- Tipo de origem: método usado para coletar registros no Google SecOps.

- Namespace do recurso: o namespace associado ao feed.

- Rótulos de transferência: rótulos aplicados a todos os eventos desse feed.

Etapas detalhadas para importar registros do S3

Configurar o AWS CloudTrail (ou outro serviço)

Siga as etapas abaixo para configurar os logs do AWS CloudTrail e direcioná-los para o bucket do AWS S3 criado no procedimento anterior:

- No console da AWS, pesquise CloudTrail.

Clique em Criar trilha.

Informe o nome do percurso.

Selecione Criar bucket do S3. Você também pode usar um bucket do S3.

Informe um nome para o alias do AWS KMS ou escolha uma chave do AWS KMS.

Deixe as outras configurações como padrão e clique em Próxima.

Escolha Tipo de evento, adicione Eventos de dados conforme necessário e clique em Próxima.

Revise as configurações em Revisar e criar e clique em Criar trilha.

No console da AWS, pesquise Buckets do Amazon S3.

Clique no bucket de registros recém-criado e selecione a pasta AWSLogs. Em seguida, clique em Copiar URI do S3 e salve para usar nas próximas etapas.

Configurar o usuário do AWS IAM

Nesta etapa, vamos configurar um usuário do AWS IAM que o Google SecOps vai usar para receber feeds de registro da AWS.

No console da AWS, pesquise IAM.

Clique em Usuários e,na tela seguinte, em Adicionar usuários.

Dê um nome ao usuário, por exemplo, chronicle-feed-user, Selecione o tipo de credencial da AWS como Chave de acesso - Acesso programático e clique em Próxima: Permissões.

Na próxima etapa, selecione Anexar políticas atuais diretamente e selecione AmazonS3ReadOnlyAccess ou AmazonS3FullAccess, conforme necessário. AmazonS3FullAccess seria usado se o Google SecOps precisasse limpar os buckets do S3 depois de ler os logs para otimizar os custos de armazenamento do AWS S3. Clique em Próxima:tags.

Como alternativa recomendada à etapa anterior, você pode restringir ainda mais o acesso apenas ao bucket do S3 especificado criando uma política personalizada. Clique em Criar política e siga a documentação da AWS para criar uma política personalizada.

Adicione tags, se necessário, e clique em Próxima > Revisar.

Revise a configuração e clique em Criar usuário.

Copie o ID da chave de acesso e a chave de acesso secreta do usuário criado para usar na próxima etapa.

Configurar o feed no Google SecOps para processar registros da AWS

- Acesse as configurações do Google Security Operations e clique em Feeds.

- Clique em Adicionar novo.

- Selecione Amazon S3 como o Tipo de origem do feed.

- Selecione AWS CloudTrail (ou outro serviço da AWS) para Tipo de registro.

- Clique em Próxima.

Selecione a região e informe o URI do S3 do bucket do Amazon S3 que você copiou anteriormente. Além disso, você pode anexar o URI do S3 com:

{{datetime("yyyy/MM/dd","+8H")}}Como no exemplo a seguir, para que o Google SecOps verifique os registros sempre apenas para um dia específico:

s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd","+8H")}}/Em URI IS A, selecione Directories including subdirectories. Selecione uma opção adequada em Opção de exclusão da origem. Ela precisa corresponder às permissões da conta de usuário do IAM que criamos anteriormente.

Informe o ID da chave de acesso e a chave de acesso secreta da conta de usuário do IAM que criamos anteriormente.

Clique em Próxima e em Concluir.

Etapas para ingerir dados de contexto da AWS

Para ingerir dados de contexto sobre entidades da AWS (como hosts, instâncias e usuários), crie um feed para cada um dos seguintes tipos de registro, listados por descrição e rótulo de ingestão:

- AWS EC2 HOSTS (

AWS_EC2_HOSTS) - AWS EC2 INSTANCES (

AWS_EC2_INSTANCES) - VPCs do AWS EC2 (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

Para criar um feed para cada um desses tipos de registro, faça o seguinte:

- Na barra de navegação, selecione Configurações do SIEM > Feeds.

- Na página Feeds, clique em Adicionar novo feed. A caixa de diálogo Adicionar feed é exibida.

- No menu Tipo de origem, selecione API de terceiros.

- No menu Tipo de registro, selecione Hosts do AWS EC2.

- Clique em Próxima.

- Insira os parâmetros de entrada do feed nos campos.

- Clique em Próxima e em Concluir.

Para mais informações detalhadas sobre como configurar um feed para cada tipo de registro, consulte a seguinte documentação de gerenciamento de feeds:

- HOSTS DO AWS EC2 (

AWS_EC2_HOSTS) - INSTÂNCIAS DA AWS EC2 (

AWS_EC2_INSTANCES) - AWS EC2 VPCs (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

Para informações gerais sobre como criar um feed, consulte o Guia do usuário para gerenciamento de feeds ou a API Feed Management.

Referência do mapeamento de campo

Esse código de analisador processa os registros do AWS CloudTrail no formato JSON. Primeiro, ele extrai e estrutura a mensagem de registro bruta e, em seguida, itera cada registro na matriz "Records", normalizando eventos únicos no mesmo formato que os eventos múltiplos. Por fim, ele mapeia os campos extraídos para o esquema de UDM do Google Security Operations, enriquecendo os dados com mais contexto e informações relevantes para a segurança.

Tabela de mapeamento do UDM

| Campo de registro | Mapeamento de UDM | Lógica |

|---|---|---|

| Records.0.additionalEventData .AuthenticationMethod |

additional.fields .AuthenticationMethod.value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.additionalEventData .CipherSuite |

additional.fields .CipherSuite.value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.additionalEventData .LoginTo |

additional.fields .LoginTo.value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.additionalEventData .MFAUsed |

extensions.auth.auth_details | Se o valor for "Sim", o campo UDM será definido como "MFAUsed: Yes". Caso contrário, ele será definido como "MFAUsed: No". |

| Records.0.additionalEventData .MobileVersion |

additional.fields .MobileVersion.value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.additionalEventData .SamlProviderArn |

additional.fields .SamlProviderArn.value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.additionalEventData .SignatureVersion |

additional.fields .SignatureVersion.value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.additionalEventData .bytesTransferredIn |

network.received_bytes | Mapeamento direto do campo de registro bruto, convertido em um número inteiro não assinado. |

| Records.0.additionalEventData .bytesTransferredOut |

network.sent_bytes | Mapeamento direto do campo de registro bruto, convertido em um número inteiro não assinado. |

| Records.0.additionalEventData .x-amz-id-2 |

additional.fields .x-amz-id-2.value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.awsRegion | principal.location.name | Mapeamento direto do campo de registro bruto. |

| Records.0.awsRegion | target.location.name | Mapeamento direto do campo de registro bruto. |

| Records.0.errorCode | security_result.rule_id | Mapeamento direto do campo de registro bruto. |

| Records.0.errorMessage | security_result.description | O campo UDM é definido como "Reason: " concatenado com o valor do campo de registro bruto. |

| Records.0.eventCategory | security_result.category_details | Mapeamento direto do campo de registro bruto. |

| Records.0.eventID | metadata.product_log_id | Mapeamento direto do campo de registro bruto. |

| Records.0.eventName | metadata.product_event_type | Mapeamento direto do campo de registro bruto. |

| Records.0.eventName | _metadata.event_type | Mapeado com base no valor do campo de registro bruto. Consulte o código do analisador para mapeamentos específicos. |

| Records.0.eventSource | target.application | Mapeamento direto do campo de registro bruto. |

| Records.0.eventSource | metadata.ingestion_labels.EventSource | Mapeamento direto do campo de registro bruto. |

| Records.0.eventTime | metadata.event_timestamp | Mapeamento direto do campo de registro bruto, analisado como um carimbo de data/hora ISO8601. |

| Records.0.eventVersion | metadata.product_version | Mapeamento direto do campo de registro bruto. |

| Records.0.managementEvent | additional.fields.ManagementEvent .value.string_value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.readOnly | additional.fields.ReadOnly .value.string_value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.recipientAccountId | principal.user.group_identifiers | Mapeamento direto do campo de registro bruto. |

| Records.0.recipientAccountId | target.resource.attribute .labels.Recipient Account Id.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestID | target.resource.attribute .labels.Request ID.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters | target.resource.attribute .labels |

Vários campos em requestParameters são mapeados para rótulos no atributo do recurso de destino. Consulte o código do analisador para mapeamentos específicos. |

| Records.0.requestParameters> .AccessControlPolicy.AccessControlList .Grant.0.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.1.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.2.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.3.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.4.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters.accessKeyId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.allocationId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.associationId | target.resource.attribute .labels.requestParameters associationId.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.certificateId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .configurationRecorder.name |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .configurationRecorderName |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .createVolumePermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .createVolumePermission.add.items.0.userId |

target.resource.attribute .labels.Add Items UserId.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .createVolumePermission.remove.items.0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.detectorId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.destinationId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.directoryId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.documentName | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.egress | target.resource.attribute .labels.requestParameters egress.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.emailIdentity | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.enabled | target.resource.attribute .labels.Request Enabled.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .filterSet.items.0 .valueSet.items.0.value |

target.resource.attribute .labels.requestParameters .filterSet.items.0.valueSet .items.0.value.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.functionName | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .granteePrincipal |

principal.hostname | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .granteePrincipal |

principal.asset.hostname | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.groupId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.groupName | target.group.group_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.imageId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.instanceId | target.resource_ancestors.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .instanceProfileName |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.instanceType | target.resource.attribute .labels.Instance Type.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .instancesSet.items.0.instanceId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .instancesSet.items.0.maxCount |

target.resource.attribute .labels.Instance Set Max Count.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .instancesSet.items.0.minCount |

target.resource.attribute .labels.Instance Set Min Count.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters .ipPermissions.items.0 .ipRanges.items.0.cidrIp |

target.resource.attribute .labels.ipPermissions cidrIp.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .ipPermissions.items.0 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .ipPermissions.items.1 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.keyId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters. launchPermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters. launchPermission.add.items .0.organizationalUnitArn |

target.resource.attribute.labels .Add Items OrganizationalUnitArn .value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters. launchPermission.add.items .0.userId |

target.resource.attribute .labels.Add Items UserId.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters. launchPermission.remove.items .0.organizationalUnitArn |

target.resource.attribute.labels .Remove Items OrganizationalUnitArn .value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters. launchPermission.remove.items .0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.loadBalancerArn | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.logGroupIdentifier | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.logGroupName | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.name | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.name | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.networkAclId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .networkInterfaceId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.parentId | target.resource_ancestors.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.policyArn | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .policyArns.0.arn |

target.resource.attribute .labels.Policy ARN 0.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .policyArns.1.arn |

target.resource.attribute .labels.Policy ARN 1.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.policyName | target.resource.attribute .permissions.name |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.policyName | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.principalArn | principal.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.publicKeyId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.RegionName | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.RegionName | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.roleName | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.sAMLProviderArn | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.secretId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.serialNumber | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .serviceSpecificCredentialId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.sendingEnabled | target.resource.attribute .labels.Request Sending Enabled.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.requestParameters.snapshotId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.sSHPublicKeyId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.stackName | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.status | target.resource.attribute .labels.Request Parameter Status.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.subnetId | target.resource.attribute .labels.Subnet Id.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .targets.0.InstanceIds |

target.resource.attribute .labels.requestParameters.targets .0.InstanceIds.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters .targets.0.key |

target.resource.attribute .labels.requestParameters.targets.0.key.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.trailName | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.userName | target.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.volumeId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.requestParameters.withDecryption | security_result.detection_fields .withDecryption.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.responseElements | target.resource.attribute.labels | Vários campos em responseElements são mapeados para rótulos no atributo de recurso de destino. Consulte o código do analisador para mapeamentos específicos. |

| Records.0.responseElements.accessKey.accessKeyId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.accessKey.status | target.resource.attribute .labels.Response Access Key Status.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.accessKey.userName | target.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.allocationId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .certificate.certificateId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .certificate.status |

target.resource.attribute .labels.Certificate Status.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .certificate.userName |

target.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .credentials.accessKeyId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .credentials.sessionToken |

security_result.detection_fields .sessionToken.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .createAccountStatus.accountId |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .createCollectionDetail.arn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .createCollectionDetail.id |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .deleteCollectionDetail.id |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.description | target.resource.attribute .labels.Response Elements Description.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.destinationId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.detectorId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.directoryId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .domainStatus.aRN |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .domainStatus.domainId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .federatedUser.arn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .federatedUser.federatedUserId |

target.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .firewall.firewallArn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .firewall.firewallId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .firewall.firewallName |

target.resource.attribute .labels.Firewall Name.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .flowLogIdSet.item |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.functionArn | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .group.arn |

target.group.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .group.groupName |

target.group.group_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .image.imageId.imageDigest |

src.file.sha256 | O campo do UDM é definido como o valor após "sha256:" no campo de registro bruto. |

| Records.0.responseElements .image.imageManifestMediaType |

src.file.mime_type | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.instanceArn | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .instanceProfile.arn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .instancesSet.items.0.instanceId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.keyId | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .keyMetadata.arn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .keyMetadata.encryptionAlgorithms |

security_result.detection_fields .encryptionAlgorithm.value |

O campo do UDM é definido como o valor de cada elemento na matriz do campo de registro bruto. |

| Records.0.responseElements .keyMetadata.keyId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.keyPairId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .listeners.0.listenerArn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .listeners.0.loadBalancerArn |

target.resource.ancestors.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .loadBalancers.0.loadBalancerArn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.newAssociationId | target.resource.attribute.labels .responseElements newAssociationId.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.packedPolicySize | security_result.detection_fields .packedPolicySize.value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.0.responseElements .publicKey.publicKeyId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.sAMLProviderArn | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .sSHPublicKey.sSHPublicKeyId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .sSHPublicKey.status |

target.resource.attribute .labels.SSH Public Key Status.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .securityGroupRuleSet.items.0.groupId |

security_result.rule_labels.Group Id.value | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .securityGroupRuleSet.items.0.ipProtocol |

network.ip_protocol | Mapeamento direto do campo de registro bruto, convertido em letras maiúsculas. |

| Records.0.responseElements .securityGroupRuleSet.items.0.isEgress |

network.direction | Se o valor for "false", o campo UDM será definido como "INBOUND". Caso contrário, será definido como "SAÍDA". |

| Records.0.responseElements .securityGroupRuleSet.items.0.securityGroupRuleId |

security_result.rule_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .serviceSpecificCredential.serviceName |

target.resource.attribute.labels .Credencial específica ServiceName .value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .serviceSpecificCredential.serviceSpecificCredentialId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .serviceSpecificCredential.serviceUserName |

target.resource.attribute.labels .Specific Credential Service UserName .value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .serviceSpecificCredential.status |

target.resource.attribute .labels.Specific Credential Status.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .serviceSpecificCredential.userName |

target.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.snapshotId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.stackId | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .tableDescription.tableArn |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .tableDescription.tableId |

target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.trailARN | target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .user.arn |

target.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .user.userId |

target.user.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .user.userName |

target.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements .virtualMFADevice.serialNumber |

target.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.responseElements.volumeId | target.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.resources | target.resource | O primeiro elemento na matriz de recursos é mapeado para o recurso de destino. Outros elementos são mapeados para o campo "about". |

| Records.0.sharedEventID | additional.fields.SharedEventID .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.sourceIPAddress | principal.asset.ip | Mapeamento direto do campo de registro bruto. |

| Records.0.sourceIPAddress | principal.ip | Mapeamento direto do campo de registro bruto. |

| Records.0.sourceIPAddress | src_ip | Mapeamento direto do campo de registro bruto. |

| Records.0.tlsDetails.cipherSuite | network.tls.cipher | Mapeamento direto do campo de registro bruto. |

| Records.0.tlsDetails.clientProvidedHostHeader | security_result.detection_fields .clientProvidedHostHeader.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.tlsDetails.tlsVersion | network.tls.version | Mapeamento direto do campo de registro bruto. |

| Records.0.userAgent | network.http.user_agent | Mapeamento direto do campo de registro bruto. |

| Records.0.userAgent | network.http.parsed_user_agent | Mapeamento direto do campo de registro bruto, analisado como uma string de user agent. |

| Records.0.userIdentity.accessKeyId | additional.fields.accessKeyId .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.accountId | principal.resource.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.accountId | principal.user.group_identifiers | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.arn | principal.resource.name | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.arn | principal.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.arn | target.user.attribute .labels.ARN.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.invokedBy | principal.user.userid | O campo UDM é definido como o valor antes de ".amazonaws.com" no campo de registro bruto. |

| Records.0.userIdentity.principalId | principal.user.product_object_id | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.principalId | principal.user.attribute .labels.principalId.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity .sessionContext.attributes.mfaAuthenticated |

principal.user.attribute .labels.mfaAuthenticated.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity .sessionContext.sessionIssuer.arn |

target.user.attribute .labels.ARN.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity .sessionContext.sessionIssuer.principalId |

target.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity .sessionContext.sessionIssuer.type |

target.user.attribute .labels.Type.value |

Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity .sessionContext.sessionIssuer.userName |

target.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.type | principal.resource.resource_subtype | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.type | principal.resource.type | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.userName | principal.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.userName | src.user.userid | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.userName | src.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.0.userIdentity.userName | target.user.user_display_name | Mapeamento direto do campo de registro bruto. |

| Records.1.additionalEventData .AuthenticationMethod |

additional.fields.AuthenticationMethod .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.1.additionalEventData .CipherSuite |

additional.fields.CipherSuite .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.1.additionalEventData .LoginTo |

additional.fields.LoginTo .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.1.additionalEventData .MFAUsed |

extensions.auth.auth_details | Se o valor for "Sim", o campo UDM será definido como "MFAUsed: Yes". Caso contrário, ele será definido como "MFAUsed: No". |

| Records.1.additionalEventData .MobileVersion |

additional.fields.MobileVersion .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.1.additionalEventData .SamlProviderArn |

additional.fields.SamlProviderArn .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.1.additionalEventData .SignatureVersion |

additional.fields.SignatureVersion .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.1.additionalEventData .bytesTransferredIn |

network.received_bytes | Mapeamento direto do campo de registro bruto, convertido em um número inteiro não assinado. |

| Records.1.additionalEventData .bytesTransferredOut |

network.sent_bytes | Mapeamento direto do campo de registro bruto, convertido em um número inteiro não assinado. |

| Records.1.additionalEventData .x-amz-id-2 |

additional.fields.x-amz-id-2 .value.string_value |

Mapeamento direto do campo de registro bruto. |

| Records.1.awsRegion | principal.location.name | Mapeamento direto do campo de registro bruto. |

| Records.1.awsRegion | target.location.name | Mapeamento direto do campo de registro bruto. |

| Records.1.errorCode | security_result.rule_id | Mapeamento direto do campo de registro bruto. |

| Records.1.errorMessage | security_result.description | O campo UDM é definido como "Reason: " concatenado com o valor do campo de registro bruto. |

| Records.1.eventCategory | security_result.category_details | Mapeamento direto do campo de registro bruto. |

| Records.1.eventID | metadata.product_log_id | Mapeamento direto do campo de registro bruto. |

| Records.1.eventName | metadata.product_event_type | Mapeamento direto do campo de registro bruto. |

| Records.1.eventName | _metadata.event_type | Mapeado com base no valor do campo de registro bruto. Consulte o código do analisador para mapeamentos específicos. |

| Records.1.eventSource | target.application | Mapeamento direto do campo de registro bruto. |

| Records.1.eventSource | metadata.ingestion_labels.EventSource | Mapeamento direto do campo de registro bruto. |

| Records.1.eventTime | metadata.event_timestamp | Mapeamento direto do campo de registro bruto, analisado como um carimbo de data/hora ISO8601. |

| Records.1.eventVersion | metadata.product_version | Mapeamento direto do campo de registro bruto. |

| Records.1.managementEvent | additional.fields.ManagementEvent .value.string_value |

Mapeamento direto do campo de registro bruto, convertido em uma string. |

| Records.1.readOnly | additional.fields.ReadOnly .value |

Precisa de mais ajuda? Receba respostas de membros da comunidade e profissionais do Google SecOps.