收集 AWS CloudTrail 日志

本文档详细介绍了配置将 AWS CloudTrail 日志和上下文数据注入 Google Security Operations 的步骤。这些步骤也适用于将其他 AWS 服务(例如 AWS GuardDuty、AWS VPC Flow、AWS CloudWatch 和 AWS Security Hub)的日志提取到 Chronicle 中。

为了注入事件日志,该配置会将 CloudTrail 日志引导至 Amazon Simple Storage Service (Amazon S3) 存储桶。您可以选择 Amazon Simple Queue Service (Amazon SQS) 或 Amazon S3 作为 Feed 来源类型。

本文档的第一部分简要介绍了使用 Amazon S3 作为 Feed 来源类型注入日志的步骤;最好是将 Amazon S3 与 Amazon SQS 搭配使用作为 Feed 来源类型。

第二部分提供了有关使用 Amazon S3 作为 Feed 来源类型的更详细步骤和屏幕截图。本部分未介绍 Amazon SQS。

第三部分介绍了如何为主机、服务、VPC 网络和用户注入 AWS 情境数据。

使用或不使用 SQS 从 S3 注入日志的基本步骤

本部分介绍了将 AWS CloudTrail 日志提取到 Google SecOps 实例的基本步骤。这些步骤介绍了如何使用 Amazon S3 作为 Feed 来源类型,并将 Amazon SQS 作为 Feed 来源类型(或者也可以选择使用 Amazon S3 作为 Feed 来源类型)来实现此目的。

配置 AWS CloudTrail 和 S3

在此过程中,您将配置 AWS CloudTrail 日志以写入 S3 存储桶。

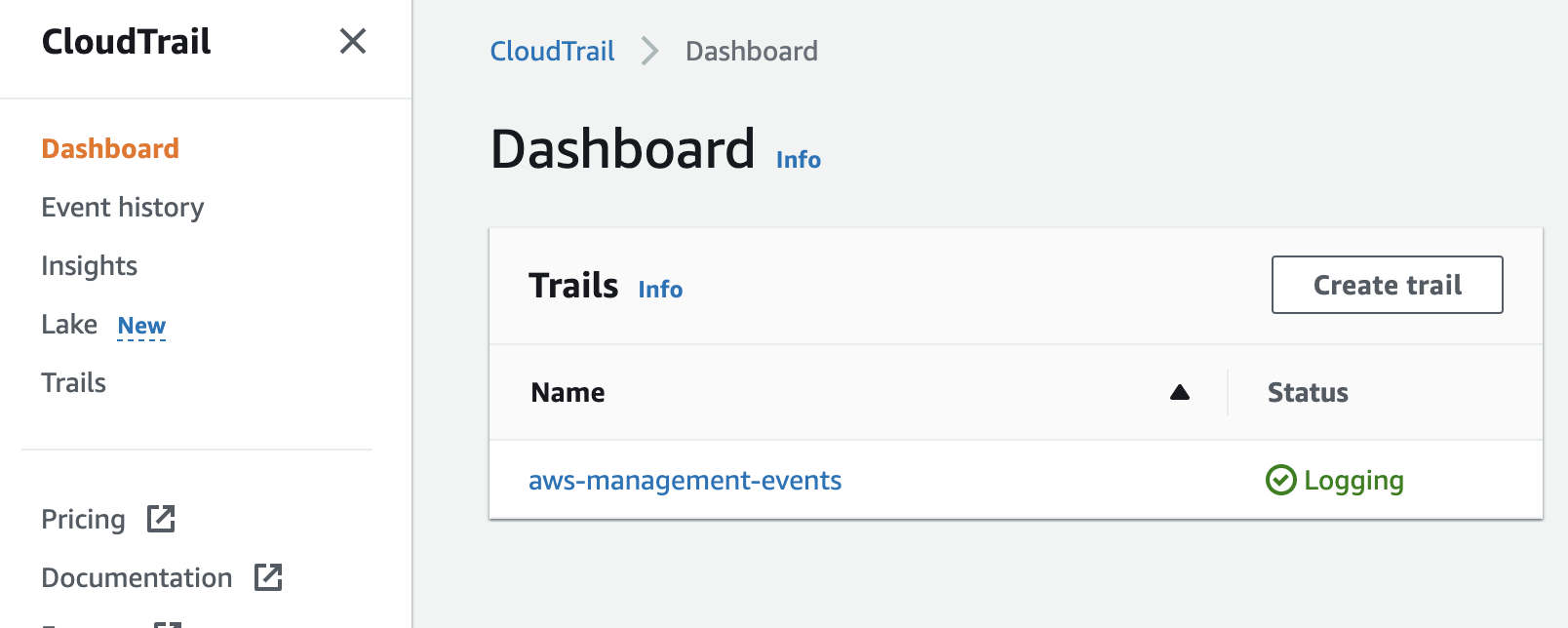

- 在 AWS 控制台中,搜索 CloudTrail。

- 点击 Create trail。

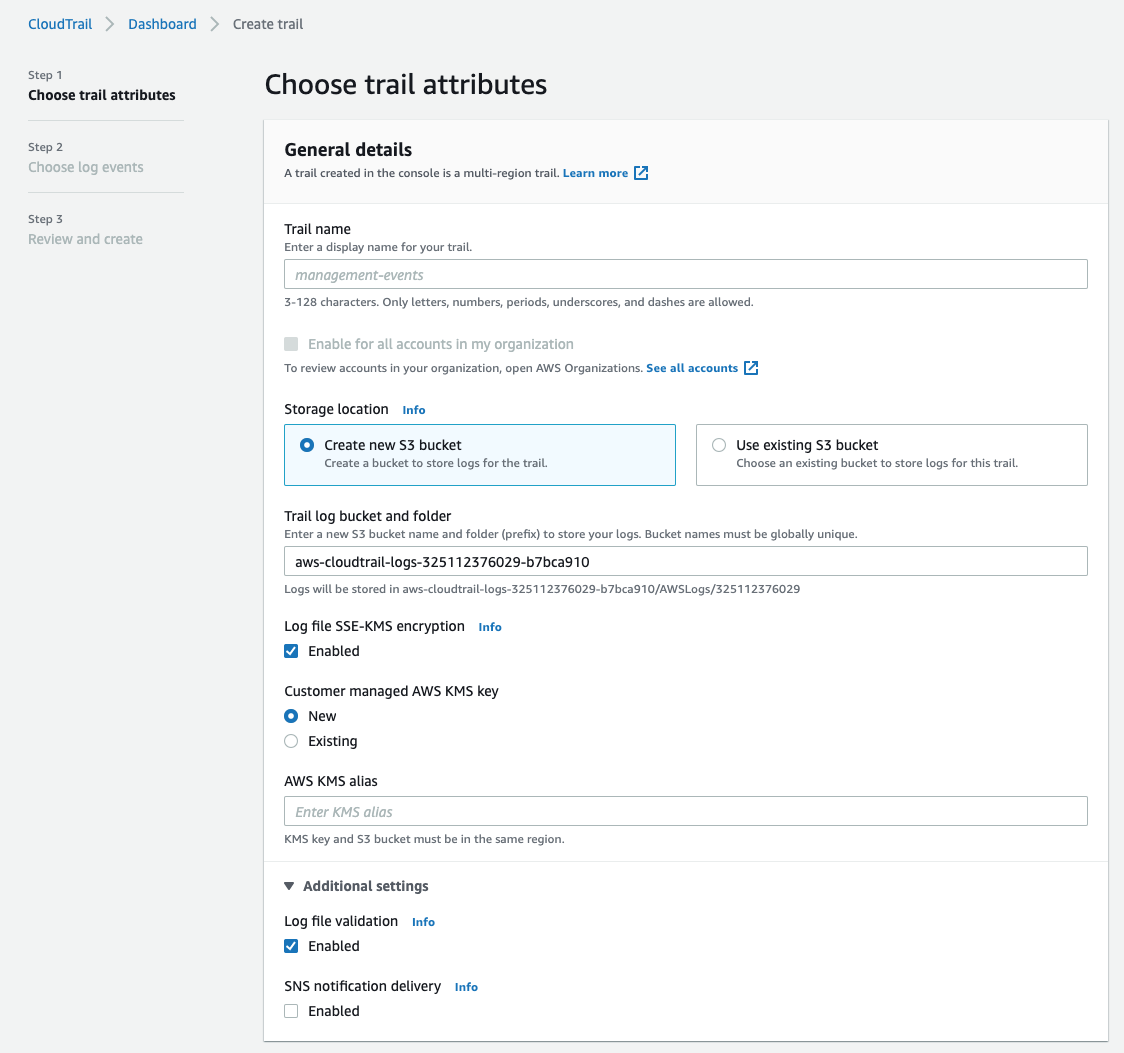

- 提供跟踪名称。

- 选择 Create new S3 bucket。您也可以选择使用现有的 S3 存储桶。

- 提供 AWS KMS 别名,或选择现有的 AWS KMS 密钥。

- 您可以将其他设置保留为默认值,然后点击 Next。

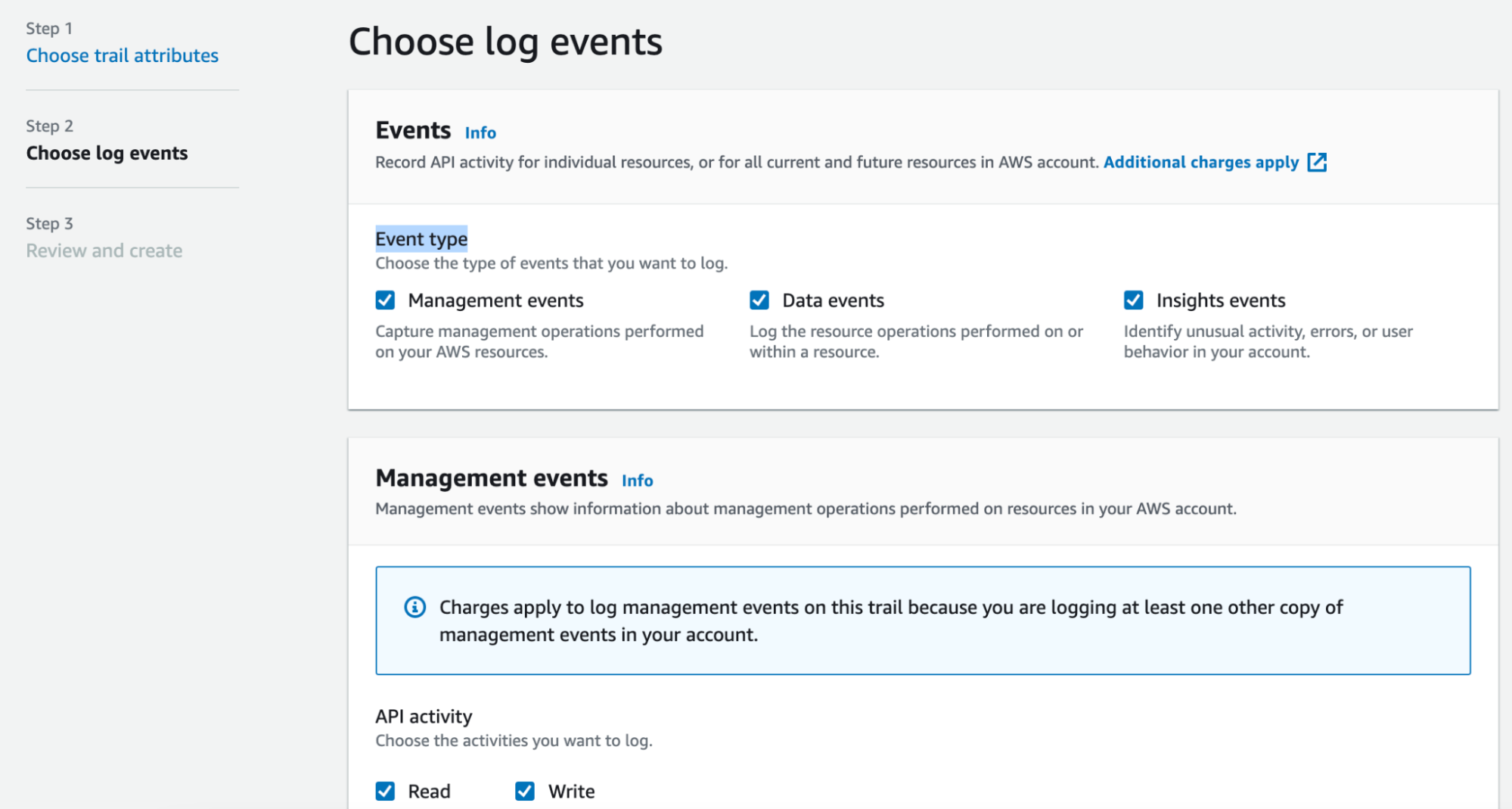

- 选择事件类型,根据需要添加数据事件,然后点击下一步。

- 在检查并创建中检查设置,然后单击创建跟踪。

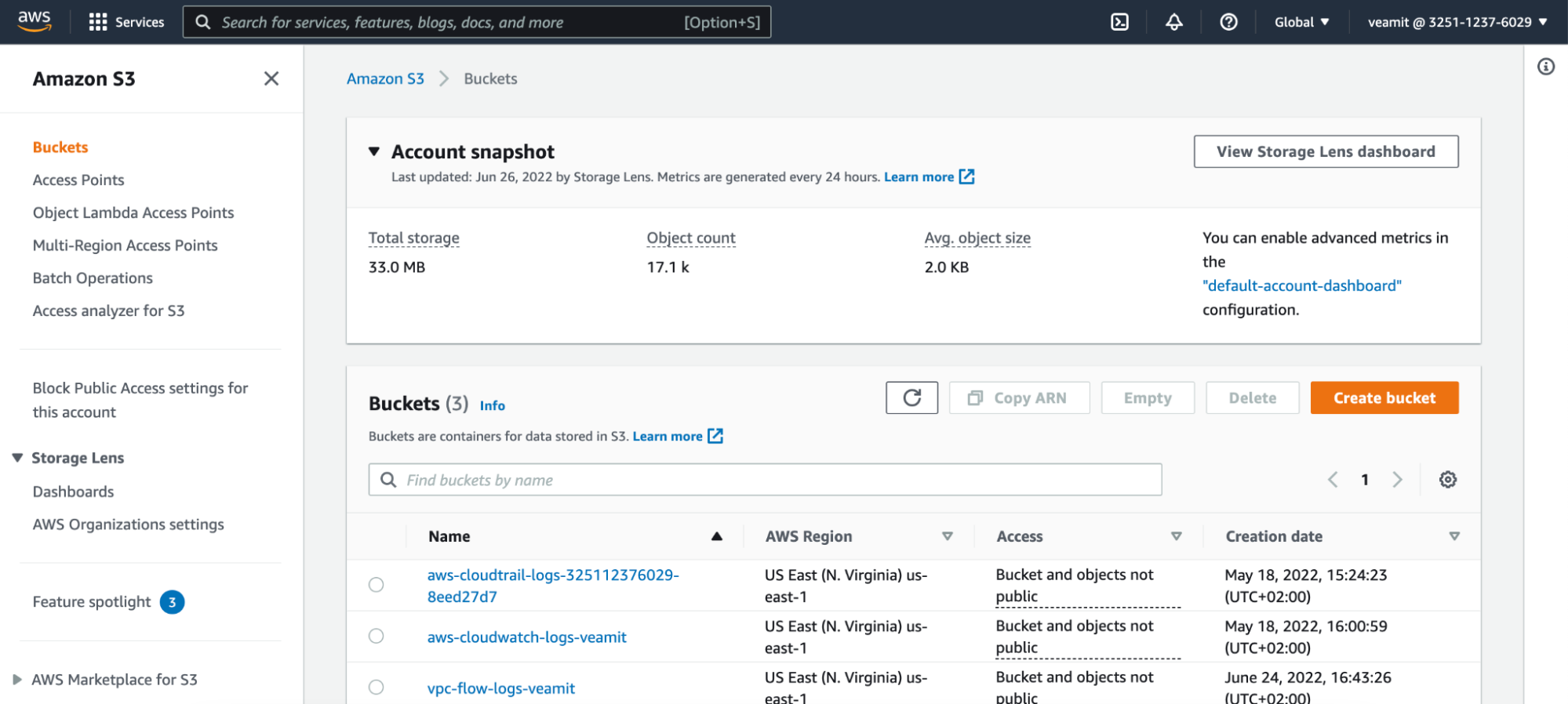

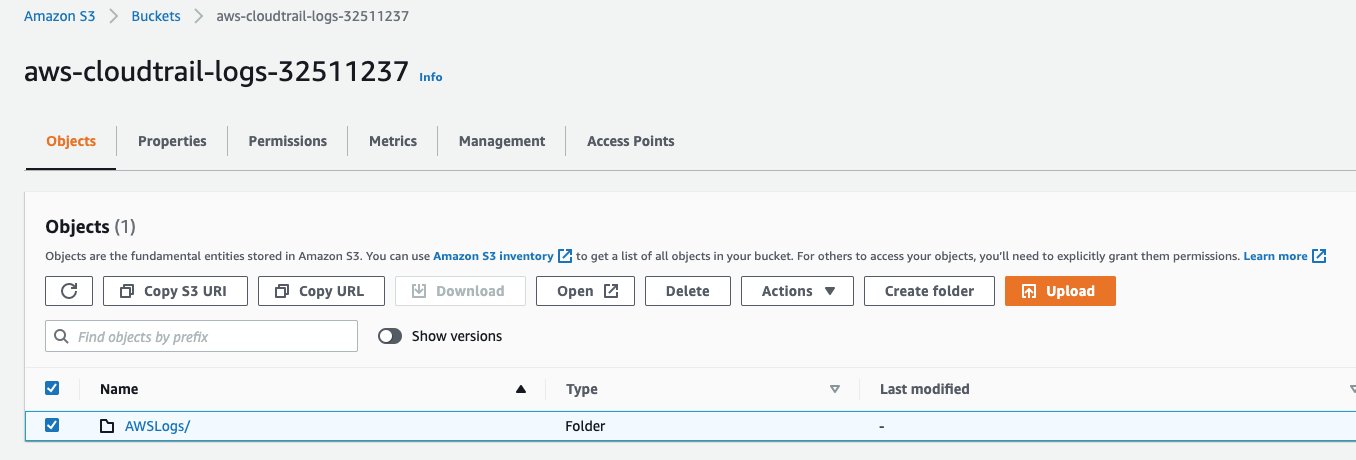

- 在 AWS 控制台中,搜索 Amazon S3 Buckets。

- 点击新创建的日志存储桶,然后选择文件夹 AWSLogs。然后点击复制 S3 URI 并保存,以便在后面的步骤中使用。

创建 SQS 队列

建议使用 SQS 队列。如果您使用 SQS 队列,则必须是标准队列,而不是 FIFO 队列。

如需详细了解如何创建 SQS 队列,请参阅 Amazon SQS 使用入门。

设置向 SQS 队列发送的通知

如果您使用 SQS 队列,请在 S3 存储桶中设置通知,以便写入 SQS 队列。请务必附加访问权限政策。

配置 AWS IAM 用户

配置一个 AWS IAM 用户,Google SecOps 将使用该用户访问 SQS 队列(如果使用)和 S3 存储桶。

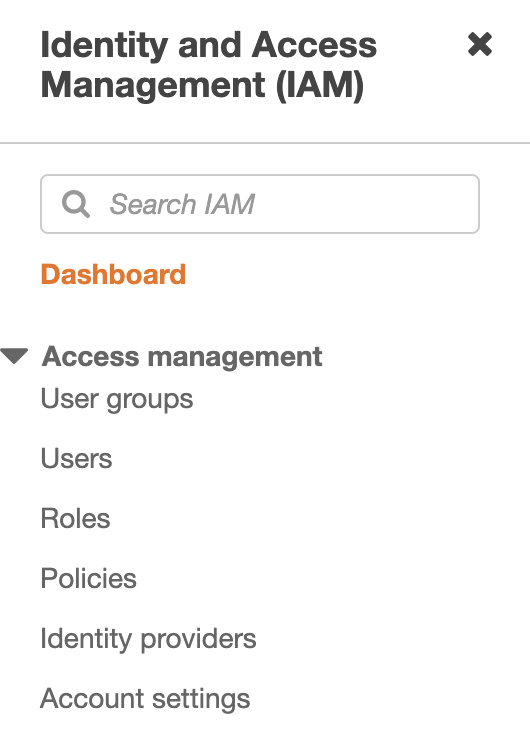

- 在 AWS 控制台中,搜索 IAM。

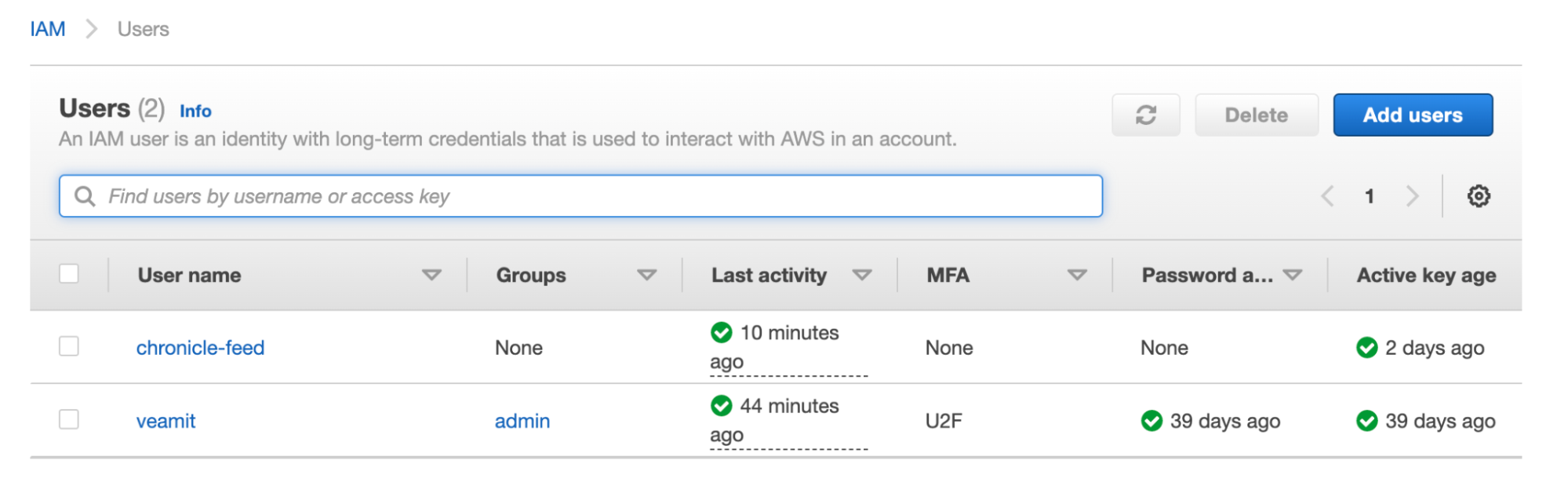

- 点击用户,然后在以下屏幕中点击添加用户。

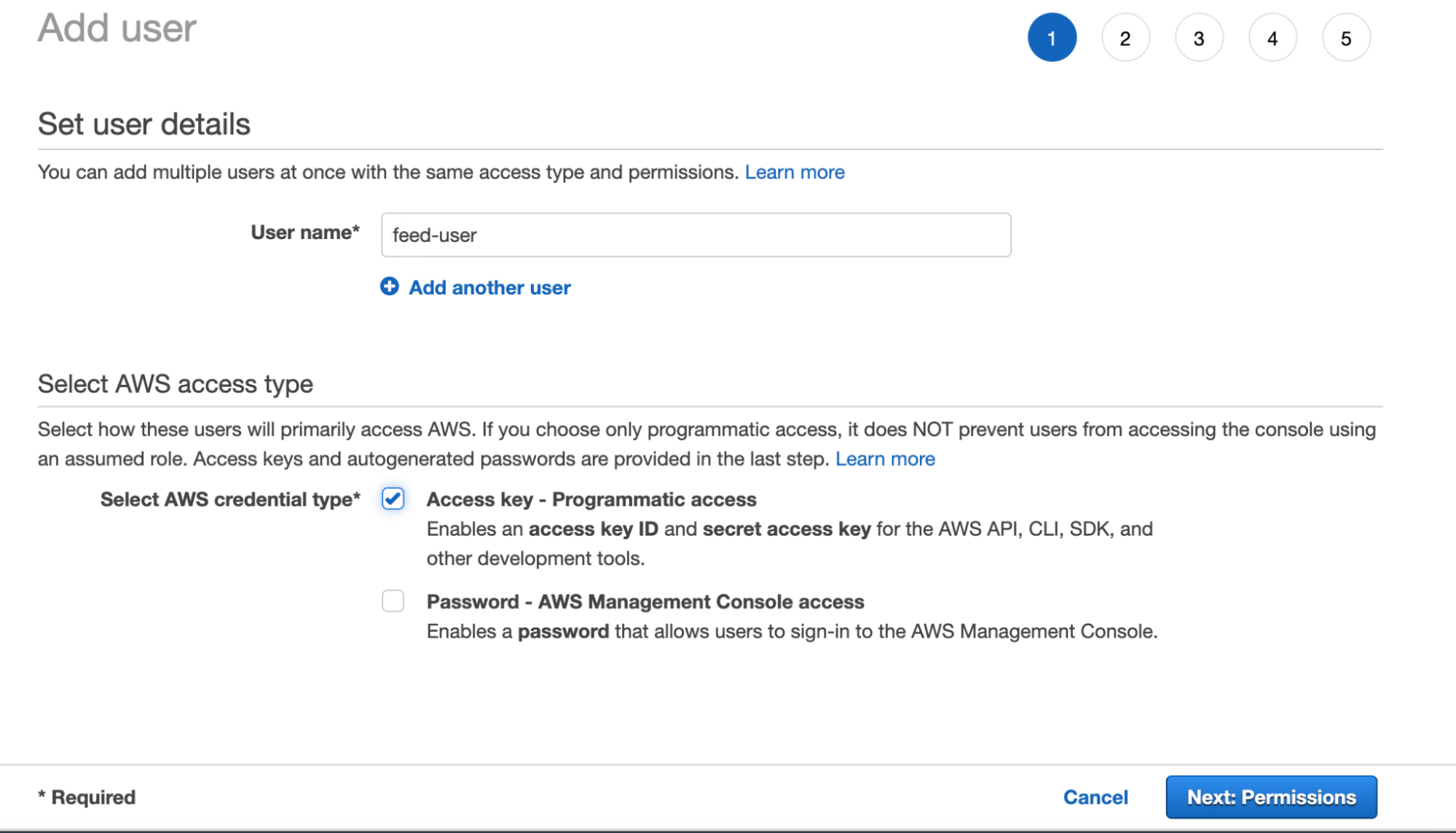

- 为用户提供一个名称(例如 chronicle-feed-user),对于选择 AWS 凭据类型,选择访问密钥 - 程序化访问,然后点击下一步:权限。

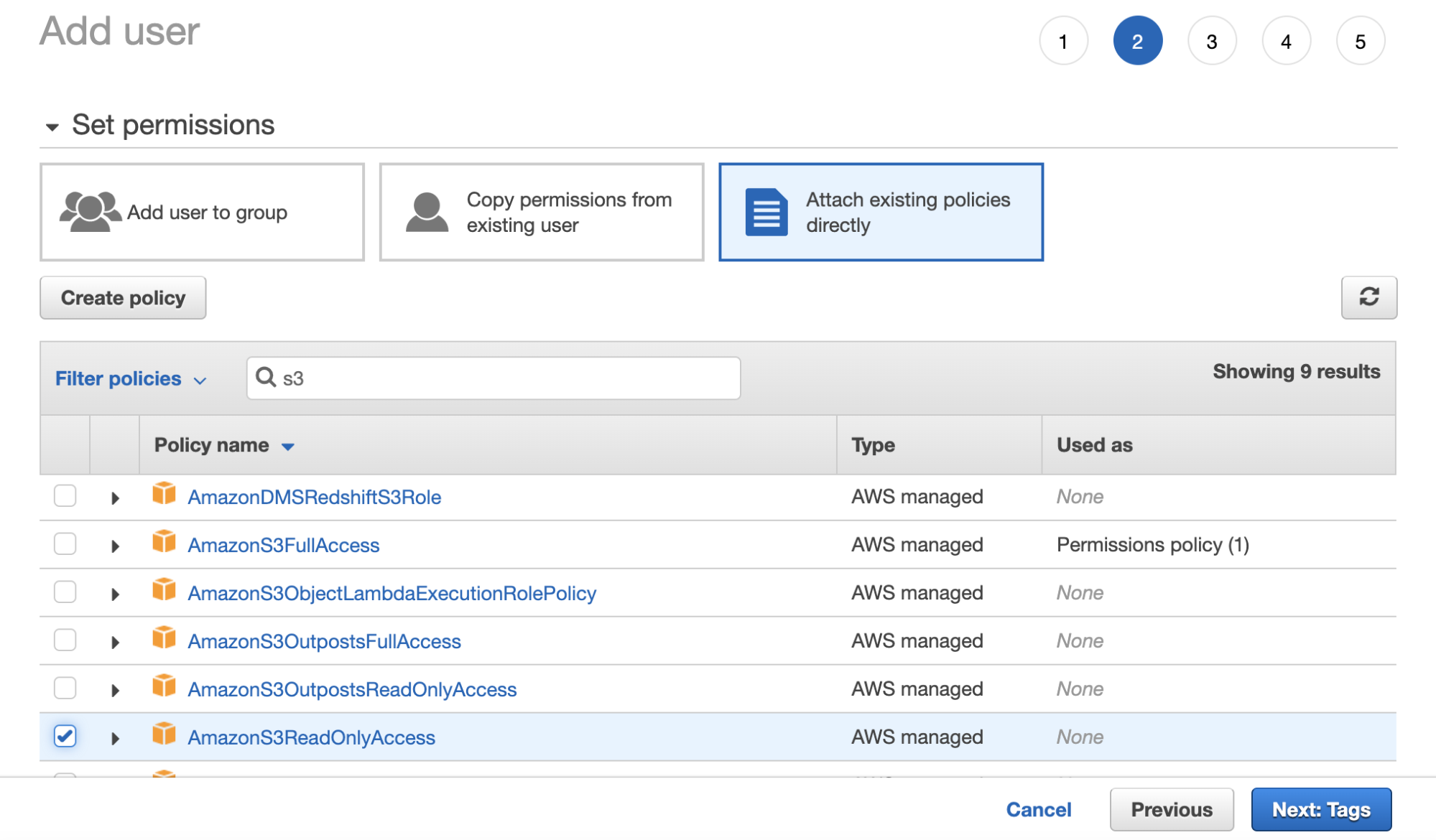

- 在下一步中,选择 Attach existing policies directly,然后根据需要选择 AmazonS3ReadOnlyAccess 或 AmazonS3FullAccess。如果 Google SecOps 在读取日志后应清理 S3 存储分区,则将使用 AmazonS3FullAccess,以优化 AWS S3 存储费用。

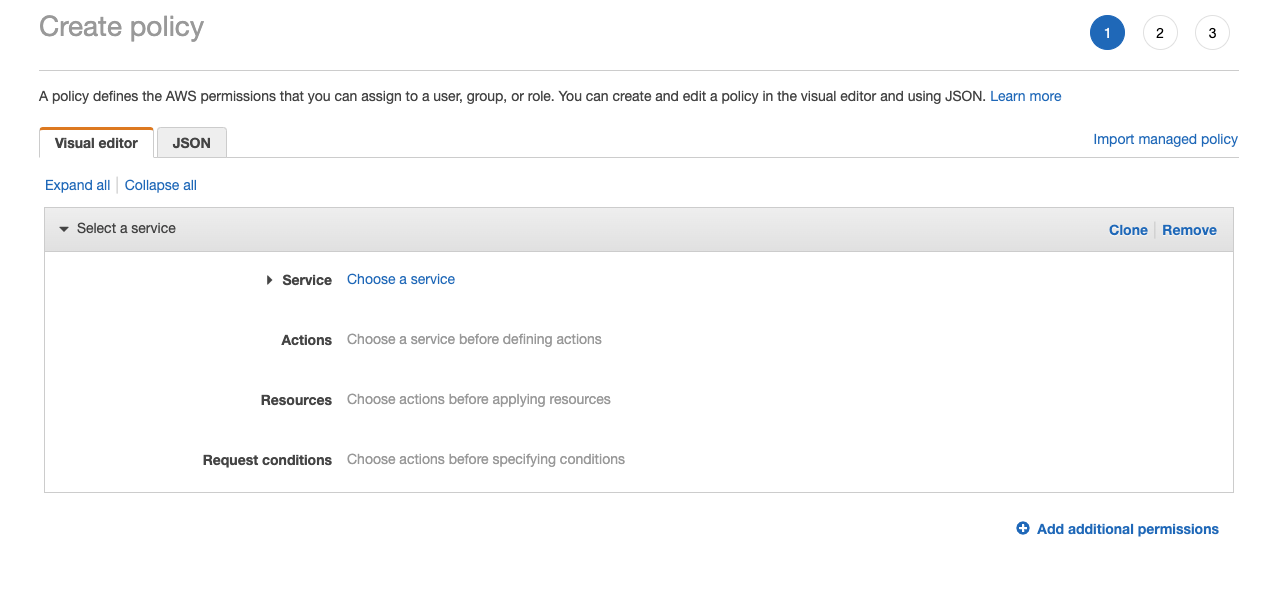

- 作为上一步的建议替代步骤,您可以通过创建自定义政策进一步限制为仅可访问指定的 S3 存储桶。点击Create policy,然后按照 AWS 文档创建自定义政策。

- 应用政策时,请务必添加

sqs:DeleteMessage。如果未将sqs:DeleteMessage权限附加到 SQS 队列,Google SecOps 将无法删除消息。所有消息都会在 AWS 端累积,这会导致 Google SecOps 反复尝试传输相同的文件,从而导致延迟。 - 点击 Next: Tags。

- 添加任何所需标记,然后依次点击 Next > Review。

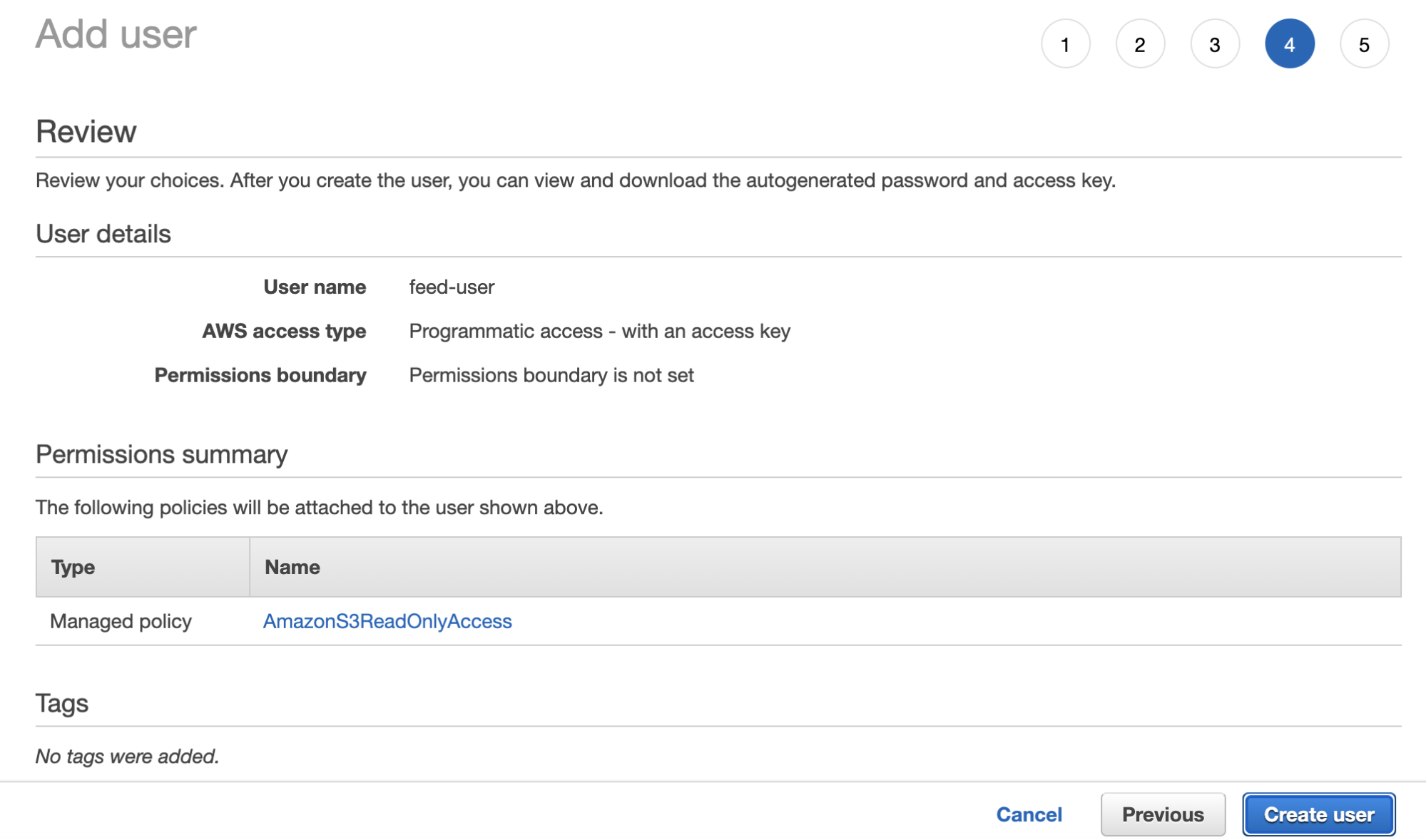

- 检查配置,然后点击 Create user。

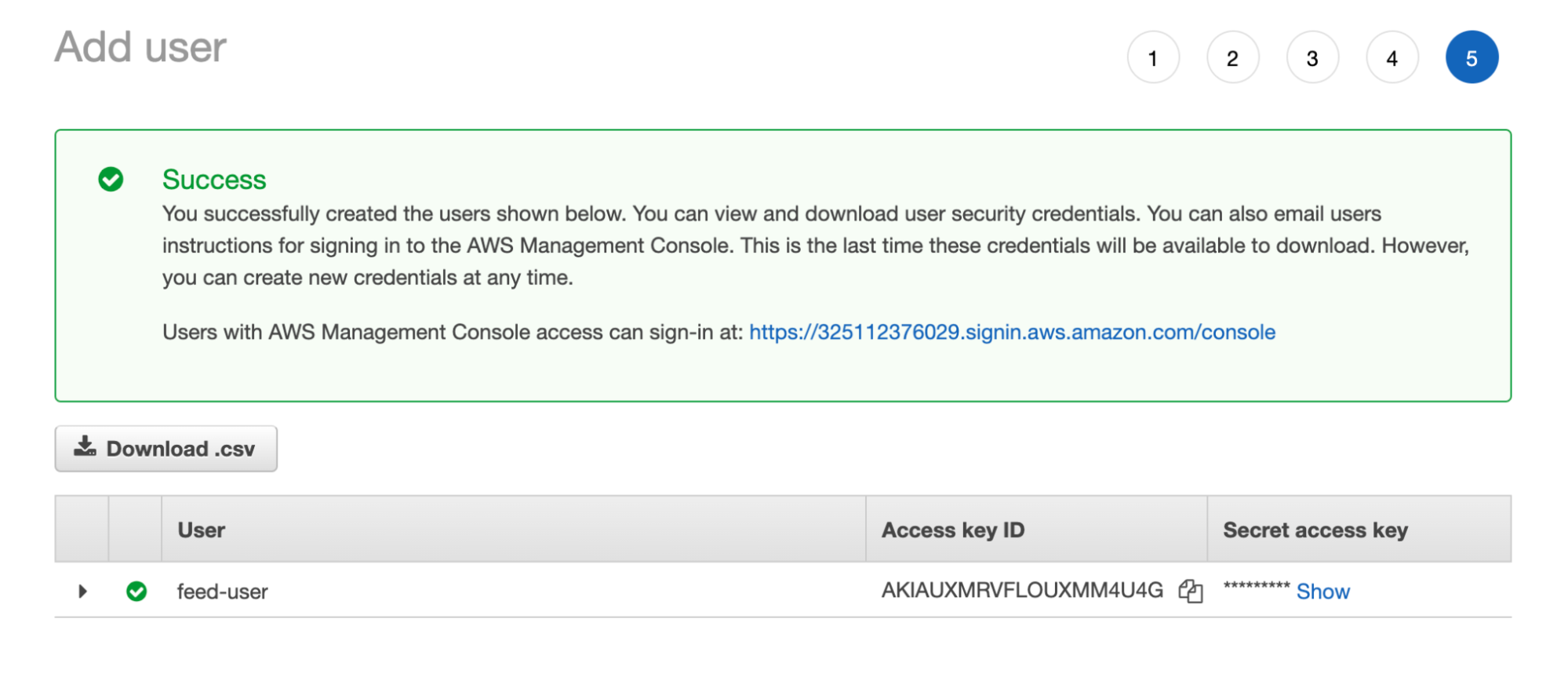

- 复制已创建用户的 Access key ID 和 Secret access key,以便在下一步中使用。

设置 Feed

您可以通过以下两个不同的入口点在 Google SecOps 平台中设置 Feed:

- SIEM 设置 > Feed

- 内容中心 > 内容包

依次选择 SIEM 设置 > Feed,设置 Feed

完成上述步骤后,请创建一个 Feed,以便将 AWS 日志从 Amazon S3 存储桶注入到 Google SecOps 实例中。如果您不使用 SQS 队列,请在以下步骤中为 Feed 来源类型选择 Amazon S3,而不是 Amazon SQS。

如需为此产品系列中的不同日志类型配置多个 Feed,请参阅按产品配置 Feed。

如需配置单个 Feed,请按以下步骤操作:

- 依次前往 SIEM 设置 > Feed。

- 点击添加新 Feed。

- 在下一页上,点击配置单个 Feed。

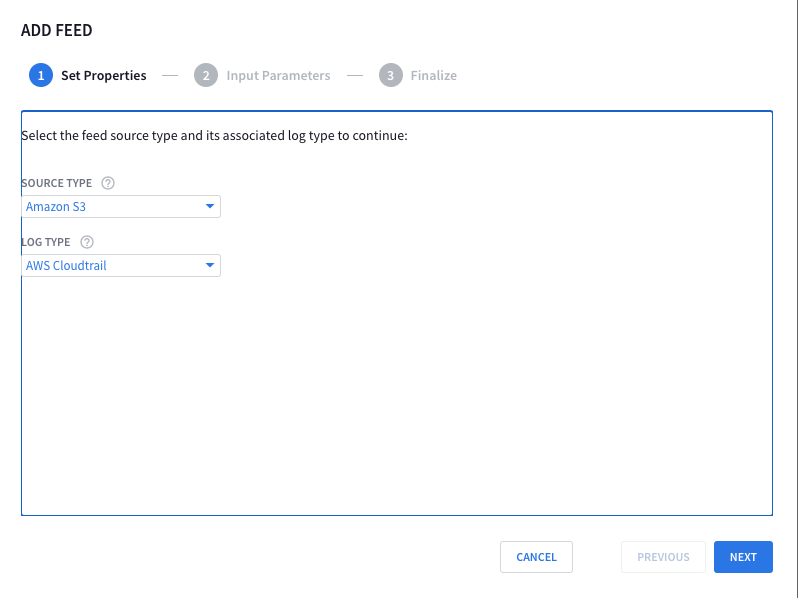

- 在来源类型对话框中,选择 Amazon S3。

- 在 Log Type 菜单中,选择 AWS CloudTrail(或其他 AWS 服务)。

- 点击下一步。

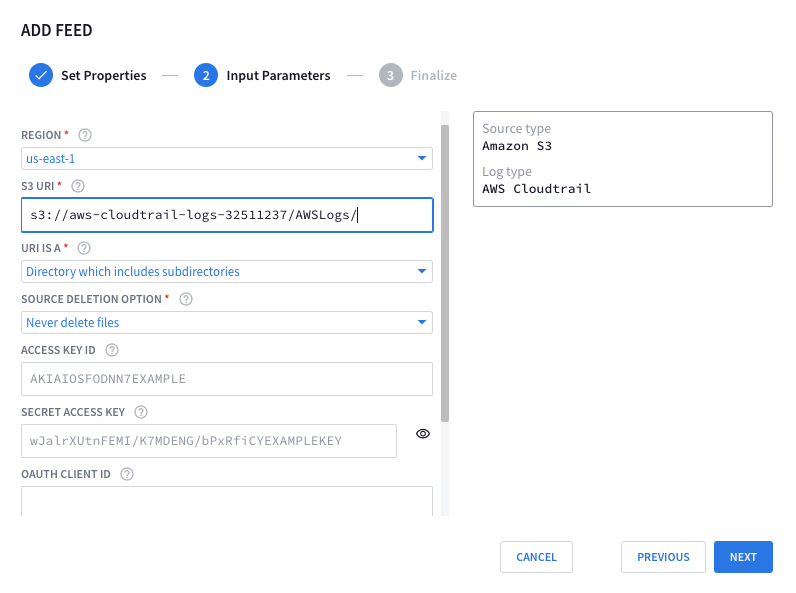

在相应字段中输入 Feed 的输入参数。

如果 Feed 来源类型为 Amazon S3,请执行以下操作:选择区域并提供您之前复制的 Amazon S3 存储桶的 S3 URI。您还可以使用该变量附加 S3 URI。

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/对于 URI IS A,请选择目录(包括子目录)。在来源删除选项下选择适当的选项。确保该角色与您之前创建的 IAM 用户账号的权限相匹配。

提供您之前创建的 IAM 用户账号的访问密钥 ID 和私有访问密钥。

点击 Next 和 Finish。

通过内容中心设置 Feed

您可以在 Google SecOps 中使用 Amazon SQS(首选)或 Amazon S3 配置提取 Feed。

为以下字段指定值:

- 区域:输入您之前复制的 Amazon S3 存储桶的 S3 URI。您还可以使用该变量附加 S3 URI。

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/ - URI IS A:选择目录(包括子目录)。

- 来源删除选项:选择与之前创建的 IAM 用户账号的权限相匹配的适当选项。

- 提供您之前创建的 IAM 用户账号的访问密钥 ID 和私有访问密钥。

高级选项

- Feed 名称:用于标识 Feed 的预先填充值。

- 来源类型:用于将日志收集到 Google SecOps 的方法。

- 资产命名空间:与 Feed 关联的命名空间。

- 提取标签:应用于此 Feed 中的所有事件的标签。

从 S3 注入日志的详细步骤

配置 AWS CloudTrail(或其他服务)

完成以下步骤以配置 AWS CloudTrail 日志,使得这些日志写入之前创建的 AWS S3 存储桶:

- 在 AWS 控制台中,搜索 CloudTrail。

点击 Create trail。

提供跟踪名称。

选择 Create new S3 bucket。您也可以选择使用现有的 S3 存储桶。

提供 AWS KMS 别名,或选择现有的 AWS KMS 密钥。

您可以将其他设置保留为默认值,然后点击 Next。

选择事件类型,根据需要添加数据事件,然后点击下一步。

在检查并创建中检查设置,然后单击创建跟踪。

在 AWS 控制台中,搜索 Amazon S3 Buckets。

点击新创建的日志存储桶,然后选择文件夹 AWSLogs。然后点击复制 S3 URI 并保存,以便在后面的步骤中使用。

配置 AWS IAM 用户

在此步骤中,我们将配置一名 AWS IAM 用户,Google SecOps 将使用该用户从 AWS 获取日志 Feed。

在 AWS 控制台中,搜索 IAM。

点击用户,然后在以下屏幕中点击添加用户。

为用户提供一个名称(例如 chronicle-feed-user),对于选择 AWS 凭据类型,选择访问密钥 - 程序化访问,然后点击下一步:权限。

在下一步中,选择 Attach existing policies directly,然后根据需要选择 AmazonS3ReadOnlyAccess 或 AmazonS3FullAccess。如果 Google SecOps 在读取日志后应清理 S3 存储分区,则将使用 AmazonS3FullAccess,以优化 AWS S3 存储费用。点击下一步:标记。

作为上一步的建议替代步骤,您可以通过创建自定义政策进一步限制为仅可访问指定的 S3 存储桶。点击Create policy,然后按照 AWS 文档创建自定义政策。

添加任何所需标记,然后依次点击 Next > Review。

检查配置,然后点击 Create user。

复制已创建用户的 Access key ID 和 Secret access key,以便在下一步中使用。

在 Google SecOps 中配置 Feed 以注入 AWS 日志

- 前往 Google Security Operations 设置,然后点击 Feed。

- 点击新增。

- 选择 Amazon S3 作为 Feed 来源类型。

- 对于日志类型,选择 AWS CloudTrail(或其他 AWS 服务)。

- 点击下一步。

选择区域并提供您之前复制的 Amazon S3 存储桶的 S3 URI。此外,您可以将以下内容附加到 S3 URI:

{{datetime("yyyy/MM/dd","+8H")}}如以下示例所示,这样 Google SecOps 每次都只扫描特定日期的日志:

s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd","+8H")}}/在 URI IS A 下,选择目录(包括子目录)。在来源删除选项下选择适当的选项,这应与我们之前创建的 IAM 用户账号的权限相匹配。

提供我们之前创建的 IAM 用户账号的访问密钥 ID 和私有访问密钥。

点击下一步,然后点击完成。

注入 AWS 情境数据的步骤

如需注入与 AWS 实体(例如主机、实例和用户)相关的上下文数据,请为以下各类日志创建 Feed,并按说明和注入标签进行列出:

- AWS EC2 主机 (

AWS_EC2_HOSTS) - AWS EC2 实例 (

AWS_EC2_INSTANCES) - AWS EC2 VPC (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

如需为每种日志类型创建 Feed,请执行以下操作:

- 在导航栏中,依次选择 SIEM 设置 > Feed。

- 在 Feed(Feed)页面上,点击 Add New Feed(添加新 Feed)。系统随即会显示添加 Feed 对话框。

- 在来源类型菜单中,选择第三方 API。

- 在日志类型菜单中,选择 AWS EC2 主机。

- 点击下一步。

- 在相应字段中输入 Feed 的输入参数。

- 点击下一步,然后点击完成。

如需详细了解如何为每种日志类型设置 Feed,请参阅以下 Feed 管理文档:

- AWS EC2 主机 (

AWS_EC2_HOSTS) - AWS EC2 实例 (

AWS_EC2_INSTANCES) - AWS EC2 VPC (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

如需了解如何创建 Feed 的一般信息,请参阅 Feed 管理用户指南或 Feed 管理 API。

字段映射参考文档

此解析器代码会处理采用 JSON 格式的 AWS CloudTrail 日志。它首先提取并构建原始日志消息,然后迭代“Records”数组中的每条记录,将单个事件标准化为与多事件相同的格式。最后,它会将提取的字段映射到 Google Security Operations UDM 架构,通过额外的上下文和安全相关信息来丰富数据。

UDM 映射表

| 日志字段 | UDM 映射 | 逻辑 |

|---|---|---|

| Records.0.additionalEventData .AuthenticationMethod |

additional.fields .AuthenticationMethod.value.string_value |

从原始日志字段直接映射。 |

| Records.0.additionalEventData .CipherSuite |

additional.fields .CipherSuite.value.string_value |

从原始日志字段直接映射。 |

| Records.0.additionalEventData .LoginTo |

additional.fields .LoginTo.value.string_value |

从原始日志字段直接映射。 |

| Records.0.additionalEventData .MFAUsed |

extensions.auth.auth_details | 如果值为“是”,则 UDM 字段会设置为“MFAUsed: Yes”。否则,将其设置为“MFAUsed: No”。 |

| Records.0.additionalEventData .MobileVersion |

additional.fields .MobileVersion.value.string_value |

从原始日志字段直接映射。 |

| Records.0.additionalEventData .SamlProviderArn |

additional.fields .SamlProviderArn.value.string_value |

从原始日志字段直接映射。 |

| Records.0.additionalEventData .SignatureVersion |

additional.fields .SignatureVersion.value.string_value |

从原始日志字段直接映射。 |

| Records.0.additionalEventData .bytesTransferredIn |

network.received_bytes | 从原始日志字段直接映射,转换为无符号整数。 |

| Records.0.additionalEventData .bytesTransferredOut |

network.sent_bytes | 从原始日志字段直接映射,转换为无符号整数。 |

| Records.0.additionalEventData .x-amz-id-2 |

additional.fields .x-amz-id-2.value.string_value |

从原始日志字段直接映射。 |

| Records.0.awsRegion | principal.location.name | 从原始日志字段直接映射。 |

| Records.0.awsRegion | target.location.name | 从原始日志字段直接映射。 |

| Records.0.errorCode | security_result.rule_id | 从原始日志字段直接映射。 |

| Records.0.errorMessage | security_result.description | UDM 字段设置为“原因:”与原始日志字段中的值串联。 |

| Records.0.eventCategory | security_result.category_details | 从原始日志字段直接映射。 |

| Records.0.eventID | metadata.product_log_id | 从原始日志字段直接映射。 |

| Records.0.eventName | metadata.product_event_type | 从原始日志字段直接映射。 |

| Records.0.eventName | _metadata.event_type | 根据原始日志字段的值进行映射。如需了解具体映射,请参阅解析器代码。 |

| Records.0.eventSource | target.application | 从原始日志字段直接映射。 |

| Records.0.eventSource | metadata.ingestion_labels.EventSource | 从原始日志字段直接映射。 |

| Records.0.eventTime | metadata.event_timestamp | 从原始日志字段直接映射,解析为 ISO8601 时间戳。 |

| Records.0.eventVersion | metadata.product_version | 从原始日志字段直接映射。 |

| Records.0.managementEvent | additional.fields.ManagementEvent .value.string_value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.readOnly | additional.fields.ReadOnly .value.string_value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.recipientAccountId | principal.user.group_identifiers | 从原始日志字段直接映射。 |

| Records.0.recipientAccountId | target.resource.attribute .labels.Recipient Account Id.value |

从原始日志字段直接映射。 |

| Records.0.requestID | target.resource.attribute .labels.Request ID.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters | target.resource.attribute .labels |

requestParameters 中的各种字段会映射到目标资源属性中的标签。如需了解具体映射,请参阅解析器代码。 |

| Records.0.requestParameters> .AccessControlPolicy.AccessControlList .Grant.0.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.1.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.2.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.3.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.4.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters.accessKeyId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.allocationId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.associationId | target.resource.attribute .labels.requestParameters associationId.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.certificateId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters .configurationRecorder.name |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters .configurationRecorderName |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters .createVolumePermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .createVolumePermission.add.items.0.userId |

target.resource.attribute .labels.Add Items UserId.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .createVolumePermission.remove.items.0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.detectorId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.destinationId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.directoryId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.documentName | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.egress | target.resource.attribute .labels.requestParameters egress.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.emailIdentity | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.enabled | target.resource.attribute .labels.Request Enabled.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .filterSet.items.0 .valueSet.items.0.value |

target.resource.attribute .labels.requestParameters .filterSet.items.0.valueSet .items.0.value.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.functionName | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters .granteePrincipal |

principal.hostname | 从原始日志字段直接映射。 |

| Records.0.requestParameters .granteePrincipal |

principal.asset.hostname | 从原始日志字段直接映射。 |

| Records.0.requestParameters.groupId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.groupName | target.group.group_display_name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.imageId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.instanceId | target.resource_ancestors.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters .instanceProfileName |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.instanceType | target.resource.attribute .labels.Instance Type.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .instancesSet.items.0.instanceId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters .instancesSet.items.0.maxCount |

target.resource.attribute .labels.Instance Set Max Count.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .instancesSet.items.0.minCount |

target.resource.attribute .labels.Instance Set Min Count.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters .ipPermissions.items.0 .ipRanges.items.0.cidrIp |

target.resource.attribute .labels.ipPermissions cidrIp.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .ipPermissions.items.0 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .ipPermissions.items.1 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.keyId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters. launchPermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters. launchPermission.add.items .0.organizationalUnitArn |

target.resource.attribute.labels .Add Items OrganizationalUnitArn .value |

从原始日志字段直接映射。 |

| Records.0.requestParameters. launchPermission.add.items .0.userId |

target.resource.attribute .labels.Add Items UserId.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters. launchPermission.remove.items .0.organizationalUnitArn |

target.resource.attribute.labels .Remove Items OrganizationalUnitArn .value |

从原始日志字段直接映射。 |

| Records.0.requestParameters. launchPermission.remove.items .0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.loadBalancerArn | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.logGroupIdentifier | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.logGroupName | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.name | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.name | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.networkAclId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters .networkInterfaceId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.parentId | target.resource_ancestors.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.policyArn | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters .policyArns.0.arn |

target.resource.attribute .labels.Policy ARN 0.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .policyArns.1.arn |

target.resource.attribute .labels.Policy ARN 1.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.policyName | target.resource.attribute .permissions.name |

从原始日志字段直接映射。 |

| Records.0.requestParameters.policyName | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.principalArn | principal.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.publicKeyId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.RegionName | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.RegionName | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.roleName | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.sAMLProviderArn | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.secretId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.serialNumber | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters .serviceSpecificCredentialId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.sendingEnabled | target.resource.attribute .labels.Request Sending Enabled.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.requestParameters.snapshotId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.sSHPublicKeyId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.stackName | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.status | target.resource.attribute .labels.Request Parameter Status.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.subnetId | target.resource.attribute .labels.Subnet Id.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .targets.0.InstanceIds |

target.resource.attribute .labels.requestParameters.targets .0.InstanceIds.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters .targets.0.key |

target.resource.attribute .labels.requestParameters.targets.0.key.value |

从原始日志字段直接映射。 |

| Records.0.requestParameters.trailName | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.requestParameters.userName | target.user.userid | 从原始日志字段直接映射。 |

| Records.0.requestParameters.volumeId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.requestParameters.withDecryption | security_result.detection_fields .withDecryption.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.responseElements | target.resource.attribute.labels | responseElements 中的各种字段会映射到目标资源属性中的标签。如需了解具体映射,请参阅解析器代码。 |

| Records.0.responseElements.accessKey.accessKeyId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.accessKey.status | target.resource.attribute .labels.Response Access Key Status.value |

从原始日志字段直接映射。 |

| Records.0.responseElements.accessKey.userName | target.user.userid | 从原始日志字段直接映射。 |

| Records.0.responseElements.allocationId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .certificate.certificateId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .certificate.status |

target.resource.attribute .labels.Certificate Status.value |

从原始日志字段直接映射。 |

| Records.0.responseElements .certificate.userName |

target.user.userid | 从原始日志字段直接映射。 |

| Records.0.responseElements .credentials.accessKeyId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .credentials.sessionToken |

security_result.detection_fields .sessionToken.value |

从原始日志字段直接映射。 |

| Records.0.responseElements .createAccountStatus.accountId |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | 从原始日志字段直接映射。 |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | 从原始日志字段直接映射。 |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | 从原始日志字段直接映射。 |

| Records.0.responseElements .createCollectionDetail.arn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .createCollectionDetail.id |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .deleteCollectionDetail.id |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.description | target.resource.attribute .labels.Response Elements Description.value |

从原始日志字段直接映射。 |

| Records.0.responseElements.destinationId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.detectorId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.directoryId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .domainStatus.aRN |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .domainStatus.domainId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .federatedUser.arn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .federatedUser.federatedUserId |

target.user.userid | 从原始日志字段直接映射。 |

| Records.0.responseElements .firewall.firewallArn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .firewall.firewallId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .firewall.firewallName |

target.resource.attribute .labels.Firewall Name.value |

从原始日志字段直接映射。 |

| Records.0.responseElements .flowLogIdSet.item |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.functionArn | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .group.arn |

target.group.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .group.groupName |

target.group.group_display_name | 从原始日志字段直接映射。 |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .image.imageId.imageDigest |

src.file.sha256 | UDM 字段设置为原始日志字段中“sha256:”后面的值。 |

| Records.0.responseElements .image.imageManifestMediaType |

src.file.mime_type | 从原始日志字段直接映射。 |

| Records.0.responseElements.instanceArn | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .instanceProfile.arn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .instancesSet.items.0.instanceId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.keyId | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .keyMetadata.arn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .keyMetadata.encryptionAlgorithms |

security_result.detection_fields .encryptionAlgorithm.value |

UDM 字段会设置为原始日志字段中数组中每个元素的值。 |

| Records.0.responseElements .keyMetadata.keyId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.keyPairId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .listeners.0.listenerArn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .listeners.0.loadBalancerArn |

target.resource.ancestors.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .loadBalancers.0.loadBalancerArn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements.newAssociationId | target.resource.attribute.labels .responseElements newAssociationId.value |

从原始日志字段直接映射。 |

| Records.0.responseElements.packedPolicySize | security_result.detection_fields .packedPolicySize.value |

从原始日志字段直接映射,转换为字符串。 |

| Records.0.responseElements .publicKey.publicKeyId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.sAMLProviderArn | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .sSHPublicKey.sSHPublicKeyId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .sSHPublicKey.status |

target.resource.attribute .labels.SSH Public Key Status.value |

从原始日志字段直接映射。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.groupId |

security_result.rule_labels.Group Id.value | 从原始日志字段直接映射。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.ipProtocol |

network.ip_protocol | 从原始日志字段直接映射,转换为大写。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.isEgress |

network.direction | 如果值为“false”,则 UDM 字段会设置为“INBOUND”。否则,该值会设置为“OUTBOUND”。 |

| Records.0.responseElements .securityGroupRuleSet.items.0.securityGroupRuleId |

security_result.rule_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .serviceSpecificCredential.serviceName |

target.resource.attribute.labels .Specific Credential ServiceName .value |

从原始日志字段直接映射。 |

| Records.0.responseElements .serviceSpecificCredential.serviceSpecificCredentialId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .serviceSpecificCredential.serviceUserName |

target.resource.attribute.labels .Specific Credential Service UserName .value |

从原始日志字段直接映射。 |

| Records.0.responseElements .serviceSpecificCredential.status |

target.resource.attribute .labels.Specific Credential Status.value |

从原始日志字段直接映射。 |

| Records.0.responseElements .serviceSpecificCredential.userName |

target.user.userid | 从原始日志字段直接映射。 |

| Records.0.responseElements.snapshotId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.stackId | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .tableDescription.tableArn |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .tableDescription.tableId |

target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements.trailARN | target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements .user.arn |

target.user.userid | 从原始日志字段直接映射。 |

| Records.0.responseElements .user.userId |

target.user.product_object_id | 从原始日志字段直接映射。 |

| Records.0.responseElements .user.userName |

target.user.user_display_name | 从原始日志字段直接映射。 |

| Records.0.responseElements .virtualMFADevice.serialNumber |

target.resource.name | 从原始日志字段直接映射。 |

| Records.0.responseElements.volumeId | target.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.resources | target.resource | resources 数组中的第一个元素会映射到目标资源。其他元素会映射到“关于”字段。 |

| Records.0.sharedEventID | additional.fields.SharedEventID .value.string_value |

从原始日志字段直接映射。 |

| Records.0.sourceIPAddress | principal.asset.ip | 从原始日志字段直接映射。 |

| Records.0.sourceIPAddress | principal.ip | 从原始日志字段直接映射。 |

| Records.0.sourceIPAddress | src_ip | 从原始日志字段直接映射。 |

| Records.0.tlsDetails.cipherSuite | network.tls.cipher | 从原始日志字段直接映射。 |

| Records.0.tlsDetails.clientProvidedHostHeader | security_result.detection_fields .clientProvidedHostHeader.value |

从原始日志字段直接映射。 |

| Records.0.tlsDetails.tlsVersion | network.tls.version | 从原始日志字段直接映射。 |

| Records.0.userAgent | network.http.user_agent | 从原始日志字段直接映射。 |

| Records.0.userAgent | network.http.parsed_user_agent | 从原始日志字段直接映射,解析为用户代理字符串。 |

| Records.0.userIdentity.accessKeyId | additional.fields.accessKeyId .value.string_value |

从原始日志字段直接映射。 |

| Records.0.userIdentity.accountId | principal.resource.product_object_id | 从原始日志字段直接映射。 |

| Records.0.userIdentity.accountId | principal.user.group_identifiers | 从原始日志字段直接映射。 |

| Records.0.userIdentity.arn | principal.resource.name | 从原始日志字段直接映射。 |

| Records.0.userIdentity.arn | principal.user.userid | 从原始日志字段直接映射。 |

| Records.0.userIdentity.arn | target.user.attribute .labels.ARN.value |

从原始日志字段直接映射。 |

| Records.0.userIdentity.invokedBy | principal.user.userid | UDM 字段设置为原始日志字段中“.amazonaws.com”前面的值。 |

| Records.0.userIdentity.principalId | principal.user.product_object_id | 从原始日志字段直接映射。 |

| Records.0.userIdentity.principalId | principal.user.attribute .labels.principalId.value |

从原始日志字段直接映射。 |

| Records.0.userIdentity .sessionContext.attributes.mfaAuthenticated |

principal.user.attribute .labels.mfaAuthenticated.value |

从原始日志字段直接映射。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.arn |

target.user.attribute .labels.ARN.value |

从原始日志字段直接映射。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.principalId |

target.user.userid | 从原始日志字段直接映射。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.type |

target.user.attribute .labels.Type.value |

从原始日志字段直接映射。 |

| Records.0.userIdentity .sessionContext.sessionIssuer.userName |

target.user.user_display_name | 从原始日志字段直接映射。 |

| Records.0.userIdentity.type | principal.resource.resource_subtype | 从原始日志字段直接映射。 |

| Records.0.userIdentity.type | principal.resource.type | 从原始日志字段直接映射。 |

| Records.0.userIdentity.userName | principal.user.user_display_name | 从原始日志字段直接映射。 |

| Records.0.userIdentity.userName | src.user.userid | 从原始日志字段直接映射。 |

| Records.0.userIdentity.userName | src.user.user_display_name | 从原始日志字段直接映射。 |

| Records.0.userIdentity.userName | target.user.user_display_name | 从原始日志字段直接映射。 |

| Records.1.additionalEventData .AuthenticationMethod |

additional.fields.AuthenticationMethod .value.string_value |

从原始日志字段直接映射。 |

| Records.1.additionalEventData .CipherSuite |

additional.fields.CipherSuite .value.string_value |

从原始日志字段直接映射。 |

| Records.1.additionalEventData .LoginTo |

additional.fields.LoginTo .value.string_value |

从原始日志字段直接映射。 |

| Records.1.additionalEventData .MFAUsed |

extensions.auth.auth_details | 如果值为“是”,则 UDM 字段会设置为“MFAUsed: Yes”。否则,将其设置为“MFAUsed: No”。 |

| Records.1.additionalEventData .MobileVersion |

additional.fields.MobileVersion .value.string_value |

从原始日志字段直接映射。 |

| Records.1.additionalEventData .SamlProviderArn |

additional.fields.SamlProviderArn .value.string_value |

从原始日志字段直接映射。 |

| Records.1.additionalEventData .SignatureVersion |

additional.fields.SignatureVersion .value.string_value |

从原始日志字段直接映射。 |

| Records.1.additionalEventData .bytesTransferredIn |

network.received_bytes | 从原始日志字段直接映射,转换为无符号整数。 |

| Records.1.additionalEventData .bytesTransferredOut |

network.sent_bytes | 从原始日志字段直接映射,转换为无符号整数。 |

| Records.1.additionalEventData .x-amz-id-2 |

additional.fields.x-amz-id-2 .value.string_value |

从原始日志字段直接映射。 |

| Records.1.awsRegion | principal.location.name | 从原始日志字段直接映射。 |

| Records.1.awsRegion | target.location.name | 从原始日志字段直接映射。 |

| Records.1.errorCode | security_result.rule_id | 从原始日志字段直接映射。 |

| Records.1.errorMessage | security_result.description | UDM 字段设置为“原因:”与原始日志字段中的值串联。 |

| Records.1.eventCategory | security_result.category_details | 从原始日志字段直接映射。 |

| Records.1.eventID | metadata.product_log_id | 从原始日志字段直接映射。 |

| Records.1.eventName | metadata.product_event_type | 从原始日志字段直接映射。 |

| Records.1.eventName | _metadata.event_type | 根据原始日志字段的值进行映射。如需了解具体映射,请参阅解析器代码。 |

| Records.1.eventSource | target.application | 从原始日志字段直接映射。 |

| Records.1.eventSource | metadata.ingestion_labels.EventSource | 从原始日志字段直接映射。 |

| Records.1.eventTime | metadata.event_timestamp | 从原始日志字段直接映射,解析为 ISO8601 时间戳。 |

| Records.1.eventVersion | metadata.product_version | 从原始日志字段直接映射。 |

| Records.1.managementEvent | additional.fields.ManagementEvent .value.string_value |

从原始日志字段直接映射,转换为字符串。 |

| Records.1.readOnly | additional.fields.ReadOnly .value |

需要更多帮助?向社区成员和 Google SecOps 专业人士寻求解答。