Raccogliere i log di AWS CloudTrail

Questo documento descrive i passaggi per configurare l'importazione dei log e dei dati di contesto di AWS CloudTrail in Google Security Operations. Questi passaggi si applicano anche all'importazione dei log da altri servizi AWS, come AWS GuardDuty, AWS VPC Flow, AWS CloudWatch e AWS Security Hub.

Per importare i log eventi, la configurazione indirizza i log CloudTrail a un bucket Amazon Simple Storage Service (Amazon S3). Puoi scegliere tra Amazon Simple Queue Service (Amazon SQS) o Amazon S3 come tipo di origine del feed.

La prima sezione di questo documento fornisce una procedura concisa per importare i log utilizzando Amazon S3 come tipo di origine del feed o, preferibilmente, utilizzando Amazon S3 con Amazon SQS come tipo di origine del feed.

La seconda sezione fornisce passaggi più dettagliati con screenshot per utilizzare Amazon S3 come tipo di origine del feed. Amazon SQS non è trattato in questa sezione.

La terza sezione descrive come importare i dati di contesto AWS per host, servizi, reti VPC e utenti.

Passaggi di base per importare i log da S3 con o senza SQS

Questa sezione descrive i passaggi di base per importare i log AWS CloudTrail nella tua istanza Google SecOps. I passaggi descrivono come eseguire questa operazione utilizzando Amazon S3 con Amazon SQS come tipo di origine del feed o, facoltativamente, utilizzando Amazon S3 come tipo di origine del feed.

Configura AWS CloudTrail e S3

In questa procedura, configuri i log AWS CloudTrail in modo che vengano scritti in un bucket S3.

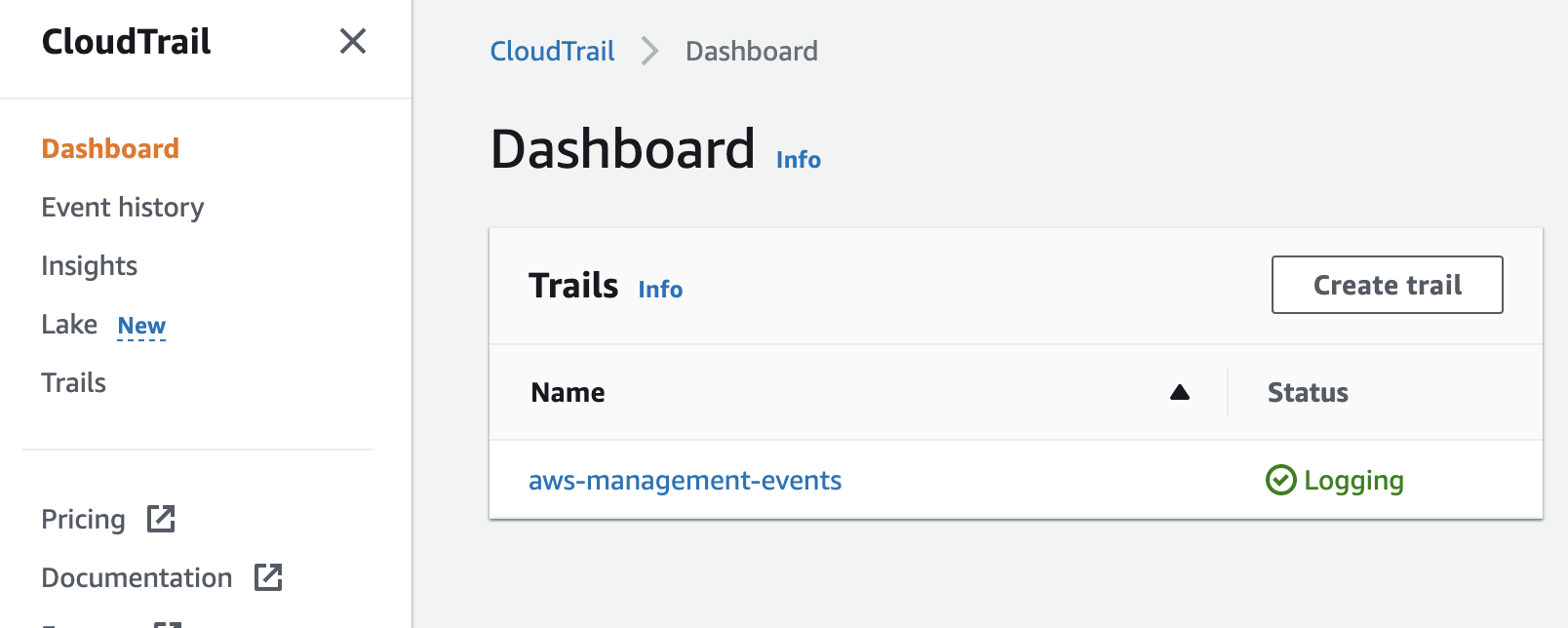

- Nella console AWS, cerca CloudTrail.

- Fai clic su Crea percorso.

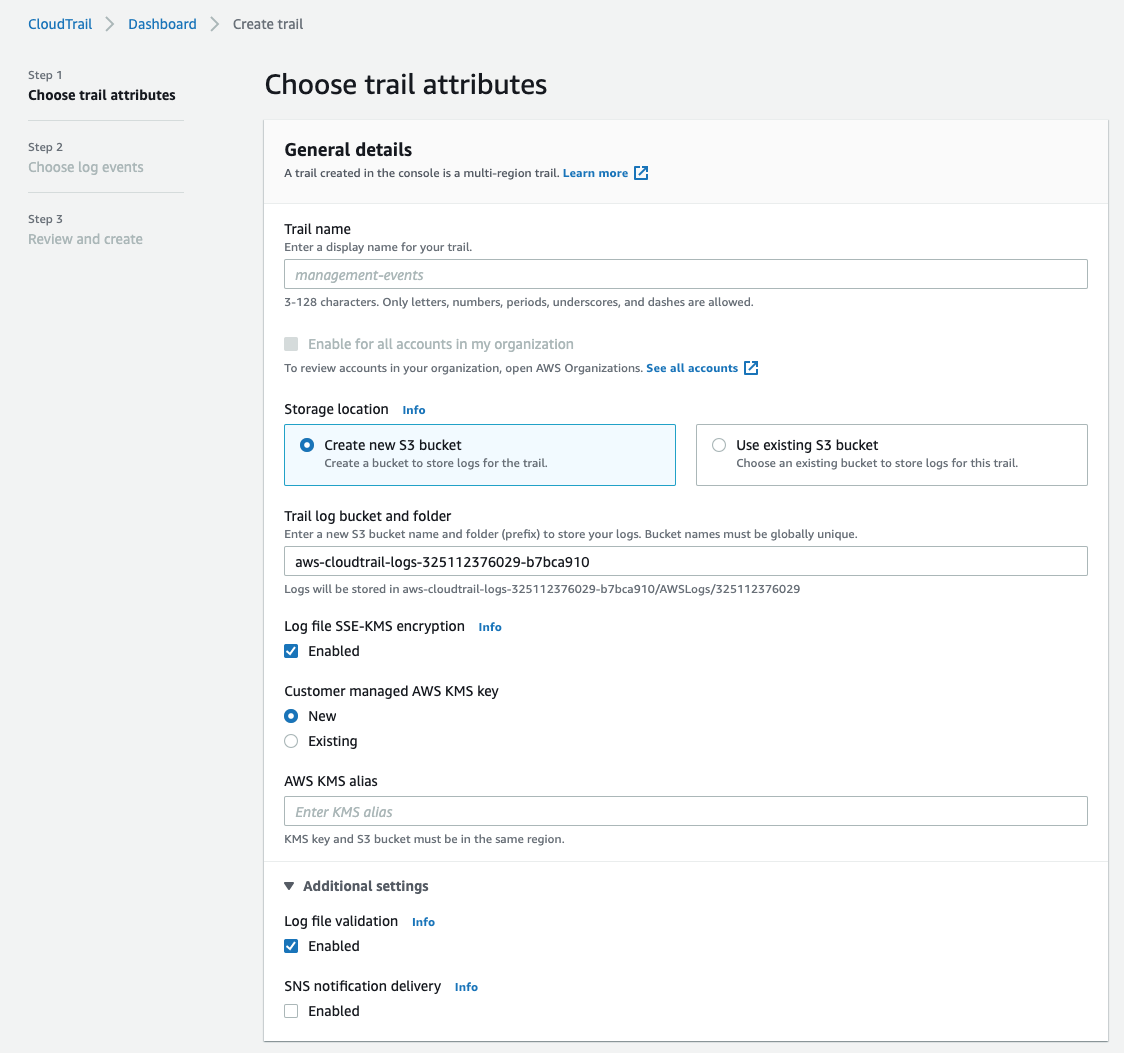

- Fornisci un nome del sentiero.

- Seleziona Crea nuovo bucket S3. Puoi anche scegliere di utilizzare un bucket S3 esistente.

- Fornisci un nome per l'alias AWS KMS o scegli una chiave AWS KMS esistente.

- Puoi lasciare le altre impostazioni predefinite e fare clic su Avanti.

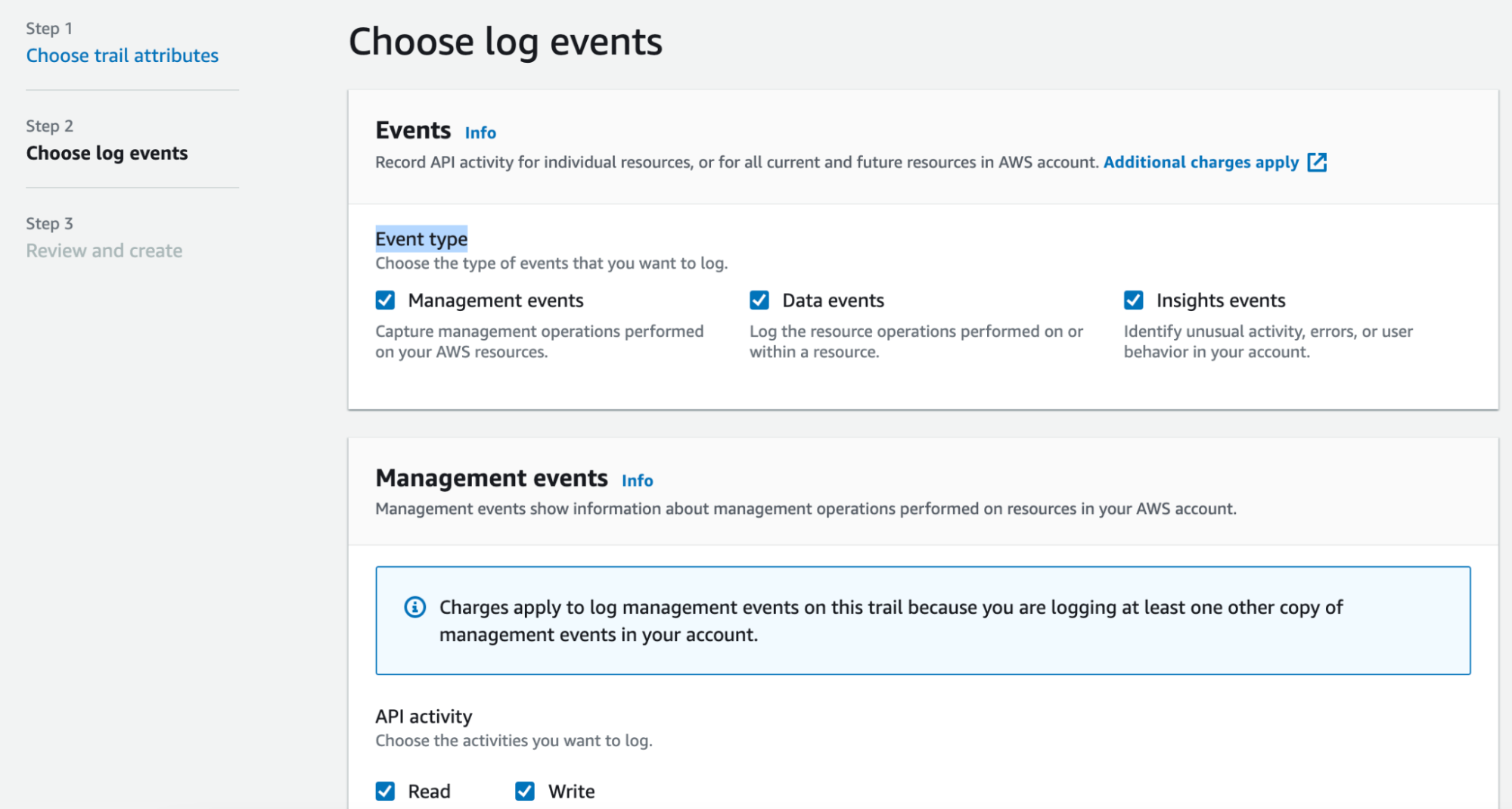

- Scegli Tipo di evento, aggiungi gli Eventi di dati necessari e fai clic su Avanti.

- Rivedi le impostazioni in Rivedi e crea e fai clic su Crea traccia.

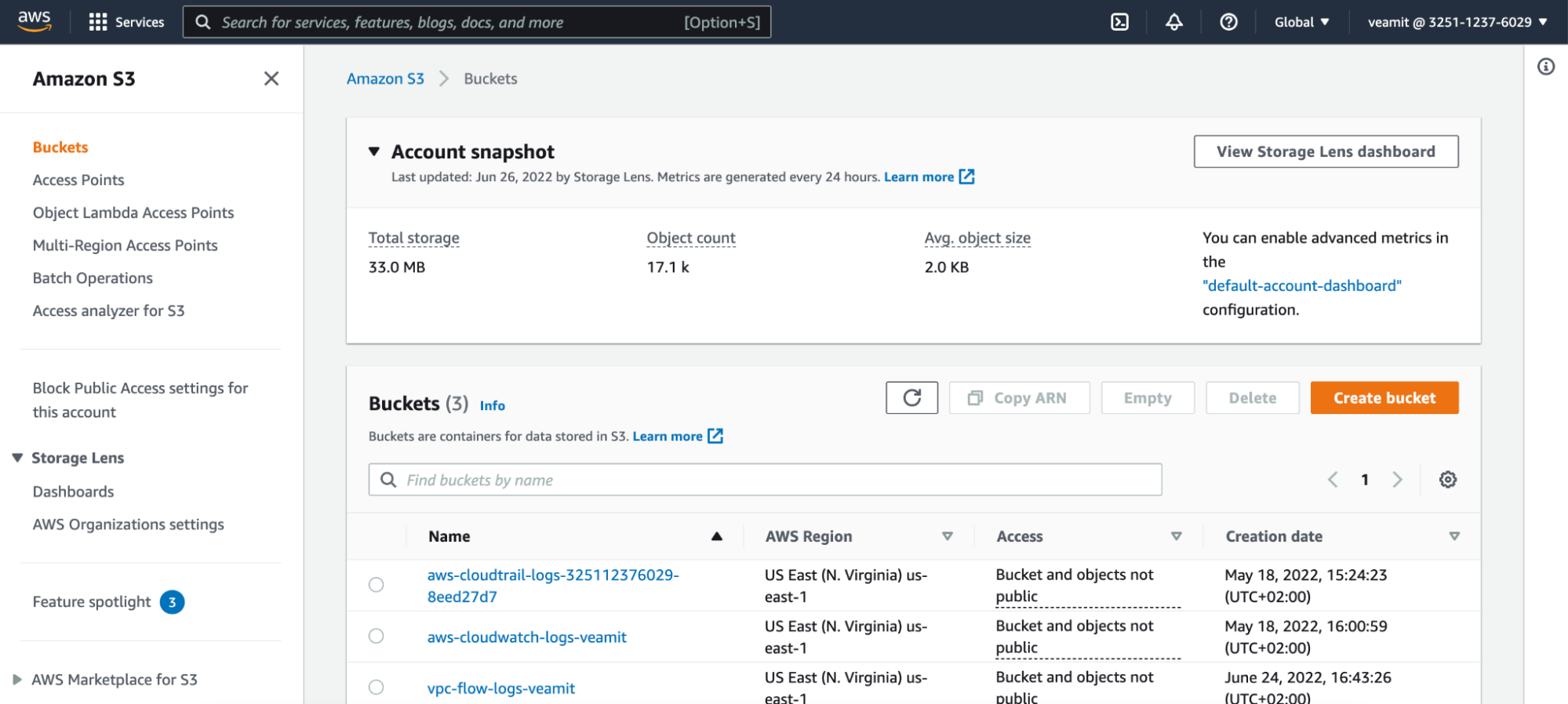

- Nella console AWS, cerca Bucket Amazon S3.

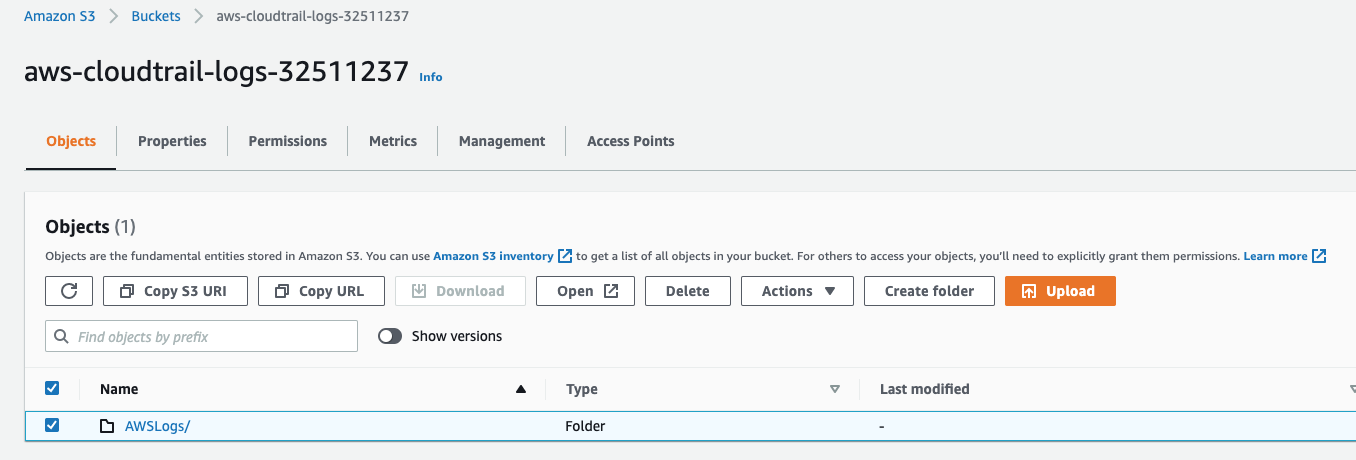

- Fai clic sul bucket di log appena creato e seleziona la cartella AWSLogs. Poi fai clic su Copia URI S3 e salvalo per utilizzarlo nei passaggi successivi.

Crea una coda SQS

Ti consigliamo di utilizzare una coda SQS. Se utilizzi una coda SQS, deve essere una coda standard, non una coda FIFO.

Per informazioni dettagliate sulla creazione delle code SQS, consulta la guida introduttiva ad Amazon SQS.

Configurare le notifiche per la coda SQS

Se utilizzi una coda SQS, configura le notifiche nel tuo bucket S3 per scrivere nella coda SQS. Assicurati di allegare un criterio di accesso.

Configura l'utente AWS IAM

Configura un utente IAM AWS che Google SecOps utilizzerà per accedere sia alla coda SQS (se utilizzata) sia al bucket S3.

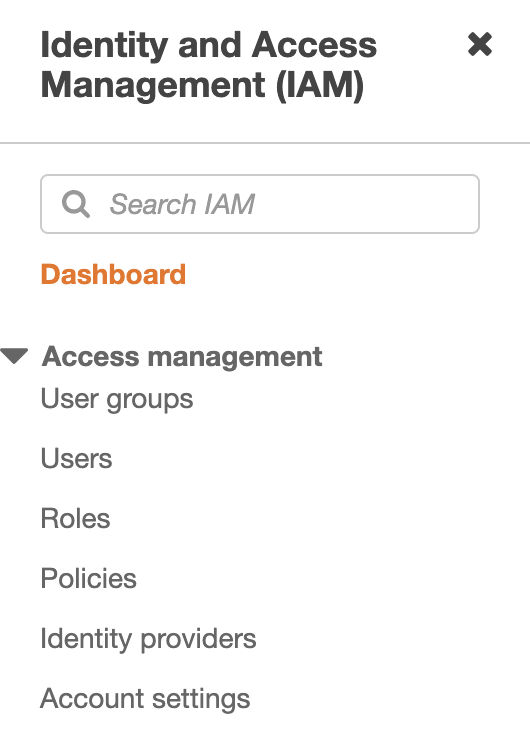

- Nella console AWS, cerca IAM.

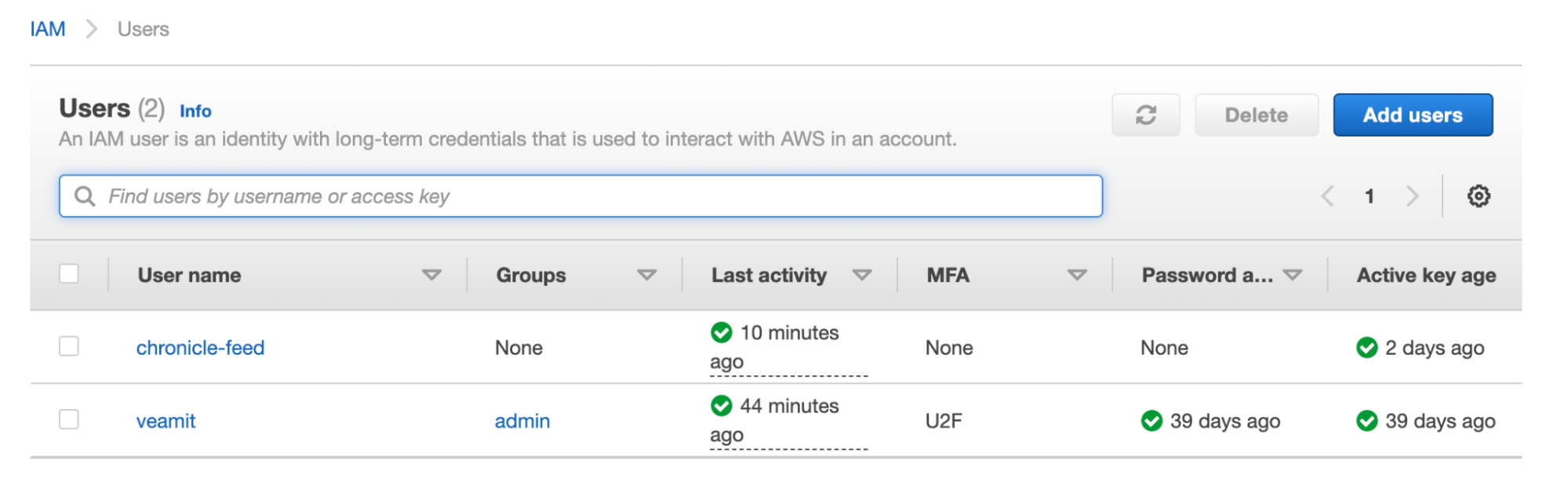

- Fai clic su Utenti e poi,nella schermata successiva, su Aggiungi utenti.

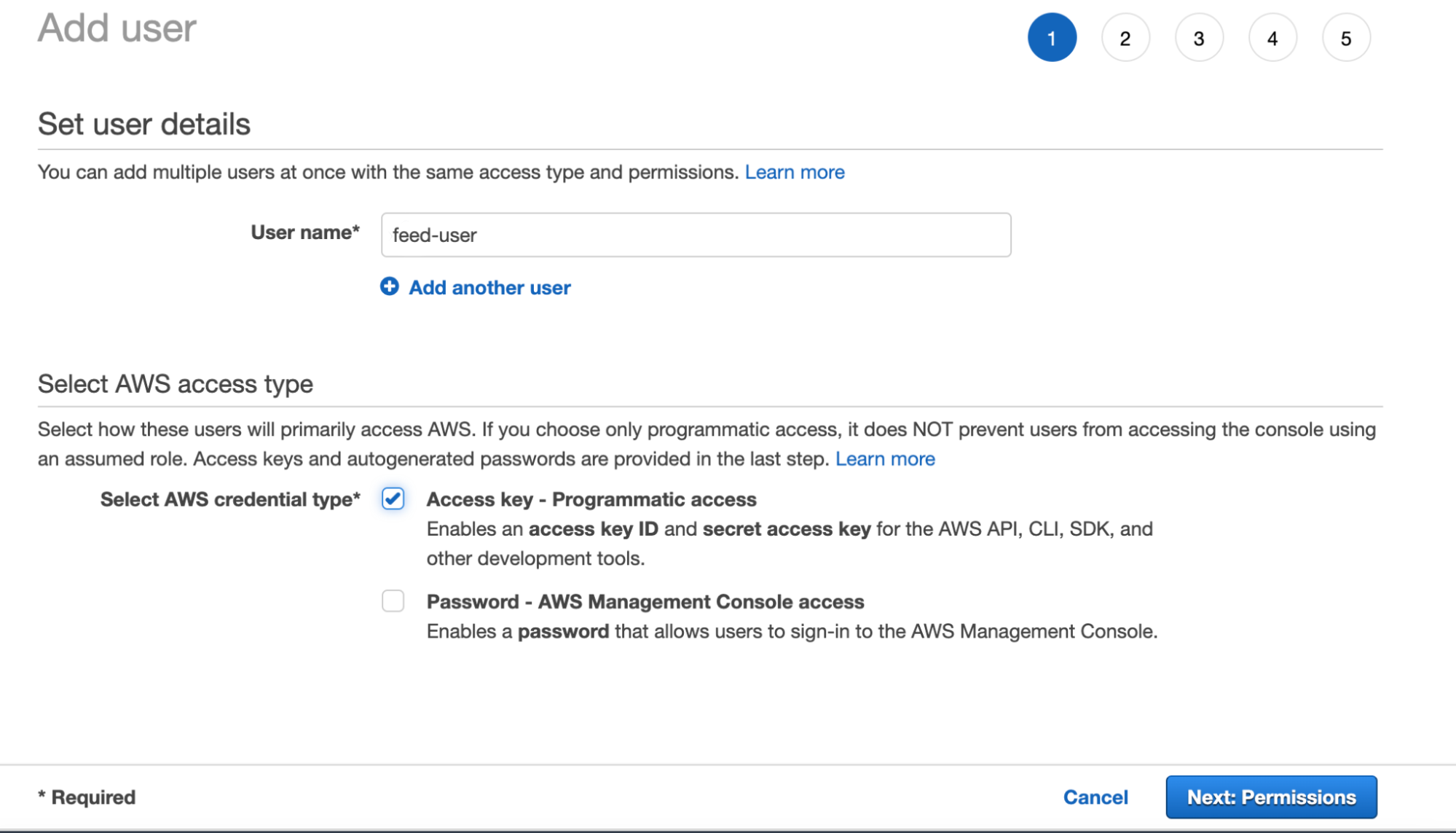

- Fornisci un nome per l'utente, ad esempio chronicle-feed-user, Seleziona il tipo di credenziale AWS come Chiave di accesso - Accesso programmatico e fai clic su Avanti: autorizzazioni.

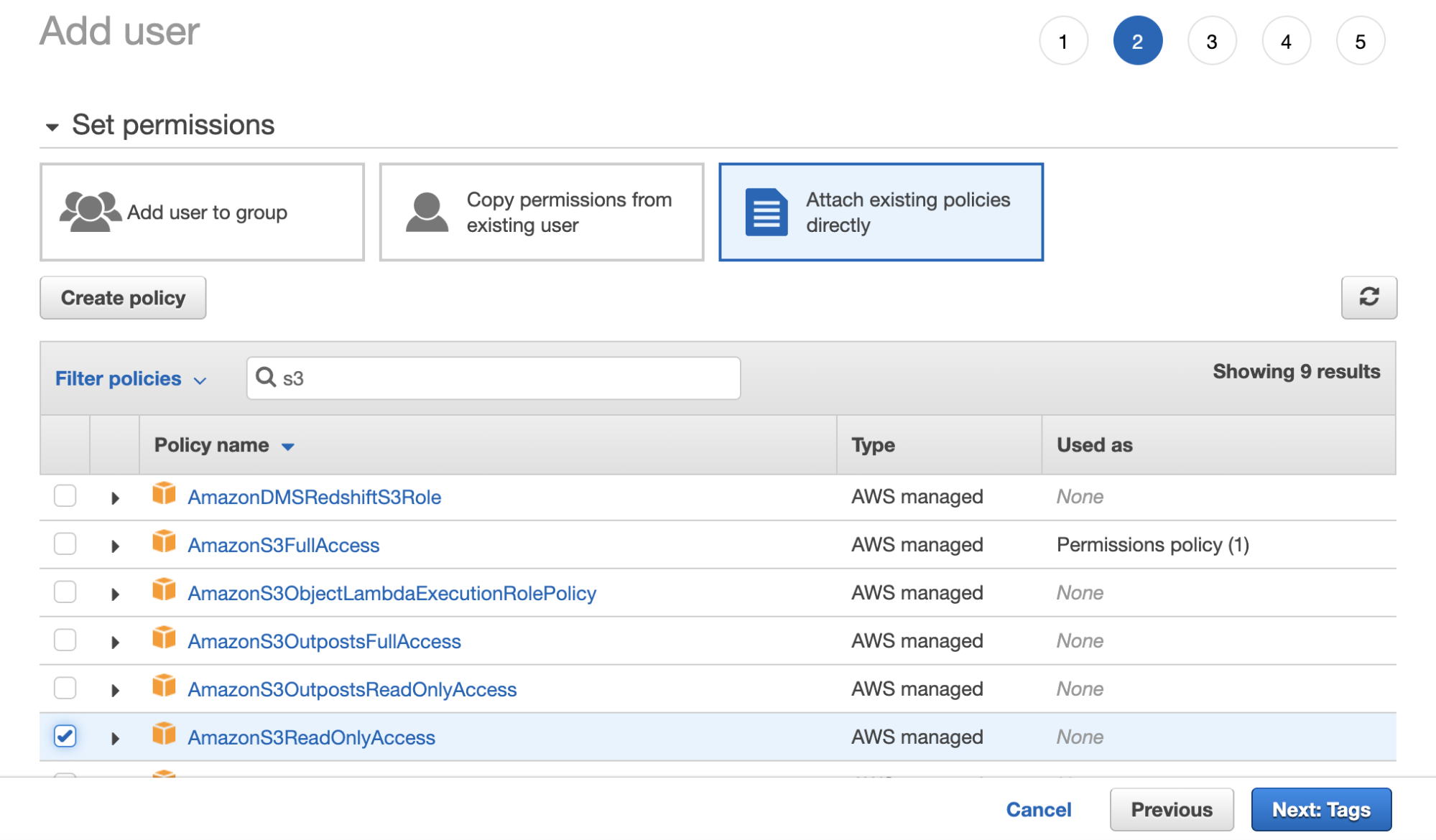

- Nel passaggio successivo, seleziona Allega direttamente i criteri esistenti e seleziona AmazonS3ReadOnlyAccess o AmazonS3FullAccess, a seconda dei casi. AmazonS3FullAccess verrebbe utilizzato se Google SecOps dovesse svuotare i bucket S3 dopo aver letto i log, per ottimizzare i costi di archiviazione di AWS S3.

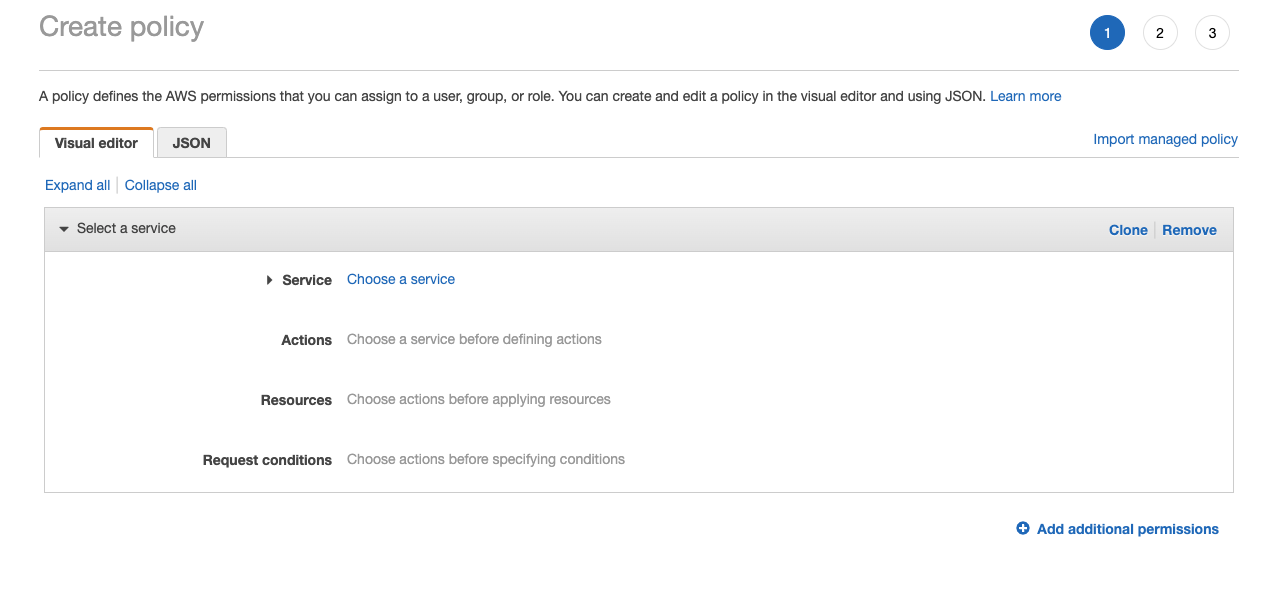

- Come alternativa consigliata al passaggio precedente, puoi limitare ulteriormente l'accesso solo al bucket S3 specificato creando un criterio personalizzato. Fai clic su Crea policy e segui la documentazione AWS per creare un criterio personalizzato.

- Quando applichi un criterio, assicurati di aver incluso

sqs:DeleteMessage. Google SecOps non è in grado di eliminare i messaggi se l'autorizzazionesqs:DeleteMessagenon è associata alla coda SQS. Tutti i messaggi vengono accumulati sul lato AWS, il che causa un ritardo quando Google SecOps tenta ripetutamente di trasferire gli stessi file. - Fai clic su Successivo:tag.

- Aggiungi eventuali tag, se necessario, e fai clic su Avanti > Rivedi.

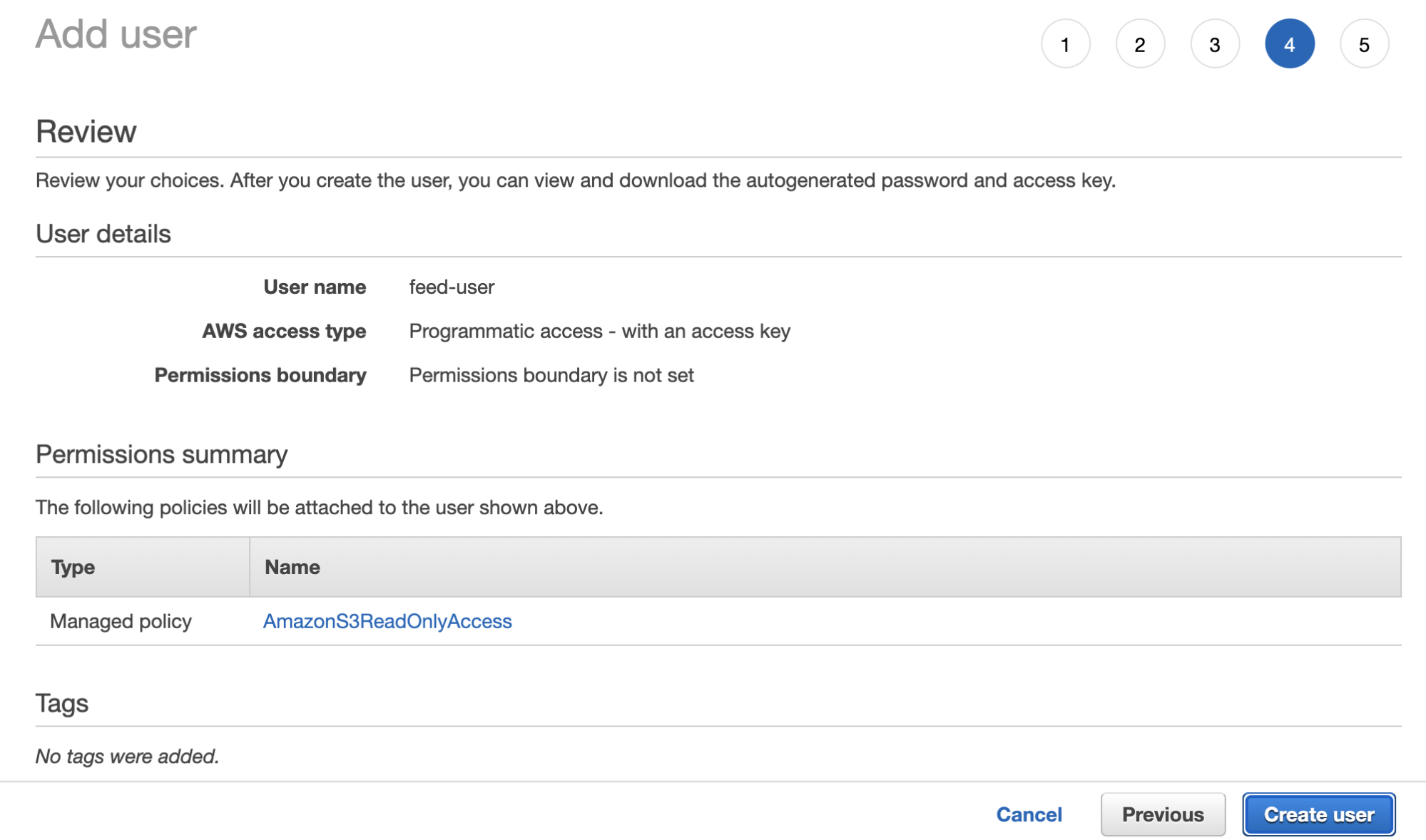

- Rivedi la configurazione e fai clic su Crea utente.

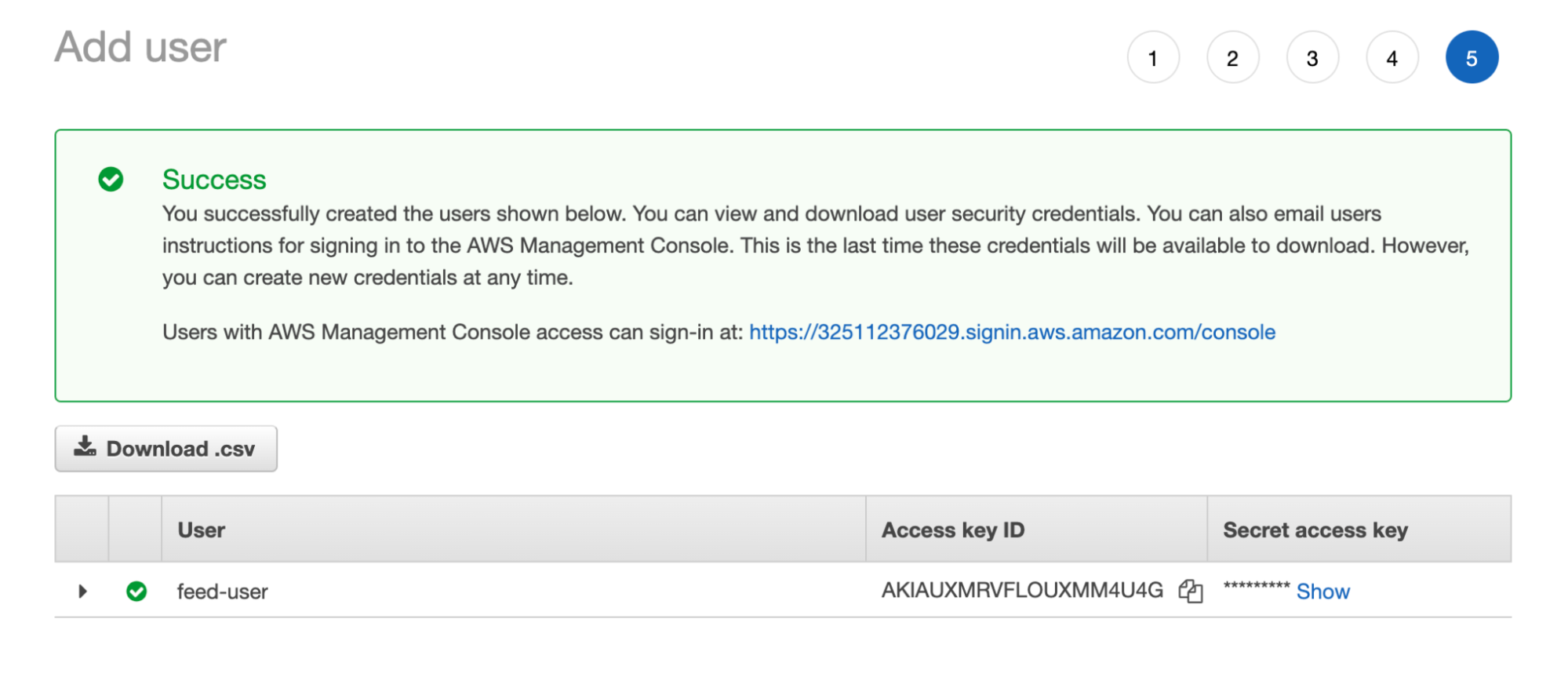

- Copia l'ID chiave di accesso e la chiave di accesso segreta dell'utente creato, da utilizzare nel passaggio successivo.

Configurare i feed

Esistono due diversi punti di contatto per configurare i feed nella piattaforma Google SecOps:

- Impostazioni SIEM > Feed

- Content Hub > Pacchetti di contenuti

Configura i feed da Impostazioni SIEM > Feed

Dopo aver completato le procedure precedenti, crea un feed per importare i log AWS dal tuo bucket Amazon S3 nell'istanza Google SecOps. Se non utilizzi una coda SQS, nella procedura seguente seleziona Amazon S3 per il tipo di origine del feed anziché Amazon SQS.

Per configurare più feed per tipi di log diversi all'interno di questa famiglia di prodotti, consulta Configurare i feed per prodotto.

Per configurare un singolo feed:

- Vai a Impostazioni SIEM > Feed.

- Fai clic su Aggiungi nuovo feed.

- Nella pagina successiva, fai clic su Configura un singolo feed.

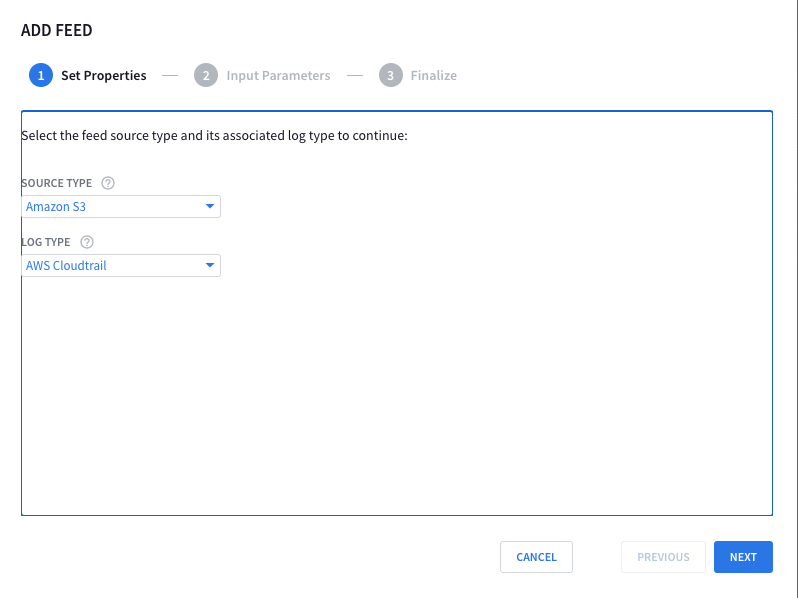

- Nella finestra di dialogo Tipo di origine, seleziona Amazon S3.

- Nel menu Tipo di log, seleziona AWS CloudTrail (o un altro servizio AWS).

- Fai clic su Avanti.

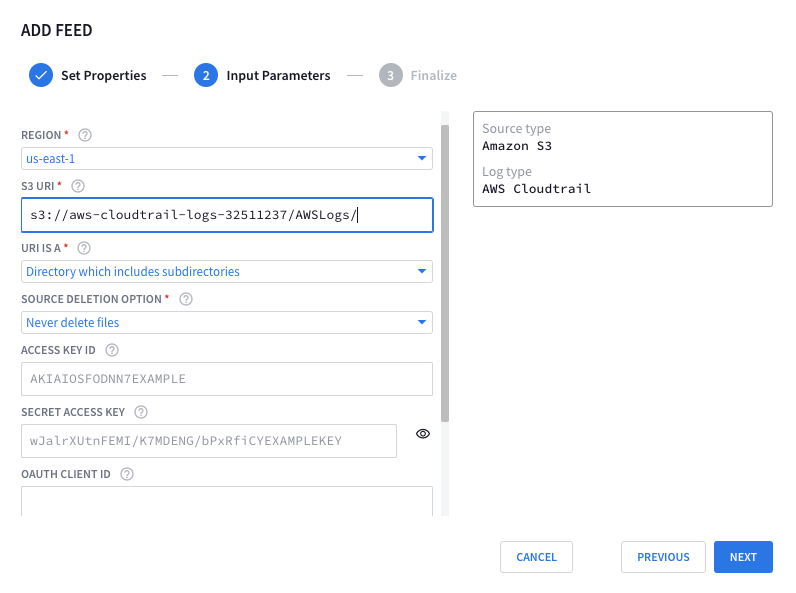

Inserisci i parametri di input per il feed nei campi.

Se il tipo di origine del feed è Amazon S3, svolgi i seguenti passaggi:Seleziona regione e fornisci l'URI S3 del bucket Amazon S3 che hai copiato in precedenza. Puoi anche aggiungere l'URI S3 utilizzando la variabile.

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/Per URI È UN, seleziona Directory incluse le sottodirectory. Seleziona un'opzione appropriata in Opzione di eliminazione dell'origine. Assicurati che corrispondano alle autorizzazioni dell'account Utente IAM creato in precedenza.

Fornisci l'ID chiave di accesso e la chiave di accesso segreta dell'account utente IAM creato in precedenza.

Fai clic su Avanti e Fine.

Configurare i feed da Content Hub

Puoi configurare il feed di importazione in Google SecOps utilizzando Amazon SQS (opzione preferita) o Amazon S3.

Specifica i valori per i seguenti campi:

- Regione: inserisci l'URI S3 del bucket Amazon S3 che hai copiato in precedenza. Puoi anche aggiungere l'URI S3 utilizzando la variabile.

{{datetime("yyyy/MM/dd")}}s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd")}}/ - URI È UN: seleziona Directory incluse le sottodirectory.

- Opzione di eliminazione dell'origine: scegli un'opzione appropriata che corrisponda alle autorizzazioni dell'account Utente IAM creato in precedenza.

- Fornisci l'ID chiave di accesso e la chiave di accesso segreta dell'account utente IAM creato in precedenza.

Opzioni avanzate

- Nome feed: un valore precompilato che identifica il feed.

- Tipo di origine: metodo utilizzato per raccogliere i log in Google SecOps.

- Spazio dei nomi dell'asset: spazio dei nomi associato al feed.

- Etichette di importazione: le etichette applicate a tutti gli eventi di questo feed.

Procedura dettagliata per importare i log da S3

Configura AWS CloudTrail (o un altro servizio)

Completa i seguenti passaggi per configurare i log AWS CloudTrail e indirizzarli alla scrittura nel bucket AWS S3 creato nella procedura precedente:

- Nella console AWS, cerca CloudTrail.

Fai clic su Crea percorso.

Fornisci un nome del sentiero.

Seleziona Crea nuovo bucket S3. Puoi anche scegliere di utilizzare un bucket S3 esistente.

Fornisci un nome per l'alias AWS KMS o scegli una chiave AWS KMS esistente.

Puoi lasciare le altre impostazioni predefinite e fare clic su Avanti.

Scegli Tipo di evento, aggiungi gli Eventi di dati necessari e fai clic su Avanti.

Rivedi le impostazioni in Rivedi e crea e fai clic su Crea traccia.

Nella console AWS, cerca Bucket Amazon S3.

Fai clic sul bucket di log appena creato e seleziona la cartella AWSLogs. Poi fai clic su Copia URI S3 e salvalo per utilizzarlo nei passaggi successivi.

Configura l'utente AWS IAM

In questo passaggio, configureremo un utente AWS IAM che Google SecOps utilizzerà per ricevere i feed di log da AWS.

Nella console AWS, cerca IAM.

Fai clic su Utenti e poi,nella schermata successiva, su Aggiungi utenti.

Fornisci un nome per l'utente, ad esempio chronicle-feed-user, Seleziona il tipo di credenziale AWS come Chiave di accesso - Accesso programmatico e fai clic su Avanti: autorizzazioni.

Nel passaggio successivo, seleziona Allega direttamente i criteri esistenti e seleziona AmazonS3ReadOnlyAccess o AmazonS3FullAccess, a seconda dei casi. AmazonS3FullAccess verrebbe utilizzato se Google SecOps dovesse svuotare i bucket S3 dopo aver letto i log, per ottimizzare i costi di archiviazione di AWS S3. Fai clic su Successivo:tag.

Come alternativa consigliata al passaggio precedente, puoi limitare ulteriormente l'accesso solo al bucket S3 specificato creando un criterio personalizzato. Fai clic su Crea policy e segui la documentazione AWS per creare un criterio personalizzato.

Aggiungi eventuali tag, se necessario, e fai clic su Avanti > Rivedi.

Rivedi la configurazione e fai clic su Crea utente.

Copia l'ID chiave di accesso e la chiave di accesso segreta dell'utente creato, da utilizzare nel passaggio successivo.

Configurare il feed in Google SecOps per importare i log AWS

- Vai alle impostazioni di Google Security Operations e fai clic su Feed.

- Fai clic su Aggiungi nuovo.

- Seleziona Amazon S3 come Tipo di origine del feed.

- Seleziona AWS CloudTrail (o un altro servizio AWS) per Tipo di log.

- Fai clic su Avanti.

Seleziona regione e fornisci l'URI S3 del bucket Amazon S3 che hai copiato in precedenza. Inoltre, puoi aggiungere l'URI S3 con:

{{datetime("yyyy/MM/dd","+8H")}}Come nell'esempio seguente, in modo che Google SecOps esamini i log ogni volta solo per un determinato giorno:

s3://aws-cloudtrail-logs-XXX-1234567/AWSLogs/1234567890/CloudTrail/us-east-1/{{datetime("yyyy/MM/dd","+8H")}}/In URI È, seleziona Directory incluse le sottodirectory. Seleziona un'opzione appropriata in Opzione di eliminazione dell'origine,che deve corrispondere alle autorizzazioni dell'account Utente IAM che abbiamo creato in precedenza.

Fornisci l'ID chiave di accesso e la chiave di accesso segreta dell'account Utente IAM che abbiamo creato in precedenza.

Fai clic su Avanti e Fine.

Passaggi per importare i dati di contesto AWS

Per importare i dati di contesto sulle entità AWS (ad esempio host, istanze e utenti), crea un feed per ciascuno dei seguenti tipi di log, elencati per descrizione e etichetta di importazione:

- AWS EC2 HOSTS (

AWS_EC2_HOSTS) - ISTANZE AWS EC2 (

AWS_EC2_INSTANCES) - VPC AWS EC2 (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

Per creare un feed per ciascuno di questi tipi di log:

- Nella barra di navigazione, seleziona Impostazioni SIEM > Feed.

- Nella pagina Feed, fai clic su Aggiungi nuovo feed. Viene visualizzata la finestra di dialogo Aggiungi feed.

- Nel menu Tipo di origine, seleziona API di terze parti.

- Nel menu Tipo di log, seleziona Host AWS EC2.

- Fai clic su Avanti.

- Inserisci i parametri di input per il feed nei campi.

- Fai clic su Avanti e poi su Fine.

Per informazioni più dettagliate sulla configurazione di un feed per ogni tipo di log, consulta la seguente documentazione sulla gestione dei feed:

- HOST AWS EC2 (

AWS_EC2_HOSTS) - AWS EC2 INSTANCES (

AWS_EC2_INSTANCES) - VPC AWS EC2 (

AWS_EC2_VPCS) - AWS Identity and Access Management (IAM) (

AWS_IAM)

Per informazioni generali sulla creazione di un feed, consulta la guida dell'utente per la gestione dei feed o l'API Feed Management.

Riferimento alla mappatura dei campi

Questo codice del parser elabora i log AWS CloudTrail in formato JSON. Innanzitutto estrae e struttura il messaggio di log non elaborato, quindi esegue l'iterazione di ogni record nell'array "Record", normalizzando i singoli eventi nello stesso formato dei multi-eventi. Infine, mappa i campi estratti allo schema UDM di Google Security Operations, arricchendo i dati con contesto aggiuntivo e informazioni pertinenti alla sicurezza.

Tabella di mappatura UDM

| Campo log | Mappatura UDM | Logica |

|---|---|---|

| Records.0.additionalEventData .AuthenticationMethod |

additional.fields .AuthenticationMethod.value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.additionalEventData .CipherSuite |

additional.fields .CipherSuite.value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.additionalEventData .LoginTo |

additional.fields .LoginTo.value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.additionalEventData .MFAUsed |

extensions.auth.auth_details | Se il valore è "Sì", il campo UDM è impostato su "MFAUsed: Yes". In caso contrario, è impostato su "MFAUsed: No". |

| Records.0.additionalEventData .MobileVersion |

additional.fields .MobileVersion.value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.additionalEventData .SamlProviderArn |

additional.fields .SamlProviderArn.value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.additionalEventData .SignatureVersion |

additional.fields .SignatureVersion.value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.additionalEventData .bytesTransferredIn |

network.received_bytes | Mappatura diretta dal campo del log non elaborato, convertito in un numero intero non firmato. |

| Records.0.additionalEventData .bytesTransferredOut |

network.sent_bytes | Mappatura diretta dal campo del log non elaborato, convertito in un numero intero non firmato. |

| Records.0.additionalEventData .x-amz-id-2 |

additional.fields .x-amz-id-2.value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.awsRegion | principal.location.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.awsRegion | target.location.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.errorCode | security_result.rule_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.errorMessage | security_result.description | Il campo UDM è impostato su "Motivo: " concatenato con il valore del campo del log non elaborato. |

| Records.0.eventCategory | security_result.category_details | Mappatura diretta dal campo del log non elaborato. |

| Records.0.eventID | metadata.product_log_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.eventName | metadata.product_event_type | Mappatura diretta dal campo del log non elaborato. |

| Records.0.eventName | _metadata.event_type | Mappatura eseguita in base al valore del campo del log non elaborato. Consulta il codice del parser per mappature specifiche. |

| Records.0.eventSource | target.application | Mappatura diretta dal campo del log non elaborato. |

| Records.0.eventSource | metadata.ingestion_labels.EventSource | Mappatura diretta dal campo del log non elaborato. |

| Records.0.eventTime | metadata.event_timestamp | Mappatura diretta dal campo del log non elaborato, analizzato come timestamp ISO8601. |

| Records.0.eventVersion | metadata.product_version | Mappatura diretta dal campo del log non elaborato. |

| Records.0.managementEvent | additional.fields.ManagementEvent .value.string_value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.readOnly | additional.fields.ReadOnly .value.string_value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.recipientAccountId | principal.user.group_identifiers | Mappatura diretta dal campo del log non elaborato. |

| Records.0.recipientAccountId | target.resource.attribute .labels.Recipient Account Id.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestID | target.resource.attribute .labels.Request ID.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters | target.resource.attribute .labels |

Vari campi all'interno di requestParameters sono mappati alle etichette all'interno dell'attributo della risorsa di destinazione. Consulta il codice del parser per mappature specifiche. |

| Records.0.requestParameters> .AccessControlPolicy.AccessControlList .Grant.0.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.1.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.2.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.3.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .AccessControlPolicy.AccessControlList .Grant.4.Grantee.URI |

target.resource.attribute .labels.AccessControlList Grantee URI.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .CreateAccessPointRequest. PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicAcls |

target.resource.attribute .labels.BlockPublicAcls.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.BlockPublicPolicy |

target.resource.attribute .labels.BlockPublicPolicy.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.IgnorePublicAcls |

target.resource.attribute .labels.IgnorePublicAcls.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .PublicAccessBlockConfiguration.RestrictPublicBuckets |

target.resource.attribute .labels.RestrictPublicBuckets.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters.accessKeyId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.allocationId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.associationId | target.resource.attribute .labels.requestParameters associationId.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.certificateId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .configurationRecorder.name |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .configurationRecorderName |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .createVolumePermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .createVolumePermission.add.items.0.userId |

target.resource.attribute .labels.Aggiungi elementi UserId.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .createVolumePermission.remove.items.0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.detectorId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.destinationId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.directoryId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.documentName | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.egress | target.resource.attribute .labels.requestParameters egress.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.emailIdentity | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.enabled | target.resource.attribute .labels.Request Enabled.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .filterSet.items.0 .valueSet.items.0.value |

target.resource.attribute .labels.requestParameters .filterSet.items.0.valueSet .items.0.value.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.functionName | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .granteePrincipal |

principal.hostname | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .granteePrincipal |

principal.asset.hostname | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.groupId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.groupName | target.group.group_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.imageId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.instanceId | target.resource_ancestors.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .instanceProfileName |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.instanceType | target.resource.attribute .labels.Instance Type.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .instancesSet.items.0.instanceId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .instancesSet.items.0.maxCount |

target.resource.attribute .labels.Instance Set Max Count.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .instancesSet.items.0.minCount |

target.resource.attribute .labels.Instance Set Min Count.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters .ipPermissions.items.0 .ipRanges.items.0.cidrIp |

target.resource.attribute .labels.ipPermissions cidrIp.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .ipPermissions.items.0 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .ipPermissions.items.1 .ipv6Ranges.items.0.cidrIpv6 |

target.resource.attribute .labels.ipPermissions cidrIpv6.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.keyId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters. launchPermission.add.items.0.group |

target.resource.attribute .labels.Add Items Group.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters. launchPermission.add.items .0.organizationalUnitArn |

target.resource.attribute.labels .Aggiungi elementi OrganizationalUnitArn .value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters. launchPermission.add.items .0.userId |

target.resource.attribute .labels.Aggiungi elementi UserId.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters. launchPermission.remove.items .0.organizationalUnitArn |

target.resource.attribute.labels .Remove Items OrganizationalUnitArn .value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters. launchPermission.remove.items .0.userId |

target.resource.attribute .labels.Remove Items UserId.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.loadBalancerArn | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.logGroupIdentifier | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.logGroupName | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.name | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.name | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.networkAclId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .networkInterfaceId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.parentId | target.resource_ancestors.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.policyArn | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .policyArns.0.arn |

target.resource.attribute .labels.Policy ARN 0.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .policyArns.1.arn |

target.resource.attribute .labels.Policy ARN 1.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.policyName | target.resource.attribute .permissions.name |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.policyName | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.principalArn | principal.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.publicKeyId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.RegionName | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.RegionName | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.roleName | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.sAMLProviderArn | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.secretId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.serialNumber | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .serviceSpecificCredentialId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.sendingEnabled | target.resource.attribute .labels.Request Sending Enabled.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.requestParameters.snapshotId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.sSHPublicKeyId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.stackName | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.status | target.resource.attribute .labels.Request Parameter Status.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.subnetId | target.resource.attribute .labels.Subnet Id.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .targets.0.InstanceIds |

target.resource.attribute .labels.requestParameters.targets .0.InstanceIds.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters .targets.0.key |

target.resource.attribute .labels.requestParameters.targets.0.key.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.trailName | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.userName | target.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.volumeId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.requestParameters.withDecryption | security_result.detection_fields .withDecryption.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.responseElements | target.resource.attribute.labels | Vari campi all'interno di responseElements sono mappati alle etichette all'interno dell'attributo della risorsa di destinazione. Consulta il codice del parser per mappature specifiche. |

| Records.0.responseElements.accessKey.accessKeyId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.accessKey.status | target.resource.attribute .labels.Response Access Key Status.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.accessKey.userName | target.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.allocationId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .certificate.certificateId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .certificate.status |

target.resource.attribute .labels.Certificate Status.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .certificate.userName |

target.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .credentials.accessKeyId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .credentials.sessionToken |

security_result.detection_fields .sessionToken.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .createAccountStatus.accountId |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .createAccountStatus.accountName |

target.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .createCollectionDetail.arn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .createCollectionDetail.id |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .deleteCollectionDetail.id |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.description | target.resource.attribute .labels.Response Elements Description.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.destinationId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.detectorId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.directoryId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .domainStatus.aRN |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .domainStatus.domainId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .federatedUser.arn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .federatedUser.federatedUserId |

target.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .firewall.firewallArn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .firewall.firewallId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .firewall.firewallName |

target.resource.attribute .labels.Firewall Name.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .flowLogIdSet.item |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.functionArn | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .group.arn |

target.group.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .group.groupName |

target.group.group_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .iamInstanceProfileAssociation.instanceId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .image.imageId.imageDigest |

src.file.sha256 | Il campo UDM viene impostato sul valore dopo "sha256:" nel campo del log non elaborato. |

| Records.0.responseElements .image.imageManifestMediaType |

src.file.mime_type | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.instanceArn | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .instanceProfile.arn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .instancesSet.items.0.instanceId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.keyId | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .keyMetadata.arn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .keyMetadata.encryptionAlgorithms |

security_result.detection_fields .encryptionAlgorithm.value |

Il campo UDM viene impostato sul valore di ogni elemento dell'array dal campo del log non elaborato. |

| Records.0.responseElements .keyMetadata.keyId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.keyPairId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .listeners.0.listenerArn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .listeners.0.loadBalancerArn |

target.resource.ancestors.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .loadBalancers.0.loadBalancerArn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.newAssociationId | target.resource.attribute.labels .responseElements newAssociationId.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.packedPolicySize | security_result.detection_fields .packedPolicySize.value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.0.responseElements .publicKey.publicKeyId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.sAMLProviderArn | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .sSHPublicKey.sSHPublicKeyId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .sSHPublicKey.status |

target.resource.attribute .labels.SSH Public Key Status.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .securityGroupRuleSet.items.0.groupId |

security_result.rule_labels.Group Id.value | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .securityGroupRuleSet.items.0.ipProtocol |

network.ip_protocol | Mappatura diretta dal campo del log non elaborato, convertito in maiuscolo. |

| Records.0.responseElements .securityGroupRuleSet.items.0.isEgress |

network.direction | Se il valore è "false", il campo UDM è impostato su "INBOUND". In caso contrario, è impostato su "OUTBOUND". |

| Records.0.responseElements .securityGroupRuleSet.items.0.securityGroupRuleId |

security_result.rule_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .serviceSpecificCredential.serviceName |

target.resource.attribute.labels .Specific Credential ServiceName .value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .serviceSpecificCredential.serviceSpecificCredentialId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .serviceSpecificCredential.serviceUserName |

target.resource.attribute.labels .Specific Credential Service UserName .value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .serviceSpecificCredential.status |

target.resource.attribute .labels.Specific Credential Status.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .serviceSpecificCredential.userName |

target.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.snapshotId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.stackId | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .tableDescription.tableArn |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .tableDescription.tableId |

target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.trailARN | target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .user.arn |

target.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .user.userId |

target.user.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .user.userName |

target.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements .virtualMFADevice.serialNumber |

target.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.responseElements.volumeId | target.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.resources | target.resource | Il primo elemento dell'array di risorse è mappato alla risorsa di destinazione. Gli altri elementi sono mappati al campo about. |

| Records.0.sharedEventID | additional.fields.SharedEventID .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.sourceIPAddress | principal.asset.ip | Mappatura diretta dal campo del log non elaborato. |

| Records.0.sourceIPAddress | principal.ip | Mappatura diretta dal campo del log non elaborato. |

| Records.0.sourceIPAddress | src_ip | Mappatura diretta dal campo del log non elaborato. |

| Records.0.tlsDetails.cipherSuite | network.tls.cipher | Mappatura diretta dal campo del log non elaborato. |

| Records.0.tlsDetails.clientProvidedHostHeader | security_result.detection_fields .clientProvidedHostHeader.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.tlsDetails.tlsVersion | network.tls.version | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userAgent | network.http.user_agent | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userAgent | network.http.parsed_user_agent | Mappatura diretta dal campo del log non elaborato, analizzato come stringa user agent. |

| Records.0.userIdentity.accessKeyId | additional.fields.accessKeyId .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.accountId | principal.resource.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.accountId | principal.user.group_identifiers | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.arn | principal.resource.name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.arn | principal.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.arn | target.user.attribute .labels.ARN.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.invokedBy | principal.user.userid | Il campo UDM è impostato sul valore precedente a ".amazonaws.com" nel campo del log non elaborato. |

| Records.0.userIdentity.principalId | principal.user.product_object_id | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.principalId | principal.user.attribute .labels.principalId.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity .sessionContext.attributes.mfaAuthenticated |

principal.user.attribute .labels.mfaAuthenticated.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity .sessionContext.sessionIssuer.arn |

target.user.attribute .labels.ARN.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity .sessionContext.sessionIssuer.principalId |

target.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity .sessionContext.sessionIssuer.type |

target.user.attribute .labels.Type.value |

Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity .sessionContext.sessionIssuer.userName |

target.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.type | principal.resource.resource_subtype | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.type | principal.resource.type | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.userName | principal.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.userName | src.user.userid | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.userName | src.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.0.userIdentity.userName | target.user.user_display_name | Mappatura diretta dal campo del log non elaborato. |

| Records.1.additionalEventData .AuthenticationMethod |

additional.fields.AuthenticationMethod .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.1.additionalEventData .CipherSuite |

additional.fields.CipherSuite .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.1.additionalEventData .LoginTo |

additional.fields.LoginTo .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.1.additionalEventData .MFAUsed |

extensions.auth.auth_details | Se il valore è "Sì", il campo UDM è impostato su "MFAUsed: Yes". In caso contrario, è impostato su "MFAUsed: No". |

| Records.1.additionalEventData .MobileVersion |

additional.fields.MobileVersion .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.1.additionalEventData .SamlProviderArn |

additional.fields.SamlProviderArn .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.1.additionalEventData .SignatureVersion |

additional.fields.SignatureVersion .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.1.additionalEventData .bytesTransferredIn |

network.received_bytes | Mappatura diretta dal campo del log non elaborato, convertito in un numero intero non firmato. |

| Records.1.additionalEventData .bytesTransferredOut |

network.sent_bytes | Mappatura diretta dal campo del log non elaborato, convertito in un numero intero non firmato. |

| Records.1.additionalEventData .x-amz-id-2 |

additional.fields.x-amz-id-2 .value.string_value |

Mappatura diretta dal campo del log non elaborato. |

| Records.1.awsRegion | principal.location.name | Mappatura diretta dal campo del log non elaborato. |

| Records.1.awsRegion | target.location.name | Mappatura diretta dal campo del log non elaborato. |

| Records.1.errorCode | security_result.rule_id | Mappatura diretta dal campo del log non elaborato. |

| Records.1.errorMessage | security_result.description | Il campo UDM è impostato su "Motivo: " concatenato con il valore del campo del log non elaborato. |

| Records.1.eventCategory | security_result.category_details | Mappatura diretta dal campo del log non elaborato. |

| Records.1.eventID | metadata.product_log_id | Mappatura diretta dal campo del log non elaborato. |

| Records.1.eventName | metadata.product_event_type | Mappatura diretta dal campo del log non elaborato. |

| Records.1.eventName | _metadata.event_type | Mappatura eseguita in base al valore del campo del log non elaborato. Consulta il codice del parser per mappature specifiche. |

| Records.1.eventSource | target.application | Mappatura diretta dal campo del log non elaborato. |

| Records.1.eventSource | metadata.ingestion_labels.EventSource | Mappatura diretta dal campo del log non elaborato. |

| Records.1.eventTime | metadata.event_timestamp | Mappatura diretta dal campo del log non elaborato, analizzato come timestamp ISO8601. |

| Records.1.eventVersion | metadata.product_version | Mappatura diretta dal campo del log non elaborato. |

| Records.1.managementEvent | additional.fields.ManagementEvent .value.string_value |

Mappatura diretta dal campo del log non elaborato, convertito in una stringa. |

| Records.1.readOnly | additional.fields.ReadOnly .value |

Hai bisogno di ulteriore assistenza? Ricevi risposte dai membri della community e dai professionisti di Google SecOps.