Este documento mostra como criar níveis de acesso personalizados baseados em dispositivo usando dados do Falcon ZTA e atribuir esses níveis de acesso aos seus recursos organizacionais.

Antes de começar

- Configurar a integração do Chrome Enterprise Premium e do Falcon ZTA.

- Faça upgrade para o Chrome Enterprise Premium, que é a assinatura paga do Chrome Enterprise Premium. Para fazer upgrade, entre em contato com nossa equipe de vendas.

- Verifique se você tem um dos seguintes papéis do Identity and Access Management:

- Administrador do Access Context Manager (

roles/accesscontextmanager.policyAdmin) - Editor do Access Context Manager (

roles/accesscontextmanager.policyEditor)

- Administrador do Access Context Manager (

- Compreenda os objetos e atributos usados para criar as expressões de Common Expression Language (CEL) para níveis de acesso personalizados. Para detalhes, consulte Especificação de nível de acesso personalizado.

Criar níveis de acesso personalizados

É possível criar níveis de acesso com uma ou mais condições. Se você quiser que os dispositivos dos usuários atendam a várias condições (uma lógica AND de condições), crie um nível de acesso que contenha todas as condições necessárias.

Para criar um novo nível de acesso personalizado usando os dados fornecidos pelo Falcon ZTA, faça o seguinte:

Acesse a página do Access Context Manager no console Google Cloud .

Acessar o Access Context Manager- Se solicitado, selecione a organização.

- Na página Access Context Manager, clique em Novo.

- No painel Novo nível de acesso, digite o seguinte:

- Na caixa Título do nível de acesso, digite um título para o nível de acesso. O título precisa ter no máximo 50 caracteres, começar com uma letra e pode conter apenas números, letras, sublinhados e espaços.

- Na seção Criar condições em, selecione Modo avançado.

- Na seção Condições, insira as expressões para seu nível de acesso personalizado. A condição precisa ser resolvida como um único valor booleano.

Para encontrar os campos da CrowdStrike disponíveis para sua expressão CEL, revise os dados do Falcon ZTA coletados para seus dispositivos.

ExemplosA expressão CEL a seguir cria uma regra que permite o acesso apenas a partir de dispositivos gerenciados pelo Falcon ZTA com uma pontuação de avaliação do SO maior que 50:

device.vendors["CrowdStrike"].is_managed_device == true && device.vendors["CrowdStrike"].data["assessment.os"] > 50.0

A expressão CEL a seguir cria uma regra que permite o acesso apenas a partir de dispositivos avaliados pelo Falcon ZTA nos últimos dois dias. O campo

iat(emitido em) é fornecido como parte da avaliação de confiança zero da ZTA do Falcon.request.time - timestamp(device.vendors["CrowdStrike"].data["iat"]) < duration("48h")A expressão CEL a seguir cria uma regra que permite o acesso apenas a partir de dispositivos cuja avaliação do Falcon ZTA não expirou. O campo

exp(expiração) é fornecido como parte da avaliação de confiança zero da ZTA do Falcon.timestamp(device.vendors["CrowdStrike"].data["exp"]) - request.time > duration("0m")Para ver exemplos e mais informações sobre o suporte à Common Expression Language (CEL) e os níveis de acesso personalizados, consulte a Especificação do nível de acesso personalizado.

- Clique em Save.

Atribuir níveis de acesso personalizados

É possível atribuir níveis de acesso personalizados para controlar o acesso aos aplicativos. Esses aplicativos incluem apps do Google Workspace e aplicativos protegidos pelo Identity-Aware Proxy no Google Cloud (também conhecido como recurso protegido pelo IAP). É possível atribuir um ou mais níveis de acesso aos apps. Se você selecionar vários níveis de acesso, os dispositivos dos usuários só precisarão atender às condições em um dos níveis de acesso para receber acesso ao app.

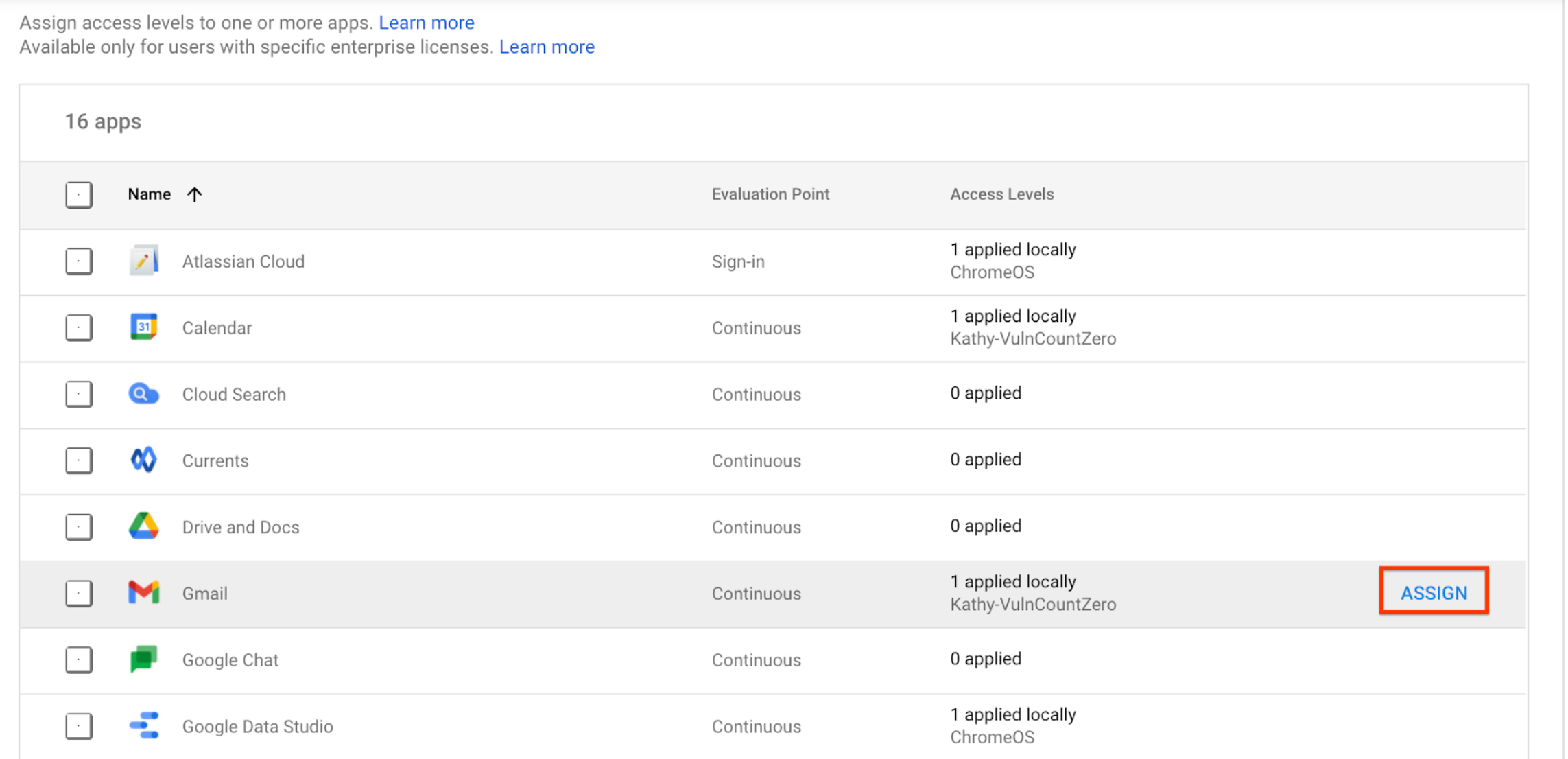

Atribuir níveis de acesso personalizados a aplicativos do Google Workspace

Atribua níveis de acesso aos aplicativos do Google Workspace no Admin Console do Google Workspace:

Na página inicial do Admin Console, acesse Segurança > Acesso baseado no contexto.

Acessar Acesso baseado no contextoClique em Atribuir níveis de acesso.

Você verá uma lista de apps.

- Na seção Unidades organizacionais, selecione uma unidade organizacional ou um grupo.

Selecione o app ao qual você quer atribuir um nível de acesso e clique em Atribuir.

Você verá uma lista de todos os níveis de acesso. Como os níveis de acesso são um recurso compartilhado entre o Google Workspace, o Cloud Identity e Google Cloud , você talvez veja na lista níveis de acesso que não criou.

- Selecione um ou mais níveis de acesso para o app.

- Para aplicar os níveis de acesso a usuários em apps para computador e dispositivos móveis (e no navegador), selecione Aplicar a apps do Google para computador e dispositivos móveis. Essa caixa de seleção só é válida para os apps integrados.

- Clique em Salvar. O nome do nível de acesso é exibido ao lado do app, na lista de níveis de acesso atribuídos.

Atribuir níveis de acesso personalizados a recursos protegidos pelo IAP

Para atribuir níveis de acesso a recursos protegidos pelo IAP no console Google Cloud , siga as instruções em Aplicar um nível de acesso a recursos protegidos pelo IAP.