En este documento se explica cómo crear niveles de acceso personalizados basados en dispositivos con datos de Falcon ZTA y cómo asignar esos niveles de acceso a los recursos de tu organización.

Antes de empezar

- Configura la integración de Chrome Enterprise Premium y Falcon ZTA.

- Actualiza a Chrome Enterprise Premium, que es la suscripción de pago de Chrome Enterprise Premium. Para cambiar a un plan superior, ponte en contacto con nuestro equipo de Ventas.

- Asegúrate de que tienes uno de los siguientes roles de Gestión de Identidades y Accesos:

- Administrador de contextos de acceso (

roles/accesscontextmanager.policyAdmin) - Editor del Administrador de contextos de acceso (

roles/accesscontextmanager.policyEditor)

- Administrador de contextos de acceso (

- Conocer los objetos y atributos que se usan para crear expresiones del lenguaje de expresión común (CEL) para los niveles de acceso personalizados. Para obtener más información, consulta la especificación de niveles de acceso personalizados.

Crear niveles de acceso personalizados

Puedes crear niveles de acceso con una o varias condiciones. Si quieres que los dispositivos de los usuarios cumplan varias condiciones (como si combinaras condiciones con un operador lógico "AND"), crea un nivel de acceso que incluya todas las condiciones necesarias.

Para crear un nivel de acceso personalizado con los datos proporcionados por Falcon ZTA, sigue estos pasos:

Ve a la página Administrador de contextos de acceso de la consola de Google Cloud .

Ir a Administrador de contextos de acceso- Si se te solicita, selecciona tu organización.

- En la página Administrador de contextos de acceso, haz clic en Nuevo.

- En el panel Nuevo nivel de acceso, introduce lo siguiente:

- En el campo Título del nivel de acceso, introduce un título para el nivel de acceso. El título debe tener 50 caracteres como máximo, empezar por una letra y solo puede contener números, letras, guiones bajos y espacios.

- En la sección Crear condiciones en, selecciona Modo avanzado.

- En la sección Condiciones, introduce las expresiones de tu nivel de acceso personalizado. La condición debe resolverse en un único valor booleano.

Para encontrar los campos de CrowdStrike disponibles para tu expresión CEL, puedes consultar los datos de Falcon ZTA recogidos de tus dispositivos.

EjemplosLa siguiente expresión CEL crea una regla que permite el acceso solo desde dispositivos gestionados por Falcon ZTA con una puntuación de evaluación del SO superior a 50:

device.vendors["CrowdStrike"].is_managed_device == true && device.vendors["CrowdStrike"].data["assessment.os"] > 50.0

La siguiente expresión de CEL crea una regla que permite el acceso solo desde dispositivos que Falcon ZTA ha evaluado en los últimos dos días. El campo

iat(emitido a las) se proporciona como parte de la evaluación de confianza cero de Falcon ZTA.request.time - timestamp(device.vendors["CrowdStrike"].data["iat"]) < duration("48h")La siguiente expresión CEL crea una regla que permite el acceso solo desde dispositivos cuya evaluación de Falcon ZTA no haya caducado. El campo

exp(vencimiento) se proporciona como parte de la evaluación de confianza cero de Falcon ZTA.timestamp(device.vendors["CrowdStrike"].data["exp"]) - request.time > duration("0m")Para ver ejemplos y obtener más información sobre la compatibilidad con el lenguaje de expresión común (CEL) y los niveles de acceso personalizados, consulta la especificación de niveles de acceso personalizados.

- Haz clic en Guardar.

Asignar niveles de acceso personalizados

Puedes asignar niveles de acceso personalizados para controlar el acceso a las aplicaciones. Estas aplicaciones incluyen las aplicaciones de Google Workspace y las aplicaciones protegidas por Identity-Aware Proxy en Google Cloud (también conocido como recurso protegido mediante IAP). Puedes asignar uno o varios niveles de acceso a las aplicaciones. Si seleccionas varios niveles de acceso, los dispositivos de los usuarios solo tienen que cumplir las condiciones de uno de los niveles de acceso para obtener acceso a la aplicación.

Asignar niveles de acceso personalizados a aplicaciones de Google Workspace

Asigna niveles de acceso a las aplicaciones de Google Workspace desde la consola de administración de Google Workspace:

En la página principal de la consola de administración, ve a Seguridad > Acceso contextual.

Ir a Acceso contextualHaz clic en Asignar niveles de acceso.

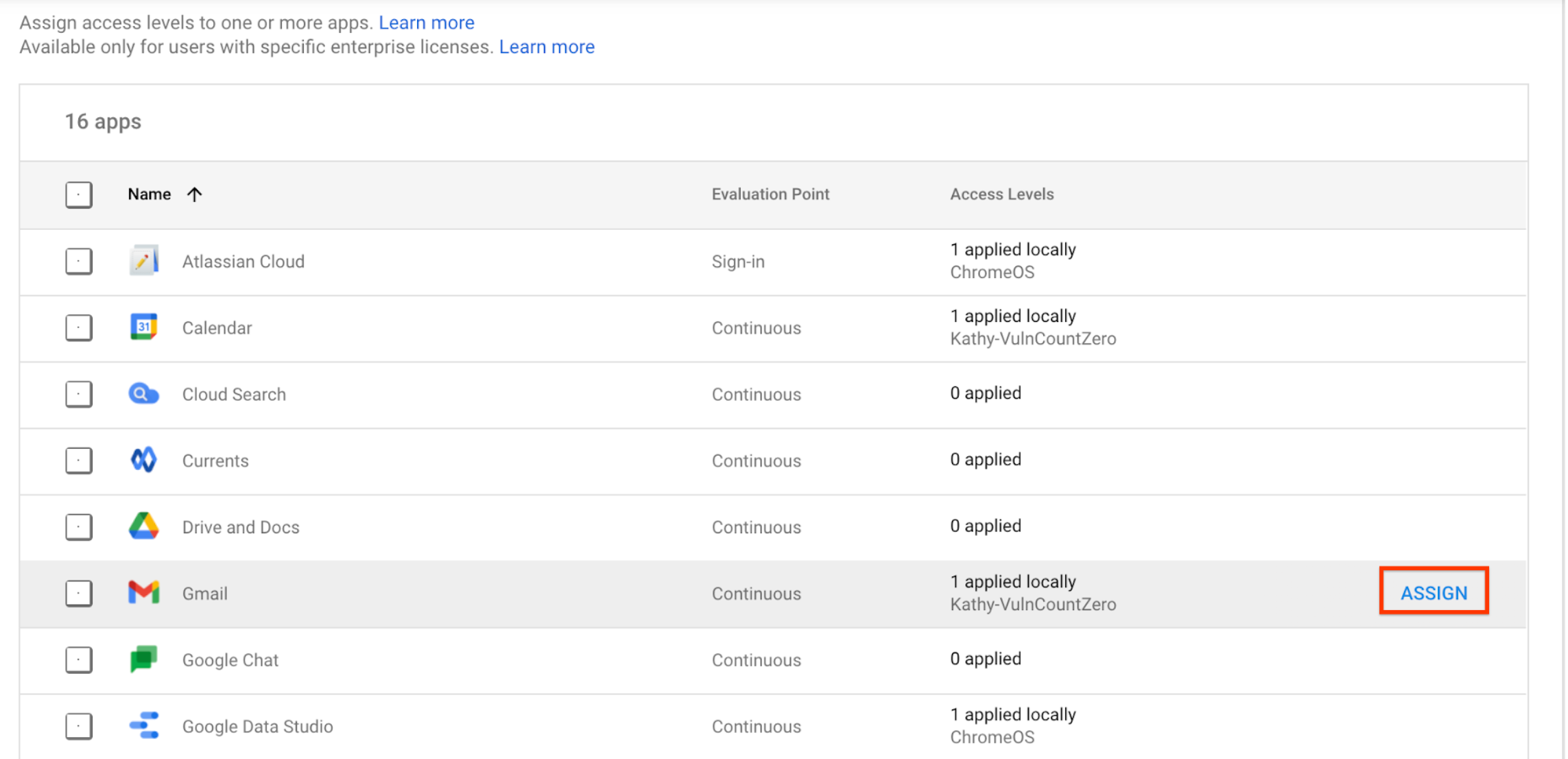

Se mostrará una lista de aplicaciones.

- En la sección Unidades organizativas, selecciona la unidad organizativa o el grupo que quieras.

Selecciona la aplicación a la que quieras asignar un nivel de acceso y haz clic en Asignar.

Aparecerá una lista con todos los niveles de acceso. Los niveles de acceso son un recurso compartido entre Google Workspace, Cloud Identity y Google Cloud , por lo que es posible que en la lista aparezcan niveles de acceso que no hayas creado tú.

- Selecciona uno o varios niveles de acceso.

- Para aplicar los niveles de acceso a usuarios de forma que puedan utilizar aplicaciones móviles o para ordenadores (y en el navegador), selecciona Implementar en las aplicaciones móviles y para ordenador de Google. Esta casilla solo puede marcarse con aplicaciones integradas.

- Haz clic en Guardar. El nombre del nivel de acceso se muestra en la lista de niveles de acceso asignados junto a la aplicación.

Asignar niveles de acceso personalizados a recursos protegidos mediante IAP

Para asignar niveles de acceso a recursos protegidos mediante IAP desde la consola de Google Cloud , sigue las instrucciones del artículo Aplicar un nivel de acceso a recursos protegidos mediante IAP.